震网(Stuxnet)病毒深度解析:首个攻击真实世界基础设施的病毒

摘要:震网病毒主要是通过改变离心机的转速,来破坏离心机,并影响生产的浓缩铀质量。

本文分享自华为云社区《【安全技术】震网(Stuxnet)病毒深度解析:首个攻击真实世界基础设施的病毒(1)【原创分析】》,作者:云存储开发者支持团队 。

第一章 震网病毒背景【源自网络】

2006年,伊朗重启核计划,在纳坦兹建立核工厂,安装大量离心机生产浓缩铀。2010年1月,联合国负责核查伊朗核设施的国际原子能机构(IAEA)发现纳坦兹核工厂出现问题,原本预期使用寿命10年的IR-1型离心机大规模故障,但是谁都说不清楚到底是什么原因导致的。

伊朗纳坦兹核工厂

2010年6月,白俄罗斯一家小型反病毒公司VirusBlockAda的技术负责人舍基·乌尔森(Sergey Ulasen),在分析伊朗计划上上的恶意文件时,发现该恶意文件异常复杂,不仅有效利用了"内核极"后门来躲过反病毒引擎的扫描,还利用了多个"零日漏洞"(zero-day) 来突破Windows系统,但是由于力不从心,没有完全破译该恶意代码。2010年7月12日,乌尔森将该发现发布在一个英文安全论坛上。

舍基·乌尔森(SergeyUlasen)

全球安全业界开始对这个病毒进行分析和破译。同时,微软将该病毒命名为:震网(Stuxnet)。通过分析发现,该病毒的隐蔽性、先进性和复杂性远远超过人们的想象。

据国外一些报道称,该病毒是由美国和以色列的程序员共同编写,其中攻击的西门子工控系统的技术规范由德国提供,西门子工控系统被广泛应用于伊朗核设施中。在以色列的迪莫诺,构建了西门子控制器和IR-1型离心机的试验系统,对该病毒进行了测试,英国政府也参与了试验,试验完成后,荷兰情报人员作为离心机的技术咨询工程师,将病毒植入到核设施中。

震网病毒主要是通过改变离心机的转速,来破坏离心机,并影响生产的浓缩铀质量。

离心机被故障

震网病毒原本的设计是定向攻击,作为网络武器来使用,算是APT攻击的鼻祖。之所以被发现,是因为开发震网病毒的程序员在编程的时候,错误的将and和or用错,导致病毒可以感染任何版本的Windows系统,最终在2010年6月被捕获。

第二章 震网病毒逆向深入分析【个人原创分析,非授权请勿转载】

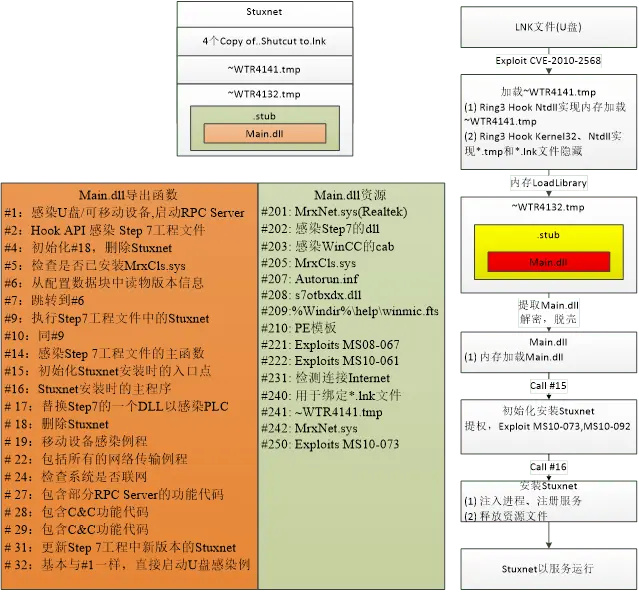

震网病毒结构与运行流程

震网病毒主要包含6个文件,4个快捷方式图标文件,利用LNK漏洞从U盘自动感染计算机,两个tmp文件,用于初始化和安装震网病毒。

震网病毒共利用了7个漏洞,其中4个0 Day漏洞:

CVE-2008-4250(MS-08-067)-Windows Server Service NetPathCanonicalize()

CVE-2010-2772 WinCC default password

CVE-2012-3015 Step 7 Insecure Library Loading

CVE-2010-2568(MS-10-046)-Windows Shell LNK Vulnerability (O day)

CVE-2010-2743(MS-10-073)-Win32K.sys Local Privilege Escalation (O day)

CVE-2010-3888(MS-10-092) Task Scheduler vulnerability (O day)

CVE-2010-2729(MS-10-061)-Windows Print Spooler Service Remote Code Execution (O day)

震网病毒隐藏在U盘中,当U盘插入到计算机上时,利用LNK漏洞会自动感染Windows系统,感染执行后,通过Ring3 Hook Ntdll实现在内存中加载~WTR4141.tmp文件,Ring3 Hook Kernel32、Ntdll实现*.tmp和*.lnk文件隐藏。进而通过内存LoadLibrary加载~WTR4132.tmp文件,提取出核心的Main.dll,在内存中加密、脱壳、加载Main.dll,初始化安装震网病毒,注入进程、注册服务,释放资源文件,最终震网病毒以服务运行。服务运行时,会攻击西门子WinCC工控系统软件,通过该软件最终攻击PLC,让离心机异常工作,导致离心机快速故障。

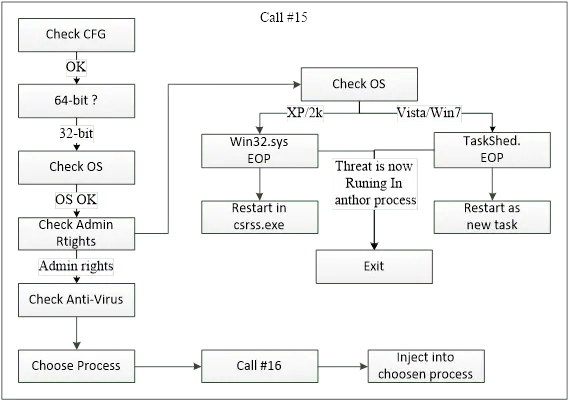

Call#15初始化安装Stuxnet

当Main.dll被加载的时候,导出表#15第一个被调用。#15主要负责检查Stuxnet是否运行在一个合适的系统中,检测当前系统是否已被感染,把当前进程权限提升到系统权限,检测系统中安装的杀毒软件版本,选择把DLL注入到哪个进程中;把DLL注入到选择的进程中,然后调用#16。

#15的第一个任务是检查配置数据(configuration data)是否是最新的。配置数据可以被存储到两个位置。Stuxnet检查最新的配置数据并且执行。然后Stuxnet检查是否运行在一个32位的系统中,如果运行在64位系统中则退出,同时也检查操作系统的版本,Stuxnet只能运行在以下版本的操作系统中:

Win2K

WinXP

Windows 2003

Vista

Windows Server 2008

Windows 7

Windows Server 2008 R2

接着检查当前进程是否具有Administrator权限,如果没有则会利用0-day漏洞提升运行权限。如果当前操作系统是Windows Vista、Windows 7、Windows Server 2008 R2,则利用Task Scheduler Escalation of Privilege来提升权限;如果操作系统是Windows XP、Win2K则利用Windows Win32k.sys Local Privilege Escalation(MS10-073)漏洞提升权限。

如果代码运行成功,如果利用win32k.sys漏洞,主DLL文件作为一个新进程运行,如利用Task Scheduler,主dll运行在csrss.exe进程中。

Win32k.sys漏洞利用的代码在资源文件#250中,

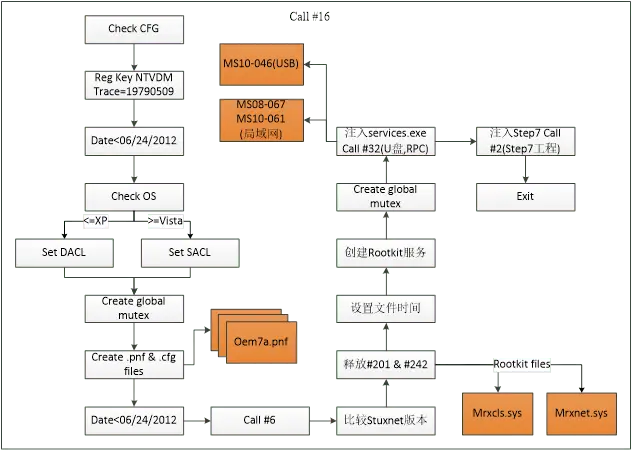

当导出表#15运行检查都通过后,#16运行。#16是Stuxnet的主安装程序。它检查日期和操作系统的版本,解密、创建并安装rootkit文件和注册表项;并把自己注入到services.exe中,以便感染移动存储设备;把自己注入到Step7的进程中感染所有的Step7工程;建立全局互斥量(mutexes)用于不同组件之间的通信;连接RPC服务器。

Call#16安装Stuxnet

#16首先检查配置数据是否有效,然后检查注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\MS-DOS Emulation中的NTVDM TRACE值是否是19790509,如果是则退出。该项应该是是否允许感染的标识。然后读取配置数据中的日期(配置数据偏移0x8c处)和当前系统日期对比,如果当前日期比配置数据中的时间晚,则退出;配置数据中的日期是2012-6-24。

Stuxnet的各个组件之间的通信采用全局互斥信号量,当在Windows Xp中时调用SetSecurityDescriptorDacl创建这些互斥信号量;在Windows Vista、Windows 7和WindowsServer2008中调用SetSecurityDescriptorSacl创建,用此方法可以降低系统完整性检测,保证代码写操作被拒绝。

然后Stuxnet创建3个加密的文件,这些文件来自.stub节。然后将他们保存到磁盘。

Ø Stuxnet主要攻击载荷文件保存为Oem7a.pnf;

Ø 一个90个字节的数据被保存到%SystemDrive%\inf\mdmeric3.PNF中;

Ø 配置数据被拷贝到%SystemDrive%\inf\mdmcpq3.PNF中;

Ø 一个日志文件被拷贝到%SystemDrive%\inf\oem6C.PNF中;

接着Stuxnet检查系统时间,确保它在2012年6月24号以前。然后通过读取存并解密储到硬盘中的版本信息,来检查自己和保存到磁盘上的加密代码是否是最新的。此功能是通过#6实现的。

版本检查通过后,Stuxnet从资源文件中(#201、#242)释放、解码并将内容写2个文件中:Mrxnet.sys和Mrxcls.sys;它们是两个驱动文件:一个用于Stuxnet的加载点(Load point),另一个用于隐藏磁盘中恶意文件。并且这两个文件的时间和系统目录中的其他文件时间一致,以免引起怀疑;然后创建注册表项指向这两个驱动文件,将它们注册为服务项,以便开机的时候就启动这2个服务。一旦Stuxnet创建的这个Rootkit正确安装后,会产生一些全局信号量,表明安装成功。

Stuxnet接着采用另外的2个导入函数(exports)继续完成安装和感染(infection)过程。

- 然后把payload .dll注入到services.exe中并且调用#32(感染可移动存储设备和启动RPC服务);

- 把payload .dll注入到Step7的进程:S7tgtopx.exe中并且调用#2(用于感染Step7工程文件),为使这一步成功,Stuxnet可能需要杀掉explorer.exe和S7tgtopx.exe进程,如果他们在运行中的话。

Stuxnet的通过上述的两种payload .dll注入和创建的服务及驱动文件运行起来。

Stuxnet将等待一段短暂时间后才试图连接RPC服务(#32开启的),将调用0号函数检查连接是否成功并且调用9号函数接收一些数据存储到oem6c.pnf中。

至此,所有默认的传播方式和攻击载荷已经被激活。

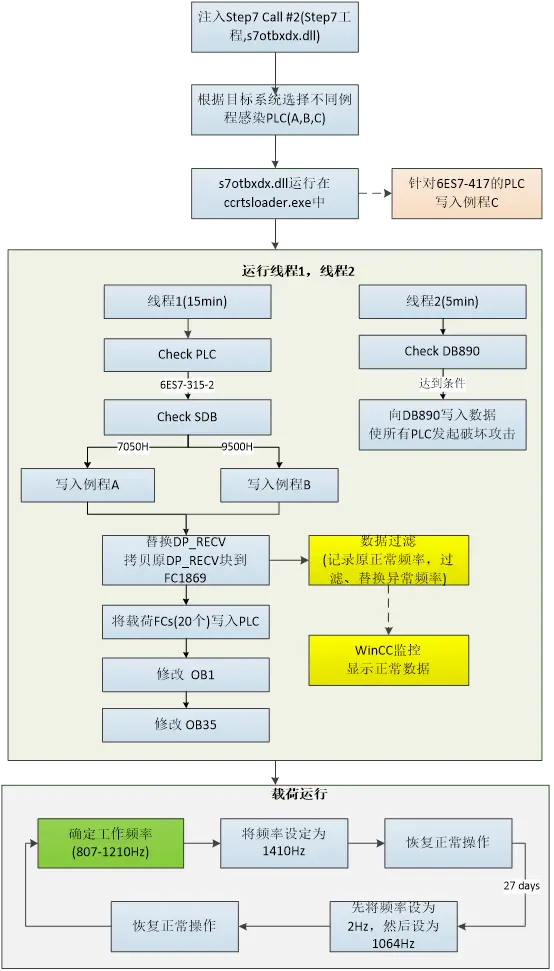

Stuxnet攻击西门子PLC流程

攻击PLC过程:

- 恶意DLL将s7otbxdx.dll重命名为s7otbxsx.dll,用定制的DLL替代s7otbxdx.dll,该定制DLL主要重写s7otbxsx.dll 109个中的16个涉及读、写和枚举代码块的导出函数,其他导出函数还是由s7otbxdx.dll提供;

- 震网根据不同目标系统的特征选择不同的代码来感染PLC,一个感染的序列包含注入到PLC中的代码块和数据块,来改变PLC行为,主要有三种感染序列,其中两种比较相似,功能相同,标记为序列A和B,另外一种标记为序列C;

- 如果s7otbxdx.dll是运行在ccrtsloader.exe文件中,替换后的s7otbxdx.dll启动两个线程感染特定的PLC:

线程1:(每15分钟运行一次;感染含有特定SDB特征的6ES7-315-2 PLC)

- 通过s7ag_read检测PLC类型,必须为6ES7-315-2;

- 检测SDB块来确定PLC是否被感染以及选择写入哪个序列(A或B);

Ø 枚举、解析SDB(系统数据块),寻找一个偏移50h DWORD的地方等于0100CB2Ch的SDB;(说明使用的是Profibus communications processor module CP 342-5。)

Ø 在SDB中搜索特定的值7050h和9500h,只有当两个值出现在总数大于等于33时才满足感染要求;(7050h代表KFC750V3变频驱动器,9500h代表Vacon NX频率转换驱动器。) - 按照序列A或B进行感染:

Ø 拷贝DP_RECV块到FC1869,然后用定制的块替换DP_RECV块;(DP_RECV是网络协处理器使用的标准代码块的名称,用来接收Profibus上的网络帧。每次接收包时,定制块会调用FC1869中原始的DP_RECV进行处理,然后对包数据进行一些后处理。)

Ø 将一些定制块写入到PLC(20个);

Ø 感染OB1,使每个周期开始先执行恶意代码;(首先增加原始块的大小;然后将定制代码写入到块的开头;最后将原始的OB1代码插入到定制代码后面。)

Ø 感染OB35;(和OB1相同,采用code-prepending感染技术)

线程2:(每5分钟查询一次;保证攻击同时进行)

- 监控、查询总线上的每个特定PLC(如S7-315)中被线程1成功注入的数据块DB890;

- 当达到特定条件,启动破坏例程时,该线程向所有监控的PLC中的DB890写入数据,使同一总线上的PLC同时发起破坏攻击。

(4) 某些条件下,会将序列C写入PLC,针对6ES7-417,更为复杂;

(5) 破坏:(在不同时间降低或增加马达频率)

- 确定正常的操作频率:807-1210Hz;

- 将频率设定为1410Hz;

- 恢复正常操作;

- 大约27天后,先将频率设为2Hz,然后设为1064Hz;

- 恢复正常操作;

重复上述过程。

第三章 震网病毒重现

【篇幅原因,请关注后续文章】

震网(Stuxnet)病毒深度解析:首个攻击真实世界基础设施的病毒的更多相关文章

- mybatis 3.x源码深度解析与最佳实践(最完整原创)

mybatis 3.x源码深度解析与最佳实践 1 环境准备 1.1 mybatis介绍以及框架源码的学习目标 1.2 本系列源码解析的方式 1.3 环境搭建 1.4 从Hello World开始 2 ...

- Hibernate 3 深度解析--苏春波

Hibernate 3 深度解析 Hibernate 作为 Java ORM 模式的优秀开源实现, 当下已经成为一种标准,为饱受 JDBC 折磨的 Java 开发者带来了“福音.快速的版本更新,想 ...

- [转帖]深度解析区块链POW和POS的区别

深度解析区块链POW和POS的区别 Proof of Work 还有Proof of Stake 之前理解程了 state ... 股权的意思 还有 delegated proof of Stake ...

- Spring源码深度解析之Spring MVC

Spring源码深度解析之Spring MVC Spring框架提供了构建Web应用程序的全功能MVC模块.通过策略接口,Spring框架是高度可配置的,而且支持多种视图技术,例如JavaServer ...

- Spring源码深度解析之事务

Spring源码深度解析之事务 目录 一.JDBC方式下的事务使用示例 (1)创建数据表结构 (2)创建对应数据表的PO (3)创建表和实体之间的映射 (4)创建数据操作接口 (5)创建数据操作接口实 ...

- [WebKit内核] JavaScript引擎深度解析--基础篇(一)字节码生成及语法树的构建详情分析

[WebKit内核] JavaScript引擎深度解析--基础篇(一)字节码生成及语法树的构建详情分析 标签: webkit内核JavaScriptCore 2015-03-26 23:26 2285 ...

- 第37课 深度解析QMap与QHash

1. QMap深度解析 (1)QMap是一个以升序键顺序存储键值对的数据结构 ①QMap原型为 class QMap<K, T>模板 ②QMap中的键值对根据Key进行了排序 ③QMap中 ...

- Deep Learning模型之:CNN卷积神经网络(一)深度解析CNN

http://m.blog.csdn.net/blog/wu010555688/24487301 本文整理了网上几位大牛的博客,详细地讲解了CNN的基础结构与核心思想,欢迎交流. [1]Deep le ...

- (转载)(收藏)OceanBase深度解析

一.OceanBase不需要高可靠服务器和高端存储 OceanBase是关系型数据库,包含内核+OceanBase云平台(OCP).与传统关系型数据库相比,最大的不同点, 是OceanBase是分布式 ...

- Kafka深度解析

本文转发自Jason’s Blog,原文链接 http://www.jasongj.com/2015/01/02/Kafka深度解析 背景介绍 Kafka简介 Kafka是一种分布式的,基于发布/订阅 ...

随机推荐

- 抛砖系列之redis监控命令

前言 redis是一款非常流行的kv数据库,以高性能著称,其高吞吐.低延迟等特性让广大开发者趋之若鹜,每每看到别人发出的redis故障报告都让我产生一种居安思危,以史为鉴的危机感,恰逢今年十一西安烟雨 ...

- NLP之基于Seq2Seq和注意力机制的句子翻译

Seq2Seq(Attention) @ 目录 Seq2Seq(Attention) 1.理论 1.1 机器翻译 1.1.1 模型输出结果处理 1.1.2 BLEU得分 1.2 注意力模型 1.2.1 ...

- 18.-cookies和session

一.会话定义 从打开浏览器访问一个网站,到关闭浏览器结束此次访问,称之为一次绘画 HTTP协议是无状态的,导致绘画状态难以保持 Cookies和session就是为了保持会话状态而诞生的两个存储技术 ...

- 驱动开发:内核监控FileObject文件回调

本篇文章与上一篇文章<驱动开发:内核注册并监控对象回调>所使用的方式是一样的都是使用ObRegisterCallbacks注册回调事件,只不过上一篇博文中LyShark将回调结构体OB_O ...

- 出现The server time zone value ‘�й���ʱ��‘ is unrecognized的解决方法

使用mybatis链接数据库时出现如下错误, The server time zone value '�й���ʱ��' is unrecognized or represents more tha ...

- 部署grafana+telegraf+influxdb 及 配置 jmeter后端监听

搞性能测试,可以搭建Grafana+Telegraf+InfluxDB 监控平台,监控服务器资源使用率.jmeter性能测试结果等. telegraf: 是一个用 Go 编写的代理程序,可收集系统和服 ...

- webpack中 hash chunkhash

hash一般是结合CDN缓存来使用,通过webpack构建之后,生成对应文件名自动带上对应的MD5值.如果文件内容发生改变的话,那么对应文件hash值也会改变,对应的HTML引用的URL地址也会改变, ...

- .NET复习总纲

以下是自己学习遇到比较好的课程和学习网站,如果大家有更好的课程推荐,可以打在评论区或者私聊我,让我也进行学习和补充进文档 一..NET基础 官方文档:https://learn.microsoft.c ...

- 金山云:基于 JuiceFS 的 Elasticsearch 温冷热数据管理实践

01 Elasticsearch 广泛使用带来的成本问题 Elasticsearch(下文简称"ES")是一个分布式的搜索引擎,还可作为分布式数据库来使用,常用于日志处理.分析和搜 ...

- FIXMAP内存管理器

fixed map是被linux kernel用来解决一类问题的机制,这类问题的共同特点是: (1)在很早期的阶段需要进行地址映射,而此时,由于内存管理模块还没有完成初始化,不能动态分配内存,也就是无 ...