Openstack中keystone与外部LDAP Server的集成

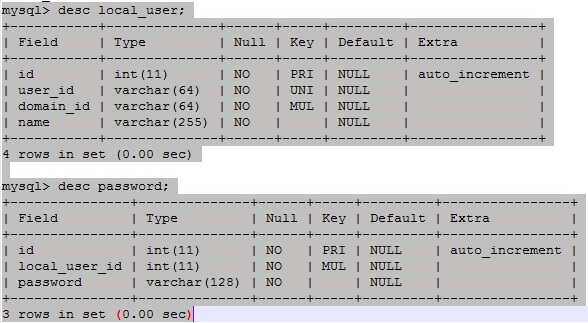

openstack中keystone鉴权的用户user和password信息,通常保存在mysql数据库的keystone库:

表local_user和表password:

keystone也支持外部LDAP Server提供用户鉴权信息,也就是所谓的domain-specific Identity:

Keystone supports the option (disabled by default) to specify identity driver (domain-specific Identity drivers) configurations on a domain by domain basis, allowing, for example, a specific domain to have its own LDAP or SQL server.

Domain-specific Identity configuration options can be stored in domain-specific configuration files, or in the Identity SQL database using API REST calls.

详情参见官网:

https://docs.openstack.org/keystone/rocky/admin/identity-domain-specific-config.html

https://docs.openstack.org/keystone/rocky/configuration.html (Configuring Keystone)

下面提供一个简单的例子,描述相关步骤和openstack的配置。

(参见https://docs.openstack.org/keystone/rocky/admin/identity-integrate-with-ldap.html [Integrate Identity with LDAP])

1)安装LDAP Server,如windows的活动目录服务(Active Directory) (可参考相关文档):

安装完后,创建一个用户和密码,提供相关信息以供openstack集成用:

++ url信息,例如ldap://10.168.120.120:389

++ user信息,例如CN=administrator,CN=users,DC=star,DC=com,以及密码

++ BaseDN信息,例如DC=star,DC=com

2)在openstack控制器中运行LDAP指令以验证与LDAP Server的连接,例如:

ldapsearch -x -h 10.168.120.120 -p 389 -D "CN=administrator,CN=users,DC=star,DC=com" -w password123 -b "DC=star,DC=com"

有正常的查询结果返回则说明openstack与LDAP Server连接成功了。

3)在openstack控制器上进行domain-specific configuration:

>> 3.1) 开启domain-specific drivers配置:

To enable domain-specific drivers, set these options in the /etc/keystone/keystone.conf file:

[identity]

domain_specific_drivers_enabled = True

domain_config_dir = /etc/keystone/domains

注:配置文件将保存在domain_config_dir指定的目录中,而且文件命名方式是keystone.<domain_name>.conf (<domain_name>将由openstack指令创建)

同时修改[assignment]的backend driver为sql:

[assignment]

driver = sql

(注:不知道是否与这段话相关:

Although keystone supports multiple LDAP backends via the above domain-specific configuration methods, it currently only supports one SQL backend. This could be either the default driver or a single domain-specific backend, perhaps for storing service users in a predominantly LDAP installation.)

>> 3.2) 创建保存config文件的目录:

root@server1:~# mkdir -p /etc/keystone/domains

root@server1:~# chown keystone /etc/keystone/domains

>> 3.3) openstack指令创建domain:

root@server1:~# openstack domain create star

+-------------+----------------------------------+

| Field | Value |

+-------------+----------------------------------+

| description | |

| enabled | True |

| id | 012df6be871c4b33949c50dc461a0751 |

| name | star |

+-------------+----------------------------------+

root@server1:~# openstack domain list

+----------------------------------+-------------+---------+--------------------+

| ID | Name | Enabled | Description |

+----------------------------------+------------+---------+--------------------+

| 012df6be871c4b33949c50dc461a0751 | star | True | |

| default | Default | True | The default domain |

+----------------------------------+---------+---------+--------------------+

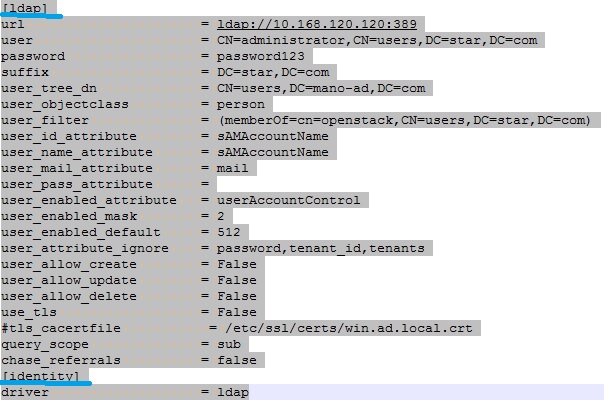

>> 3.4) 创建相应的domain driver文件:(内容可参考上面提及的"Integrate Identity with LDAP",或者keystone.conf的【ldap】, 文件名里的domain即是上一步创建的domain)

root@server1:/etc/keystone/domains# vi keystone.star.conf

例如:

4) 重启keystone服务,之后可以用指令看到新加的

5) 接下来可以进行验证:

>> 5.1) 在LDAP Server新加用户,并加入group openstack,例如test_user (密码password321);

>> 5.2) 该用户现在可以在openstack控制器中显示了:

root@server1:# openstack user list --domain star

+------------------------------------------------------------------+----------------------------------------------+

| ID | Name |

+------------------------------------------------------------------+-------------------------------------------------+

| f730d57dc79553aa5cf99b0c15b70283787f930d5b599c2385c5712cbcc11c46 | test_user |

+------------------------------------------------------------------+----------------------------------------------------+

>> 5.3) 给该user配置具有管理权限的role:

root@server1:~# openstack role add --project admin --user f730d57dc79553aa5cf99b0c15b70283787f930d5b599c2385c5712cbcc11c46 admin

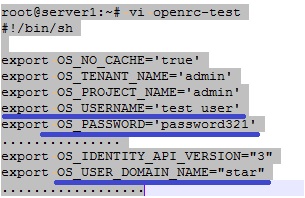

>> 5.4) 建立一个该用户的source环境文件,包含如下关键信息:

>> 5.5) 进入test_user的环境文件,可以正常运行openstack指令:

root@server1:~# source openrc-test

root@server1:~# nova list

注:一个相关的问题是id mapping,参见“Configuring Keystone”:

https://docs.openstack.org/keystone/rocky/configuration.html

Due to the need for user and group IDs to be unique across an OpenStack installation and for keystone to be able to deduce which domain and backend to use from just a user or group ID, it dynamically builds a persistent identity mapping table from a public ID to the actual domain, local ID (within that backend) and entity type.

相关数据保存在mysql的keystone库的id_mapping表里:

mysql> select* from id_mapping;

+-----------------------------------------------------------------------------------------------------------+-----------------------------------------------+----------+-------------+

| public_id | domain_id | local_id | entity_type |

+------------------------------------------------------------------------------------------------------------+-----------------------------------------------+----------+-------------+

| f730d57dc79553aa5cf99b0c15b70283787f930d5b599c2385c5712cbcc11c46 | 012df6be871c4b33949c50dc461a0751 | test_user | user |

| 967ecd62f1987b626476221d3beb051a72ed45c84324327ea82c58b887ce8953 | 012df6be871c4b33949c50dc461a0751 | test-ldap | user |

+------------------------------------------------------------------------------------------------------------+----------------------------------------------+----------+-------------+

Openstack中keystone与外部LDAP Server的集成的更多相关文章

- OpenStack中Keystone的基本概念理解

原文http://www.kankanews.com/ICkengine/archives/10788.shtml Keystone简介 Keystone(OpenStack Identity Ser ...

- openstack中Keystone组件简解

一.Keystone服务概述 在Openstack框架中,keystone(Openstack Identity Service)的功能是负责验证身份.校验服务规则和发布服务令牌的,它实现了Opens ...

- HDP3.1 中配置 YARN 的 timeline server 使用外部的 HBase

HDP3.1 中的 YARN 的 timeline server 默认使用内置的 HBase,不知道为什么,总是过几天就挂掉,暂时还没找到原因.后来想着让它使用外部的 HBase 看看会不会还有此问题 ...

- OpenStack之Keystone模块

一.Keystone介绍 OpenStack Identity(Keystone)服务为运行OpenStack Compute上的OpenStack云提供了认证和管理用户.帐号和角色信息服务,并为Op ...

- openstack之keystone部署

前言 openstack更新频率是挺快的,每六个月更新一次(命名是是以A-Z的方式,Austin,Bexar...Newton).博主建议大家先可一种版本研究,等某一版本研究透彻了,在去研究新的版本. ...

- openstack核心组件——keystone身份认证服务(5)

云计算openstack核心组件——keystone身份认证服务(5) 部署公共环境 ntp openstack mariadb-server rabbitmq-server memcache 1.w ...

- 云计算管理平台之OpenStack认证服务Keystone

一.keystone简介 keystone是openstack中的核心服务,它主要作用是实现用户认证和授权以及服务目录:所谓服务目录指所有可用服务的信息库,包含所有可用服务及其API endport路 ...

- openstack之keystone

一.什么是keystone 用于为openstack家族中的其它组件成员提供统一的认证服务,包括身份认证.令牌发放和校验.服务列表.用户权限定义等: 基本概念: 用户User:用于身份认证.一个用户可 ...

- 云计算openstack核心组件——keystone身份认证服务

一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户 ...

随机推荐

- OI养老专题02:约瑟夫问题求幸存者

如题.人数为n(1<=n<=30000),共k(1<=k<=30000)组数据,所报的数m恒为2,只要求输出幸存者. 如果你还不知道什么是约瑟夫问题...——https://w ...

- PHP----------linux下安装opcache.

1.首先查看是否安装了opcache扩展,使用php -m 命令查看安装的扩展(没有添加环境变量就使用:/usr/local/php/bin/php -m). 添加opcache扩展.(我自己封装的s ...

- 阿里云轻量级服务器上JDK及tomcat部署配置

先下载JDK和tomcat到本地 地址为http://www.oracle.com/technetwork/java/javase/downloads/index-jsp-138363.html ht ...

- flask 异步发送邮件

异步发送邮件 当使用SMTP的方式发送电子邮件时,如果你手动使用浏览器测试程序的注册功能,在提交注册表单后,浏览器会有几秒钟的不响应.因为这时候程序正在发送电子邮件,发信的操作阻断了请求--响应循环, ...

- vue前端面试题知识点整理

vue前端面试题知识点整理 1. 说一下Vue的双向绑定数据的原理 vue 实现数据双向绑定主要是:采用数据劫持结合发布者-订阅者模式的方式,通过 Object.defineProperty() 来劫 ...

- poi 设置单元格公式

Cell cell= rowF2.createCell(18);cell.setCellFormula("=Q20*R20");

- 网页静态化技术--Freemarker入门

网页静态化技术:为什么要使用网页静态化技术 网页静态化解决方案在实际开发中运用比较多,例如新闻网站,门户网站中的新闻频道或者是文章类的频道. 对于电商网站的商品详细页来说,至少几百万个商品,每个商品又 ...

- Python 运维之路

第一章:Python基础知识 1.Python 变量了解 .Python 二进制 .Python 字符编码 4.Python if条件判断 5.Python while循环 6.Python for循 ...

- 解决ping不通win7主机

之前在路由器上ping笔记本发现ping不通,但是笔记本ping路由器通,也没多想.今天想起来可能是win7的防火墙作怪,以前上课虚拟机好像也是ping不通宿主机,但是宿主机能ping通虚拟机. 简单 ...

- 关于Java多线程的一些常考知识点

前言 Java多线程也是面试中经常会提起到的一个点.面试官会问:实现多线程的两种方式以及区别,死锁发生的4个条件以及如何避免发生死锁,死锁和活锁的区别,常见的线程池以及区别,怎么理解有界队列与无界队列 ...