PC逆向之代码还原技术,第二讲寻找程序入口点

PC逆向之代码还原技术,第二讲寻找程序入口点

一丶简介

程序逆向的时候.我们需要知道程序入口点.动态分析的时候以便于看是什么程序编写的.

比如VC++6.0 我们可以写一个程序测试一下

我们写一段代码. F10进行调试.看看是谁调用的main即可.

部分代码拷贝如下:

__try {_ioinit(); /* initialize lowio */#ifdef WPRFLAG/* get wide cmd line info */_wcmdln = (wchar_t *)__crtGetCommandLineW();/* get wide environ info */_wenvptr = (wchar_t *)__crtGetEnvironmentStringsW();_wsetargv();_wsetenvp();#else /* WPRFLAG *//* get cmd line info */_acmdln = (char *)GetCommandLineA(); //GetCommandLineA/* get environ info */_aenvptr = (char *)__crtGetEnvironmentStringsA(); // GetEnvironmentStringsA();_setargv();_setenvp();#endif /* WPRFLAG */_cinit(); /* do C data initialize */#ifdef _WINMAIN_StartupInfo.dwFlags = 0;GetStartupInfo( &StartupInfo );#ifdef WPRFLAGlpszCommandLine = _wwincmdln();mainret = wWinMain(#else /* WPRFLAG */lpszCommandLine = _wincmdln();mainret = WinMain(#endif /* WPRFLAG */GetModuleHandleA(NULL), //调用GetModuleHandle() APINULL,lpszCommandLine,StartupInfo.dwFlags & STARTF_USESHOWWINDOW? StartupInfo.wShowWindow: SW_SHOWDEFAULT);#else /* _WINMAIN_ */#ifdef WPRFLAG__winitenv = _wenviron;mainret = wmain(__argc, __wargv, _wenviron);#else /* WPRFLAG */__initenv = _environ;** mainret = main(__argc, __argv, _environ);** 调用main函数位置.可以看到三个参数#endif /* WPRFLAG */#endif /* _WINMAIN_ */exit(mainret);}__except ( _XcptFilter(GetExceptionCode(), GetExceptionInformation()) ){/** Should never reach here*/_exit( GetExceptionCode() );} /* end of try - except */}

通过上面代码我们可以定位特征

程序调用了:

GetCommandLine();

GetEnvironmentStringsA();

GetModuleHandle() API

然后下方调用了main函数. main函数是是三个参数.所以我们动态或者静态调试的时候可以观看特征找到我们入口点

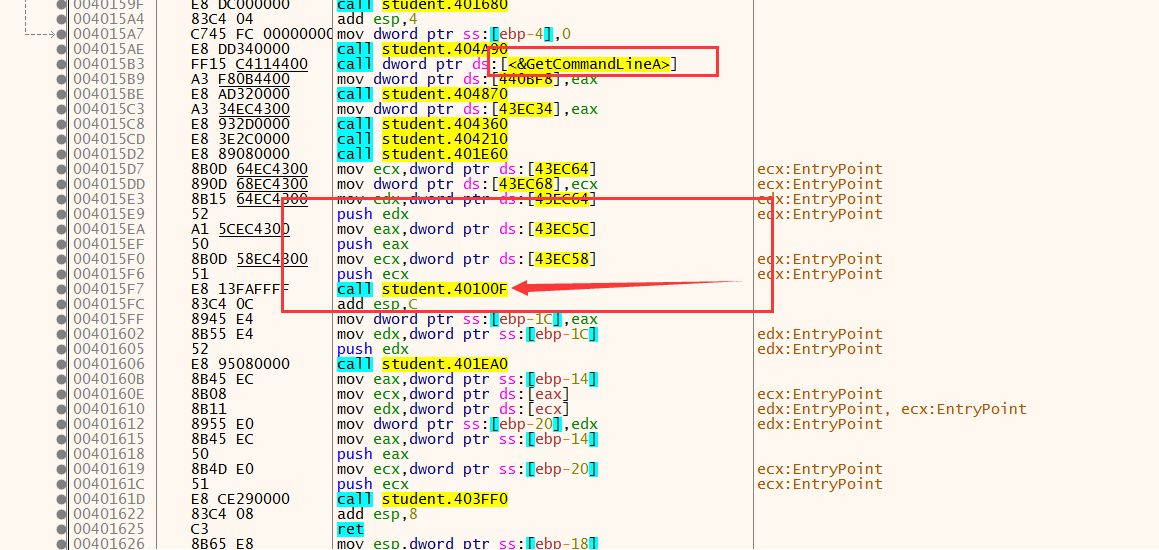

看上面图片,我们可以看到有一个API给我们标注出来了就是GetCommandLine函数.

那么根据特征.main函数调用就在下面了.下面还会调用几个API

我们知道main函数是三个参数.所以找有三个push的地方. 可以看到上图 0x40100F 就是我们的main函数内部.

看上图可以看到main里面的代码.因为我是Debug程序.所以我们看到的0x40100F内部是一个JMP. 跳转到我们的main

入口点.也就是0x401250 位置.

根据以上方法.我们可以多观看几个编译器的特征.进行定位.

PC逆向之代码还原技术,第二讲寻找程序入口点的更多相关文章

- PC逆向之代码还原技术,第一讲基本数据类型在内存中的表现形式.浮点,指针寻址公式

目录 代码还原技术 一丶简介代码还原 二丶代码还原中的数据类型表现形式 1.整数类型 2.无符号整数 3.有符号整数 4.浮点数数据类型 5.浮点编码 4.Double类型解析. 三丶浮点汇编 1.浮 ...

- PC逆向之代码还原技术,第四讲汇编中减法的代码还原

目录 PC逆向之代码还原技术,第四讲汇编中减法的代码还原 一丶汇编简介 二丶高级代码对应汇编观看. 1.代码还原解析: 三丶根据高级代码IDA反汇编的完整代码 四丶知识总结 PC逆向之代码还原技术,第 ...

- PC逆向之代码还原技术,第五讲汇编中乘法的代码还原

目录 PC逆向之代码还原技术,第五讲汇编中乘法的代码还原 一丶简介乘法指令 1.乘法指令 2.代码还原注意问题 二丶乘法的汇编代码产生的格式 1.高级代码观看 2.乘法的汇编代码还原. 三丶乘法总结 ...

- PC逆向之代码还原技术,第三讲汇编中加法的代码还原

目录 PC逆向之代码还原技术,第三讲汇编中加法的代码还原 一丶汇编简介 二丶高级代码对应汇编观看. 1.代码还原解析: 总结 PC逆向之代码还原技术,第三讲汇编中加法的代码还原 一丶汇编简介 在讲解加 ...

- 逆向课程第二讲,寻找main入口点

逆向课程第二讲,寻找main入口点 一丶识别各个程序的入口点 入门知识,识别各个应用程序的入口点 (举例识别VC 编译器生成,以及VS编译生成的Debug版本以及Release版本) 1.识别VC6. ...

- PC逆向之代码还原技术,第六讲汇编中除法代码还原以及原理第二讲,被除数是正数 除数非2的幂

目录 一丶简介 二丶代码还原讲解 1.被除数无符号 除数非2的幂 2.被除数无符号 除数为特例7 三丶代码还原总结 一丶简介 上一篇博客说的除2的幂. 如果被除数是有符号的,那么会进行调整,并使用位操 ...

- 在纯C工程的main函数之前跑代码(手工找到程序入口点, 替换为我们自己的函数)

在main函数之前跑代码的方法 方法: 手工找到程序入口点, 替换为我们自己的函数 写测试程序 // test.cpp : Defines the entry point for the consol ...

- 逆向实用干货分享,Hook技术第二讲,之虚表HOOK

逆向实用干货分享,Hook技术第二讲,之虚表HOOK 正好昨天讲到认识C++中虚表指针,以及虚表位置在反汇编中的表达方式,这里就说一下我们的新技术,虚表HOOK 昨天的博客链接: http://www ...

- Windows 程序启动性能优化(先载入EXE,后载入DLL,只取有限的代码载入内存,将CPU的IP指向程序的入口点)

一.重定位链接时重定位:目标文件一般由多个节组成,编译器在编译每个目标文件时一般都是从0地址开始生成代码.当多个代码节合成一个代码段时,需要根据其在最终代码段中的位置做出调整.同时,链接器需要对已经解 ...

随机推荐

- sqlzoo:3

顯示1980年物理學(physics)獲獎者,及1984年化學獎(chemistry)獲得者. select yr,subject,winner from nobel ) ) 查看1980年獲獎者,但 ...

- [POJ1193][NOI1999]内存分配(链表+模拟)

题意 时 刻 T 内存占用情况 进程事件 0 1 2 3 4 5 6 7 8 9 进程A申请空间(M=3, P=10)<成功> 1 A 2 A B 进程B申请空间(M=4, P=3)< ...

- 打包java程序生成exe

打包java程序生成exe 目标 我们知道c++的控制台程序编译运行以后就会生成一个exe可执行文件,在电脑上可以直接双击运行,但是java是跨平台的语言,编译运行以后的字节码文件.class是和平台 ...

- 检查对象是否为NULL或者为Empty

不管是在Winform开发,还是在asp.net 开发中当从一个数据源中获取数据时你总是不知道这个数据的状态,这个时候总要对她进行一次判断,不过每次进行一次判断总是要写怎么一堆代码,时间长了,总感觉不 ...

- 使用POST下载文件

一直以来,JS都没有比较好的可以直接处理二进制的方法.而Blob的存在,允许我们可以通过JS直接操作二进制数据.一.下载util.fetchDownload= function (opt,data) ...

- C# 异步编程之 Task 的使用

(说明:随笔内容为学习task的笔记,资料来源:https://docs.microsoft.com/en-us/dotnet/api/system.threading.tasks.task?redi ...

- C++初步 2

对象数组: Coordinate coord[3]; 栈区 Coordinate *p=new Coordinate[3]; 堆区 /* * Coordinate.h * ...

- C# CreateParams的使用(解决闪屏问题)

<转载自:https://blog.csdn.net/xpwang/article/details/53427479> 窗体和控件的属性CreateParams(这真的是一个属性)很神奇, ...

- swust oj 986

哈夫曼译码 1000(ms) 10000(kb) 1997 / 4186 通常要求根据给定的编码本对密文进行解码.现已给定相应字符的哈夫曼编码,要求根据编码对密文进行解码.(建立哈夫曼树以及编码.主函 ...

- 用 Java 解密 C# 加密的数据(DES)(转)

今天遇到java解密url的问题.我们的系统要获取外部传过来的URL,URL是采用 DES 算法对消息进行加密,再用 BASE64 编码.不过对方系统是用 C# 写的. 在网上搜了几篇文章终于找到一篇 ...