CVE-2019-1388:Windows UAC 本地提权复现

0x01 简介

用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

0x02 漏洞概述

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中

默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

0x03 影响版本

cpe:/ o:microsoft:windows_10:-

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_7:-:sp1

cpe:/ o:microsoft:windows_8.:-

cpe:/ o:microsoft:windows_rt_8.:-

cpe:/ o:microsoft:windows_server_2008:-:sp2

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ itanium〜

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ x64〜

cpe:/ o:microsoft:windows_server_2012:-

cpe:/ o:microsoft:windows_server_2012:r2

cpe:/ o:microsoft:windows_server_2016:-

cpe:/ o:microsoft:windows_server_2016:

cpe:/ o:microsoft:windows_server_2016:

cpe:/ o:microsoft:windows_server_2019:-

0x04 环境搭建

Windows 7 sp1

0x05 漏洞复现

exp地址:https://github.com/mai-lang-chai/System-Vulnerability/tree/master/Windows/CVE-2019-1388

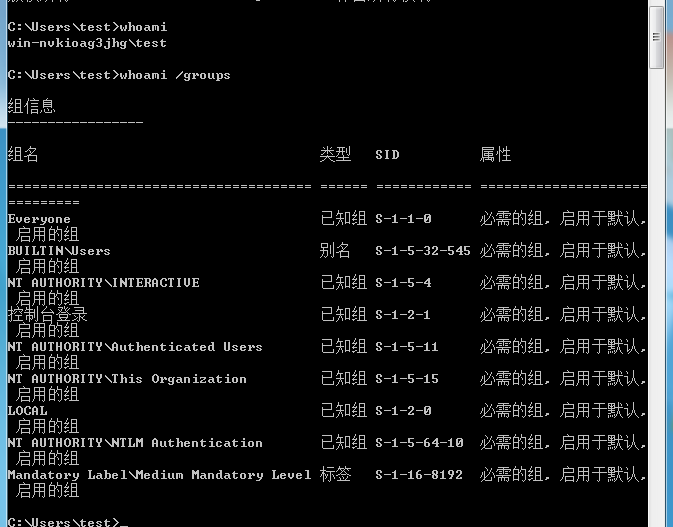

我们新建一个用户test,默认再users组

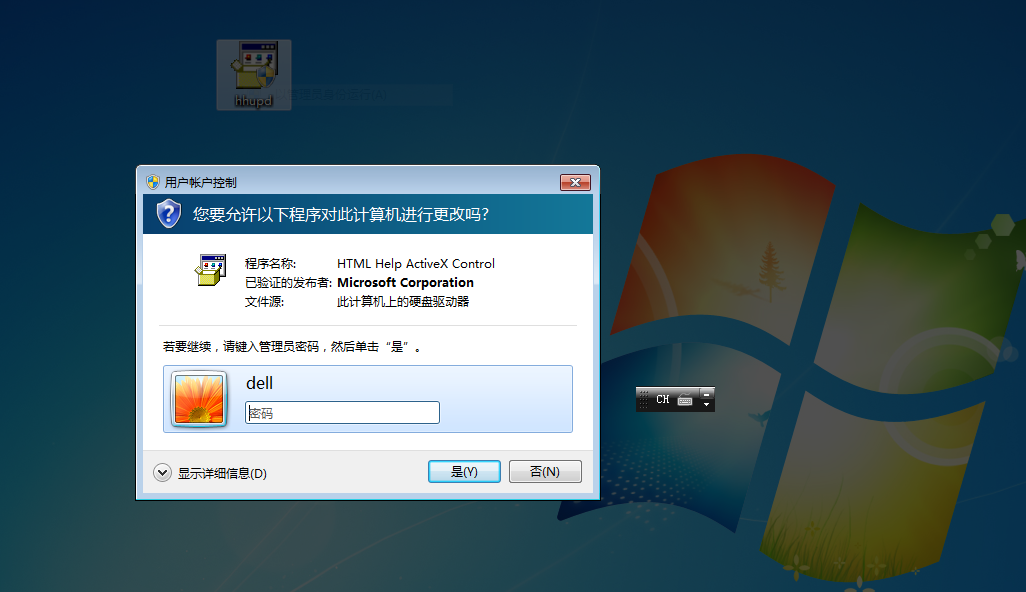

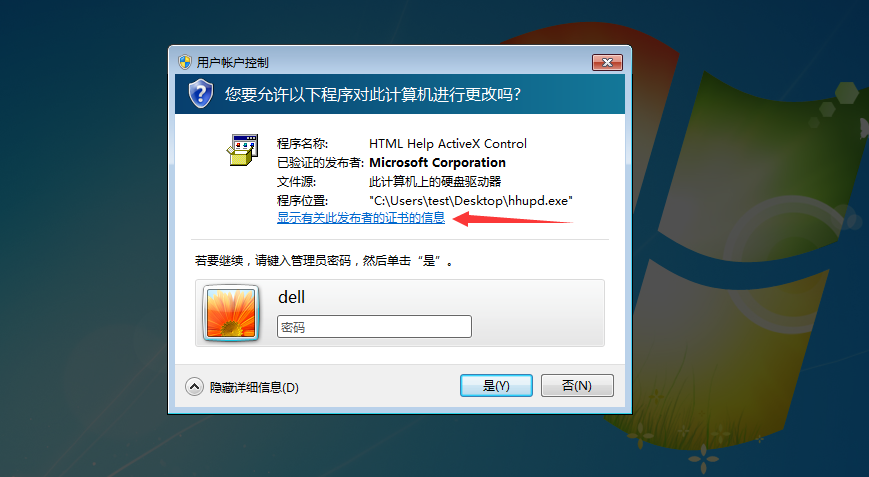

右键以管理员运行hhupd.exe

显示详细信息

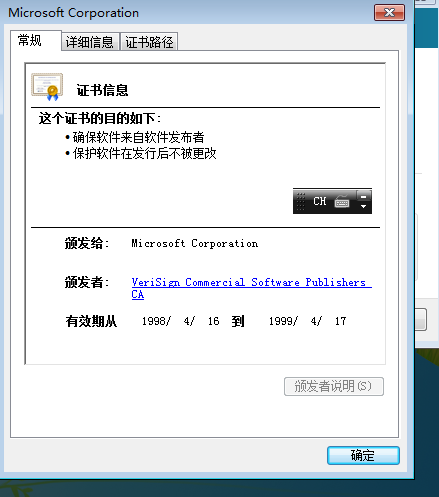

显示有关次发布者的证书信息

点击颁发者链接然后关闭窗口

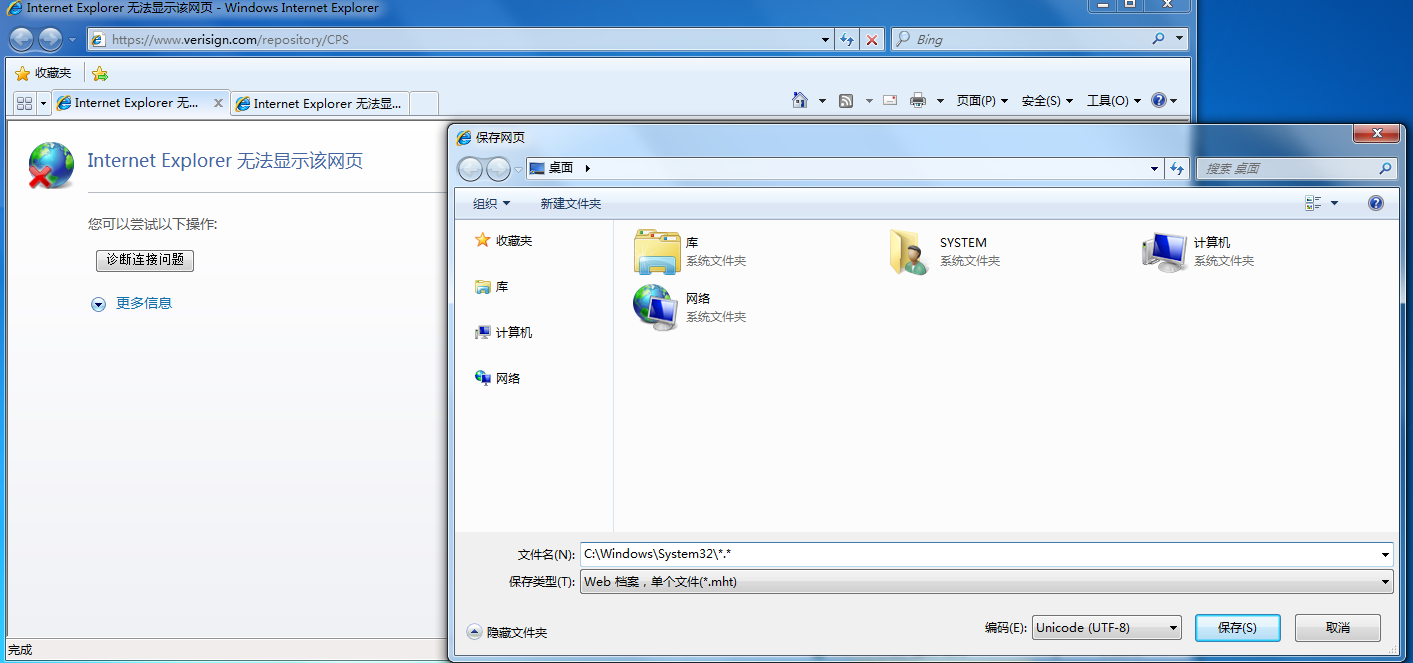

页面另存为

输入System32路径并且进入文件夹中

C:\Windows\System32\*.*

下翻找到cmd,右键打开cmd

输入system的路径只是为了快速进入目录,不是别的,也可以自己慢慢点进目录中,然后启动cmd

文字简述内容学习自:Timeline Sec

漏洞简介 该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中 默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop 这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System 因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。 事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

影响范围

CVE-2019-1388:Windows UAC 本地提权复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- MySQL-based databases CVE -2016-6663 本地提权

@date: 2016/11/3 @author: dlive 0x01 漏洞原文 翻译水平不高求轻喷 感觉作者在写文章的时候有些地方描述的也不是特别清楚,不过结合poc可以清晰理解漏洞利用过程 0x ...

- CVE-2014-4113本地提权测试

CVE-2014-4113本地提权漏洞分析 By Netfairy 前言 2014年10月14日, Crowdstrike和FireEye发表了一篇文章, 描述了一个新的针对Windows的提权漏洞. ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- Linux Kernel ‘perf’ Utility 本地提权漏洞

漏洞名称: Linux Kernel ‘perf’ Utility 本地提权漏洞 CNNVD编号: CNNVD-201309-050 发布时间: 2013-09-09 更新时间: 2013-09-09 ...

- Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞

漏洞名称: Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞 CNNVD编号: CNNVD-201306-343 发布时间: 2013-06-20 更新时间 ...

- kali权限提升之本地提权

kali权限提升之本地提权 系统账号之间权限隔离 操作系统的安全基础 用户空间 内核空间 系统账号: 用户账号登陆时候获取权限令牌 服务账号无需用户登录已在后台启动服务 windows用户全权限划分: ...

随机推荐

- linux bash吧,还有啥Bourne Again Shell

linux bash吧,还有啥Bourne Again Shell bash吧,还有啥Bourne Again Shell 头部要写#!/bin/bash set -x #open script de ...

- OpenCV-Python 改变颜色空间 | 十三

目标 在本教程中,你将学习如何将图像从一个色彩空间转换到另一个,像BGR↔灰色,BGR↔HSV等 除此之外,我们还将创建一个应用程序,以提取视频中的彩色对象 你将学习以下功能:cv.cvtColor, ...

- 知识图谱与机器学习|KG入门 -- Part2 建立知识图谱

介绍 在本系列前面两篇文章中我一直在讨论Data Fabric,并给出了一些关于Data Fabric中的机器学习和深度学习的概念.并给出了我对Data Fabric的定义: Data Fabric是 ...

- JAVA中,一个类中,方法加不加static的区别,

通俗理解: 1.若是对象的特有行为,(也就是某个实例方法特有的行为),不加static 2. 若是对象集合共有的集合,则加static static类型方法只可以访问静态变量和方法 实例方法可以访问实 ...

- JavaScript实现图结构

JavaScript实现图结构 一.图论 1.1.图的简介 什么是图? 图结构是一种与树结构有些相似的数据结构: 图论是数学的一个分支,并且,在数学中,树是图的一种: 图论以图为研究对象,研究顶点和边 ...

- [JZOJ5343]健美猫<模拟>

[思路] 这个是一个非常容易看出来的模拟,但是模拟也是有技巧的 一般人的模拟思路一般就是移动元素或者下标 然后我就看到了一个有趣的思路 建立坐标轴 以i坐标为横坐标,以si为纵坐标,然后画一条斜率为1 ...

- c语言提取浮点型数据的整数部分与小数部分几种方法

一 前记 最近涉及到把各种传感器的数据通过wifi和bt传输出去,这就涉及到了浮点传输的问题,为了方便传输,笔者的做法一般是把小数和整数部分分开,分别传输,这就比较简单明晰了. 二 方法论 其实,把浮 ...

- 深入解读ES6系列(一)

ECMAScript 6(ES6)简介 前言: 哈喽小伙伴们,爱说'废'话的Z又回来了,欢迎来到Super IT曾的博客时间,我说啦这个月要带的福利,说了更的博客肯定不能水你们,要一起进步学习嘛,今天 ...

- Java 虚拟机运行时数据区

写在前面 本文描述的有关于 JVM 的运行时数据区是基于 HotSpot 虚拟机. 概述 JVM 在执行 Java 程序的过程中会把它所管理的内存划分为若干个不同的数据区域.这些区域都有各自的用途,以 ...

- 自执行函数-[javascript]-[语法]

在看别人的代码的时候,遇到了一种写法,之前没有见过,如下: