Metasploit学习笔记——情报搜集技术(只记录与metasploit有关的)

1.外围信息搜集

1.1whois域名注册信息查询

示例代码如下

msf > whois testfire.net

1.2网站的目录结构

示例代码如下

msf > use auxiliary/scanner/http/dir_scanner

msf auxiliary(scanner/http/dir_scanner) > set THEREADS 50

THEREADS => 50

msf auxiliary(scanner/http/dir_scanner) > set RHOSTS www.testfire.netRHOSTS => www.testfire.net

msf auxiliary(scanner/http/dir_scanner) > exploit

1.3搜索网站中的E-mail地址

示例代码如下

msf auxiliary(scanner/http/dir_scanner) > use auxiliary/gather/search_email_collector

msf auxiliary(gather/search_email_collector) > set DOMAIN altoromutual.com

DOMAIN => altoromutual.com

msf auxiliary(gather/search_email_collector) > run

2.主机探测与端口扫描

2.1Metasploit的主机发现模块

示例代码如下

msf auxiliary(gather/search_email_collector) > use auxiliary/scanner/discovery/arp_sweep

msf auxiliary(scanner/discovery/arp_sweep) > show options

Module options (auxiliary/scanner/discovery/arp_sweep):

Name Current Setting Required Description

---- --------------- -------- -----------

INTERFACE no The name of the interface

RHOSTS yes The target address range or CIDR identifier

SHOST no Source IP Address

SMAC no Source MAC Address

THREADS 1 yes The number of concurrent threads

TIMEOUT 5 yes The number of seconds to wait for new data

msf auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 10.10.10.0/24RHOSTS => 10.10.10.0/24

msf auxiliary(scanner/discovery/arp_sweep) > set THREADS 50

THREADS => 50

msf auxiliary(scanner/discovery/arp_sweep) > run

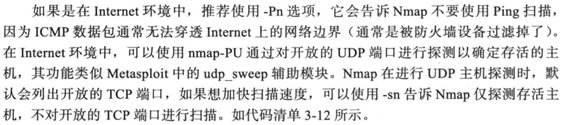

2.2使用Nmap进行主机探测

示例代码如下

msf > nmap -PU -sn 10.10.10.0/24

2.3操作系统辨识

示例代码如下

nmap -O -sV 10.10.10.254

-O对目标操作系统识别

-sV 对其服务的版本进行辨识

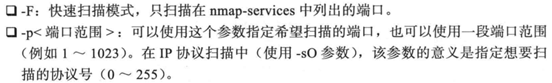

2.4Metasploit中的端口扫描器

search portscan命令列出metasploit中的端口扫描器

示例代码如下

msf auxiliary(scanner/discovery/arp_sweep) > use auxiliary/scanner/portscan/syn

msf auxiliary(scanner/portscan/syn) > set RHOSTS 10.10.10.254

RHOSTS => 10.10.10.254

msf auxiliary(scanner/portscan/syn) > set THREADS 20

THREADS => 20

msf auxiliary(scanner/portscan/syn) > run

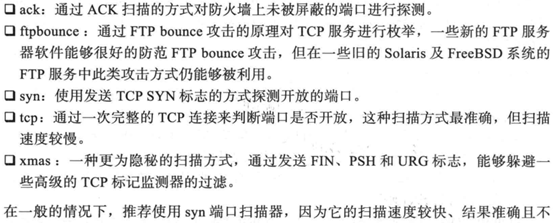

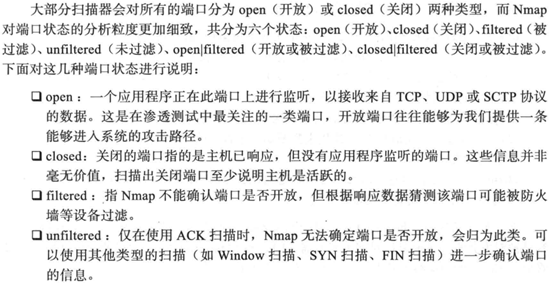

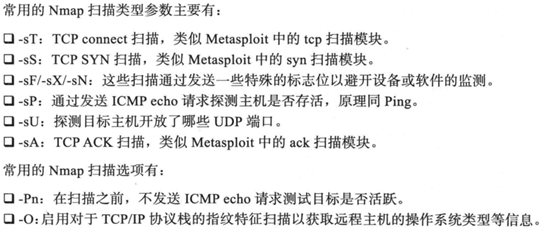

2.5Nmap的端口扫描功能

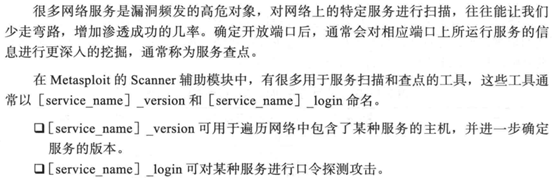

3.服务扫描与查点

在MSF终端,输入search name:_version命令查看所有可用的服务查点模块

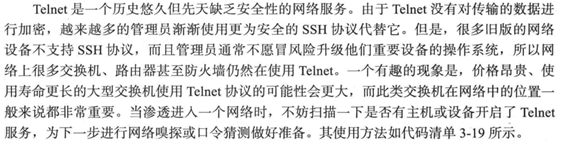

3.1Telnet服务扫描

示例代码如下

msf auxiliary(scanner/portscan/syn) > use auxiliary/scanner/telnet/telnet_version

msf auxiliary(scanner/telnet/telnet_version) > set RHOSTS 10.10.10.0/24

RHOSTS => 10.10.10.0/24

msf auxiliary(scanner/telnet/telnet_version) > set THREADS 100

THREADS => 100

msf auxiliary(scanner/telnet/telnet_version) > run

3.2SSH服务扫描

示例代码如下

msf auxiliary(scanner/telnet/telnet_version) > use auxiliary/scanner/ssh/ssh_version

msf auxiliary(scanner/ssh/ssh_version) > set RHOSTS 10.10.10.0/24

RHOSTS => 10.10.10.0/24

msf auxiliary(scanner/ssh/ssh_version) > set THREADS 100

THREADS => 100

msf auxiliary(scanner/ssh/ssh_version) > run

3.3Oracle数据库服务查点

使用tnslsnr_version模块在网络中发现后台服务器上开放的Oracle数据库,并获取其版本号,示例代码如下

msf auxiliary(scanner/ssh/ssh_version) > use auxiliary/scanner/oracle/tnslsnr_version

msf auxiliary(scanner/oracle/tnslsnr_version) > set RHOSTS 10.10.10.0/24

RHOSTS => 10.10.10.0/24

msf auxiliary(scanner/oracle/tnslsnr_version) > set THREADS 50

THREADS => 50

msf auxiliary(scanner/oracle/tnslsnr_version) > run

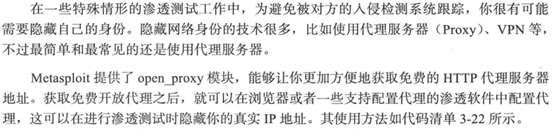

3.4开放代理探测与利用

示例代码如下

msf auxiliary(scanner/oracle/tnslsnr_version) > use auxiliary/scanner/http/open_proxy

msf auxiliary(scanner/http/open_proxy) > set SITE www.google.com

SITE => www.google.com

msf auxiliary(scanner/http/open_proxy) > set RHOSTS 24.25.24.1-24.25.26.254

RHOSTS => 24.25.24.1-24.25.26.254

msf auxiliary(scanner/http/open_proxy) > set MULTIPORTS true

MULTIPORTS => true

msf auxiliary(scanner/http/open_proxy) > set VERIFY_CONNECT true

VERIFY_CONNECT => true

msf auxiliary(scanner/http/open_proxy) > set THREADS 100

THREADS => 100

msf auxiliary(scanner/http/open_proxy) > run

3.5SSH服务口令猜测

示例代码如下

msf auxiliary(scanner/http/open_proxy) > use auxiliary/scanner/ssh/ssh_login

msf auxiliary(scanner/ssh/ssh_login) > set RHOSTS 10.10.10.254

RHOSTS => 10.10.10.254

msf auxiliary(scanner/ssh/ssh_login) > set USERNAME root

USERNAME => root

msf auxiliary(scanner/ssh/ssh_login) > set PASS_FILE /root/words.txt

PASS_FILE => /root/words.txt

msf auxiliary(scanner/ssh/ssh_login) > set THREADS 50

THREADS => 50

msf auxiliary(scanner/ssh/ssh_login) > run

3.6psnuffle口令嗅探

psnuffle是metasploit用于口令嗅探的工具,可以使用它截获常见协议的身份认证过程,并将用户名和口令信息记录下来。

示例代码如下

msf auxiliary(scanner/ssh/ssh_login) > use auxiliary/sniffer/psnuffle

msf auxiliary(sniffer/psnuffle) > run

Metasploit学习笔记——情报搜集技术(只记录与metasploit有关的)的更多相关文章

- 多IDC数据分布--MySQL多机房部署 - 学习笔记 - 51CTO技术博客

多IDC数据分布--MySQL多机房部署 - 学习笔记 - 51CTO技术博客 多IDC数据分布--MySQL多机房部署

- Metasploit学习笔记之——情报搜集

1.情报搜集 1.1外围信息搜索 1.1.1通过DNS和IP地址挖掘目标网络信息 (1)whois域名注冊信息查询(BT5.kali专有):root@kali:~# whois testfire.ne ...

- Metasploit学习笔记——Web应用渗透技术

1.命令注入实例分析 对定V公司网站博客系统扫描可以发现,它们安装了zingiri-web-shop这个含有命令注入漏洞的插件,到www.exploit-db.com搜索,可以看到2011.11.13 ...

- Metasploit学习笔记——强大的Meterpreter

1. Meterpreter命令详解 1.1基本命令 使用Adobe阅读器渗透攻击实战案例打开的Meterpreter会话实验,靶机是WinXP.由于所有命令与书中显示一致,截图将书中命令记录下来. ...

- java学习笔记—Servlet技术(11)

如果大家要开发一个动态的网站,那么就必须要学习一种动态的网页开发技术.那么在SUN提供的JavaEE中主要包含两种开发动态网页的技术:Servlet和JSP技术. Servlet技术简介 Servle ...

- Metasploit学习笔记(博主推荐)

不多说,直接上干货! 连接后台的数据库,当然不是必须品. 连接数据库的好处:1.可以攻击和扫描的结果,保存起来 2.将一些搜索结果做个缓存 默认数据库是postgresql. 同时要注意的是 ...

- Metasploit学习笔记

原创博客,转载请注出处! 各位看官可参看——Metasploit实验操作 1.打开msf msfconsole2.帮助选项: msfconsole -h 显示在msf ...

- Metasploit学习笔记——社会工程学

1.社会工程学攻击案例——伪装木马 Linux命令终端输入命令msfvenom -l payloads用来列出攻击载荷,grep命令用来查询所需要的攻击载荷,条件是windows系统.要有回连至监听主 ...

- Metasploit学习笔记——网络服务渗透攻击

1.内存攻防技术 1.1缓冲区溢出漏洞机理 1.2栈溢出利用机理 1.3缓冲区溢出利用的限制条件 2.网络服务渗透攻击面 3. Windows服务渗透攻击实战案例——MS08-067安全漏洞 示例代码 ...

随机推荐

- python - 关于json和pickle两个序列化模块的区别

传送门 https://stackoverflow.com/a/20980488/5955399 区别 json:用于字符串(unicode text)和python基本数据类型间进行转换.优点:跨语 ...

- @implementer,抽象类,接口

@implementer,抽象类,接口 1. implementer 在看twisted源码时,经常出现@implementer(IReactorFDSet) 它来自zope.interfa ...

- mysql cmmand not found

https://www.cnblogs.com/yangzigege/p/8337393.html

- 从零构建以太坊(Ethereum)智能合约到项目实战——第20章 搭建自己的私有链网络

P75 .1-以太坊私网建立 .合约编译.部署完全教程(1) 使用此博文进行安装配置:https://blog.csdn.net/w88193363/article/details/79402074 ...

- 吴裕雄--天生自然PythonDjangoWeb企业开发:Django文档阅读简介

Django是基于MVC模式的框架,虽然也被称为“MTV”的模式,但是大同小异.对我们来说,需要了解的是无论是MVC模式还是MTV模式,甚至是其他的什么模式,都是为了解耦.把一个软件系统划分为一层一层 ...

- Lora笔记

Lora笔记 2016-03-26 [概述] LPWAN技术 无线跳频技术简介 https://bitbucket.org/ [节点] SX1278测试 SX1278测试 SX1276调试总结 LoR ...

- C++面试常见问题——04链表的逆序与合并

链表的逆序与合并 链表的逆序 已知一个链表的头指针为head,将该链表逆序. #include<iostream> using namespace std; struct Node{ in ...

- C/C++ - CallBack

这是实验楼上一个callback debug例子,我没有提交结果,但在本地上运行没有任何问题,也无警告: #include <stdio.h> #define MAX 3 typedef ...

- Dubbo 18 问

dubbo是什么 dubbo是一个分布式框架,远程服务调用的分布式框架,其核心部分包含: 集群容错:提供基于接口方法的透明远程过程调用,包括多协议支持,以及软负载均衡,失败容错,地址路由,动态配置等集 ...

- 移动端禁止缩放<meta>

<meta name="viewport" content="width=device-width,initial-scale=1.0,minimum-scale= ...