Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞。Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大。华为云安全在第一时间检测到漏洞状况并在官网发布相关公告,在此提醒使用Apache Log4j2的用户尽快安排自检并做好安全防护。

公告详情:https://www.huaweicloud.com/notice/2021/20211210001621800.html

Apache Log4j2是一款业界广泛使用的基于Java的日志记录工具。此次曝出的漏洞,利用门槛低,漏洞危害极大,威胁级别定义为严重级。此漏洞存在于Apache Log4j 2.x到 2.15.0-rc1多个版本,已知受影响的应用及组件包括spring-boot-starter-log4j2 / Apache Solr / Apache Flink / Apache Druid等。

华为云安全在第一时间提供了对该漏洞的防护。仅仅过去数小时,华为云WAF就在现网中拦截了Apache Log4j2 远程代码执行漏洞的大量变形攻击,通过分析发现攻击者正在不断尝试新的攻击方法,当前已识别到10+种试图取得服务器控制权的变形攻击。鉴于此漏洞威胁级别高,而且出现大量变形攻击,因此华为云安全团队提醒客户及时采取处置措施和开启防护服务。

一、漏洞处置:

- 尽快升级至Apache log4j-2.15.0-rc2官方正式版,Apache官方已发布补丁,下载地址:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

- 对于无法短时间升级新版本的情况,建议采取如下措施来缓解:

- (优先) 添加以下JVM启动参数来禁止解析JDNI,重启服务,jvm参数 -Dlog4j2.formatMsgNoLookups=true

- log4j2.ini 配置中设置log4j2.formatMsgNoLookups=True 禁止解析JDNI

- 系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为true

- 确保使用高版本JDK,如JDK8u191默认限制远程加载恶意类(只能增加漏洞利用难度,不能杜绝)

禁止没有必要的业务访问外网

二、开启防护服务,主动检测和动态防护

华为云安全持续监测此漏洞及其变种攻击,建议开启相关安全防护服务,主动扫描防护利用此漏洞进行的恶意攻击

1、开启华为云WAF的基础防护功能(购买WAF标准版、专业版或铂金版),检测和拦截各种变形攻击。

产品页:https://www.huaweicloud.com/product/waf.html

在华为云WAF控制台,防护策略->Web基础防护,开启状态,设置拦截模式,开启华为云WAF的Web基础防护功能。

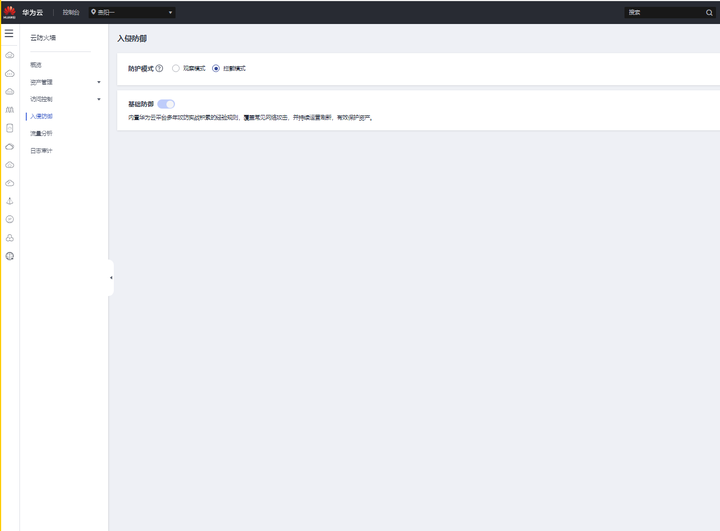

2、开启华为云CFW的基础防御功能(基础版),检测和拦截各种变形攻击。

产品页:https://www.huaweicloud.com/product/cfw.html

在华为云CFW控制台,入侵防御->防御策略设置页面,打开基础防御功能开关,并启动拦截模式。

Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截的更多相关文章

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一.漏洞描述 Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验.在Apa ...

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析

部署ActiveMQ运行环境 在linux上部署apache-activemq-5.10.0-bin.tar.gz 通过tar -zxvf apache-activemq-5.10.0-bin.ta ...

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088) 复现

漏洞复现 直接写 shell 写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作. 该环境默认的口令为 admin/admin. 访 ...

随机推荐

- Java学习(十四)

玩云顶连跪一晚上,搞得心态有点崩了... 源计划5-4还是一星vn,吐了. 今天学习了伪元素: 语法是 :first-letter//元素的第一个字母的位置,如果:前不加元素,默认是#(即所有元素) ...

- React-Router学习(基础路由与嵌套路由)

示例:基本路由 在这个例子中,我们有3个'Page'组件处理<Router>. 注意:而不是<a href="/">我们使用<Link to=&quo ...

- Kubernetes 中的 gRPC 负载均衡

安装环境依赖 docker-desktop >= 4.1.1 kubernetes >= 1.21.5 go >= 1.17 protobuf >= 3.17.3 istioc ...

- 菜鸡的Java笔记 第二十六 - java 内部类

/* innerClass 从实际的开发来看,真正写到内部类的时候是在很久以后了,短期内如果是自己编写代码,几乎是见不到内部类出现的 讲解它的目的第一个是为了解释概念 ...

- [hdu7042]二叉树

考虑最后这棵二叉树的结构,不难发现被移动的点在原树或新树中构成的都是若干棵完整的子树 (若$x$被移动,则$x$在原树或新树的子树中所有点都会被移动) 先在原树中考虑此问题,对于每一棵由被移动的点所构 ...

- [luogu7599]雨林跳跃

为了方便,令$a_{0}=a_{n+1}=\infty$,另外$a_{i}$是两两不同的 记$L_{x}$和$R_{x}$分别为$x$左右两侧第一个比$a_{x}$大的元素位置,可以$o(n)$预处理 ...

- [poj2505]A multiplication game

首先有SG(k)=mex(SG(k/2),SG(k/3)--SG(k/9)),SG(0)=0,通过打表可以发现当$n\in[1,1]\cup [10,18]\cup [163,324]--$,规律大概 ...

- [bzoj1927]星际竞速

考虑没有爆发,那么相当于是带权最小不可交路径覆盖,由于只能从编号小的到编号大的,因此一定是DAG,而DAG的最小路径覆盖可以拆点并跑最大流,那么带权的只需要跑费用流即可(S向i连(1,0)的边,i'向 ...

- 4、使用SetOperations(无序)操作redis(Set集合)

文章来源:https://www.cnblogs.com/shiguotao-com/p/10560599.html 方法 c参数 s说明 Long add(K key, V... values); ...

- 31、下一个排列 | 算法(leetode,附思维导图 + 全部解法)300题

零 标题:算法(leetode,附思维导图 + 全部解法)300题之(31)下一个排列 一 题目描述 二 解法总览(思维导图) 三 全部解法 1 方案1 1)代码: // 方案1 "双指针法 ...