XCTF-phoenix100

前期工作

查壳无壳,界面是普通的输入flag点击验证

逆向分析

文件结构只有一个MainActively,查看MainActively代码

public class MainActivity extends AppCompatActivity {

EditText etFlag;

public native String encrypt(String str);

public native String getFlag();

static {

System.loadLibrary("phcm");

}

/* access modifiers changed from: protected */

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView((int) R.layout.activity_main);

this.etFlag = (EditText) findViewById(R.id.flag_edit);

}

public void onGoClick(View v) {

if (getSecret(getFlag()).equals(getSecret(encrypt(this.etFlag.getText().toString())))) {

Toast.makeText(this, "Success", 1).show();

} else {

Toast.makeText(this, "Failed", 1).show();

}

}

public String getSecret(String string) {

try {

byte[] hash = MessageDigest.getInstance(encrypt("KE3TLNE6M43EK4GM34LKMLETG").substring(5, 8)).digest(string.getBytes("UTF-8"));

if (hash != null) {

StringBuilder hex = new StringBuilder(hash.length * 2);

for (byte b : hash) {

if ((b & 255) < 16) {

hex.append("0");

}

hex.append(Integer.toHexString(b & 255));

}

return hex.toString();

}

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

} catch (UnsupportedEncodingException e2) {

e2.printStackTrace();

}

return null;

}

}

有两个native方法,getSecret方法中也调用了其中一个,所以还是先看看这两个方法吧。

查看字符串,没找到什么可疑的字符串,很简单就找到了两个方法。先看看encrypt吧。

昨天看到说不用导入jni了,直接按y改结构就可以了。

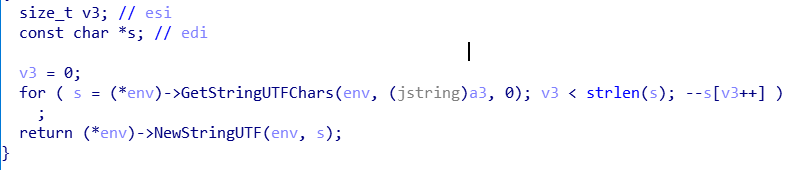

encrypt代码,这里要x86的so,不然参数个数有问题,原因不明。

可以看到就是字符串每位-1。

回头再看getSecret方法。

MessageDigest.getInstance(encrypt("KE3TLNE6M43EK4GM34LKMLETG").substring(5, 8)).digest(string.getBytes("UTF-8"));

这一句应该就是MD5加密了。

因为getFlag方法没有参数只有返回值,直接Hook onGoClick方法查看getFlag的返回值

ek`fz@q2^x/t^fn0mF^6/^rb`qanqntfg^E`hq|

既然两边都经过了getSecret函数,那不要管这个函数,只要让两边的字符串一样即可。

脚本简单就不放了

flag

flag{Ar3_y0u_go1nG_70_scarborough_Fair}

XCTF-phoenix100的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

- 【XCTF】ics-05

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.伪协议 题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统 解题过程 题目给了一个工控管理系统,并提示存在后门, ...

随机推荐

- python在线练习

不管学习那门语言都希望能做出实际的东西来,这个实际的东西当然就是项目啦,不用多说大家都知道学编程语言一定要做项目才行. 这里整理了70个Python实战项目列表,都有完整且详细的教程,你可以从中选择自 ...

- DW数据仓库

https://blog.csdn.net/bjweimengshu/article/details/79256504 from Wikipedia 在计算机科学中,数据仓库(data warehou ...

- Elastisearch在kibana下常用命令总结

1.获取所有数据 GET /_search 2.创建一个Document PUT /ecommerce/product/1 { "name" : "gaolujie ya ...

- NC65在日常开发中常用的代码写法

标题 NC65开发相关代码 版本 1.0.1 作者 walton 说明 收集NC在日常开发中常用的代码写法,示例展示 1.查询 1.1 通过BaseDAO查询结果集并转换 //通过BaseDAO进行查 ...

- STL小结

\(\mathcal{STL}(\mathcal{Standard\ Template\ Library})\) \(queue\) (队列): 这是一种先进先出的数据结构. 主要操作: 操作 功能 ...

- 20210105 - python自动化办公简介

新的一年开始了, 计划每周至少更新三篇博客. 人生苦短,如果不做改变,人生很快会过去!2021年寻求改变,加油! python自动化办公: 1.相关工具与环境的安装概要: 需要用到python(一种开 ...

- nginx 重写去掉index.php

if (!-e $request_filename) { rewrite ^/(.*)$ /index.php?s=$1 last; }

- 用 Flutter 搭建标签+导航框架

前言 在 Flutter 这个分类的第一篇文章总结了下最新的 Mac 搭建 Flutter 开发环境和对声明式UI这个理解的东西,前面也有提过,准备像在 SwiftUI 分类中那样花一些功夫来写一个 ...

- Java远程下载文件到本地(http协议和ssh2协议)

Java中java.io包为我们提供了输入流和输出流,对文件的读写基本上都依赖于这些封装好的关于流的类中来实现.前段时间遇到了以下两种需求: 1.与某系统对接,每天获取最新的图片并显示在前端页面.该系 ...

- Tomcat-8.5.23 基于域名和端口的虚拟主机

下载tomcat yum install java -y cd /opt/ wget http://mirror.bit.edu.cn/apache/tomcat/tomcat-8/v8.5.23/b ...