20155227《网络对抗》Exp7 网络欺诈防范

20155227《网络对抗》Exp7 网络欺诈防范

实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

随意连接不能确定安全性的wifi。

(2)在日常生活工作中如何防范以上两攻击方法

- 不要随便点击别人发给自己的链接地址;

- 直接使用IP地址访问网站;

- 不随意连接公共WiFi。

实验过程

1.应用SET工具建立冒名网站

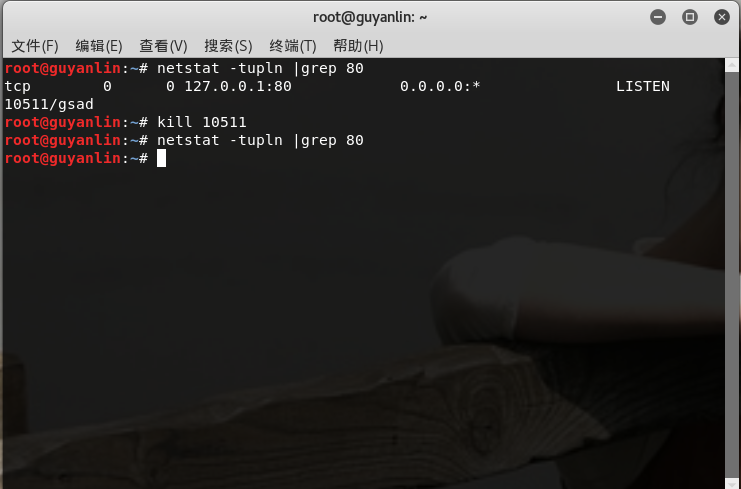

- 因为之后用

Apache会用到80端口,所以先用netstat -tupln |grep 80命令查看80端口是否被占用,用kill命令杀死占用80端口的进程。再次查看80端口的占用情况。

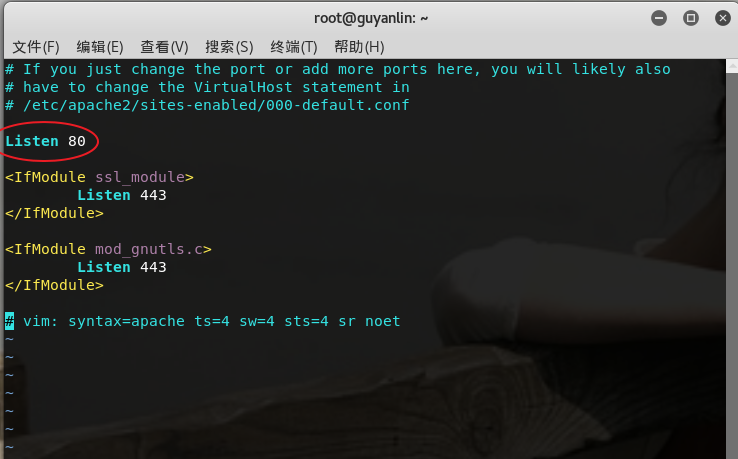

- 使用

sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,将端口改为80:

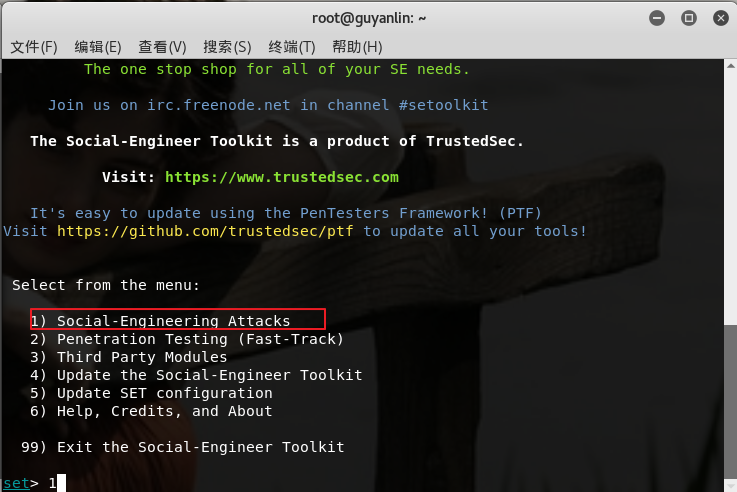

apachectl start打开apache。- 新开一个终端窗口输入:

setoolkit打开SET工具。

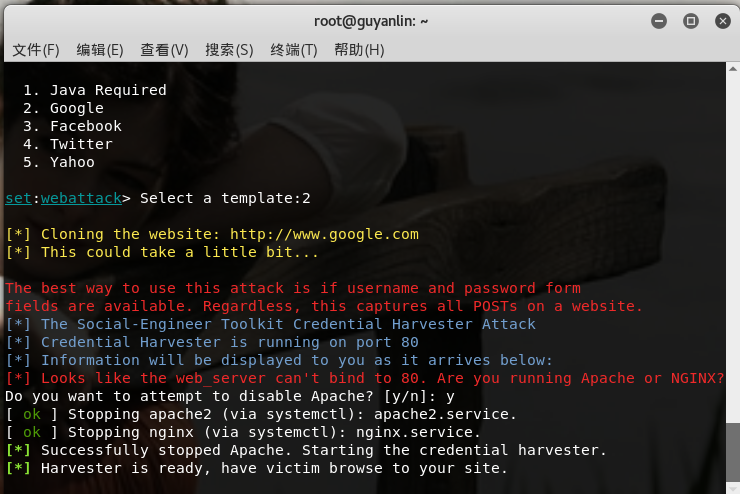

- 然后开始按照步骤选择。这里选择

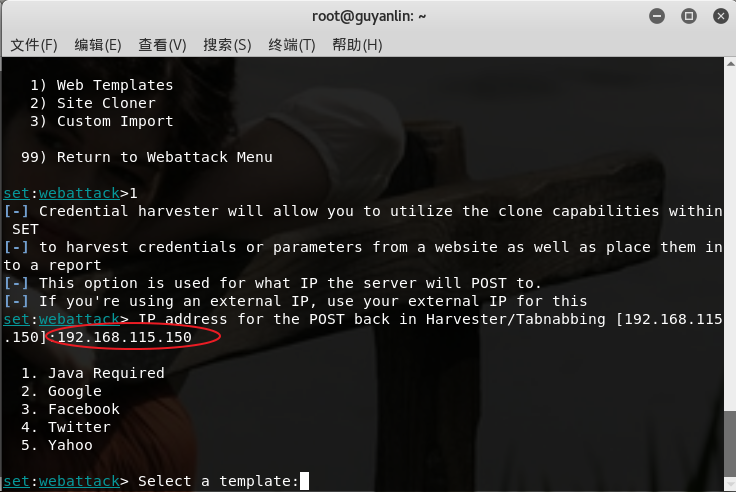

1(社会工程学攻击),接下来选择2网页攻击,然后选择3钓鱼网站攻击,然后选择1网页模板。 - 之后出现提示,需要输入ip地址,这里输入

kali的IP。

- 选择网页。我选的是Google。然后开始进行克隆网页。

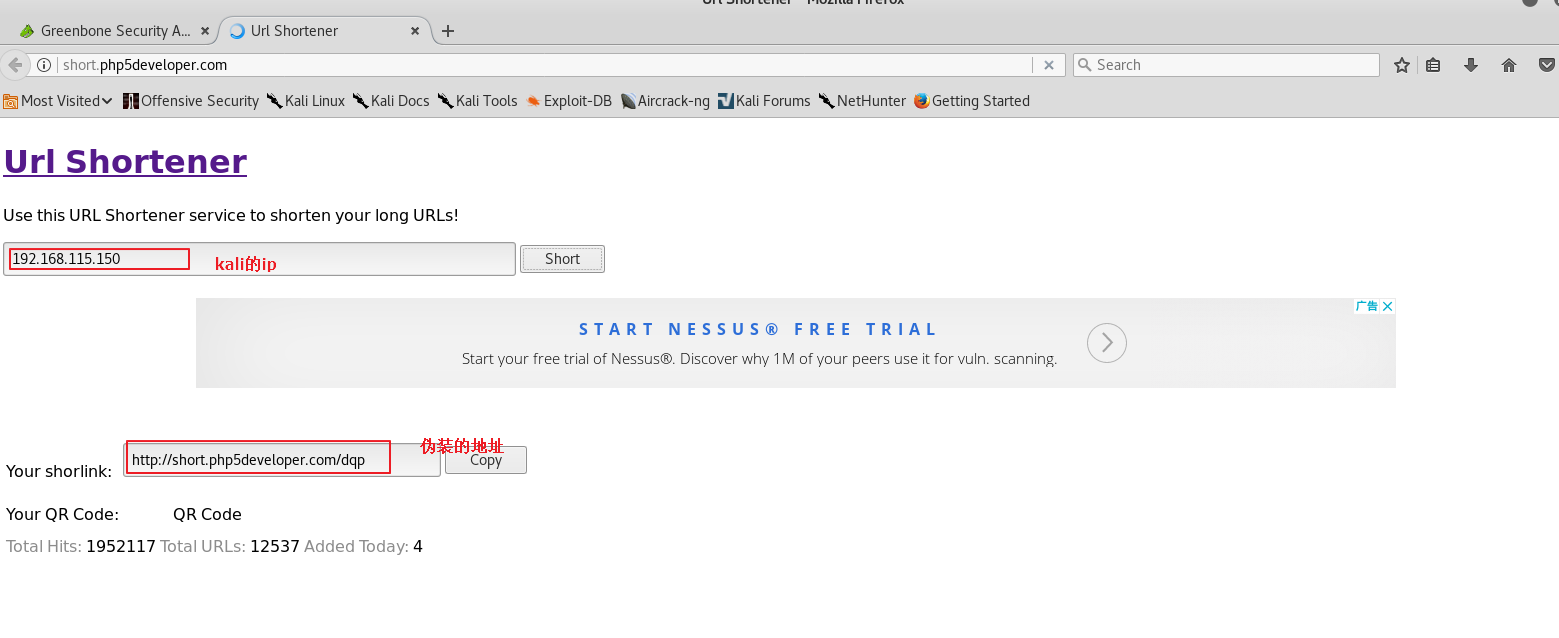

- 输入网址

http://short.php5developer.com/,如下图所示输入kali的ip后,点击short,得到伪装地址

- 在靶机的浏览器中打开伪装地址:

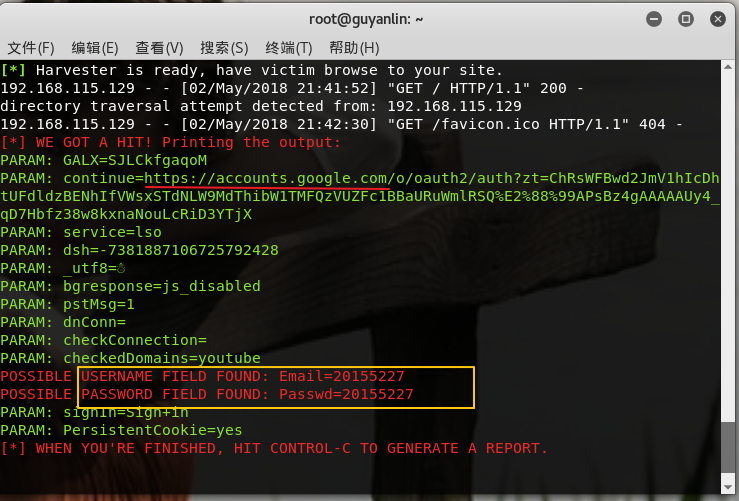

- 输入账户和密码,点击登录就可以看到Kali中显示了刚刚输的账户名和密码:

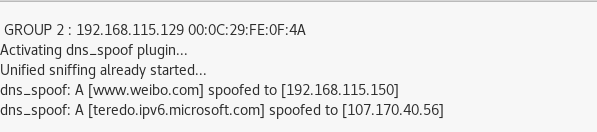

2.ettercap DNS spoof

- 输入命令:

ifconfig eth0 promisc改kali网卡为混杂模式 - 打开

/etc/ettercap/etter.dns文件添加下面的指令,将微博的网页导向自己Kali的地址:

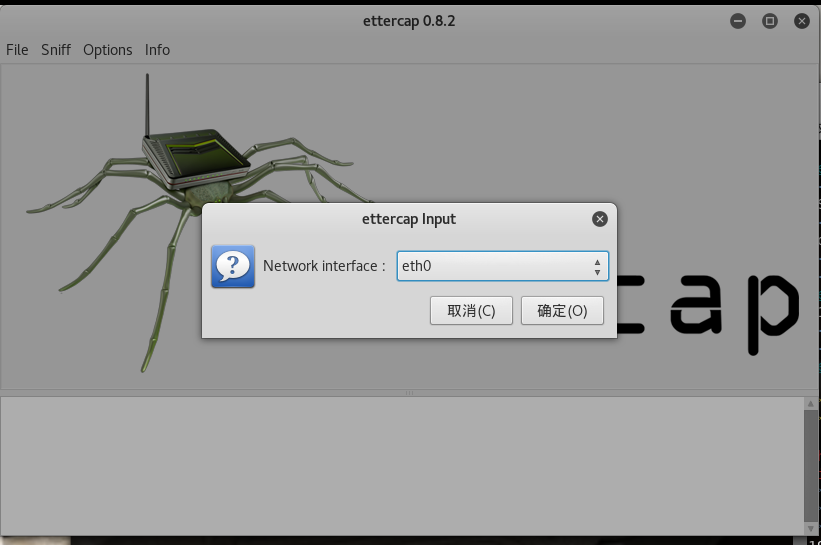

- 在kali中输入

ettercap -G打开ettercap,点击工具栏中Sniff——>unified sniffin,选eth0——>ok

- 在工具栏中的

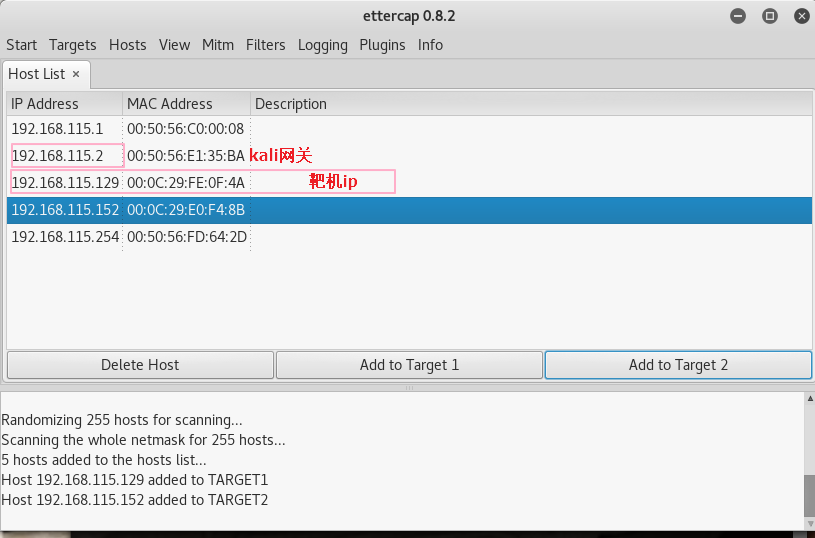

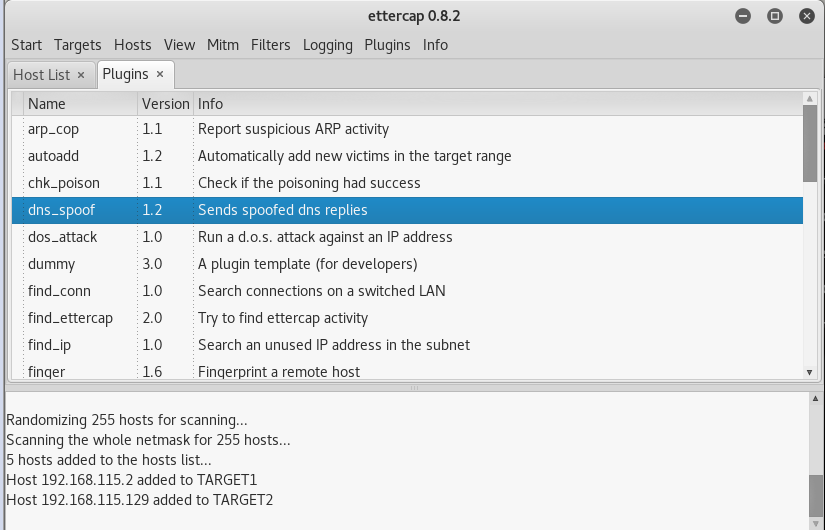

host下点击扫描子网,并查看存活主机,将kali网观的ip加入Target 1,将靶机ip添加到Target 2;选择添加一个dns欺骗的插件。双击就可以使用。

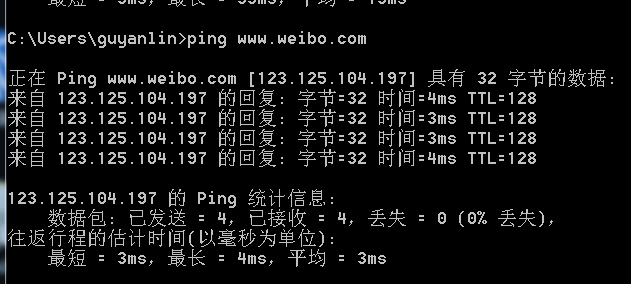

- 开启嗅探之前靶机

ping微博的结果:

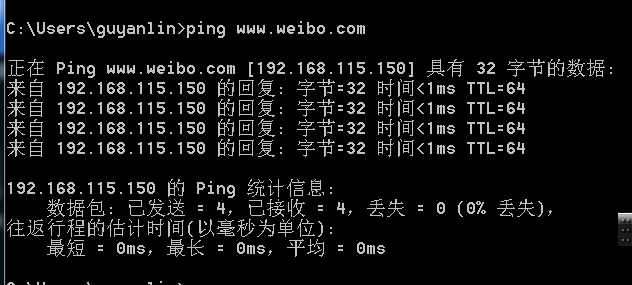

- 开启嗅探之后

ping的结果,可以看到设置好ettercap之后微博的IP变成了kali的IP

- 在

ettercap里可以看到耙机ping微博的记录

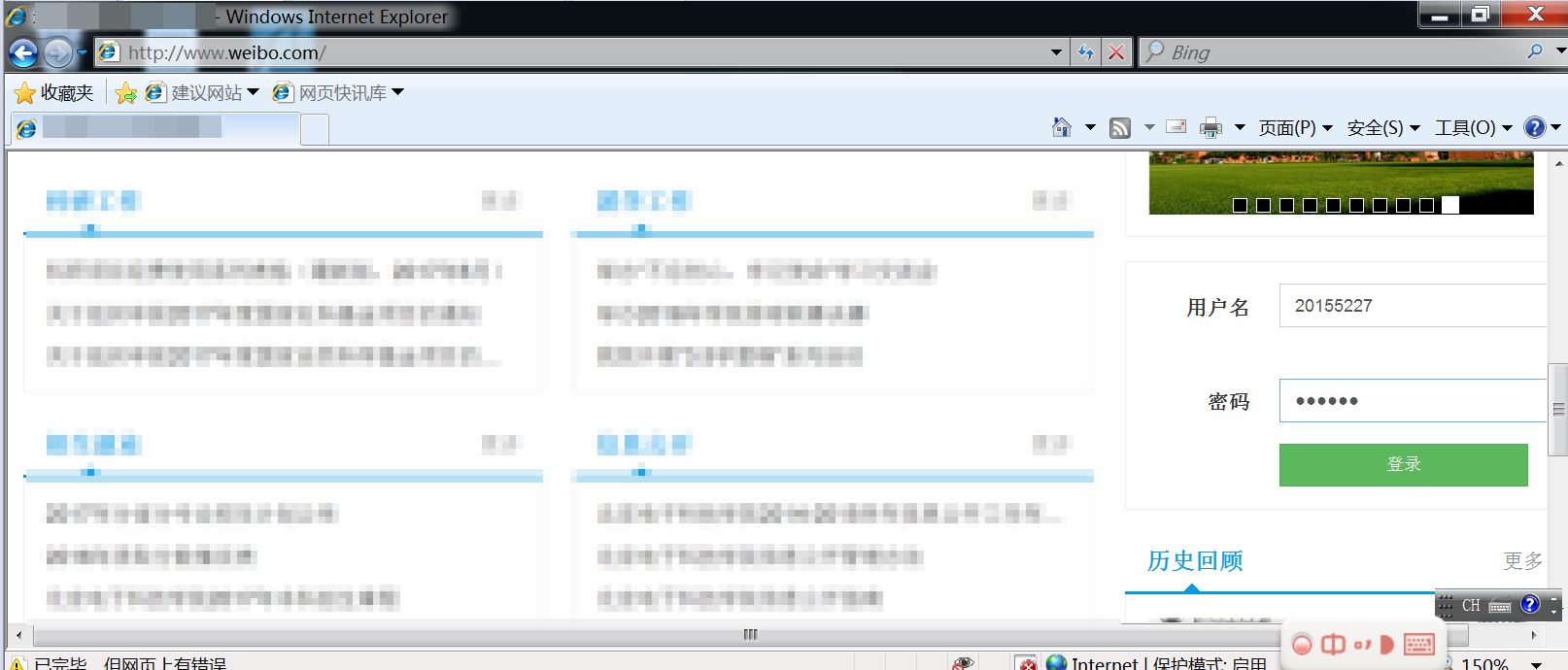

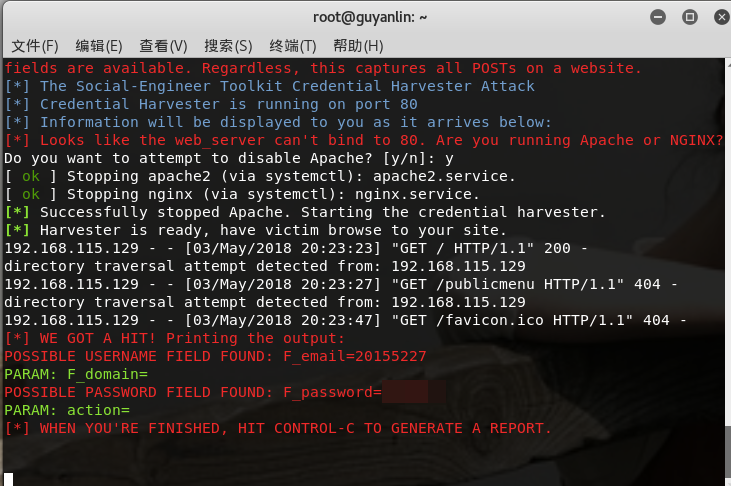

3.用DNSspoof引导特定访问到冒名网站

- 第三个实验其实就是我们前两个实验的结合。先利用第一步的步骤克隆一个登录页面,然后再通过第二个实验实施

DNS欺骗,接着在靶机上输入微博的网址www.weibo.com,可以发现成功登录了我们的冒名网站:

- 用户输入用户名和密码之后也能被记录下来:

实验体会

这次实验步骤并不困难,也没有像上一次一样出现很难解决的问题。一步一步的来,最终实现了用DNS spoof引导特定访问到冒名网站,非常有成就感。可是也不得不感叹信息时代自己的隐私随时都可能被窃取啊,一定要提高警惕!

20155227《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155232《网络对抗》Exp7 网络欺诈防范

20155232<网络对抗>Exp7 网络欺诈防范 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

随机推荐

- 企业如何选择合适的BI工具?

在没认清现状前,企业当然不能一言不合就上BI. BI不同于一般的企业管理软件,不能简单归类为类似用于提高管理的ERP和WMS,或用于提高企业效率的OA.BPM.BI的本质应该是通过展现数据,用于加强企 ...

- SQLServer 学习笔记之超详细基础SQL语句 Part 3

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 2------------------- 13. 使用compute对查 ...

- XML与DataSet的相互转换

转:https://www.cnblogs.com/kunEssay/p/6168824.html XML与DataSet的相互转换的类 一.XML与DataSet的相互转换的类 using Syst ...

- 单例模式实现 Volitile , interlocked

//单例模式: //1. 双检锁机制 Volatile.write() //2. 静态变量 //3. Interlocked.CompareExchange(ref single, temp, nul ...

- Windows 2012桌面显示“我的电脑”

Windows 2012桌面显示“我的电脑” rundll32.exe shell32.dll,Control_RunDLL desk.cpl,,0

- TMOUT优化终端超时

有时候,管理员终端登陆了系统,如果离开没有退出账户,则会有安全隐患存在,因此需要优化终端超时. 设置终端超时: export TMOUT=10 永久生效: echo "export TMOU ...

- ElasticStack系列之十八 & ElasticSearch5.x XPack 过期新 License 更新

摘要 当你某一天打开 Kibana 对应的 Monitoring 选项卡的时候,发现提示需要下载新的 license,旧的 license 已经过期了,试用期为30天,如果不是很需要其他的复杂监控.报 ...

- November 15th, 2017 Week 46th Wednesday

Of all the tribulations in this world, boredom is the one most hard to bear. 所有的苦难中,无聊是最难以忍受的. When ...

- 加载驱动三种execute

executeQuery executeUpdate executeQueryBatch

- js判断360浏览器 兼容模式IE版本

var ms_ie = false; var ua = window.navigator.userAgent.toLowerCase(); var old_ie = ua.indexOf('MSIE' ...