CTF攻防练习之综合训练1

主机:192.168.32.152

靶机:192.168.32.166

首先使用nmap,nikto -host ,dirb扫描,探测靶场

开放了 21,22,80d端口已经发现有一下关键信息

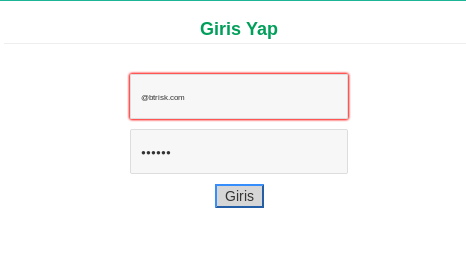

进入login登录界面

查看源代码发现一段php函数,

审计这段代码,过滤了' 很有可能存在sql注入, 且需要构造用户名为@btrisk.com

function control(){

var user = document.getElementById("user").value;

var pwd = document.getElementById("pwd").value;

var str=user.substring(user.lastIndexOf("@")+1,user.length);

if((pwd == "'")){

alert("Hack Denemesi !!!");

}

else if (str!="btrisk.com"){

alert("Yanlis Kullanici Bilgisi Denemektesiniz");

}

else{

document.loginform.submit();

}

}

尝试用扫描器扫无果,我们就尝试直接用bp进行fuzz测试

利用kali自带字典,在 usr/share/wordlists/wfuzz/Injections/sql.txt

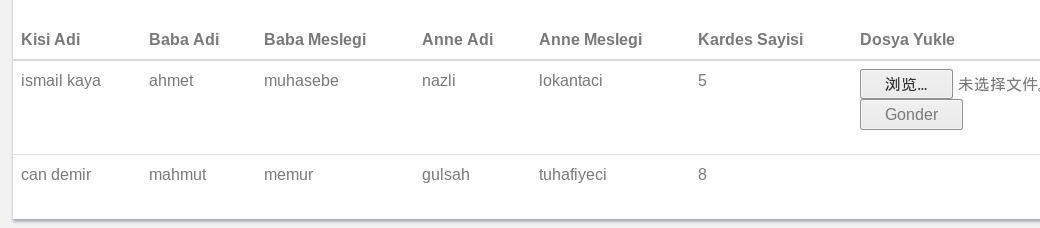

打开bp 使用intruder模块,测试出可利用sql代码,打开发现上传点

此时,我们生成一个木马,上传webshell 即可,但发现这里可以上传jpg,php不能上传,但经测试是前端检测后缀名,我们先上传jpg再

抓包改成.php即可上传成功

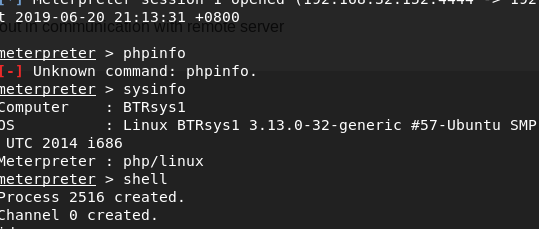

拿到shell!但此时并没有root权限,再提权

我们想起有一个config.php 打开试试,发现了数据库密码

这时为我们只需登录到shell,查看数据库即可

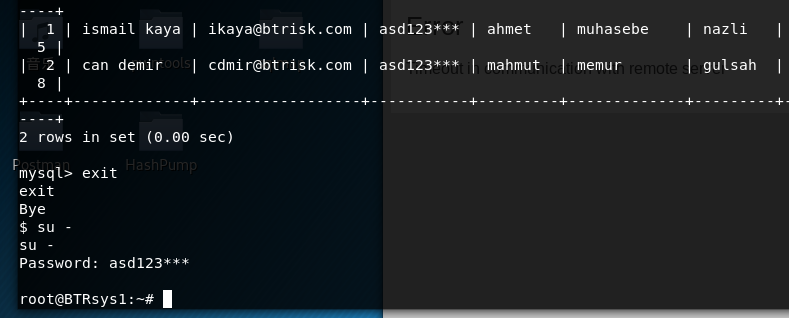

mysql -u root -p

show databases;

use XX;

show tables;

select *f rom XX;

最终su - 密码为数据库里这个,拿到root权限

CTF攻防练习之综合训练1的更多相关文章

- CTF—攻防练习之ssh私钥泄露

攻防练习1 ssh私钥泄露 靶场镜像:链接: https://pan.baidu.com/s/1xfKILyIzELi_ZgUw4aXT7w 提取码: 59g0 首先安装打开靶场机 没办法登录,也没法 ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- CTF—攻防练习之Capture the Flag

主机:192.168.32.152 靶机:192.168.32.160 首先nmap扫描端口: ftp,ssh,http服务 dirb扫描目录,flag下有一个flag password目录下,查看源 ...

- CTF—攻防练习之HTTP—命令注入

主机:192.168.32.152 靶机:192.168.32.167 首先nmap,nikto -host,dirb 探测robots.txt目录下 在/nothing目录中,查看源码发现pass ...

- CTF—攻防练习之HTTP—命令执行漏洞

渗透环境: 主机:192.168.32.152 靶机:192.168.32.1 命令执行漏洞 命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数.如PHP中 ...

- CTF—攻防练习之HTTP—暴力破解

攻击机:192.168.32.152 靶机:192.168.32.164 首先nmap,nikto -host ,dirb 扫描开放带端口,探测敏感文件,扫描目录 开放了21,22,80端口,看到一个 ...

- CTF—攻防练习之HTTP—目录遍历

主机:192.168.32.152 靶机:192.168.32.163 目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,通过操控带有"点-斜 ...

- CTF—攻防练习之HTTP—SQL注入(SSI注入)

主机:192.168.32.152 靶机:192.168.32.161 ssI是赋予html静态页面的动态效果,通过ssi执行命令,返回对应的结果,若在网站目录中发现了.stm .shtm .shtm ...

- CTF—攻防练习之HTTP—SQL注入(X-forwarded-For)

主机:192.168.32.152 靶机:192.168.32.162 nmap,dirb扫ip,扫目录 在后台发现一个login,登录界面 然后直接上扫描器AVWS,发现存在X—Forwarded— ...

随机推荐

- TETP服务和PXE功能

PXE PXE:Preboot Excution Environment, Intel公司研发,没有任何操作系统的主机,能够基于网络完成系统的安装工作.

- 《Learning Structured Representation for Text Classification via Reinforcement Learning》论文翻译.md

摘要 表征学习是自然语言处理中的一个基本问题.本文研究了如何学习文本分类的结构化表示.与大多数既不使用结构又依赖于预先指定结构的现有表示模型不同,我们提出了一种强化学习(RL)方法,通过自动覆盖优化结 ...

- 【agc002f】Leftmost Ball

题目大意 有n种颜色,每种k个球.将这些球任意排列,将每种颜色中最前面的一个求涂成白色(就是n+1种颜色),求最终的排列的方案的个数. 解题思路 考虑如何计算不会算重, 按颜色顺序,每次往排列插入k个 ...

- 【leetcode】1275. Find Winner on a Tic Tac Toe Game

题目如下: Tic-tac-toe is played by two players A and B on a 3 x 3 grid. Here are the rules of Tic-Tac-To ...

- 设置Portainer管理Docker并且开启https(简单方法)

1. 序言 Portainer是一个十分好用的docker图形化管理界面,可以很方便的查看容器状态,错误log等等. 2. 安装 安装portainer是十分简单的,只需要执行docker pull ...

- Vue(js框架)

单页技术应用:页面不会跳转,只是局部刷新,利用的是锚点原理. Vue特点:1)组件化 2)数据驱动 Vue的开始使用: 1)先引入Vue文件,引入方式和jquery类似,可以直接引入 <scr ...

- Unity3D面试问题

注意,是问题,不是笔试题哦.这些是我最近面试北京各公司总结的一些被问到的还算典型的问题.跟大家分享一下.答案是我自己的,不保证标准和完整. 哎,公司年底开人,又校招一群便宜的小鬼……桑死心了……好在找 ...

- 记使用vim常用的快捷键

显示行数 :set nu 跳转到最后一行 G 跳转到指定行数 nG n为行数 跳转到行首 0 跳转到行尾 $ (shift+4)

- ngx_http_auth_request自用

server { listen 80; server_name www.php12.cn php12.mama1314.com; root /var/www/shf; location / { ind ...

- Ngrinder 源码之Maven 项目

Ngrinder支持Maven结构的测试脚本.使用ScriptHandlerFactory来个脚本选择处理器handler,目前有JythonScriptHandler, GroovyScriptHa ...