CentOS6搭建OpenVPN服务器

一、服务器端安装及配置

服务器环境:干净的CentOS6.3 64位系统

内网IP:10.143.80.116

外网IP:203.195.xxx.xxx

OpenVPN版本:OpenVPN 2.3.2 x86_64-redhat-linux-gnu

1、安装前准备

|

1

2

3

4

5

6

7

8

9

10

11

|

# 关闭selinuxsetenforce 0sed -i '/^SELINUX=/c\SELINUX=disabled' /etc/selinux/config# 安装openssl和lzo,lzo用于压缩通讯数据加快传输速度yum -y install openssl openssl-develyum -y install lzo# 安装epel源rpm -ivh http://mirrors.sohu.com/fedora-epel/6/x86_64/epel-release-6-8.noarch.rpmsed -i 's/^mirrorlist=https/mirrorlist=http/' /etc/yum.repos.d/epel.repo |

2、安装及配置OpenVPN和easy-rsa

|

1

2

3

4

5

6

|

# 安装openvpn和easy-rsayum -y install openvpn easy-rsa# 修改vars文件cd /usr/share/easy-rsa/2.0/vim vars |

|

1

2

3

4

5

6

7

|

# 修改注册信息,比如公司地址、公司名称、部门名称等。export KEY_COUNTRY="CN"export KEY_PROVINCE="Shandong"export KEY_CITY="Qingdao"export KEY_ORG="MyOrganization"export KEY_EMAIL="me@myhost.mydomain"export KEY_OU="MyOrganizationalUnit" |

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

|

# 初始化环境变量source vars# 清除keys目录下所有与证书相关的文件# 下面步骤生成的证书和密钥都在/usr/share/easy-rsa/2.0/keys目录里./clean-all# 生成根证书ca.crt和根密钥ca.key(一路按回车即可)./build-ca# 为服务端生成证书和私钥(一路按回车,直到提示需要输入y/n时,输入y再按回车,一共两次)./build-key-server server# 每一个登陆的VPN客户端需要有一个证书,每个证书在同一时刻只能供一个客户端连接,下面建立2份# 为客户端生成证书和私钥(一路按回车,直到提示需要输入y/n时,输入y再按回车,一共两次)./build-key client1./build-key client2# 创建迪菲·赫尔曼密钥,会生成dh2048.pem文件(生成过程比较慢,在此期间不要去中断它)./build-dh# 生成ta.key文件(防DDos攻击、UDP淹没等恶意攻击)openvpn --genkey --secret keys/ta.key |

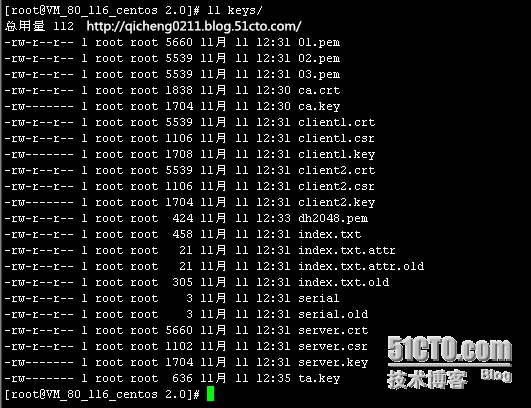

查看keys目录下生成的文件:

3、创建服务器端配置文件

|

1

2

3

4

5

6

7

8

9

10

11

12

|

# 在openvpn的配置目录下新建一个keys目录mkdir /etc/openvpn/keys# 将需要用到的openvpn证书和密钥复制一份到刚创建好的keys目录中cp /usr/share/easy-rsa/2.0/keys/{ca.crt,server.{crt,key},dh2048.pem,ta.key} /etc/openvpn/keys/# 复制一份服务器端配置文件模板server.conf到/etc/openvpn/cp /usr/share/doc/openvpn-2.3.2/sample/sample-config-files/server.conf /etc/openvpn/# 查看server.conf里的配置参数grep '^[^#;]' /etc/openvpn/server.conf# 编辑server.confvim /etc/openvpn/server.conf |

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

|

port 1194# 改成tcp,默认使用udp,如果使用HTTP Proxy,必须使用tcp协议proto tcpdev tun # 路由模式,桥接模式用dev tap# 路径前面加keys,全路径为/etc/openvpn/keys/ca.crtca keys/ca.crtcert keys/server.crtkey keys/server.key # This file should be kept secretdh keys/dh2048.pem# 默认虚拟局域网网段,不要和实际的局域网冲突即可server 10.8.0.0 255.255.255.0 # 路由模式,桥接模式用server-bridgeifconfig-pool-persist ipp.txt# 10.0.0.0/8是我这台VPN服务器所在的内网的网段,读者应该根据自身实际情况进行修改push "route 10.0.0.0 255.0.0.0"# 可以让客户端之间相互访问直接通过openvpn程序转发,根据需要设置client-to-client# 如果客户端都使用相同的证书和密钥连接VPN,一定要打开这个选项,否则每个证书只允许一个人连接VPNduplicate-cnkeepalive 10 120tls-auth keys/ta.key 0 # This file is secretcomp-lzopersist-keypersist-tun# OpenVPN的状态日志,默认为/etc/openvpn/openvpn-status.logstatus openvpn-status.log# OpenVPN的运行日志,默认为/etc/openvpn/openvpn.log log-append openvpn.log# 改成verb 5可以多查看一些调试信息verb 5 |

4、配置内核和防火墙,启动服务

|

1

2

3

4

5

6

7

8

9

10

11

12

|

# 开启路由转发功能sed -i '/net.ipv4.ip_forward/s/0/1/' /etc/sysctl.confsysctl -p# 配置防火墙,别忘记保存iptables -I INPUT -p tcp --dport 1194 -m comment --comment "openvpn" -j ACCEPTiptables -t nat -A POSTROUTING -s 10.8.0.0/24 -j MASQUERADEservice iptables save# 启动openvpn并设置为开机启动service openvpn startchkconfig openvpn on |

5、创建客户端配置文件client.ovpn

|

1

2

3

4

|

# 复制一份client.conf模板命名为client.ovpncp /usr/share/doc/openvpn-2.3.2/sample/sample-config-files/client.conf client.ovpn# 编辑client.ovpnvim client.ovpn |

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

|

clientdev tun # 路由模式# 改为tcpproto tcp# OpenVPN服务器的外网IP和端口remote 203.195.xxx.xxx 1194resolv-retry infinitenobindpersist-keypersist-tunca ca.crt# client1的证书cert client1.crt# client1的密钥key client1.keyns-cert-type server# 去掉前面的注释tls-auth ta.key 1comp-lzoverb 3 |

2、配置client

将OpenVPN服务器上的client.ovpn、ca.crt、client1.crt、client1.key、ta.key上传到linux客户端安装目录下的/etc/openvpn 文件夹

[root@linux64 openvpn]# pwd

/etc/openvpn

[root@linux64 openvpn]# ls

ca.crt client1.crt client1.key client.ovpn conf ta.key

启动客户端

[root@linux64 openvpn]# openvpn --daemon --cd /etc/openvpn --config client.ovpn --log-append /var/log/openvpn.log &

查看服务器端,多出10.8.0.1 的网卡:

[root@web10 config]# ifconfig

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:10.8.0.1 P-t-P:10.8.0.2 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:2 errors:0 dropped:0 overruns:0 frame:0

TX packets:2 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:168 (168.0 b) TX bytes:168 (168.0 b)

查看客户端, 多出网卡10.8.0.6:

[root@linux64 openvpn]# ifconfig

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:10.8.0.6 P-t-P:10.8.0.5 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:2 errors:0 dropped:0 overruns:0 frame:0

TX packets:2 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:168 (168.0 b) TX bytes:168 (168.0 b)

[root@linux64 ~]# ping 10.8.0.1

PING 10.8.0.1 (10.8.0.1) 56(84) bytes of data.

64 bytes from 10.8.0.1: icmp_seq=1 ttl=64 time=8.28 ms

64 bytes from 10.8.0.1: icmp_seq=2 ttl=64 time=2.36 ms

遇到问题:

客户端启动不成功 报错信息

Wed Sep 20 18:37:27 2017 VERIFY ERROR: depth=1, error=certificate is not yet valid: C=CN, ST=Shandong, L=Qiangdao, O=Fort-Funston, OU=MyOrganizationalUnit, CN=Fort-Funston CA, name=EasyRSA, emailAddress=me@myhost.mydomain

解决:服务端和客户端时间不同步,ntpdate 133.100.11.8 ,更新时间再启动成功

CentOS6搭建OpenVPN服务器的更多相关文章

- CentOS 6.9/Ubuntu 16.04搭建OpenVPN服务器以及客户端的使用

说明: 1.发现一个很奇怪的现象,CentOS和Ubuntu有着对用户不同的管理理念,比如CentOS中安装一切软件都是以root优先(su -),而Ubuntu则以当前用户优先,安装软件以sudo开 ...

- CentOS6下搭建OpenVPN服务器

• OpenVPN简介 OpenVPN是一个用于创建虚拟专用网络(Virtual Private Network)加密通道的免费开源软件.使用OpenVPN可以方便地在家庭.办公场所.住宿酒店等不同网 ...

- 烂泥:ubuntu 14.04搭建OpenVPN服务器

本文由秀依林枫提供友情赞助,首发于烂泥行天下 公司分部需要连接公司内部的服务器,但是该服务器只允许公司内部的网络访问. 为了解决这个问题,打算使用VPN.对于VPN以前使用最多的是PPTP这个解决方案 ...

- centos7 搭建openvpn服务器

OpenVPN是一个开源代码的VPN应用程序,可让您在公共互联网上安全地创建和加入专用网络.相比pptp,openvpn更稳定.安全. 本篇博客主要介绍下面两点: 1. Centos 7下安装与配置O ...

- Mac 10.12搭建OpenVPN服务器以及客户端的使用

说明:我未实践,大概就是这几个步骤,建议服务器在Linux下搭建效果会更好. 1.用brew下载openvpn brew install openvpn 2.命令行输入 openvpn --versi ...

- Ubuntu 16.04搭建OpenVPN服务器以及客户端的使用

说明:启动时注意用户权限,比如root用户启动. Ubuntu: 服务器环境:Ubuntu 16.04 64位系统 内网IP:10.143.80.116 外网IP:203.195.1.2 OpenVP ...

- CentOS 7.2 搭建 Openvpn 服务器

本文将以目前最新的openvpn-2.3.13.tar.gz为例来介绍如何在Linux系统中安装.配置及使用OpenVPN. 在这里,我们选用了一台预装CentOS 7.2 64位系统的计算机作为Op ...

- 【openvpn】转载:烂泥:ubuntu 14.04搭建OpenVPN服务器

地址:http://www.cnblogs.com/ilanni/p/4681740.html (1)安装openVpn软件后.在openVpn的配置目录下添加配置文件: ca.crt client ...

- Centos7搭建OpenVPN服务器

Windows下同时连接多个VPN的话,需要以管理员身份运行 C:\Program Files\TAP-Windows\bin\addtap.bat 添加虚拟网络适配器 --------------- ...

随机推荐

- dedecms利用memberlist标签调用自定义会员模型的会员信息

[摘要]本文讲一下dedecms如何利用memberlist标签调用自定义会员模型的会员信息. dedecms利用memberlist标签调用自定义会员模型的会员信息,这个问题找了很久,官方论坛提问过 ...

- Java进阶篇(四)——Java异常处理

程序中总是存在着各种问题,为了使在程序执行过程中能正常运行,使用Java提供的异常处理机制捕获可能发生的异常,对异常进行处理并使程序能正常运行.这就是Java的异常处理. 一.可捕获的异常 Java中 ...

- Ring3句柄表的枚举

由于windows并没有给出枚举所有句柄所用到的API,要获得句柄,我们必须使用未公开的Native API才可以,使用如下函数: NTSTATUS WINAPI NtQuerySystemInfor ...

- WPF 简易新手引导

这两天不忙,所以,做了一个简易的新手引导小Demo.因为,不是项目上应用,所以,做的很粗糙,也就是给需要的人,一个思路而已. 新手引导功能的话,就是告诉用户,页面上操作的顺序,第一步要做什么,第二步要 ...

- docker 安装NexusRepository Manager

今天学习了一下docker 感觉这东西要学习好多的命令,但是自己又是喜欢这种命令,感觉linux总是高一个等级的东西,这几天学习使用docker安装各种东西,下面记录一些我安装nexus的步骤,还是不 ...

- ZooKeeper对比Eureka

刚开始看到Eureka这个单词的时候真心不会念,查了后发现他有一个好听的名字,来,大家一起念 [ jʊ'rikə ] 简介 Eureka本身是Netflix开源的一款提供服务注册和发现的产品,并且提供 ...

- python_协程方式操作数据库

# !/usr/bin/python3 # -*- coding: utf-8 -*- import requests import gevent import pymysql from gevent ...

- Nginx500错误

- html的标签

<a>:anchor 定义锚 <abbr>:abbreviation 定义缩写 <acronym>: 定义只取消首字母的缩写 <address>:定义地 ...

- AQS 框架之 Unsafe 源码详解

■ 前言 之前 LockSupport那篇已经叙述了是线程阻塞工具类,其底层由 Unsafe 实现,即 park(), unpark() 方法,获取指针偏移量,并操纵内存.本篇主要介绍 Unsafe ...