Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

1.漏洞简介

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

影响范围

Apache Tomcat 7.0.0 – 7.0.81

2.漏洞分析2.1环境介绍服务端 Windows7 IP: 192.168.116.128

攻击端 Kali Linux IP:192.168.116.137

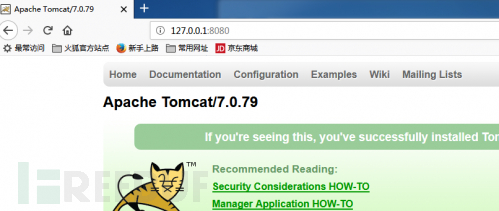

Apache Tomcat 7.0.79

2.2. 实验环境搭建

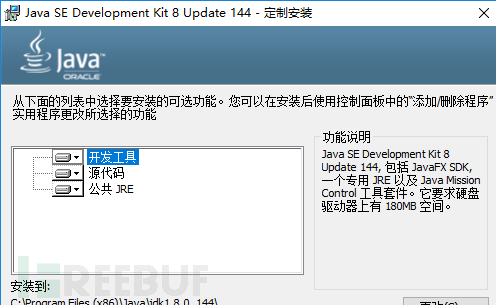

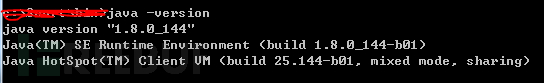

2.2.1 java环境安装

1.官网下载jdk安装包http://www.oracle.com/technetwork/java/javase/downloads/index.html

2.根据提示安装jdk

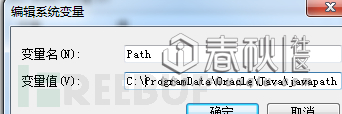

3.配置路径,我的电脑->属性->高级系统设置->环境变量->ath 添加jdk和jre路径

4.配置成功后如图:

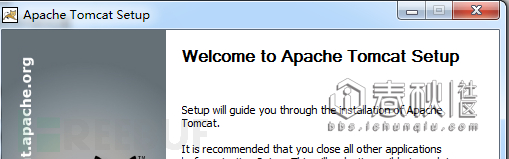

2.2.2 Apache Tomcat安装1.下载地址:

http://www.liangchan.net/soft/download.asp?softid=9366&downid=8&id=9430

2.按照步骤提示,安装

3.安装成功后,访问http://127.0.0.1:8080

2.2.3 配置Apache Tomcat服务器1.打开Tomcat安装目录的Tomcat7.0\conf\web.xml添加如下配置,在Tomcat7.0版本下默认配置是开启readonly的,需要手动配置readonly为false才可以进行漏洞利用

2.3 漏洞利用

2.3.1 远程命令执行漏洞利用

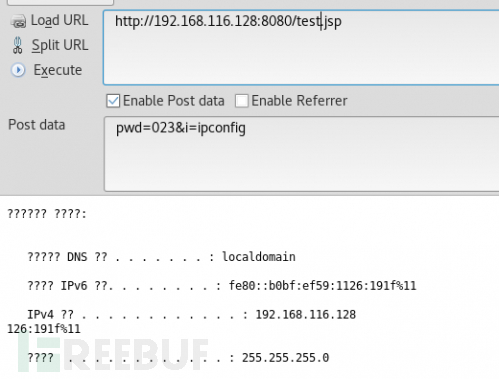

1.利用PUT方法上传构造好的shell

查看服务器上已经存在test.jsp

在构造上传方法时有三种

PUT /test.jsp%20

PUT /test.jsp/

通过构造特殊的后缀来绕过,Tomcat的检测,将jsp的shell上传到服务器中。

2.利用上传的shell来进行命令执行

攻击成功。

2.3.2 漏洞主要攻击特征

1.攻击方法 PUT

2.主要攻击方法 .jsp:DATA .jsp%20 .jsp/

3.入侵检测规则编写

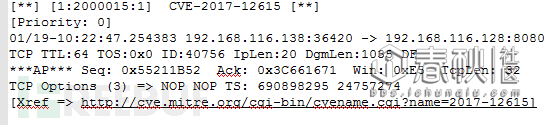

3.1 CVE-2017-12615漏洞入侵检测规则

alert tcp any any -> any any (msg:”

CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp/”;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

alert tcp any any -> any any

(msg:”CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp:DATA”;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

alert tcp any any -> any any

(msg:”CVE-2017-12615″;flow:to_server,established;content:”UT”;nocase;content:”.jsp%20″;nocase;reference:cve,2017-12615;sid:2000015;rev:1;)

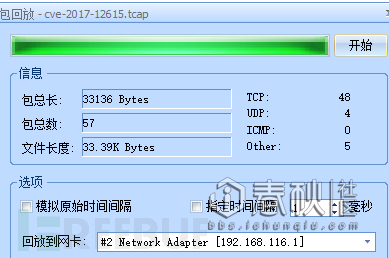

4. 入侵检测效果验证

4.1 CVE-2017-12615漏洞入侵检测验证

回放包cve-2017-12615.tcap

>>>>>>黑客入门必备技能 带你入坑和逗比表哥们一起聊聊黑客的事儿他们说高精尖的技术比农药都好玩

Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测的更多相关文章

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- [CVE-2020-1956] Apache Kylin远程命令执行漏洞复现

Apache Kylin是一个开源的.分布式的分析型数据仓库,提供Hadoop/Spark之上的 SQL 查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由 eBay 开发并贡献至开源社区. ...

- tomcat 远程命令执行漏洞复现

影响范围 Apache Tomcat 7.0.0 - 7.0.81 不受影响的版本 Apache Tomcat 8.x Apache Tomcat 9.x 漏洞分析 在Tomcat安装目录下的配置文件 ...

- Apache Solr远程命令执行

简介 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于Web-service的API接口.用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引:也可以通过Http G ...

- Apache Solr远程命令执行复现

环境 /vulhub/solr/CVE-2019-0193/ 创建一个集合 docker-compose exec solr bash bin/solr create_core -c test -d ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- CVE-2021-25646:Apache Druid远程命令执行漏洞复现

漏洞概述 Apache Druid 是一个分布式的数据处理系统.Apache Druid包括执行用户提供的JavaScript的功能嵌入在各种类型请求中的代码.在Druid 0.20.0及更低版本中, ...

随机推荐

- Loadrunner12.5-录制http://www.gw.com.cn/网页时提示“SSL身份验证失败”错误,这是为什么呢?

问题:LR产品,录制http://www.gw.com.cn/ 网页时提示下图错误,这是为什么呢? 请在如下recording options中选择正确的SSL版本,再进行录制. 注:如何确定那个SS ...

- Vagrant WinNFSd

Vagrant WinNFSd Manage and adds support for NFS on Windows. Supported Platforms As of version 1.0.6 ...

- Fiddler的钩子hook导致电脑无法连上网络

今天,电脑怎么都无法连上网络,重启了几次电脑也不行,网络环境是没有问题的,后来同事告诉我,Fiddler有一个BUG,就是Fiddler获取钩子之后没有释放掉,必须启动Fiddler,再关闭Fiddl ...

- python性能监控初试

标 题: python性能监控初试作 者: itdef链 接: http://www.cnblogs.com/itdef/p/3990765.html 欢迎转帖 请保持文本完整并注明出处 之前性能统计 ...

- DataStage 八、清除日志

DataStage序列文章 DataStage 一.安装 DataStage 二.InfoSphere Information Server进程的启动和停止 DataStage 三.配置ODBC Da ...

- div和span元素的区别

2个都是用来划分区间但是没有实际语义的标签,差别就在于div是块级元素,不会其他元素在同一行;span是内联元素,可以与其他元素位于同一行. DIV 和 SPAN 元素最大的特点是默认都没有对元素内的 ...

- 201.09.22 除虫药水(线性dp)

描述 在十年前,除虫是十分艰苦的工作.那时,使用普通药水进行除虫的效果极差,在一片苹果 林中使用后除掉的虫仅为极小一部分. 比如说,Bugs 镇共有 N 片苹果林,对第i 片使用普通药水可以除掉 ai ...

- 2018.09.19 atcoder AtCoDeer and Rock-Paper(贪心)

传送门 sb贪心啊. 显然能选帕子就选帕子. 首先假设第一个人全出石头. 考虑把一些石头修改成帕子. 这样贡献只增不减,加起来就是答案. 代码: #include<bits/stdc++.h&g ...

- 2018.09.08 NOIP模拟 division(状压dp)

这么sb的题考场居然写挂了2233. 假设n=∏iaiki" role="presentation" style="position: relative;&qu ...

- org.eclipse.ui.PartInitException: Unable to open editor, unknown editor ID: org.xmen.ui.text.XMLTextEditor

无法打开struts模式的编译xml的编译器,然后打开.project文件,编辑最后一行,找到<natures>结点,增加一条<nature>com.genuitec.ecli ...