Kali-linux查看打开的端口

对一个大范围的网络或活跃的主机进行渗透测试,必须要了解这些主机上所打开的端口号。在Kali Linux中默认提供了Nmap和Zenmap两个扫描端口工具。为了访问目标系统中打开的TCP和UDP端口,本节将介绍Nmap和Zenmap工具的使用。

4.4.1 TCP端口扫描工具Nmap

使用Nmap工具查看目标主机192.168.41.136上开放的端口号。执行命令如下所示:

root@kali:~# nmap 192.168.41.136

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-19 16:21 CST

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00022s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp opne smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

1099/tcp open rmiregistry

1524/tcp open ingreslock

2049/tcp open nfs

2121/tcp open ccproxy-ftp

3306/tcp open mysql

5432/tcp open postgresql

5900/tcp open vnc

6000/tcp open X11

6667/tcp open irc

8009/tcp open ajp13

8180/tcp open unknown

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 0.28 seconds

输出的信息显示了主机192.168.41.136上开放的所有端口,如22、53、80和111等。

1. 指定扫描端口范围

如果目标主机上打开的端口较多时,用户查看起来可能有点困难。这时候用户可以使用Nmap指定扫描的端口范围,如指定扫描端口号在1~1000之间的端口号,执行命令如下所示:

root@kali:~# nmap -p 1-1000 192.168.41.136

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-19 16:27 CST

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00020s latency).

Not shown: 49 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp opne smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 0.35 seconds

输出的信息显示了主机192.168.41.136上端口在1~1000之间所开放的端口号。

2. 扫描特定端口

Nmap工具还可以指定一个特定端口号来扫描。

【实例4-2】使用Nmap工具指定扫描在192.168.41.*网段内所有开启TCP端口22的主机。执行命令如下所示:

root@kali:~# nmap -p 22 192.168.41.*

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-21 09:44 CST

Nmap scan report for 192.168.41.1

Host is up (0.00029s latency).

PORT STATE SERVICE

22/tcp closed ssh

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.41.2

Host is up (0.00032s latency).

PORT STATE SERVICE

22/tcp closed ssh

MAC Address: 00:50:56:E9:AF:47 (VMware)

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00056s latency).

PORT STATE SERVICE

22/tcp open ssh

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap scan report for 192.168.41.254

Host is up (0.00027s latency).

PORT STATE SERVICE

22/tcp filtered ssh

MAC Address: 00:50:56:E1:5E:75 (VMware)

Nmap scan report for 192.168.41.234

Host is up (0.000052s latency).

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 256 IP addresses (5 hosts up) scanned in 2.81 seconds

输出的结果显示了192.168.41.*网段内所有开启22端口的主机信息。从输出的信息中可以看到,总共有五台主机上打开了22号端口。

使用Nmap工具还可以指定扫描端口22结果的输出格式。执行命令如下所示:

root@kali:~# nmap -p 22 192.168.41.* -oG /tmp/nmap-targethost-tcp445.txt

执行以上命令后输出的信息与第三步中输出的结果类似,这里就不再列举。但是执行该命令后,Nmap会将输出的信息保存到/tmp/ nmap-targethost-tcp445.txt文件中。

4.4.2 图形化TCP端口扫描工具Zenmap

Zenmap是Nmap官方推出的一款基于Nmap的安全扫描图形用户界面。它的设计目标是快速地扫描大型网络,当然也可以使用它扫描单个主机。下面将介绍Zenmap工具的使用。

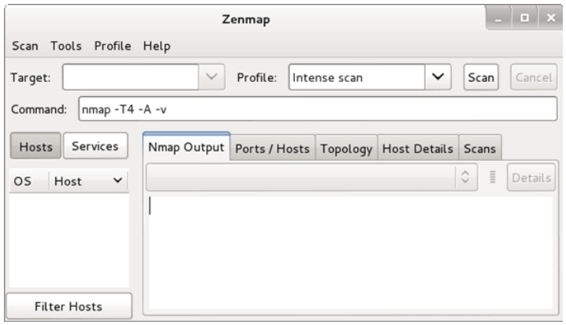

启动Zenmap工具。在Kali图形界面依次选择“应用程序”|Kali Linux|“信息收集”|“DNS分析”|Zenmap命令,将打开如图4.2所示的界面。

图4.2 Zenmap起始界面

在该界面Target文本框中输入目标主机地址,在Profile文本框中选择扫描类型。设置完后,单击Scan按钮,扫描结果如图4.3所示。

图4.3 扫描界面

该界面显示了扫描192.168.41.*网段内所有主机启动的所有端口信息。在左侧栏中可以切换以主机或服务的形式分别显示详细扫描结果。在右侧栏中,可以分别查看Namp输出信息、端口/主机、拓扑结构、主机详细信息和扫描信息等。

Kali-linux查看打开的端口的更多相关文章

- kali linux查看局域网下所有IP,并对指定IP实施局域网内攻击(断网,随时查看对方密码,上网痕迹等)

首先我们打开我们熟悉的kali linux操作系统,利用指令: ifconfig 来确认本机的ip地址 确认了本机的ip地址之后,利用一下的指令查看局域网下所有ip: fping -g 本机IP地址/ ...

- linux查看本服务端口开放情况

在Linux使用过程中,需要了解当前系统开放了哪些端口,并且要查看开放这些端口的具体进程和用户,可以通过netstat命令进行简单查询. 1.netstat命令各个参数说明如下: -t : 指明显示T ...

- linux 查看某一端口的占用情况

查看某一端口的占用情况: lsof -i:端口号,例如查看端口21是否被占用 lsof -i: 实例:查看端口是否被占用,如果被占用结束掉该端口 [root@localhost splunk]# ls ...

- 阿里云服务器(Linux)上打开新端口

1.配置安全组: 2.开放防火墙规则 查看想开的端口是否已开 # firewall-cmd --query-port=8888/tcp 提示no表示未开 开永久端口号 firewall-cmd ...

- Widows 和Linux 查看和操作端口方法

Windows 打开cmd1.netstat -n查看本机的使用的所有端口①.proto表示协议 有tcp和udp两种②.Local Address 表示本机的IP,后面跟的是我们使用的端口号③.Fo ...

- Linux查看监听端口的脚本测试

本文是按照lfree的博客(https://www.cnblogs.com/lfree/p/10368332.html)中的内容,进行学习.测试.总结的.有些知识点也是在阅读这篇博文时,发现不了解这方 ...

- linux 查看并对外开放端口(防火墙拦截处理)

[转]https://blog.csdn.net/qq564425/article/details/80760528 Web应用在Tomcat部署后无法访问,可能是防火墙端口限制导致 查看端口是否可访 ...

- Kali linux查看局域网内其他用户的输入信息

使用nmap 工具在局域网里进行侦探,查看局域网里ip存活数量 root@kali:~# nmap -sP 192.168.1.0/24 Starting Nmap 7.60 ( https://nm ...

- Linux查看某一个端口监听情况

1.使用lsof lsof -i:端口号查看某个端口是否被占用 2.使用netstat 使用netstat -anp|grep 80

随机推荐

- iptables-linux(ls)-inode-block

Part1:iptables 环境:centos6.7 目前我只配置了INPUT.OUTPUT和FORWORD都是ACCEPT的规则 由于想要先实现防火墙规则,所以前面的内容讲的是方法,后面是详解ip ...

- SpringMVC笔记:annotation注解式开发

一.配置式开发 在我们之前的学习中,springmvc使用配置式开发模式,需要在核心配置文件中springmvc.xml注册大量的bean来注入controller控制器,工作繁琐容易出错,下面我们学 ...

- 图解源码之java锁的获取和释放(AQS)篇

以独占式不公平锁为例,通过5个线程争夺ReentrantLock的过程,图解ReentrantLock源码实现,了解显示锁的工作流程. 任何时刻拿到锁的只有一个线程,未拿到锁的线程会打包成节点(nod ...

- HDU 1875(最小生成树)

因为是全连接图,所以也可以用最小生成树 这道题给边加了一个限制条件,(10<=x<=1000),所以可能不能全连通,需要判断 #include <cstdio> #includ ...

- HDU 2955(01背包)

http://acm.hdu.edu.cn/showproblem.php?pid=2955 这道题求不被抓时的最大金钱.金额是整数,概率是小数.因为数组小标不能是小数,所以我们可以以钱作为weigh ...

- 纯CSS实现3D照片墙

HTML部分: <body> <div class="photo-wrap"> <!-- 舞台 --> <div class=" ...

- web第一章(html)

HTML介绍 HyperText(超文本) Markup(标记) Language(语音) 类似于XML都是由标签组成 xml:是可扩展标记语言,标签可以任意自定义 HTML:不可以使用任意标签,学习 ...

- vs code上配置Scala

转自:https://www.cnblogs.com/steven-yang/p/5852988.html 百度的结果表达太奇怪,简单记一笔. 1.下载一个scala的压缩包,https://www. ...

- 【疑难杂症01】TypeError: alert is not a function

一.背景 话说今天在调试js的时候,碰到一个很奇怪的问题,现记录一下.当使用alert()函数弹出提示时,总是报错,你没看错,alert函数报错了. 二.详细说明 当时正在做一个关于告警的页面展示功能 ...

- 星空灯改装成USB供电

简单的手工活,20分钟搞定 1.用一根USB线剪断,将红黑两根线分别连接到星空灯电源供电的正负极 2.由于USB输出5V 0.5A的电流,因此需要改装下,办法一,加电阻,办法二,换灯泡,由于小电阻并不 ...