Nmap介绍

1.Nmap介绍

Nmap用于列举网络主机清单、管理服务升级调度、监控主机或服务运行状况。Nmap可以检测目标机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。

1.1 Zenmap

Zenmap是Nmap官方提供的图形界面,通常随Nmap的安装包发布。Zenmap是用Python语言编写而成的开源免费的图形界面,能够运行在不同操作系统平台上(Windows/Linux/Unix/Mac OS等)。Zenmap旨在为nmap提供更加简单的操作方式。

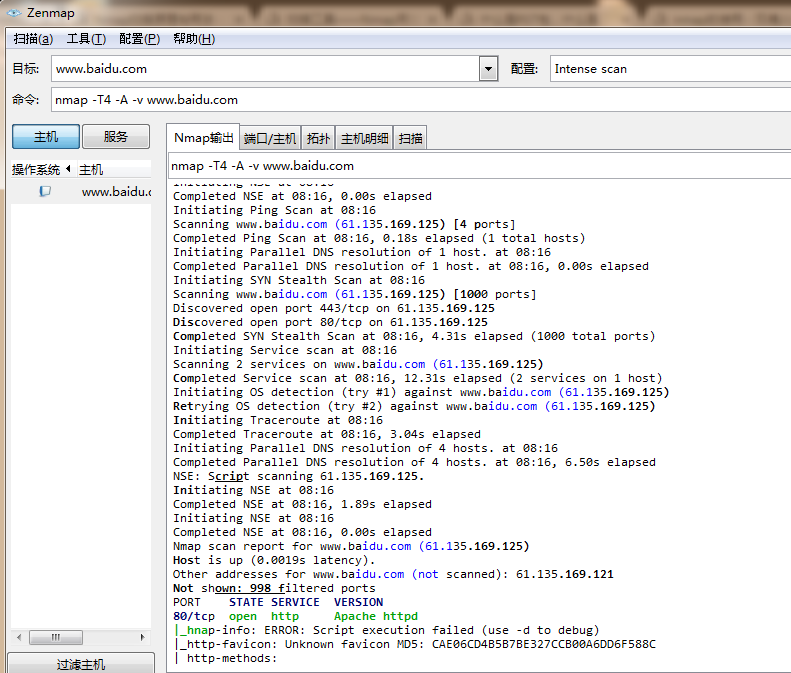

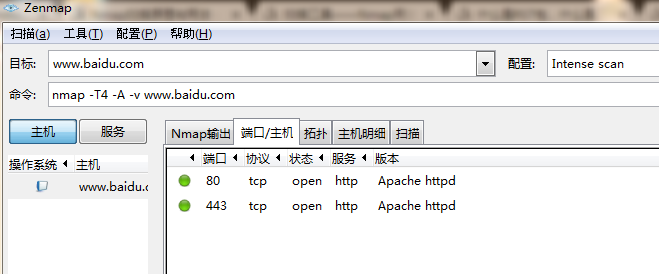

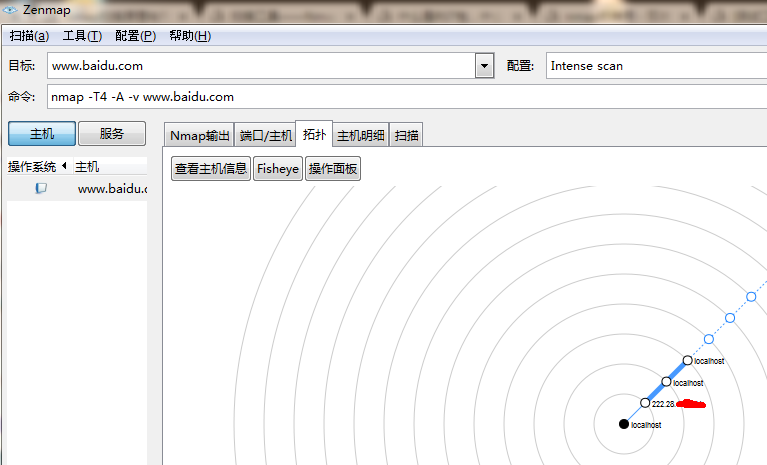

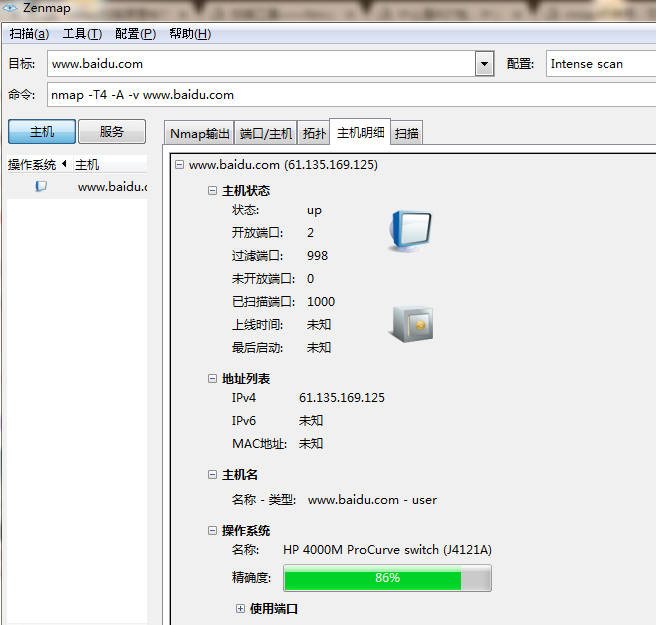

以百度(www.baidu.com或61.135.169.125)为例,使用Zenmap

- 显示主界面,填写目标地址

- 显示扫描目标主机的端口号(80和443)

- 拓扑

- 目标主机的情况

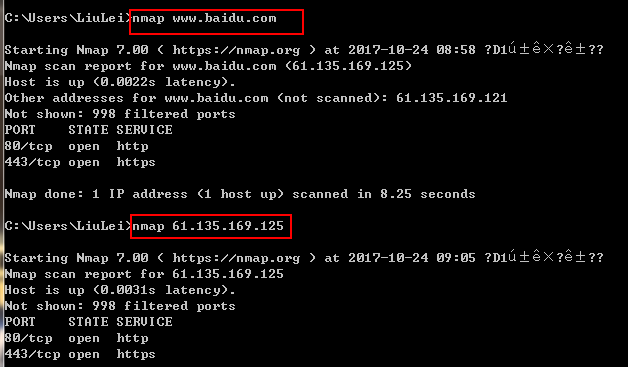

对比Zenmap和命令模式下的不同:(使用nmap www.baidu.com或namp 61.135.121)

扫描得到的端口号都是一样的,命令行模式简单明了,时间短。以下都使用命令模式操作。

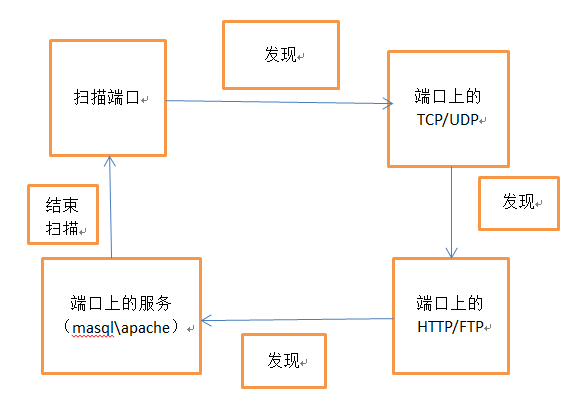

2.Nmap扫描的基本方法

Nmap主要包括四个方面的扫描功能,主机发现、端口扫描、应用与版本侦测、操作系统侦测。这里先介绍端口扫描。

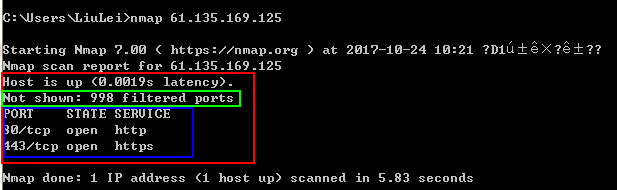

红框内的内容是重要的

绿色内容表示有998个端口被屏蔽了,也就是说明了网站的防火墙是开启的,因为没有开启防火墙是不会对端口进行屏蔽的。

蓝色部分表示开放的端口号,状态,以及服务

2.1常见服务对应端口号:

| 服务 | 端口号 |

|---|---|

| HTTP | 80 |

| HTTPS | 443 |

| Telnet | 23 |

| FTP | 21 |

| SSH(安全登录)、SCP(文件传输)、端口重定向 | 22 |

| SMTP | 25 |

| POP3 | 110 |

| WebLogic | 7001 |

| TOMCAT | 8080 |

| WIN2003远程登录 | 3389 |

| Oracle数据库 | 1521 |

| MS SQL* SEVER数据库sever | 1433 |

| MySQL 数据库sever | 3306 |

2.2端口的状态有以下几种:

| 状态 | 详细的参数说明 |

| Open | 端口开启,数据有到达主机,有程序在端口上监控 |

| Closed | 端口关闭,数据有到达主机,没有程序在端口上监控 |

| Filtered | 数据没有到达主机,返回的结果为空,数据被防火墙或者是IDS过滤 |

| UnFiltered | 数据有到达主机,但是不能识别端口的当前状态 |

| Open|Filtered | 端口没有返回值,主要发生在UDP、IP、FIN、NULL和Xmas扫描中 |

|

Closed|Filtered |

只发生在IP ID idle扫描 |

为什么要关注这些端口

2.3 使用的命令

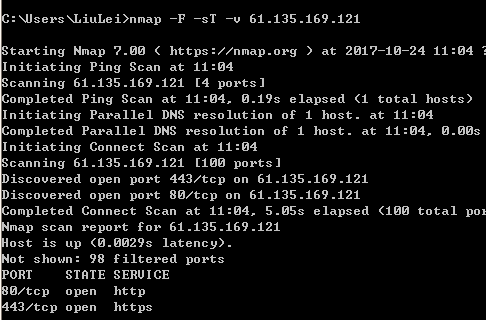

nmap -F -sT -v www.baidu.com

-F:扫描100个最有可能开放的端口 -v 获取扫描的信息 -sT:采用的是TCP扫描 不写也是可以的,默认采用的就是TCP扫描

2.4 扫描方式

全连接扫描,三次握手防火墙能有效拦截,故很少使用 (产生大量日志,很少使用)

半链接扫描,三次握手前两次,源SYN 目标SYN/ACK 端口开放;源SYN 目标RST/ACK 端口关闭 (不记日志,隐蔽性好)

秘密扫描,发送FIN,返回RST (端口关闭,回复RST包;端口开放,不回复)

半链接扫描与叫做间接扫描

FIN扫描、Xmas扫描、Null扫描对Windows无效

nmap 类型 选项 目标

nmap -sT TCP扫描 全链接扫描

nmap -sS SYN扫描 半链接扫描

nmap -sF FIN扫描 秘密扫描 除SYN、ACK其它位置1

nmap -sX Xmas扫描 秘密扫描 FIN、URG、PUSH位置1

nmap -sN Null扫描 秘密扫描 标志位全为0,发送TCP分组

nmap -sP ping扫描 同时使用ICMP和TCP ACK 80,返回RST说明主机运行(外网)

nmap -sU UDP扫描 发送0字节UDP包,快速扫描Windows的UDP端口

nmap -sA ACK扫描 TCP ACK扫描,当防火墙开启时,查看防火墙有未过虑某端口

nmap -sW 滑动窗口扫描

nmap -sR RPC扫描

nmap -b FTP反弹攻击(FTP Bounce attack) 外网用户通过FTP渗透内网

nmap -P0 Nmap扫描前不Ping目标主机

nmap -PT Nmap扫描前使用TCP ACK包确定主机是否在运行(-PT默认80)

nmap -PS Nmap使用TCP SYN包进行扫描

nmap -PI Nmap进行Ping扫描

nmap -PB 结合-PT和-PI功能

nmap -O Nmap扫描TCP/IP指纹特征,确定目标主机系统类型

nmap -I 反向标志扫描,扫描监听端口的用户

nmap -f 分片发送SYN、FIN、Xmas、和Null扫描的数据包

nmap -v 冗余模式扫描,可以得到扫描详细信息

nmap -oN 扫描结果重定向到文件

nmap -resume 使被中断的扫描可以继续

nmap -iL -iL,扫描目录文件列表

nmap -p -p扫描端口列表,默认扫描1-1024端口和/usr/share/nmap/nmap-services文件中指定端口;

-p例:23;20-30,139,60000-

nmap -F 快速扫描模式,只扫描nmap-services文件中的端口

nmap -D 欺骗扫描,可有效隐藏扫描者IP地址

nmap -S 在欺骗扫描时,用来指定源主机IP

nmap -e 指定从哪个网卡发送和接收数据包

nmap -g 指定扫描源端口

nmap -r 按顺序扫描端口

2.5 端口扫描

2.5.1 Tcp扫描(-sT)

这是一种全连接扫描方式之一,这种扫描方法的特点是:扫描的速度快,准确性高,对操作者没有权限上的要求,但是容易被防火墙和IDS(防入侵系统)发现

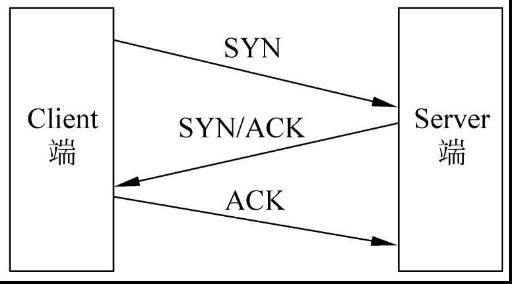

运行的原理:通过建立TCP的三次握手连接来进行信息的传递

① Client端发送SYN;

② Server端返回SYN/ACK,表明端口开放;

③ Client端返回ACK,表明连接已建立;

④ Client端主动断开连接。

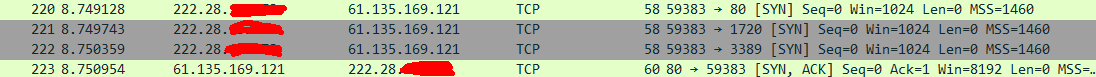

用wireshark对扫描过程进行抓包分析:(使用命令nmap -F -sT -v 61.135.169.121)

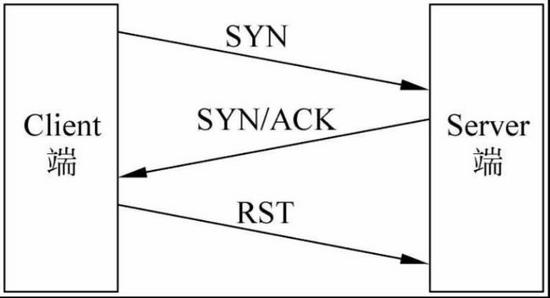

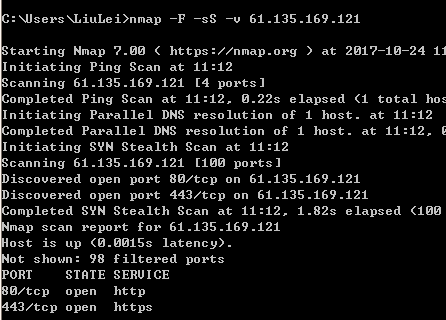

2.5.2 SYN扫描(-sS)

这是一种半链接的扫描方式之一,因为在SYN扫描中Client端和Server端没有形成3次握手,所以没有建立一个正常的TCP连接,因此不被防火墙和日志所记录,一般不会再目标主机上留下任何的痕迹,但是这种扫描是需要root权限(对于windows用户来说,是没有root权限这个概念的,root权限是linux的最高权限,对应windows的管理员权限)

运行的原理图如下:

对RST包的讲解请看:

https://my.oschina.net/costaxu/blog/127394

用wireshark对扫描过程进行抓包分析:(使用命令nmap -F -sS -v 61.135.169.121)

等了很长时间一直没抓到RST包。

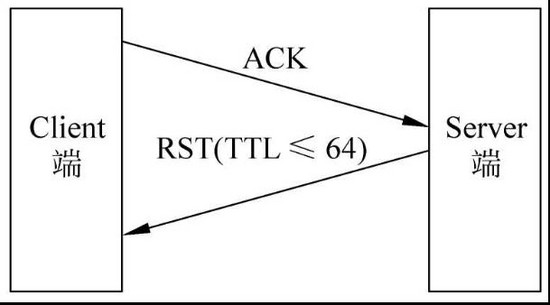

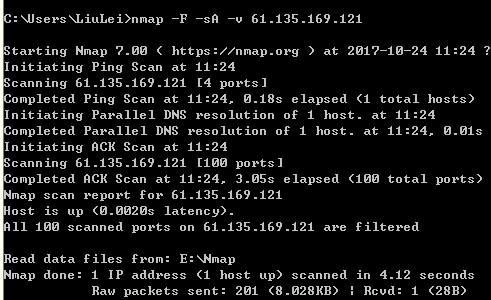

2.5.3 ACK扫描(-sA)

ACK扫描的原理是发送一个ACK包给目标主机,不论目标主机的端口是否开启,都会返回相应的RST包,通过判断RST包中的TTL来判断端口是否开启

运行原理图:

TTL值小于64端口开启,大于64端口关闭

用wireshark对扫描过程进行抓包分析:(使用命令nmap -F -sA -v 61.135.169.121)

也没有抓到RST包。

Nmap介绍的更多相关文章

- nmap 介绍

原文地址:http://drops.wooyun.org/tips/2002 原文地址:http://infotechbits.wordpress.com/2014/05/04/introductio ...

- 扫描工具nmap介绍

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包. 简介 nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端.确定哪些服务运行在哪些连接端,并且推 ...

- NMAP实用手册

nmap在网络和渗透中使用相当频繁,相关教程也层出不穷.在此,我只整理出最实用的,言简意赅,方便自己,方便他人. 一.nmap介绍 NMAP,也就是Network Mapper,最早是Linux下的网 ...

- 转-Nmap扫描原理与用法

1 Nmap介绍 操作系统与设备类型等信息. Nmap的优点: 1. 灵活.支持数十种不同的扫描方式,支持多种目标对象的扫描. 2. 强大.Nmap可以用于扫描互联网上大规 ...

- NMAP 基础教程

原文地址: http://drops.wooyun.org/tips/2002 0x00 nmap 介绍 Nmap (网络映射器)是由 Gordon Lyon设计,用来探测计算机网络上的主机和服务的 ...

- Nmap扫描原理与用法

Nmap扫描原理与用法 1 Nmap介绍 Nmap扫描原理与用法PDF:下载地址 Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Audit ...

- 『安全工具』Nmap 强悍的端口扫描工具

作为时下流行的端口扫描工具,Nmap有因其扫描的隐密性有“端口扫描之王”之称 上图是黑客帝国(The Matrix)中崔妮蒂用Nmap入侵核发电站的能源管理系统 0x 01 Nmap介绍 Nmap是一 ...

- Nmap从探测到漏洞利用备忘录 – Nmap简介(一)

在侦查期间,扫描一直是信息收集的初始阶段. 什么是侦查 侦查是尽可能多收集关于目标网络的信息.从黑客的角度来看,信息收集对于一次攻击非常有用,所以为了封锁恶意的企图,渗透测试者通常尽力查找这些信息,发 ...

- Web安全学习笔记之Nmap扫描原理与用法

1 Nmap介绍 Nmap扫描原理与用法PDF:下载地址 Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具.软件名字N ...

随机推荐

- CentOS学习之常用命令ls

命令格式与目录处理命令ls 命令格式: 命令[-选项][参数] 例如: ls -la /etc 说明: 1)个别命令使用不遵循此格式 2)当多个选项时,可以写在一起 3)简化选项与完整选项 -a ...

- 《C++ Without Fear》 第1章 第一个C++程序

机器码,CPU的“母语”,每条计算机指令就是一个由1和0构成的独一无二的组合(或代码). endl是“endl line”的缩写,所以它应该念作“end ELL”而不是“end ONE”.

- jQuery中 wrap() wrapAll() 与 wrapInner()的差异

wrap() 方法把每个被选元素放置在指定的 HTML 内容或元素中.jQuery 文档操作 - wrapAll() 方法 wrapAll() 在指定的 HTML 内容或元素中放置所有被选的元素.jQ ...

- SQL Server 备份和还原数据库

备份: --完整备份 ) set @db_name = 'WSS_Content_Test'; ) set @db_location = 'D:\spbr0002\0000000B.bak'; --保 ...

- 解决myeclipse4.1.1对一个表生成映射文件的时候,出现“generating artifacts"的解决!

很多人在用myeclipse4.1.1对一个表生成映射文件的时候,都出现“generating artifacts"的问题.我也遇到了这个问题,弄得我也很郁闷!看了很多人的帖子后还是无法搞定 ...

- ChemDraw加键的两种方法

绘制化学结构离不开9种ChemDraw键工具,键工具在绘制过程中提供了最大的使用优势,这种优势体现在键角.键长的绘制,故很有必要学习相关的ChemDraw使用技巧.本ChemDraw教程将具体介绍在C ...

- 拼凑sql语句另外一个方法

经常拼凑sql语句,经常是手工拼写 也可以利用字典另外一个模式拼凑 这里采用的是Dictionary中的Aggregate方法. 代码如下: static void Main(string[] arg ...

- Strut2------获取界面返回的session,application,parameter

1.Action类下的代码 public class ServletActionDemo extends ActionSupport { @Override public String execute ...

- java.util.logging.Logger使用具体解释

java.util.logging.Logger不是什么新奇东西了,1.4就有了,但是由于log4j的存在,这个logger一直沉默着,事实上在一些測试性的代码中,jdk自带的logger比log4j ...

- Binary XML file line #17<vector> tag requires viewportWidth > 0

Android高版本对比低版本 在我的项目中更改成 //buildToolsVersion '21.1.2'buildToolsVersion '24.0.1' // 24.0.1 必须用这个否则报B ...