搭建docker 私有镜像仓库

前期准备

- 服务器:centos 7.3

- docker-ce: 18.06.1-ce

- docker-compose: 1.22.0

docker 安装

首先,更新系统

yum updateyum upgrade

然后执行安装脚本

#!/bin/sh#添加docker安装源sudo yum install -y yum-utils device-mapper-persistent-data lvm2sudo yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo#执行安装命令sudo yum install -y docker-ce#添加docker用户组sudo groupadd docker#将当前用户加入docekr用户组sudo gpasswd -a $USER docker#更新用户组newgrp docker#修改serivce配置sudo cp docker.service /lib/systemd/system/#配置文件需要手动修改sudo cp docker.conf /etc/default/sudo systemctl enable docker.servicesudo systemctl daemon-reload#启动docker服务sudo systemctl start docker

将上面的命令保存到docker-install.sh, 然后执行

sudo -E sh docker-install.sh

进行安装。

docker-compose 安装

执行以下命令安装:

#安装pipsudo yum -y install epel-releasesudo yum -y install python-pip#安装docker-composesudo pip install --upgrade pipsudo pip install docker-compose --ignore-installed requests

准备加密证书

我们假设repository的域名为registry.domain.com

生成repository仓库https证书

1. 准备根证书

openssl req -newkey rsa:2048 -nodes -sha256 -keyout certs/ca.key -x509 -days 365 -out certs/ca.crt

执行以上命令,生成证书,Common Name那里要输入我们registry的域名,生成的证书只对该域名有效。其他的可以任意填,生成后可以在certs目录下查看到证书。

2. 签发服务证书

cd certsopenssl req -newkey rsa:4096 -nodes -sha256 -keyout domain.key -out domain.csropenssl x509 -req -days 365 -in domain.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out domain.crt

生成的domain.crt就是公钥证书,ca.crt 是根证书。我们要把ca.crt交付给docker client端,这样客户端才能校验仓库服务器的身份。

3. 客户端校验文件生成

在客户端校验仓库服务的同时,仓库服务也要校验客户端的身份和权限

mkdir authdocker run --entrypoint htpasswd registry:2 -Bbn username password > auth/htpasswd

username和password请自行替换为自己想设定的用户名和密码。

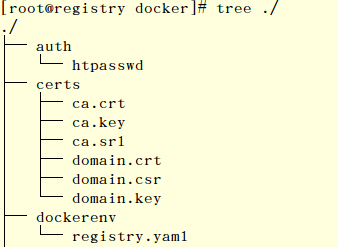

最终docker repository根文件夹的目录结构如下:

启动私有仓库

编写docker-compose file

将如下的配置保存为registry.yaml文件:

version: '3.2'services:registry:image: "registry:2"container_name: repo_local_networkenvironment:- REGISTRY_AUTH=htpasswd- REGISTRY_AUTH_HTPASSWD_REALM="Registry Realm"- REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd- REGISTRY_HTTP_TLS_CERTIFICATE=/certs/domain.crt- REGISTRY_HTTP_TLS_KEY=/certs/domain.keyports:- ${RPO_PORT}:5000volumes:- ${ROOT_PATH}/lib:/var/lib/registry- ${ROOT_PATH}/certs:/certs- ${ROOT_PATH}/auth:/auth

放置在dockerenv目录下,同时在dockerenv目录下编写环境变量文件.env

RPO_PORT=443ROOT_PATH=/opt/docker

ROOT_PATH 根据实际情况修改,RPO_PORT不要去修改,否则会有问题。

启动容器

执行以下命令启动仓库容器:

cd dockerenvdocker-compose -f registry.yaml up --force-recreate -d

客户端注册和测试

添加仓库CA证书

mkdir -p /etc/docker/certs.d/registry.domain.comcp ca.crt /etc/docker/certs.d/registry.domain.com

ca.crt就是我们用来颁发仓库服务证书的自签名证书,重启客户端docker服务。

添加服务器地址(可选)

在/etc/hosts中添加服务器地址:

172.168.170.201 registry.domain.com

如果你的服务器域名是可以通过dns解析的话就不需要这个步骤

身份认证

docker login -u username -p passwd registry.domain.com

如果一切正常会有如下提示:

WARNING! Your password will be stored unencrypted in /home/whty0/.docker/config.json.

Configure a credential helper to remove this warning. See

https://docs.docker.com/engine/reference/commandline/login/#credentials-store

Login Succeeded

测试仓库(optional)

docker pull busyboxdocker tag busybox:latest registry.domain.com/busybox:latestdocker push registry.domain.com/busybox:latest

如果成功的话会有如下提示:

The push refers to repository [registry.domain.com/busybox]

f9d9e4e6e2f0: Pushed

latest: digest: sha256:5e8e0509e829bb8f990249135a36e81a3ecbe94294e7a185cc14616e5fad96bd size: 527

参考网址

搭建docker 私有镜像仓库的更多相关文章

- 基于 registry 搭建 Docker 私有镜像仓库

今天主要介绍使用 registry 来搭建 Docker私有镜像仓库,方便在公司内部项目中使用,registry 也是 Docker 官方提供的一个镜像,操作也很简单. dockerhub: http ...

- 使用harborv1.8.0-rc1 搭建docker私有镜像仓库

概述 搭建一个私有仓库 harbor介绍 harbor是一个开源的docker容器仓库,由下面几个组件组成 + proxy:用来接收docker客户端和浏览器端的请求,并且把请求转发给后端的服务 + ...

- 使用Harbor搭建Docker私有镜像仓库

Harbor介绍:https://goharbor.io/ 前置条件 需要安装了docker和docker-compose 下载Harbor 在harbor下载页(https://github.com ...

- 搭建Harbor私有镜像仓库--v1.5.1

搭建Harbor私有镜像仓库--v1.5.1 1.介绍 Docker容器应用的开发和运行离不开可靠的镜像管理,虽然Docker官方也提供了公共的镜像仓库,但是从安全和效率等方面考虑,部署我们私有环境 ...

- 微服务架构 - 搭建docker本地镜像仓库并提供权限校验及UI界面

搭建docker本地镜像仓库并提供权限校验及UI界面 docker本地镜像仓库的作用跟maven私服差不多,特别是公司级或者是小组级开发好的docker仓库可以上传到本地镜像仓库中,需要用时,直接从本 ...

- Docker 私有镜像仓库的搭建及认证

DockerHub 为我们提供了很多官方镜像和个人上传的镜像,我们可以下载机构或个人提供的镜像,也可以上传我们自己的本地镜像,但缺点是: 由于网络的原因,从 DockerHub 下载和上传镜像速度可能 ...

- 容器技术之Docker私有镜像仓库docker-distribution

在前边的博客中我们说到docker的架构由docker客户端.服务端以及仓库组成:docker仓库就是用来存放镜像的地方:其实docker registry我们理解为存放docker镜像仓库的仓库比较 ...

- 容器技术之Docker私有镜像仓库harbor

前文我们聊到了docker的私有镜像仓库docker-distribution的搭建和简单的使用,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13058338 ...

- 使用Nexus3构建Docker私有镜像仓库

一.安装Nexus3 Nexus3是Sonatype提供的仓库管理平台,Nuexus Repository OSS3能够支持Maven.npm.Docker.YUM.Helm等格式数据的存储和发布:并 ...

随机推荐

- 【题解】洛谷P1073 [NOIP2009TG] 最优贸易(SPFA+分层图)

次元传送门:洛谷P1073 思路 一开始看题目嗅出了强连通分量的气息 但是嫌长没打 听机房做过的dalao说可以用分层图 从来没用过 就参考题解了解一下 因为每个城市可以走好几次 所以说我们可以在图上 ...

- LOG算子

原文:http://blog.csdn.net/songzitea/article/details/12851079 背景引言 在博文差分近似图像导数算子之Laplace算子中,我们提到Laplace ...

- Gradle Goodness: Automatic Clean Tasks

Gradle adds the task rule clean<Taskname> to our projects when we apply the base plugin. This ...

- Oracle11gR2(ASM,UDEV)的RAC搭建安装

基本信息: 1) 安装包: 操作系统:rhel-server-6.7-x86_64-dvd.iso rac安装包: Oracle11gR2:linux.x64_11gR2_database_1of2. ...

- Mybatis-smart(Mybatis最终优化方案)

Hibernate: 我用了Hibernate一年多,可以说是饱经风雨,感受极深,Hibernate看似一个很好的框架,我简单说一下它的使用痛点, 1.作为开发人员,我们应该全新全意关注我们的功能业务 ...

- (解释文)My SQL中主键为0和主键自排约束的关系

上一篇我们说了关于自排如果主键是0的问题,在这里我搞清楚了原因,导致这种情况是因为在SQL中对自排设置了初始值: 从这里可以看到这两个变量一个是自增的初始值,一个是增量,这里都是1,所以在设置自增的时 ...

- 嵌入式C语言自我修养 11:有一种函数,叫内建函数

11.1 什么是内建函数 内建函数,顾名思义,就是编译器内部实现的函数.这些函数跟关键字一样,可以直接使用,无须像标准库函数那样,要 #include 对应的头文件才能使用. 内建函数的函数命名,通常 ...

- aiohttp的模板

import aiohttp import asyncio import async_timeout from urllib.parse import urljoin,urldefrag root_u ...

- zabbix-3.2.3安装

环境:lapp 操作系统: rhel7.0apache: apache-2.4数据库: postgresql-9.2.10php: php-5.4.16-21zabbix: zabbix-3.2.3 ...

- 与Linux的第一次遭遇

我的与linux首次遭遇战 虚拟机安装 安装虚拟机我遇到的问题个数可以缩减到1--我几乎没遇到安装虚拟机的问题!我严格按照老师给的链接去下载那个VirtualBox,尽管那个网页是全英文的,但是我像看 ...