【pwn】[MoeCTF 2022]babyfmt --格式化字符串漏洞,got表劫持

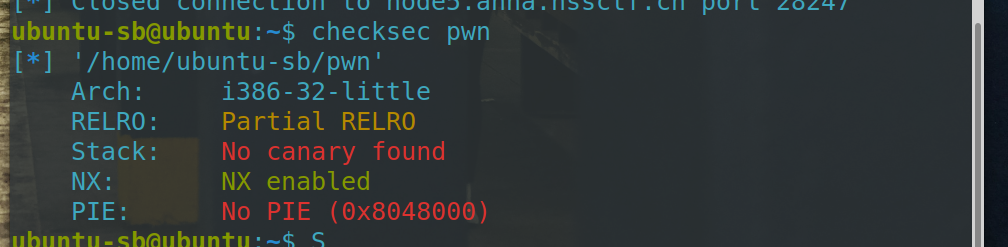

拿到程序,先checksec一下

发现是Partial RELRO,got表可修改

当RELRO保护为NO RELRO的时候,init.array、fini.array、got.plt均可读可写;为PARTIAL RELRO的时候,ini.array、fini.array可读不可写,got.plt可读可写;为FULL RELRO时,init.array、fini.array、got.plt均可读不可写。

然后看主函数

主函数这边逻辑还是比较简单的,while循环前面的代码可以不用理,直接看while循环里面的代码,read函数明显存在栈溢出漏洞,并且下一个printf存在格式化字符串漏洞,同时看左边函数列表,给出了backdoor函数,点进去,看一下

int backdoor()

{

return system("/bin/sh");

}

可见,backdoor函数可以getshell

现在这道题思路可以是修改printf函数的got表里面的内容,修改成backdoor函数地址,然后while循环下一次执行printf函数时,程序就会去执行backdoor函数,实现getshell

这道题可以利用pwntools的fmtstr_payload函数,第一个参数为数据距离格式化字符串的偏移,第二个参数为字典{pirntf_got:addr},攻击载荷pwntools已经为我们填好,可以直接使用

exp:

【pwn】[MoeCTF 2022]babyfmt --格式化字符串漏洞,got表劫持的更多相关文章

- Linux pwn入门教程(6)——格式化字符串漏洞

作者:Tangerine@SAINTSEC 0x00 printf函数中的漏洞 printf函数族是一个在C编程中比较常用的函数族.通常来说,我们会使用printf([格式化字符串],参数)的形式来进 ...

- Linux pwn入门教程——格式化字符串漏洞

本文作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42943-1-1.html 0×00 printf函数中的漏洞printf函 ...

- CTF必备技能丨Linux Pwn入门教程——格式化字符串漏洞

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- PWN学习之格式化字符串漏洞

目录 PWN学习之格式化字符串漏洞 格式化输出函数 格式化字符串漏洞 漏洞利用 使程序崩溃 栈数据泄露 任意地址内存泄漏 栈数据覆盖 任意地址内存覆盖 PWN学习之格式化字符串漏洞 格式化输出函数 可 ...

- [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇

目录 [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇 格式化输出函数 printf函数族功能介绍 printf参数 type(类型) flags(标志) number(宽度) precisi ...

- 格式化字符串漏洞利用实战之 0ctf-easyprintf

前言 这是 0ctf 的一道比较简单的格式化串的题目. 正文 逻辑非常简单 do_read 可以打印内存地址的数据,可用来 泄露 got. leave 格式化字符串漏洞. printf(s) 直接调用 ...

- 格式化字符串漏洞利用实战之 njctf-decoder

前言 格式化字符串漏洞也是一种比较常见的漏洞利用技术.ctf 中也经常出现. 本文以 njctf 线下赛的一道题为例进行实战. 题目链接:https://gitee.com/hac425/blog_d ...

- Linux下的格式化字符串漏洞利用姿势

linux最早的漏洞防护机制nx-stack刚刚出现后就有人想出了突破方法.那就是只有栈是不可执行,而除了栈以外的其他地方还是可以执行的,只要把返回地址执行别的地方就可以. 一.格式化字符串漏洞 格式 ...

- 通过格式化字符串漏洞绕过canary

1.1 canary内存保护机制 1.1.1 canary工作原理 canary保护机制类似于/GS保护机制,是Linux下gcc编译器的安全保护机制之一,在栈中的结构如下图所示: 在函数 ...

- 格式化字符串漏洞 format string exploit(一)

本文系原创,转载请说明出处 本文为基于CTF WIKI的PWN学习 0x00 格式化字符串原理 先附一张经典的图,如下 其栈上布局如下: some value 3.14 123456 addr of ...

随机推荐

- 好用的windows工具分享(20个)

1.截图.画图全屏截图快捷键:printSreen窗口截图快捷键:alt+printSreen自定义截图工具:win+shift+s画图快捷键:cmd - mspaint可配合画图工具实现图片的编辑, ...

- 【go语言】1.1.2 Go 语言的特性

1. 简洁的语法 Go 语言的语法设计上非常简洁明了,没有复杂的继承和泛型,也没有异常处理,但这并不影响它的功能性和表达力.这使得 Go 语言容易学习和使用. 例如,以下是一个简单的 Go 函数,用于 ...

- React:如何在普通函数中使用Hook

解决方案

- mysql-workbench-community报错解决办法

输入以下命令: sudo apt-get -f install 参考链接:https://www.jianshu.com/p/767c9a29b403

- 王道oj/problem20

网址:oj.lgwenda.com/problem/20 思路:层次建树,用递归的方法前序遍历 代码: #define _CRT_SECURE_NO_WARNINGS#include <stdi ...

- Xshell远程连接虚拟机及连接故障排查

用Xshell 远程连接虚拟机 如果按前面博客装好虚拟机,会发现刚装好的虚拟机直接连Xshell连不上,宿主机也ping不通虚拟机,这就需要修改VMware的默认网络配置 修改步骤: 1.在VMwar ...

- 青少年CTF平台-Web-Flag在哪里

平台名称:青少年CTF训练平台 题目名称:Flag在哪里? 解题过程: 启动环境,需要等待大概20秒左右的时间. 访问,页面显示Flag反正不在这. 右键网页,发现无法使用右键. 那么我们直接F12 ...

- msfvenom参数简介

-p, –payload < payload> 指定需要使用的payload(攻击荷载).也可以使用自定义payload,几乎是支持全平台的 -l, –list [module_type] ...

- [译]2023年 Web Coponent 现状

本文为翻译 原文地址:2023 State of Web Components: Today's standards and a glimpse into the future. 最近,我写了关于如何 ...

- API接口的技术的概念

当今互联网技术的发展越来越快,越来越多的网站和应用程序需要获取外部数据来提供更好的服务和用户体验,这就需要使用API接口.本文将会对API接口的概念.类型以及如何调用API接口进行简要介绍. 一.什么 ...