Hook集合----SSDTHook(x86 Win7)

最近在学习Ring0层Hook的一些知识点,很久就写完SSDTHook的代码了,但是一直没有整理成笔记,最近有时间也就整理整理。

介绍:

SSDTHook 实质是利用Ntoskrnl.exe 中全局导出的SSDT来进行Hook,SSDT(SystemServiceDescriptorTable,系统服务描述表),为什么要去用到SSDT表呢?

我们看一下ZwOpenProcess实现就明白了。为什么不用Nt系列函数,可以看我之前的文章。

kd> u 0x8485acd8

nt!ZwOpenProcess:

8485acd8 b8 be000000 mov eax,0BEh

8485acdd 8d542404 lea edx,[esp+]

8485ace1 9c pushfd

8485ace2 6a08 push

8485ace4 e8d5190000 call nt!KiSystemService (8485c6be)

8485ace9 c21000 ret 10h

nt!ZwOpenProcessToken:

8485acec b8bf000000 mov eax,0BFh

8485acf1 8d542404 lea edx,[esp+]

KiSystemService是系统调用的内核入口,也是从Ring3陷入Ring0的关键点。在第一句中mov eax,0BEh 中的BEh在我看来就是一个序号,相当于中断向量表中的中断类型号一样,在SSDT表中通过这序号,才找到真正的NtOpenProcess函数的代码出。很容易就能理解,我们为什么要找这个。原因在于:我们要把SSDT表中相应位置的函数地址替换掉,就实现了Hook。

(一)

⚪首先找到全局导出的KeServiceDescriptorTable。

⚪然后从MmGetSystemRoutineAddress函数中获取ZwOpenProcess函数地址。

⚪从ZwOpenProcess中获取序号。

⚪将SSDT表所在页属性改为可读可写的状态。

⚪将自己写好的Fake函数地址替换进去即可。

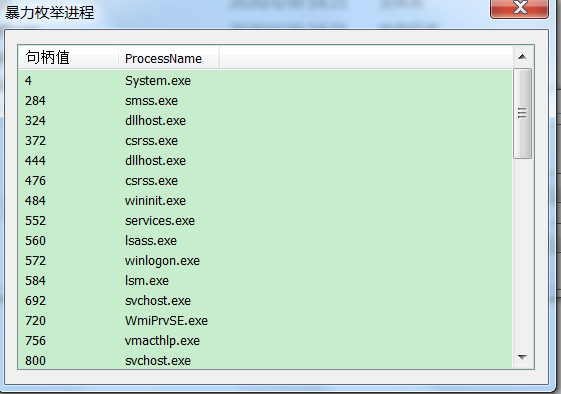

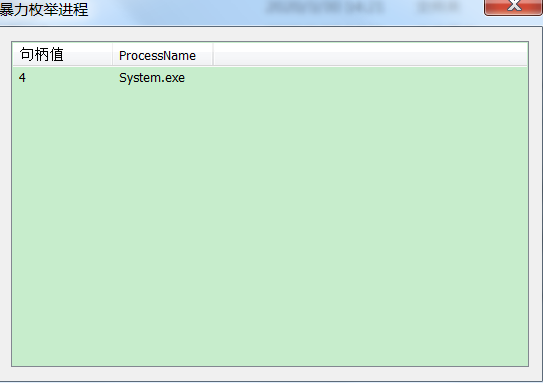

Hook之前: Hook之后:

(二)

/*

typedef struct _SYSTEM_SERVICE_DESCRIPTOR_TABLE_

{

PVOID ServiceTableBase; //这个指向系统服务函数地址表

PULONG ServiceCounterTableBase;

ULONG NumberOfService; //服务函数的个数

ULONG ParamTableBase;

}SYSTEM_SERVICE_DESCRIPTOR_TABLE, *PSYSTEM_SERVICE_DESCRIPTOR_TABLE; 0x84988b00 struct _SYSTEM_SERVICE_DESCRIPTOR_TABLE_ *

ServiceTableBase 0x8489d43c

ServiceCounterTableBase 0x00000000

NumberOfService 0x191

ParamTableBase 0x8489da84

*/

extern PSYSTEM_SERVICE_DESCRIPTOR_TABLE KeServiceDescriptorTable;

PUCHAR __ZwOpenProcess = NULL;

PMDL __MDL = NULL;

PVOID *__ServiceTableBase = NULL;

LPFN_NTOPENPROCESS __NtOpenProcess = NULL;

BOOLEAN __IsHook = FALSE; #define SSDT_INDEX(ZwFunctionAddress) * (PULONG)((PUCHAR)ZwFunctionAddress +1)

#define SSDT_HOOK(ZwFunctionAddress,FakeFunctionAddress,OriginalFunctionAddress)\

OriginalFunctionAddress = (PVOID) InterlockedExchange((PLONG)&__ServiceTableBase[SSDT_INDEX(ZwFunctionAddress)],(LONG)FakeFunctionAddress)

#define SSDT_UNHOOK(ZwFunctionAddress,OriginalFunctionAddress)\

(PVOID) InterlockedExchange((PLONG)&__ServiceTableBase[SSDT_INDEX(ZwFunctionAddress)],(LONG)OriginalFunctionAddress)

NTSTATUS SSDTHook(BOOLEAN IsOk)

{

NTSTATUS Status = STATUS_UNSUCCESSFUL;

UNICODE_STRING v1;

RtlInitUnicodeString(&v1, L"ZwOpenProcess"); if (IsOk)

{

__ZwOpenProcess = (PUCHAR)MmGetSystemRoutineAddress(&v1);

/*

2: kd> u 0x8485acd8

nt!ZwOpenProcess:

8485acd8 b8 be000000 mov eax,0BEh

8485acdd 8d542404 lea edx,[esp+4]

8485ace1 9c pushfd

8485ace2 6a08 push 8

8485ace4 e8d5190000 call nt!KiSystemService (8485c6be)

8485ace9 c21000 ret 10h

nt!ZwOpenProcessToken:

8485acec b8bf000000 mov eax,0BFh

8485acf1 8d542404 lea edx,[esp+4] */

if (__ZwOpenProcess)

{

if (__MDL == NULL)

{

__MDL = MmCreateMdl(NULL, KeServiceDescriptorTable->ServiceTableBase,

KeServiceDescriptorTable->NumberOfService * sizeof(PVOID));

if (!__MDL)

{

return Status;

}

MmBuildMdlForNonPagedPool(__MDL);

//设置标志让内存变成读写

__MDL->MdlFlags = __MDL->MdlFlags | MDL_MAPPED_TO_SYSTEM_VA;

__ServiceTableBase = MmMapLockedPages(__MDL, KernelMode);

} if (__ServiceTableBase)

{

if (!__IsHook)

{

//开始HOOK

SSDT_HOOK(__ZwOpenProcess, FakeNtOpenProcess, __NtOpenProcess);

Status = STATUS_SUCCESS;

/*

2: kd> u 0x84a31ba1

nt!NtOpenProcess:

84a31ba1 8bff mov edi,edi

84a31ba3 55 push ebp

84a31ba4 8bec mov ebp,esp

84a31ba6 51 push ecx

84a31ba7 51 push ecx

84a31ba8 64a124010000 mov eax,dword ptr fs:[00000124h]

84a31bae 8a803a010000 mov al,byte ptr [eax+13Ah]

84a31bb4 8b4d14 mov ecx,dword ptr [ebp+14h] */ __IsHook = TRUE;

} }

}

}

else

{

if (__IsHook)

{

SSDT_UNHOOK(__ZwOpenProcess, __NtOpenProcess);

__IsHook = FALSE;

}

if (__MDL)

{

MmUnmapLockedPages(__ServiceTableBase, __MDL);

IoFreeMdl(__MDL);

__MDL = NULL;

Status = STATUS_SUCCESS; } } return Status;

} NTSTATUS FakeNtOpenProcess( PHANDLE ProcessHandle, ACCESS_MASK DesiredAccess, POBJECT_ATTRIBUTES ObjectAttributes, PCLIENT_ID ClientId)

{ __try

{

PEPROCESS EProcess = PsGetCurrentProcess();

if (EProcess != NULL && IsRealProcess(EProcess))

{

char * ProcessName = (ULONG_PTR)EProcess + x86_IMAGEFILENAME_OFFSET;

if (strcmp(ProcessName, "HookRing3.exe")==)

{

return STATUS_ACCESS_DENIED;

}

}

}

__except ()

{

return GetExceptionCode();

}

return ((LPFN_NTOPENPROCESS)__NtOpenProcess)(ProcessHandle, DesiredAccess, ObjectAttributes, ClientId); }

Hook集合----SSDTHook(x86 Win7)的更多相关文章

- 一个简单的Object Hook的例子(win7 32bit)

Object Hook简单的来说就是Hook对象,这里拿看雪上的一个例子,因为是在win7 32位上的,有些地方做了些修改. _OBJECT_HEADER: kd> dt _OBJECT_HEA ...

- Android的so注入( inject)和函数Hook(基于got表) - 支持arm和x86

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/53942648 前面深入学习了古河的Libinject注入Android进程,下面来 ...

- android hook 框架 libinject2 简介、编译、运行

Android so注入-libinject2 简介.编译.运行 Android so注入-libinject2 如何实现so注入 Android so注入-Libinject 如何实现so注入 A ...

- 01.WAMP搭建 [Win7+Apache2.4+MySQL5.7+PHP7

WAMP搭建[Win7+Apache2.4+MySQL5.7+PHP7 一.背景 将电脑光驱位拆换成固态硬盘(120g),专门装了一个系统用于工作.之前一直使用PHPstudy和WAMP这种集成环境, ...

- win7 xp 双系统安装记录

原机win7 64 增加xp x86 win7在c盘,xp装h盘 1.老毛桃pe,雨林木风gho,蓝屏,0000007b 2.通用pe.雨林木风gho,蓝屏,00000007b 3.pe设置h盘为系统 ...

- Android下so注入和hook

一.前言 总结一下这两天学习的Android注入so文件,通过遍历got表hook函数调用 1.注入so文件 2.so文件中遍历got表hook函数 二.注入so文件 1)注入进程 1.编程思路分为以 ...

- android hook 框架 libinject 如何实现so注入

前面两篇 android hook 框架 libinject2 简介.编译.运行 android hook 框架 libinject2 如何实现so注入 实际运行并分析了 Android中的so注入( ...

- CApiHook__Api钩子类

见过网上有很多ApiHook的类,但是都不尽入人意,要么就是写的不够好不够完善,要么就是跑不起来. 用别人写的代码总是有种不安心,所以自己就花了一晚上写了CApiHook类.已经尽量确保自己写的类是非 ...

- UDP收发buffer尺寸对收发包流量的影响

下午验证一个高流量发包问题时,发现了一个值得记录的问题:socket的收发buffer尺寸是会影响收发包的效率的,高流量通讯时,若socket的收发buffer尺寸过小会一定程度降低收发包效率. 自己 ...

随机推荐

- Android API Levels

Android API Levels(转) 在本文中 API的级别是什么? 在Android中使用API级别 开发者需要考虑的内容 应用程序的向前兼容性 应用程序的向后兼容性 平台版本和API级别的选 ...

- marquee用到的属性

一.marquee标签的几个重要属性: 1.direction:滚动方向(包括4个值:up.down.left.right) 说明:up:从下向上滚动:down:从上向下滚动:left:从右向左滚 ...

- Chrome 插件安装时报错: "CRX_HEADER_INVALID"

1. 将 crx 插件后缀名改为 rar 2. 解压 rar 包 3. 进入浏览器 1). 点击Chrome浏览器地址栏最右边的三个点 --> 更多工具 --> 扩展插件 --> 点 ...

- AVCaptureInput和AVCaptureOutput子类介绍

AVCaptureInput AVCaptureDeviceInput:用于从AVCaptureDevice对象捕获数据. AVCaptureScreenInput:从macOS屏幕上录制的一种捕获输 ...

- ORACLE数据库实现主键自增

ORACLE数据库是甲骨文公司的一款关系数据库管理系统. 实现主键自动增长需要四个步骤: 去看 创建表格 去看 创建自增序列 去看 创建触发器 去看 插入测试 1.创建表格(必须有主键) -- 创建学 ...

- PHP压缩文件夹 php

$path = PUBLIC_DIR.'/images/'; //待压缩文件夹父目录 $zipPath = PUBLIC_DIR.'/images_zip/'; //压缩文件保存目录 !is_dir( ...

- 【面试必备】硬核!30 张图解 HTTP 常见的面试题

每日一句英语学习,每天进步一点点: 前言 在面试过程中,HTTP 被提问的概率还是比较高的.小林我搜集了 5 大类 HTTP 面试常问的题目,同时这 5 大类题跟 HTTP 的发展和演变关联性是比较大 ...

- 讨论一下.NET里,对cookie身份验证的超时的处理

引言 在.NET里提供了FormsAuthentication类用来对用户身份进行验证和授权.不过,对于cookie的超时处理,一直是一个头疼的问题.这里介绍一下微软对.NET 身份验证超时的处理机制 ...

- 基于Modelsim的直方图统计算法仿真

一.前言 本篇主要针对牟新刚编著<基于FPGA的数字图像处理及应用>第六章第五节中直方图统计相关类容进行总结,包括代码实现及 基于Modelsim的仿真.书读百遍,其意自现. 2020-0 ...

- 一套代码同时支持.NET Framework和.NET Core

转自:https://www.cnblogs.com/tianqing/p/11614303.html 在.NET Core的迁移过程中,我们将原有的.NET Framework代码迁移到.NET C ...