网页闯关游戏(riddle webgame)--SQL注入的潘多拉魔盒

前言:

之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识.

web开发初学者往往会忽视一些常见的漏洞, 比如SQL注入攻击, XSS攻击. 本文将简述SQL注入攻击的原理, 并分享下关卡设计, 其在打开潘多拉魔盒的情况下, 又能很好地限制危害.

效果展示:

先打下广告: 网页闯关游戏入口(请狠狠地点击我, ^_^).

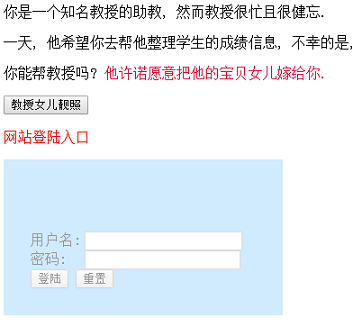

本文的想法实施于第十一关--健忘的教授.

很直接的呈现一个登陆对话框, 考验玩家能否借助非常规的方式来绕开登陆验证.

SQL注入攻击:

虽然SQL注入攻击已是老生常谈, 不过还是得唠叨几句"科普"一下, ^_^.

应用程序再获取到用户提交的数据后, 有些会进行SQL语句的拼接并执行. 倘若用户提交的数据中包含SQL执行命令, 同时程序并没有对数据进行过滤和安全验证. 这样就有可能绕过验证并获取数据, 甚至注入恶意代码, 导致数据被篡改, 丢失.

• 以用户登录为例

服务的用户数据模型如下:

table tb_user (

username varchar(32),

password varchar(32)

);

服务的登陆验证SQL如下:

SELECT * FROM tb_user WHERE username = '?' AND password = '?';

登陆的输入框入图所示:

其对应的form表单为:

<form method="post">

用户名: <input name="username" />

密码: <input name="password" type="password"/>

</form>

hacker只要在form表单中, 巧妙设计字段内容, 注入sql执行命令, 以绕过数据验证.

比如username字段, 填写为: ' or 1 = 1 #.

这样服务器端, 最终拼接的SQL为:

SELECT * FROM tb_user WHERE username = '' or 1 = 1 #' AND password= '?'

由于字符'#'在SQL规范中, 表示注释, '#'字符后直到行尾的所有字符都将被忽略掉.

因此最终的SQL等价于如下:

SELECT * FROM tb_user WHERE username = '' or 1 = 1

用户数据将被返回, 如果尝试登录的是管理员后台, 那hacker将轻松获取到管理员的权限, 这非常的可怕.

魔高一丈道高一尺, 既然知道SQL注入的攻击原理是什么? 那么防范措施就有针对性了, 千万不要相信用户提交的数据, 做好过滤和验证.

关卡设计:

本关就是来考察玩家对SQL注入的认知功底. 因此模拟构建了一个登陆窗口, 接受开放式的答案.

如何对答案进行验证呢? 1). 模拟SQL的执行解析. 2). 直接跑真实的SQL.

对于方案一, 工作量大, 多个SQL命令需要支持, 有可能覆盖不全所有的解, 有点得不偿失.

对于方案二, 容易实现, 但是给系统带来了潜在风险, 比如注入drop tables等危险的命令.

权衡比较, 还是采用第二种方案, 至于风险控制亦可控.

服务程序是采用Java来编写的, 若要放开SQL注入漏洞限定, 那就不能使用mybatis/hibernate这些ORM框架, 因为这些框架已经帮我们做了escape数据的工作.

让我们回到石器时代, 直接裸用jdbc来实现, 代码如下:

/**

*

* 构造经典的SQL注入攻击

* @param username 用户输入的用户名

* @param password 用户输入的密码

* @return

*/

public boolean verifySQLInject(String username, String password) { Connection connection = null; try {

// *) 动态载入Mysql Driver驱动类

Class.forName("com.mysql.jdbc.Driver"); // *) 获取 DB Connection

connection = DriverManager.getConnection(dbUrl, dbUsername, dbPassword); Statement stmt = connection.createStatement(); String sql = String.format(

"SELECT * " +

"FROM tb_virtual_user " +

"WHERE username = '%s' AND password = '%s'",

username, password

);

ResultSet rs = stmt.executeQuery(sql);

if ( rs.next() ) {

stmt.close(); // *) 登陆成功

return true;

}

} catch (ClassNotFoundException e) {

e.printStackTrace();

} catch (SQLException e) {

e.printStackTrace();

} finally {

if ( connection != null ) {

try {

connection.close();

} catch (SQLException e) {

// e.printStackTrace();

}

}

}

return false; }

注: 该代码确切地执行了用户登录的SQL语句, 常规登录和非法sql注入构造都将返回失败.

同时正如前文所提到的, 为了验证SQL注入攻击, 从而放弃数据验证和过滤. 万一有人不是用于解题, 而是专门搞破坏怎么办? 犹如自己给自己埋了个炸弹, 你永远不知道它什么时候爆炸.

事实上, 这是多虑的. 我们可以创建两个mysql账号, 一个专门用于sql注入验证(只授予select权限), 而剩下则用于其他的业务数据. 这样就轻松做到隔离, 且十分安全.

GRANT USAGE ON *.* TO 'game1001'@'localhost' IDENTIFIED BY PASSWORD '*25A2CD7698FEED80089150F089755D752423A821';

GRANT SELECT ON `db_gameweb`.`tb_virtual_user` TO 'game1001'@'localhost';

比如创建账号game1001, 它只被授予对tb_virtual_user表的只读权限.

这样服务就能允许sql注入存在, 但这些sql注入不具攻击性.

后记:

其实对该题, 我还是很满意的. 我一直希望能构建类似的题, 寓教于乐. 就当自己一个以后奋斗的方向吧! 与君共勉.

公众号&游戏站点:

个人微信公众号: 木目的H5游戏世界

个人游戏作品集站点(尚在建设中...): www.mmxfgame.com, 也可直接ip访问: http://120.26.221.54/.

网页闯关游戏(riddle webgame)--SQL注入的潘多拉魔盒的更多相关文章

- 网页闯关游戏(riddle webgame)--H5刮刮卡的原理和实践

前言: 之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识. 对于刮刮卡, 想必大家都很熟悉, 也很喜 ...

- 网页闯关游戏(riddle webgame)--仿微信聊天的前端页面设计和难点

前言: 之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识. 本文讲描述, 如何在网页端实现一个仿微信 ...

- 网页闯关游戏(riddle webgame)--游戏玩法和整体介绍

前言: 记得上大学那会, 有位传说中的大牛, 写了一个网页闯关类的游戏. 当时我们玩得不亦乐乎, 也是第一次接触到这种形式的游戏. 不过当时纯玩家心态, 并没有想过去创造一个. 最近想起这事, 突然想 ...

- XSS闯关游戏准备阶段及XSS构造方法

请下载好XSS闯关文件后,解压后放在服务器的对应文件夹即可 在该闯关中,会在网页提示一个payload数值 payload,翻译过来是有效载荷 通常在传输数据时,为了使数据传输更可靠,要把原始数据分批 ...

- 仿5173游戏交易平台系统SQL注入(可直接脱裤)+Getshell

最近没事登登好几年前玩过的游戏看看,发现有人喊高价收号,这一看就是骗子,这等骗子还想骗我?我就来看看这逗逼是怎么骗人的,结果发现这人给了一个说是 5173平台交易的网站,叫我直接把号的信息填上去然后填 ...

- hack游戏攻略(黑吧安全吧的黑客闯关游戏)古墓探秘

2019.2.11 这个是找到的一个黑客游戏,就是一关一关,挺像ctf的,玩玩也挺有意思,还能涨知识. 地址:http://hkyx.myhack58.com/ 入口: 入口就是这样的.提示是 图内有 ...

- 51nod 1450 闯关游戏

首先肯定要先把所有的关卡打通后去找两星几率最大的关卡刷星(论打游戏经验的重要性). 所以从两星几率小的关打起,记录当前拿到x个星星的几率和当前走过的期望步数,如果发现剩下的关必须全两星,就直接计算答案 ...

- 51nod1450 闯关游戏

题目来源: TopCoder 基准时间限制:1 秒 空间限制:131072 KB 分值: 320 一个游戏App由N个小游戏(关卡)构成,将其标记为0,1,2,..N-1.这些小游戏没有相互制约的性质 ...

- python3 黑板客爬虫闯关游戏(四)

这关较第三关难度增加许多,主要多了并发编程 密码一共有100位,分布在13页,每页打开的时间在15秒左右,所以理所当然的想到要用并发,但是后来发现同IP访问间隔时间不能小于8秒,不然会返回404,所以 ...

随机推荐

- 3. Swift 数组|字典|集合

在OC中数组,字典,集合有自己的表示方法,分别是Array,Dictionary,Set 与 String 都属于数值类型变量,他们都属于结构体. 使用简介灵活多变,个人感觉可读性变差了很多,用起来由 ...

- 12.NFS搭建配置

参考博客:http://www.cnblogs.com/mchina/archive/2013/01/03/2840040.html 1.关闭防火墙和SELINUX $ service iptable ...

- aws在线技术峰会笔记-主会场

容器服务:Elastic container service IoT可以采用无服务器架构.

- wenti

No apport report written because MaxReports is reached already ...

- 将php网站移到CentOS 6.7上[二]:将网站部署到服务器上

首先,确保lamp环境已安装好.准备好项目源代码,数据库备份文件等.由于没有安装好VNC,因此只能用ssh部署了. 将项目源代码压缩,Linux默认是支持SFTP的,用SFTP将源代码压缩包上传到 / ...

- Pycharm使用问题# 程序界面出现方框字符

Pycharm 程序至今依旧存在国际化问题,有时会出现程序界面有方框的现象,windows和linux好像都会出现,如下图:

- 转:不应该不知道C++的常用库

不应该不知道C++的常用库 非常惭愧,我过去也仅仅了解boost.STLport这样的库,以及一些GUI库,但是居然有如此众多的C++库,其实令我惊讶.当然,这个问题应该辩证的看,对于拿来主义确实可以 ...

- 关于makefile

0 Makefile概述 -------------------------------------------------------------------------------- 什么是mak ...

- public,protected,private辨析

一直没有很清楚理解这三个修饰权限的区别,今天终于搞明白了,现总结如下: private:最严格的一个,子类无法继承,只有本类内部内访问,在其余类及子类中通过 "类名.方法" 去调用 ...

- mybatis.net insert 返回主键

mybatis insert语句 <insert id="Add" parameterClass="UserInfo" resultClass=" ...