802.1X和NAP整合实验手册

实验描述

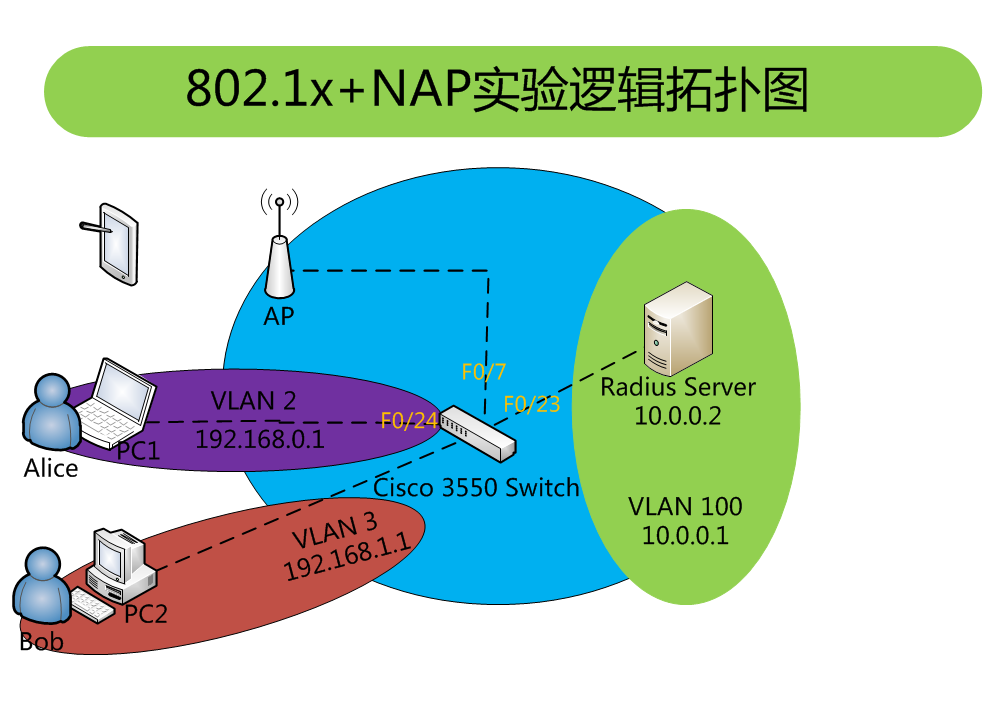

公司内部有多个部门,创建了域的架构,并搭建了DHCP服务器和Radius服务器,要求每个部门都独享一个网段,实现每位用户插上网线后,跳出窗体进行身份验证,如果用户通过验证,根据用户所在的部门分配IP地址。例如销售部地址段为192.168.1.0/24则销售部员工Alice 获取的地址应该为192.168.1.1,市场部地址段为192.168.2.0/24则市场部员工Bob获取的地址应该为192.168.2.1。未经过身份验证的,无法获取的IP地址,并提示身份验证失败。

实验主要分解为三个部分

◆ 服务器端配置

◆ 交换机配置

◆ 客户端配置

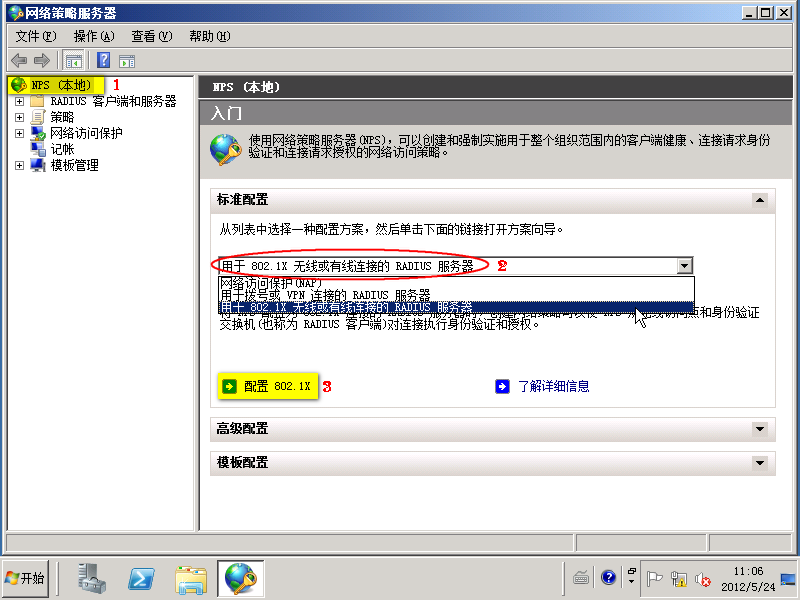

服务器端配置

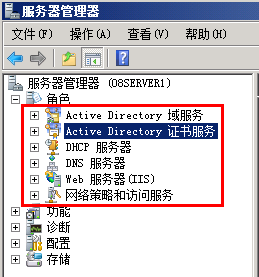

服务器端需要安装如下角色、Active Directory 域服务、Active Directory证书服务、DNS服务器、DHCP服务器、网络策略和访问服务(可以将这些服务分别安装在两台虚拟机上,建议其前三项角色安装在一台Server上,后两项角色安装在同一台Server上)

本实验环境中,将以上所有的角色安装在同一台Server上

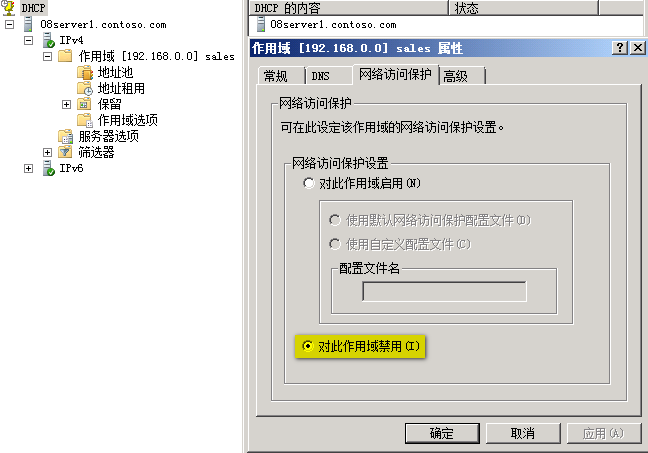

DHCP服务器,创建Sales部门的作用域,并且对此作用域禁用网络访问保护(右键“作用域”à属性à网络访问保护)

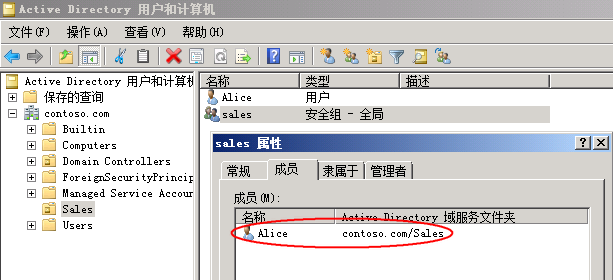

在AD中为用户创建好账号,并且创建相应的组,在后期的动态VLAN划分就是根据用户所属的组来决定的。

(如果公司购买的是公网证书,可以跳过证书配置的步骤)

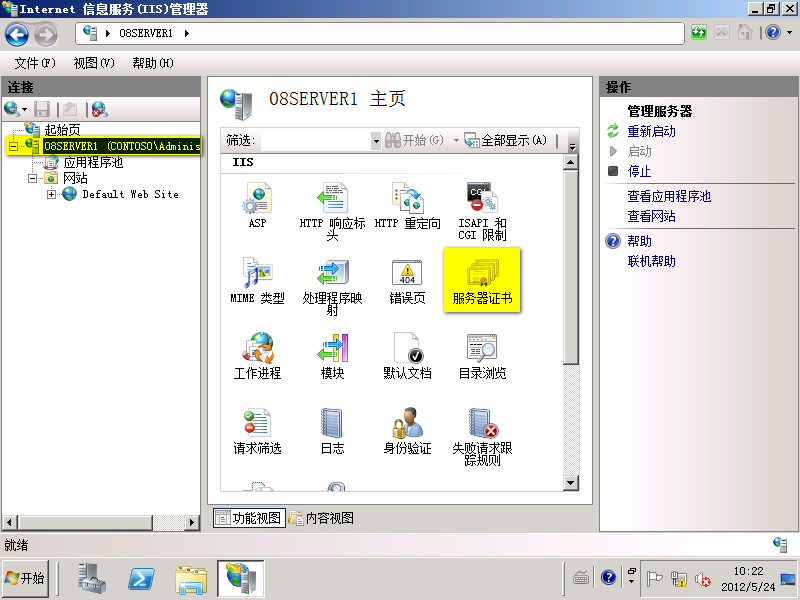

安装活动目录证书服务,并且为Radius服务器申请一张证书,用于向客户端证明服务器端的可信。在本环境中由于所有的角色都在一台服务器上,默认已经安装了IIS,可以通过IIS来申请证书(如果Radius服务器在独立的一台计算机上,且并未安装IIS,可以通过WEB页面方式来申请证书,申请地址为https://证书颁发机构FQDN/certsrv)

*如果通过WEB页面方式来申请证书,必须要在安装证书服务器时勾选“证书颁发机构WEB注册”,并且只允许通过HTTPS方式来申请证书。

“创建域证书”,填写相应的组织信息。通用名称一栏需要特别注意,必须填写发布到公共网上的域名。例如WEB服务器通常发布www.contoso.com、邮件服务器通常发布mail.contoso.com等。

注意,如果当“选择”按钮灰掉时,很大的可能性是并未成功建立与证书颁发机构服务器的信任。

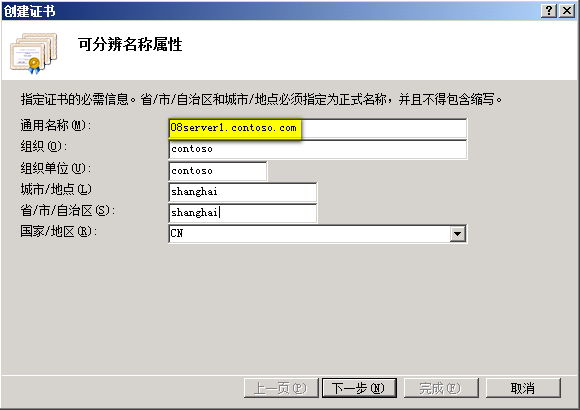

配置网络策略服务器(NPS),安装“网络策略和访问服务”角色,然后勾选“网络策略服务器”

*NPS服务器还可以结合网络健康策略来决定分配给客户端哪些IP地址,网络健康策略一般包含:防火墙是否开启,自动更新是否开启,是否安装了杀毒软件等一系列客户端安全评估标准。

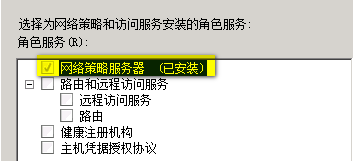

建议采用向导的方式来配置802.1x身份验证。具体流程如下

标准配置选择“用于802.1X无线或有线连接的RADIUS服务器”à配置802.1X

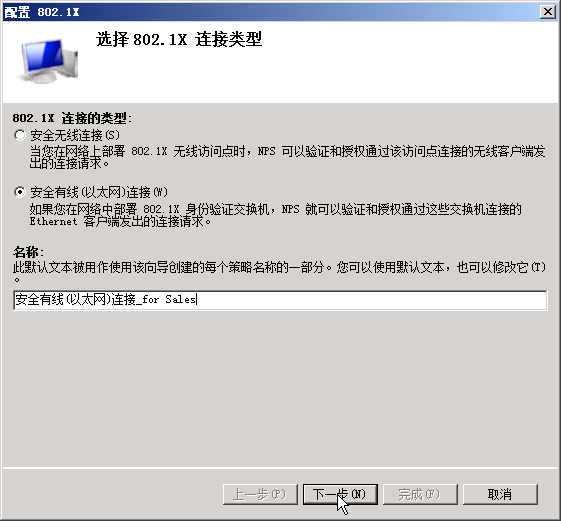

连接类型是有线还是无线,需要根据公司现有的环境来决定。本实验中我们采用的是有线的环境,所以选择“安全有线(以太网)连接”

指定RADIUS客户端,这里的客户端并不是指PC,而是指RADIUS网络访问服务器,身份验证交换机、无线AP等。

点击“添加”à输入RADIUS客户端基本信息。输入预共享密钥cisco。

*此处的共享机密必须与稍后在身份验证交换机上配置的Raduis-Server key保持一致。

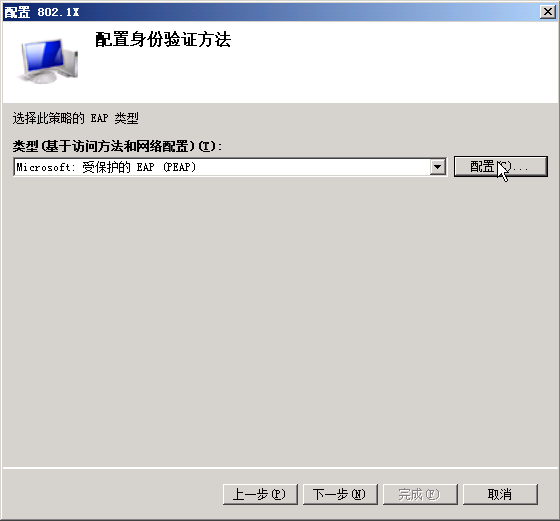

EAP的类型必须要选择“Microsoft:受保护的EAP(PEAP)”

点击“配置”,证书选择刚刚我们通过IIS申请好的证书。EAP类型默认选择“安全密码(EAP-MSCHAP v2)”不变。

为策略指定生效的组,例如词条策略我们是为Sales部门创建的,刚刚也已经创建好了Sales Group,此处我们只需要将Sales Group添加进来就可以了。

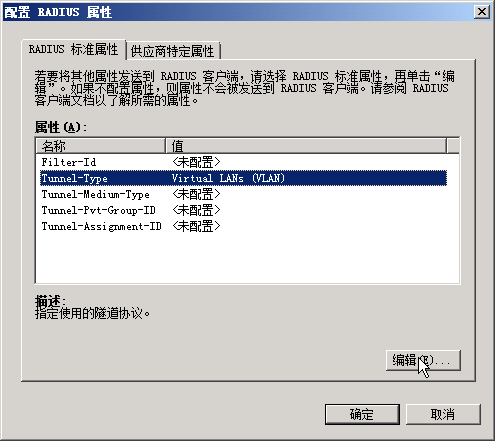

配置流量控制,可以通过划分VLAN和ACL来控制流量,本实验中我们是采用的划分VLAN来控制客户端的访问的。点击“配置”->选择“Tunnel-Type”,点击“编辑”属性信息->点击“添加”,选择“Virtual LANs(VLAN)”,确定。

选择“Tunnel-Medium-Type”,点击“编辑”->选择“802(include all 802 media plus Ethernet canonical format)”,确定。

选择“Tunnel-Pvt-Group-ID”,点击“编辑”->点击“添加”->选择“字符串”,输入2,确定。

*由于我们在Switch上给Sales部门划分的VLAN ID为2,所以在此处我们创建Sales部门的策略时,必须要指定与Switch上对应的ID。假如划分给Sales部门的VLAN ID为100,那么此处也填写100。

流量配置完成,点击下一步,显示策略信息概览,如果确认无误,点击完成。

向导完成以后,我们会发现,在Radius客户端和服务器下,Radius客户端会多出一个名为 Cisco 3550 Switch的身份验证交换机。这就是刚刚通过向导创建的。此操作可以在向导开始之前提前创建好。

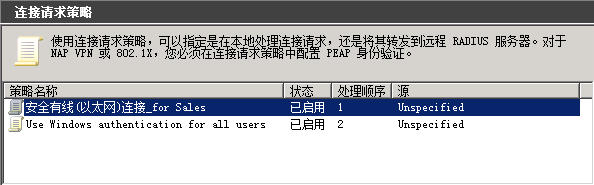

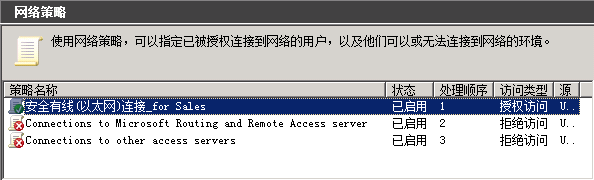

再去查看策略,在“连接请求策略”和“网络策略”当中,都会分别生成一条新的策略,就是刚刚我们通过向导为Sales部门创建的策略,如果不通过向导的话,可以直接在连接请求策略和网络策略中添加新的策略。

*连接请求策略和网络策略的区别:

从字面意思上就可以看出,客户端发送连接请求,先响应连接请求策略,通过连接请求策略来决定此验证是由本地计算机进行,还是转发到远程Radius 服务器进行。

当PC机通过了连接请求策略,然后才回去响应网络策略,由网络策略来决定将PC分配到哪一个VLAN,获取哪一个网段的IP地址。

提醒:安装好NPS服务器后,需要注意,该NPS是否已在Active Directory中注册过。

检查方法,右键NPS,如果“在Active Directory中注册服务器”灰掉了,说明该NPS服务器已经在AD中注册过了。

交换机配置

Switch(config) #vlan 2 /* 新建VLAN 2 */

Switch(config-vlan) #name Sales /* 为VLAN取名为Sales */

Switch(config-vlan) #int vlan 2 /* 进入VLAN2交换虚拟接口 */

Switch(config-if) #ip add 192.168.0.1 255.255.255.0 /* 为VLAN2的交换虚拟接口配置一个IP地址,和DHCP的Sales作用域保持在同一网段 */

Switch(config-if) #ip helper-address 10.0.0.2 /* 设置DHCP中继,指向DHCP服务器10.0.0.2 */

Switch(config-if) #exit

Switch(config) #vlan 100

Switch(config-vlan) #name ServerVlan

Switch(config-vlan) #int vlan 100

Switch(config-if) #ip add 10.0.0.1 255.255.255.0 /* 为VLAN100的交换虚拟接口配置一个IP地址,和内部Server保持在同一网段 */

Switch(config-if) #exit

Switch(config) #int f0/23

Switch(config-if) #switchport mode access /* 将接口设置成为access接口 */

Switch(config-if) #switchport access vlan 100 /* 将f0/23接口划入VLAN100 */

Switch(config-if) #exit

Switch(config) #aaa new-model /* 启用AAA认证 */

Switch(config) #aaa authentication login nologin line none

/*设置登录验证,即使验证不通过,也能登录*/

Switch(config-line)#line con 0

Switch(config-line)#login authentication nologin

Switch(config-line)#exit

Switch(config)#radius-server host 10.0.0.2 key cisco /* 指定Radius服务器,并且输入在Server端指定的共享机密 */

Switch(config)#aaa authentication dot1x default group radius /* 使用radius验证dot1x */

Switch(config)#aaa authorization network default group radius /* 由Radius服务器授权与网络相关的服务请求 */

Switch(config)#dot1x system-auth-control /* 全局启用dot1x */

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#dot1x port-control auto /*接口下启用dot1x */

客户端配置

首先导入信任证书,如果部署使用的是公网购买的证书,那么客户端如果是XP只需启用Wireless Zero Configuration服务即可,Windows7 的客户端只需启用Wired AutoConfig即可。

首先将信任证书拷到客户端计算机本地,然后将信任证书导入。

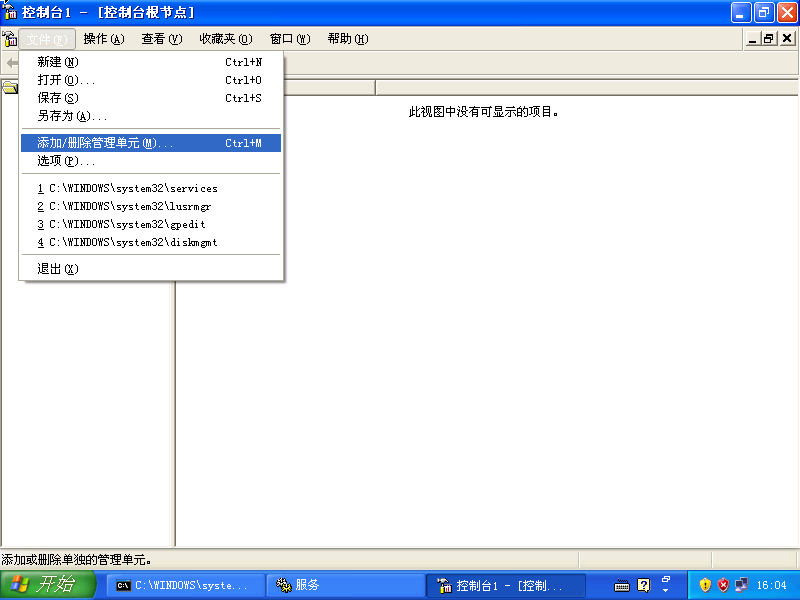

开始->运行->输入mmc“文件”菜单->添加/删除管理单元

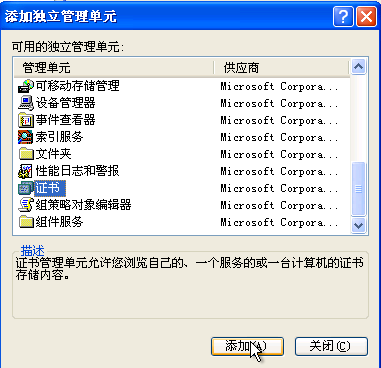

点击“添加”,->选择“证书”,点击“添加”->选择“计算机账户”,点击下一步->选择 “本地计算机”,点击完成。

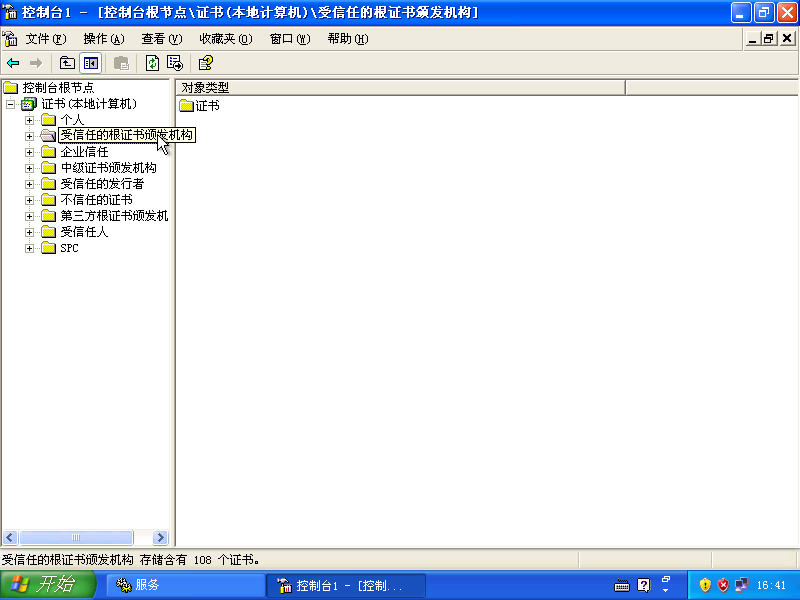

回到“添加独立管理单元”界面,点击关闭à返回到“添加/删除管理单元”,点击确定。

选择“受信任的根证书颁发机构”à右击“证书”,所有任务à导入,通过向导,将证书导入到计算机。

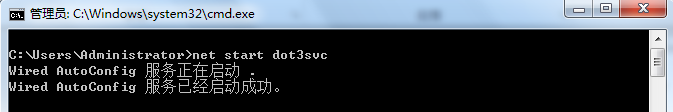

证书导入完成以后,打开CMD,输入“net start WZCSVC”

如果是Windows7 客户端的话,输入“net start dot3svc”

打开“网络连接”-双击“本地连接”属性验证

选择启用PEAP的认证方式,点击“属性”。

选择EAP-MSCHAP V2认证方式,点击“配置”,清除自动使用Windows登录名和密码复选框。

以上所有客户端配置,windows7 和Windows XP基本相同。

测试结果

连上网线,跳出身份验证窗体

输入用户名contoso\alice和密码

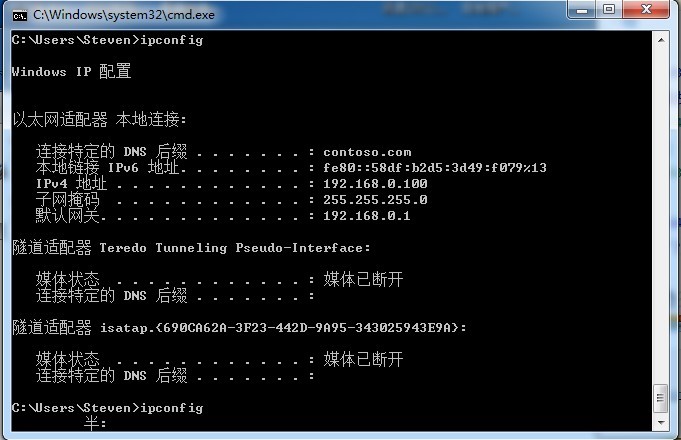

验证成功,本地连接显示已经进入contoso.com 4的网络位置。

ipconfig 显示目前所获取的IP地址

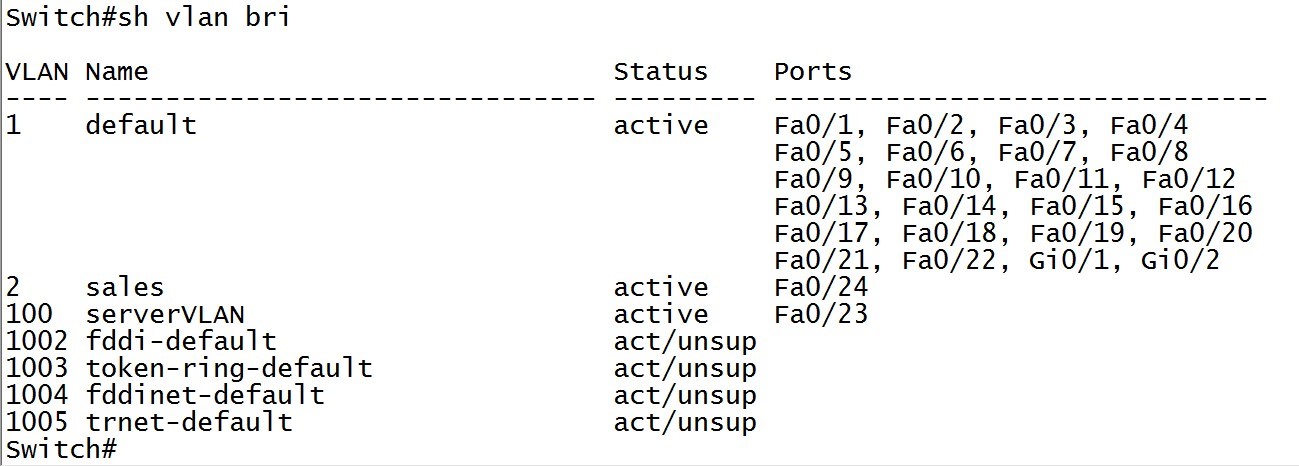

回到交换机上查看VLAN信息,发现F0/24已经被划入VLAN 2

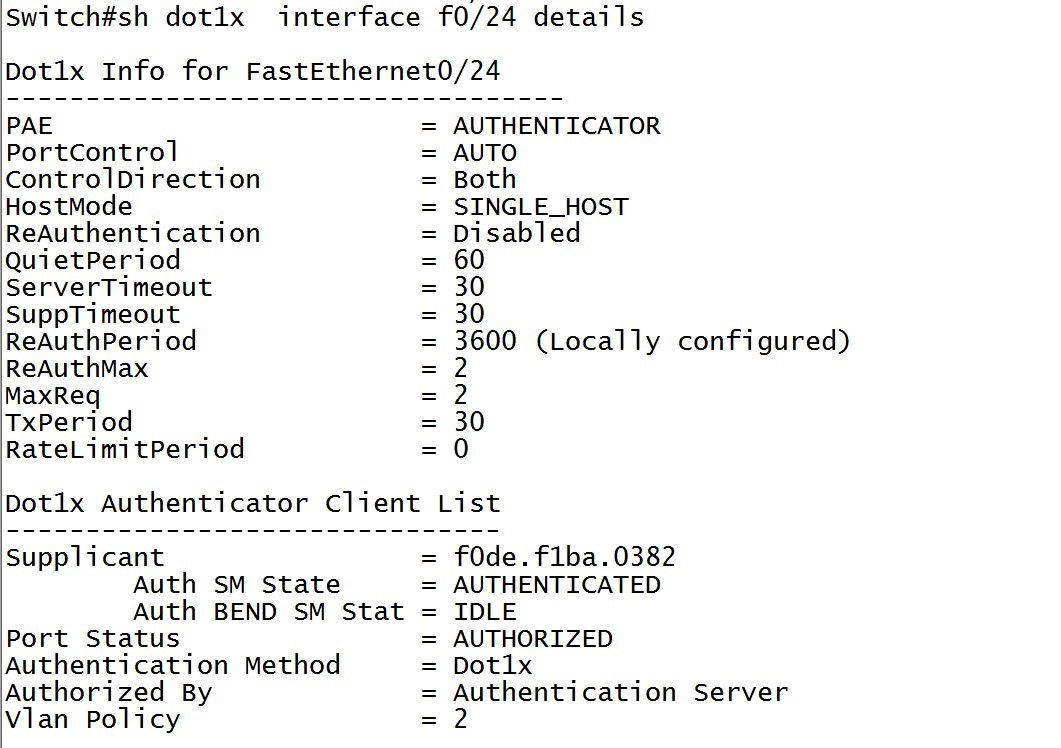

查看F0/24端口上是否有dot1x的验证信息,可以看到验证已经成功,显示Authenticated.

802.1X和NAP整合实验手册的更多相关文章

- 使用802.1X+FreeRadius+LDAP实现网络准入方案

前言:在很多运维项目交流中,我们发现有一些运维团队还是在尝试使用网管或桌面管理来进行网络准入管理,但这两个技术有一定的缺点,所以本文分享一下802.1X+开源软件整合的网络准入管理的实践. 网络准入业 ...

- [na]802.1x协议无线认证协议&dot1x有线认证实验

以前搞无线时候,会涉及到无线client接入方式的认证协议. 认证方式+加密方式+有线的dot1x. 注:以前都是doc粘贴到博客的,加上没写博客的习惯,因此会比较乱. EAP(扩展认证协议)是什么? ...

- 802.1x协议&eap类型

EAP: 0,扩展认证协议 1,一个灵活的传输协议,用来承载任意的认证信息(不包括认证方式) 2,直接运行在数据链路层,如ppp或以太网 3,支持多种类型认证 注:EAP 客户端---服务器之间一个协 ...

- 802.1X 账号密码+设备信息双重认证

名词解释 802.1X: IEEE802 LAN/WAN 委员会为解决无线局域网网络安全问题,提出了 802.1X 协议.后来,802.1X协议作为局域网端口的一个普通接入控制机制在以太网中被广泛应用 ...

- Ubuntu16.04 802.1x 有线连接 输入账号密码,为什么连接不上?

ubuntu16.04,在网络配置下找到802.1x安全性,输入账号密码,为什么连接不上? 这是系统的一个bug解决办法:假设你有一定的ubuntu基础,首先你先建立好一个不能用的协议,就是按照之 ...

- 华为S5700配置端口镜像和华三S5120配置802.1X认证记录

一.说明 事情的起因是我们部门有个华为的S5700交换机,想配置端口镜像抓包但让助理买的串口线很久都还没到:而昨天测试部的同事说他们那有台华三的S5120想要配802.1X认证,但只有华为交换机的文档 ...

- CentOS7用hostapd做radius服务器为WiFi提供802.1X企业认证

CentOS7用hostapd做radius服务器为WiFi提供802.1X企业认证 来源: https://www.cnblogs.com/osnosn/p/10593297.html 来自osno ...

- 06 自学Aruba之win7系统802.1x认证网卡设置指导

点击返回:自学Aruba之路 06 自学Aruba之win7系统802.1x认证网卡设置指导 步骤1.在桌面任务栏找到“打开网络和共享中心”,点击进入: 步骤2.点击“管理无线网络”,进入无线网络配置 ...

- 自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

点击返回:自学Aruba之路 自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x 1. 采用InterDB认证服务器完成802.1X认证 (Aruba650) ...

随机推荐

- web前端学习(2):开始编写HTML

在第一章中,我们初步了解了上网的过程,同时也明白了所谓网页,其本质就是主要用HTML语言所写的一份文档.相信大多数人在了解HTML文件前,最先接触的是利用"记事本"所写的文档或者是 ...

- Oracle内连接、外连接、右外连接、全外连接小总结

数据库版本:Oracle 9i 表TESTA,TESTB,TESTC,各有A, B两列 A B 001 10A 002 20A A B 001 10B 003 30B A B 001 10C 004 ...

- CentOS 7安装

使用U盘安装 1.CentOS 7系统镜像制作U盘启动盘 1).下载CentOS 7系统镜像 下载地址:http://mirrors.aliyun.com/centos/7/isos/x86_64/ ...

- 转:Python之路,Day6 - 面向对象学习

这篇文章写的不错,转来收了 转自:http://www.cnblogs.com/alex3714/articles/5188179.html 本节内容: 面向对象编程介绍 为什么要用面向对象进 ...

- python_面向对象

什么是面向对象? -- 一种主流编程范式,编程思维框架,世界主流两个方向,面向对象和面向过程. -- 面向是把关注点集中一个具体东西,比如看向手机,也叫面向手机,手机就是一个对象,我们 把手机的属性 ...

- java利用poi生成/读取excel表格

1.引入jar包依赖 <dependency> <groupId>org.apache.poi</groupId> <artifactId>poi< ...

- java URL和URLConnection

*/ .hljs { display: block; overflow-x: auto; padding: 0.5em; color: #333; background: #f8f8f8; } .hl ...

- zabbix监控-自定义监控与报警(二)

标签: linux 笔者Q:972581034 交流群:605799367.有任何疑问可与笔者或加群交流 1.web界面操用(host groups) 1.1创建一个组名字为damo 1.2配置文件解 ...

- SpringMVC数据验证(AOP处理Errors和方法验证)

什么是JSR303? JSR 303 – Bean Validation 是一个数据验证的规范,2009 年 11 月确定最终方案. Hibernate Validator 是 Bean Valida ...

- java web 整合开发王者归来学习总结

第一章java web开发概述 胖客户端CS,瘦客户端BS(Browser) 网址请求---服务器处理响应-----返回结果-----浏览器显示 CGI可以动态生成页面,但是每个进程都要启动一个CGI ...