XSS和CSRF

说到XSS这个问题,XSS又叫跨站请求攻击,大意是说比如我发表了一篇博客,然后我在自己博客里面插入了一段恶意的js脚本代码,这段代码用于获取当前用户的cookie,并发送到我的服务器,当你们在看到这篇文章的时候,你们的cookie就已经被我盗了。

当然,善良的我是不会做这种事的,我只是小小地搞了一波事情,然后把它发给我同学。

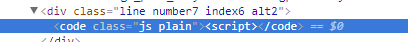

结果他打开之后,控制台啥也没打印,当我查看element的时候,才看到了问题所在:

看到了吗?博客园把script用一个code标签包裹起来,然后就把这个脚本文件拆了,无法执行,当然防止这类问题的办法还有很多,比如用转义字符<,>代替<,>等。不过这也是情理之中的,要是博客园连这个基础的跨站请求攻击都处理不好,那就相当水了。

而另外一个CSRF,叫做“跨站请求伪造”,这玩意大概就是说:比如我现在正在登陆京东,想买部iphone x,然后关于这部iPhone x,假设它的付费接口是jingdong.com/pay?goods=iphonex&id=100,且没有任何验证。然后这时候我收到一封邮件,邮件里有个<img src="jingdong.com/pay?goods=iphonex&id=100">,然后我现在点开这个邮件,img一加载,请求一发送,卧槽,9000多大洋瞬间从我银行卡划掉了。

然而真的有那么可怕吗?当今时代,无论我们买任何东西,要访问到我上述提到的那个接口,都绕不开这几个验证流程:指纹、密码、短信验证码等。所以只有满足了这些条件后,这个付费请求才能发送出去,然后服务器才会给你处理。放在现在这个如此强调支付安全的时代来看,这玩意其实还是有点小儿科了。

XSS和CSRF的更多相关文章

- 漏洞科普:对于XSS和CSRF你究竟了解多少

转自:http://www.freebuf.com/articles/web/39234.html 随着Web2.0.社交网络.微博等等一系列新型的互联网产品的诞生,基于Web环境的互联网应用越来越广 ...

- XSS 和 CSRF 攻击

web安全中有很多种攻击手段,除了SQL注入外,比较常见的还有 XSS 和 CSRF等 一.XSS(Cross Site Scripting)跨站脚本 XSS其实就是Html的注入问题,攻击者的输入没 ...

- XSS与CSRF两种跨站攻击比较

XSS:跨站脚本(Cross-site scripting) CSRF:跨站请求伪造(Cross-site request forgery) 在那个年代,大家一般用拼接字符串的方式来构造动态SQL 语 ...

- 【实习记】2014-08-23网络安全XSS与CSRF总结

XSS:脚本中的不速之客XSS:跨站脚本(Cross-site scripting)CSRF:冒充用户之手CSRF:跨站请求伪造(Cross-site request forgery) 谷歌搜 ...

- 总结 XSS 与 CSRF 两种跨站攻击

前言 在那个年代,大家一般用拼接字符串的方式来构造动态 SQL 语句创建应用,于是 SQL 注入成了很流行的攻击方式.在这个年代, 参数化查询 [1] 已经成了普遍用法,我们已经离 SQL 注入很远了 ...

- 浅谈CDN、SEO、XSS、CSRF

CDN 什么是CDN 初学Web开发的时候,多多少少都会听过这个名词->CDN. CDN在我没接触之前,它给我的印象是用来优化网络请求的,我第一次用到CDN的时候是在找JS文件时.当时找不到相对 ...

- XSS和CSRF的理解

声明:转自 http://www.cnblogs.com/hyddd/archive/2009/04/09/1432744.html XSS攻击:跨站脚本攻击(Cross Site Scripting ...

- 总结XSS与CSRF两种跨站攻击

XSS:跨站脚本(Cross-site scripting),实际应是"CSS",但由于和层叠样式表CSS名称冲突,故改为"XSS" CSRF:跨站请求伪造(C ...

- 014_浅说 XSS和CSRF

在 Web 安全领域中,XSS 和 CSRF 是最常见的攻击方式.本文将会简单介绍 XSS 和 CSRF 的攻防问题. 声明:本文的示例仅用于演示相关的攻击原理 XSS XSS,即 Cross Sit ...

- 第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击

第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击 sql注入攻击 也就是黑客通过表单提交的地方,在表单里输入了sql语句,就是通过SQL语 ...

随机推荐

- java 基本原则

开闭原则:当应用的需求改变时,在不修改软件实体的源代码或者二进制代码的前提下,可以扩展模块的功能,使其满足新的需求. 可以通过“抽象约束.封装变化”来实现开闭原则,即通过接口或者抽象类为软件实体定义一 ...

- ArrayList 和LinkedList的区别?

ArrayList底层使用时数组.LinkedList使用的是链表. ArrayList: 数组查询具有所有查询特定元素比较快.而插入和删除和修改比较慢(数组在内存中是一块连续的内存,如果插入或删除 ...

- JQUERY-修改-API-事件绑定

正课: 1. 修改: 2. 按节点间关系查找: 3. 添加,删除,克隆,替换: 4. 事件绑定: 1. 修改: 内容: html片段: .html(["html片段"]) ...

- Java平台

Java的平台无关性 不同的网络环境,操作系统 支持嵌入式设备 减少开发部署时间 Java自身的平台和语言 编译成class文件 可在Java虚拟机中运行,与外部环境无关(对虚拟机的依赖) 通过外部A ...

- linux 安装mysql5.7.25

这两天一直在弄mysql.一直安装.终于可以安装一个成一个了.哈哈哈 自己又写了个脚本希望对大家有所帮助 脚本非常简单 不错操作起来也很容易 重要提示 我的linux 是centos7.不是6. 7和 ...

- s6-8 TCP 拥塞控制

TCP 拥塞控制 虽然网络层也试图管理拥塞,但是,大多数繁重的任务是由TCP来完成的,因为针对拥塞的真正解决方案是减慢数据率 分组守恒:当有一个老的分组离开之后才允许新的分组注入网络 TC ...

- Machine learning | 机器学习中的范数正则化

目录 1. \(l_0\)范数和\(l_1\)范数 2. \(l_2\)范数 3. 核范数(nuclear norm) 参考文献 使用正则化有两大目标: 抑制过拟合: 将先验知识融入学习过程,比如稀疏 ...

- Vim常用的命令

Noted:均在命令模式下进行的 移动: j---->向下 k---->向上 l---->向右 h---->向左 保存: w---->保存 退出: q---->退出 ...

- war包远程部署访问不到问题解决过程总结

项目完成后,先在本地ide测,用ide集成的tomcat,顺理发布,访问,然后放本地tomcat的webapp文件夹,顺理启动,访问,再放远程阿里云的tomcat的webapp文件夹,重启tomcat ...

- 第十一章 DNS服务器管理与配置

1.如何在WindowsServer 2008 系统中使用IIS进行多站点配置与管理? 1)运行“开始”–“程序”–“管理工具”–“服务器管理器”打开: 选择“WEB服务器(IIS)”,注意:首次安装 ...