Pwnable-mistake

先看看c的源码

#include <stdio.h>

#include <fcntl.h> #define PW_LEN 10

#define XORKEY 1 void xor(char* s, int len){

int i;

for(i=; i<len; i++){

s[i] ^= XORKEY;

}

} int main(int argc, char* argv[]){ int fd;

if(fd=open("/home/mistake/password",O_RDONLY,) < ){

printf("can't open password %d\n", fd);

return ;

} printf("do not bruteforce...\n");

sleep(time()%); char pw_buf[PW_LEN+];

int len;

if(!(len=read(fd,pw_buf,PW_LEN) > )){

printf("read error\n");

close(fd);

return ;

} char pw_buf2[PW_LEN+];

printf("input password : ");

scanf("%10s", pw_buf2); // xor your input

xor(pw_buf2, ); if(!strncmp(pw_buf, pw_buf2, PW_LEN)){

printf("Password OK\n");

system("/bin/cat flag\n");

}

else{

printf("Wrong Password\n");

} close(fd);

return ;

}

让pw_buf 和 ^1过的pw_buf2相等就可以cat flag了

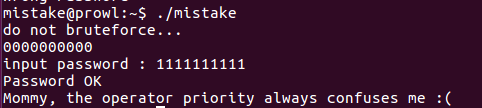

题目给了提示,operator priority,运算符优先,即<会优先于=,所以会先打开password,里面的内容大于0,所以获得的flase 即fd=0

if(fd=open("/home/mistake/password",O_RDONLY,) < )

因为fd=0,是标准输入,所以我们可以进行输入

if(!(len=read(fd,pw_buf,PW_LEN) > )){

printf("read error\n");

close(fd);

return ;

那我们就可以输入pw_buf,之后在pw_buf2的位置输入一个10字节的数字并且异或1的值等于pw_buf,这样他们就相等,也就获得flag

这里我们让pw_buf等于0000000000,然后让pw_buf2等于1111111111 ,因为1111111111 ^1111111111=0

满足上面的if判断式

Mommy, the operator priority always confuses me :(

Pwnable-mistake的更多相关文章

- 【pwnable.kr】 mistake

又一道pwnable,我还没放弃.. ssh mistake@pwnable.kr -p2222 (pw:guest) 源代码如下: #include <stdio.h> #include ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable echo2

pwnable echo2 linux 32位程序 涉及FSB和UAF漏洞的利用,先%x泄露地址,然后利用UAF漏洞进行利用 code:

- pwnable.kr-bof

.Nana told me that buffer overflow is one of the most common software vulnerability. Is that true? D ...

- pwnable.kr-collision

题目: 链接后登陆 ssh col@pwnable.kr -p2222 查看文件以及权限 Ls –al 查看代码 cat col.c 根据 if(strlen(argv[1]) != 20){ pri ...

- pwnable.kr-fd

题目: 链接登录: ssh fd@pwnable.kr -p2222 查看文件及权限: ls –al 看到flag文件,但是当前用户fd并没有读权限. cat fd.c 分析程序: int argc ...

- make no mistake, we are the last line of defense.

make no mistake, we are the last line of defense.

- 动态规划(DP计数):HDU 5121 Just A Mistake

As we all know, Matt is an outstanding contestant in ACM-ICPC. Graph problems are his favorite.Once, ...

- [转] Are You Making a Big Mistake in This Volatile Market?

Stock market volatility continues unabated. It may be too early to tell, but I’m marking the top of ...

随机推荐

- docker 限制容器能够使用的资源

docker 限制容器能够使用的内存,CPU,I/O 资源概述,内存是非可压缩资源,cpu是可压缩资源. 内存用超了,就发送Out Of Memory Exception,容器会被kill掉.所以内存 ...

- apache配置文件说明及一些指令

httpd命令和apachectl命令 [root@localhost ~]# httpd -h Usage: httpd [-D name] [-d directory] [-f file] [-C ...

- fastdfs使用总结

参考:https://www.cnblogs.com/chiangchou/p/fastdfs.html 说明:这篇博客是为了记录我在安装和使用FastDFS分布式文件系统时遇到的问题和解决方法, ...

- Paper | PyTorch: An Imperative Style, High-Performance Deep Learning Library

目录 0. 摘要 1. 简介 2. 背景 3. 设计原则 4. 针对易用性的核心设计 4.1 让深度学习模块不过是Python程序 4.2 互用性和可拓展性 4.3 自动差分 5. 针对高性能的PyT ...

- HTML连载47-设计思想、浮动元素高度问题

一.设计网页的思想 拿到需求之后我们先对各个模块(盒子)进行划分,然后从外到内进行设计(1)设计一个盒子最基本的设计大致包括背景颜色(其实用于识别),宽,高,边界浮动流还是标准流. (2)然后盒子和盒 ...

- python 学习(day1)

初识python python的创始人为吉多*范罗苏姆(Guido van Rossum).1989年圣诞节期间,开发出来的脚本解释程序. python是⼀⻔什么样的语言 python 是一门解释型语 ...

- 《细说PHP》第四版 样章 第23章 自定义PHP接口规范 10

23.5.4 客户端访问API 按RESTful规范开发API,又有详细的帮助文档,客户端的应用就相对容易一些.下面,以PHP作为访问接口的客户端,演示API的应用.在PHP中请求接口需要使用CUR ...

- EggJs快速入门

Egg.js 简介 Egg.js 为企业级框架和应用而生,帮助开发团队和开发人员降低开发和维护成本. 专注于提供 Web 开发的核心功能和一套灵活可扩展的插件机制,不会做出技术选型,因为固定的技术选型 ...

- 【Linux】Linux 性能瓶颈阈值分析

Linux系统资源包括:CPU.IO(磁盘和网络).内存等 利用率达到三个阶段时: 1)50% 引起注意 2)70% 密切关注 3)90% 严重情况 vmstat.sar.iostat.mpstat. ...

- 【文本处理命令】之sed命令详解

sed行处理命令详解 一.简介 sed命令是一种在线编辑器.一个面向字符流的非交互式编辑器,也就是说sed不允许用户与它进行交互操作.sed是按行来处理文本内容的,它一次处理一行内容.处理时,把当前处 ...